Koliko varnosti je dovolj?

Ni redko, da tehnologija prehiteva zakonodajo. Šifriranje je lep zgled, saj pravilno zašifriranih podatkov brez šifrirnega ključa ne more razvozlati nihče. Četudi imajo organi pregona v nekaterih primerih s sodno odredbo zagotovljeno pravico dostopa do podatkov, je iz tehničnih razlogov ne morejo udejanjiti. In takšno tehnologijo imajo že običajni mobilni telefoni, ki jih kupimo v prosti prodaji.

Syed Rizwan Farook in njegova soproga, Tashfeen Malik, sta 2. decembra lani, opremljena s polavtomatskimi puškami, vstopila v poslopje, kjer je imel oddelek za javno zdravje v kalifornijskem San Bernardinu božično zabavo. V štirih minutah sta izstrelila skoraj osemdeset krogel, ubila štirinajst ljudi in jih skoraj dvakrat toliko ranila, nato pa pobegnila. Policija ju je štiri ure pozneje izsledila in v strelskem obračunu, ki je izbruhnil, tudi ubila.

Preiskava je pokazala, da sta imela Farook in Malikova zveze s terorističnimi organizacijami, zato ju zvezni preiskovalni urad FBI obravnava kot terorista. S tehnološkega stališča pa je zanimiv en kos zbranih dokazov, in sicer mobilni telefon, s katerim si FBI še vedno ne more pomagati. Direktor FBI James Comey je sredi februarja povedal, da mobilni telefon, ki pripada enemu izmed napadalcev, že dva meseca neuspešno preiskujejo, a zaradi šifriranja ne morejo do podatkov na njem. Ni želel povedati, čigav je bil telefon in za kateri model gre, a to tu niti ni pomembno.

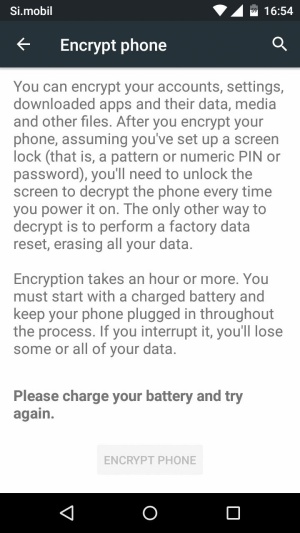

V Androidu lahko ročno vključimo šifriranje podatkov na telefonu. Poti nazaj – razen popolne ponastavitve telefona in izbrisa vseh podatkov – ni.

Šifriranje povezave

O šifriranju in splošnih načelih, na katerih temeljijo različni algoritmi za šifriranje, smo nekoliko več napisali v pretekli številki (»Algoritmi, ki varujejo svet«, Monitor 02/16). To pot si bomo ogledali različne ravni in vrste podatkov, ki jih mobilni telefoni lahko šifrirajo. Vsi namreč niso enaki in organom pregona povzročajo težave le nekateri.

Da vam ne more prisluškovati naključen mimoidoči, kot pri komunikaciji prek nezaščitenih postaj VHF, mobilni telefoni komunikacijo z bazno postajo šifrirajo. Sodobna omrežja GSM podpirajo štiri šifrirane algoritme: A5/0, A5/1, A5/2 in A5/3. Prvi je v resnici nešifriran prenos podatkov, A5/1 je izvirni algoritem, A5/2 pa oslabljena inačica. Oba sta že zlomljena, kar pomeni, da je komunikacijo z ustrezno strojno in programsko opremo mogoče prestrezati in brati. Ameriška agencija NSA zmore to početi rutinsko. A5/3 je močnejši algoritem, ki so ga razvili za potrebe omrežij 3G, za katerega še ni jasno, ali ga NSA uspeva rutinsko razbijati (več v »Halo, Melita, tu Melita?« v Monitorju 12/12 in v »Varnost slovenskih omrežij GSM » v Monitorju 08/12).

Drugi način prestrezanja komunikacije po telefonu je uporaba lovilcev IMSI, ki so v resnici lažne bazne postaje. Telefon ves čas meri, katera celica je najprimernejša, in če se v bližino tarče postavimo z lažno bazno postajo, se bo njen mobilni telefon povezal z njo. Gre za klasični napad MITM (man-in-the-middle), kjer se tarča nevede poveže v napadalčev sistem. Tudi slovenska policija ima na voljo več lovilcev IMSI, ki jih tudi uporablja. To je razvidno iz dokumentov, ki so jih po odločbi informacijskega pooblaščenca razkrili konec leta 2014.

Šifriranje prenosa podatkov

Omenjene tehnologije uporabniku ne pomagajo, saj je njihov namen poskrbeti le, da komunikacije med telefonom in operaterjevimi strežniki nihče ne prestreza. In, kot smo videli, tudi organom pregona ne povzročajo večjih težav. Če s telefonom brskamo po spletu, oziroma pošiljamo hipna sporočila, seveda želimo zasebnost tudi v internetu. Rešitev je dodatno šifriranje sporočil že v aplikaciji na telefonu, tako da v svet pošiljamo le šifrirane podatke, ki jih lahko bere le imetnik ustreznega ključa.

Večina programov za pošiljanje sporočil uporablja šifriranje, kar je v bistvu nujno, saj bi zaradi ustroja interneta sicer vsi računalniki, skozi katere potujejo sporočila, videli vsebino. A to ne pomeni, da do vsebine ni mogoče priti. Če ima ponudnik aplikacije možnost dešifriranja sporočil, lahko organi pregona s sodno odredbo ta tudi pridobijo. Še pred dvema letoma je bilo stanje, kar zadeva zasebnost, katastrofalno, saj so to možnost imeli vsi večji ponudniki aplikacij. Zaradi razkritij obsega prisluškovanja so podjetja ugotovila, da je konkurenčna prednost, če šifriranje implementirajo tako, da sama nikakor ne morejo do vsebine sporočil uporabnikov. S tem zaščitijo uporabnike pred sodnimi odredbami za razkritje podatkov, obenem pa zavarujejo tudi sebe, saj podatkov ne morejo posredovati. In tako se morajo organi pregona obrniti na dejanske osumljence.

Electronic Frontier Foundation na svoji spletni strani vestno posodablja preglednico (https://www.eff.org/secure-messaging-scorecard), v kateri je označena varnost šifriranja v različnih programih za sporočanje. Eden izmed bolj priljubljenih, WhatsApp, je že predlani napovedal, da bodo v sklopu partnerstva z WhisperSystems izvedli šifriranje sporočil tako, da sami ne bodo imeli dostopa do sporočil, a se to še ni zgodilo. Podobno tudi Google Hangouts, Viber, Skype, Facebook Chat in BlackBerry Messenger ne morejo zagotoviti, da nimajo dostopa do vsebin sporočil. Svetla izjema je Applov iMessage, kjer Apple vsebine ne more prebrati, poleg tega pa pretekla sporočila ostanejo varna tudi, če nam kdo izmakne trenutni šifrirni ključ. Seveda je cel kup manj znanih, a zelo dobrih aplikacij za komunikacijo, ki so kriptografsko varne, npr. CryptoCat, Signal, Silent Phone in Silent Text, Telegram in TextSecure.

Procesor A9 v iPhonu podpira strojno pospeševanje šifriranja.

Šifriranje telefona

Doslej opisano je relevantno pri zaščiti in dostopu do komunikacije, ki izvira s telefona. Toda tudi telefoni, kadar se z njimi ne dogaja nič, vsebujejo cel kup osebnih podatkov (prejeta in poslana sporočila, stike, zgodovino brskanja, slike, dokumente itd.). Če želimo preprečiti dostop do njih tudi ob fizični posesti telefona, morajo biti tudi podatki v flashu in na pomnilniški kartici šifrirani. V nasprotnem primeru lahko namreč tat telefon priključi na računalnik in z nekaj znanja obide geslo (PIN) za dostop. Novi mobilni operacijski sistemi pa znajo šifrirati vse podatke (FDE, full disk encryption) in tu ni prav nobenega razloga, da bi operater ali izdelovalec imel šifrirne ključe.

Do leta 2014 je Apple policiji moral izročati uporabnikove podatke, ki so bili shranjeni v strežnikih iCloud ali na napravi, zaklenjeni z geslom. Z iOS 8 se je to spremenilo, saj so vsi podatki šifrirani in Apple do njih ne more, četudi bi hotel. To pomeni, da policiji ne morejo pomagati, oziroma ne morejo izpolniti odredb, ki se nanašajo na posredovanje podatkov. Od iPhona 5s naprej je v čipe vgrajena tudi strojna podpora šifrirnemu algoritmu AES in izračunavanje zgoščene vrednosti po algoritmu SHA1, zato šifriranje ne upočasnjuje telefona. In če ga potrebujete ali ne – ga od iOS 8 imate v obliki 256-bitnega AES. V iOS 9 so povečali dolžino kode s štirih na šest mest in dodali dvostopenjsko avtentikacijo za iCloud. Kot je razbrati iz živahnih razprav v ameriškem kongresu, je vse to dovolj, da so podatki nedosegljivi vsakomur.

Google se je zadeve resneje lotil šele z Androidom 5.0, ki bi moral imeti šifriranje implementirano na ravni jedra in privzeto vključeno. Slednje so naposled spet degradirali v izbirno, četudi priporočeno funkcijo, ker so imeli številni telefoni velikanske težave z upočasnitvijo ob vključitvi šifriranja, saj Android ni uporabljal njihovih namenskih čipov za strojno pospeševanje šifriranja (AOSP ni imel vgrajenih ustreznih gonilnikov). V Androidu 6.0 je šifriranje AES z vsaj 128-bitnim ključem obvezno za telefone, ki imajo secure lock screen in dovolj pomnilnika (več kot 512 MB). Večina telefonov z Androidom torej nima vključenega šifriranja, ga pa podpirajo, zato morate za to v nastavitvah poskrbeti sami. Te tegobe pričajo o težavah, ki jih ima Google pri uvajanju obveznih funkcionalnosti na razdrobljeni platformi Android, Apple pa funkcijo preprosto podpre v novem iOS.

Windows Phone 8.1 podpira šifriranje, a ga končni uporabnik ne more vključiti. Prinaša ga šele Windows 10 Mobile, ki bo v večino telefonov prispel letos.

ZAKON

Slovenska policija vas k razkritju šifriranega ne more prisiliti

Ob pravilno izvedenem šifriranju brez vrzeli je do podatkov brez poznavanja šifrirnega ključa nemogoče priti. Kot dokazujejo razkriti podatki o delovanju tujih obveščevalnih organizacij, te aktivno poizkušajo vtihotapiti ranljivosti v algoritme (npr. Dual EC DRBG za generiranje naključnih števil) ali do ključev priti kako drugače. Kljub temu se zgodi, da ključ pozna le obdolženec. Različne države so vprašanje, ali ga smejo od njega izsiliti, uredile različno.

Slovenski Zakon o kazenskem postopku v 219.a členu izrecno določa, da morajo imetniki oziroma uporabniki elektronskih naprav za namen preiskave predložiti šifrirne ključe in druga pojasnila, potrebna za dostop do elektronskih podatkov. Toda to ne velja za osumljence ali obdolžence ter tiste, ki ne smejo biti zaslišani kot priče (zagovornik) ali ki se pričanju lahko odpovedo (sorodniki in partnerji). S tem je slovenska zakonodaja zavzela interpretacijo, da so gesla in šifrirni ključi spravljeni v človekovih možganih in da do njih ni dovoljeno priti s silo, ker bi to predstavljajo kršitev privilegija zoper samoobtožbo.

Podobno ureditev imajo tudi v ZDA, kjer je ta pravica zagotovljena s petim amandmajem ustave, kar so s prakso potrdila tudi sodišča. Res pa je, da je sodišče leta 2009 v primeru In Re Boucher odločilo, da mora obdolženi policiji omogočiti dostop do šifriranih podatkov, ker so bili ti ob zasegu računalnika dostopni (šifriran nosilec podatkov je bil priklopljen v operacijski sistem in aktiven) in je policija ob izvedbi preiskave našla obremenilne podatke, kasneje pa so računalnik izključili, zaradi česar ob novem zagonu niso več mogli do podatkov. V tem primeru ni šlo za samoobtožbo, temveč je moral obdolženec policiji zgolj zagotoviti dostop do podatkov, ki jih je ta že imela in videla, ne pa šele iskala. Se pa v ZDA nekatere zvezne države (New York, Kalifornija) spogledujejo z zakonodajo, po kateri bi telefoni morali imeti stranska vrata. Zaradi tega je v predstavniškem domu v obravnavi zakonski osnutek s podporo obeh strank, ki bi državam prepovedal sprejemanje take zakonodaje.

Radikalno drugačen pogled imajo v Veliki Britaniji, kjer šifrirane podatke obravnavajo kot sef, do katerega mora osumljenec ob preiskavi dopustiti dostop. Dopolnitve zakona RIPA namreč izrecno predvidevajo prisilna dejanja, če imetnik šifrirnih ključev teh ne želi izročiti. Zakon je bil sprejet z izgovorom boja proti terorizmu, uporabili pa so ga tudi proti borcem za pravice živali, ne le teroristom.

Kaj vse to pomeni

Ameriški FBI ni pojasnil, kakšen telefon so zasegli in do česa ne morejo. Pomočnik vodje FBIjeve losangeleške podružnice, David Bowdich, je decembra dejal, da so blizu mesta napada našli dva poškodovana telefona, s katerih bodo pridobili podatke. Sklepamo lahko, da gre za novejša pametna telefona z iOS ali Androidom, ki uporabljata FDE. Če ne bodo odkrili gesla kako drugače, do teh podatkov najverjetneje nikoli ne bodo mogli.

FBIjev direktor Comey je pred senatnim odborom za obveščevalne dejavnosti dejal, da predstavljajo telefoni s FDE in aplikacije za šifrirano komuniciranje velik problem tako za nacionalno varnost kakor tudi za krajevne policije v preiskavi kaznivih dejanj. Medtem ko podjetja trdijo, da kopij ključev za dostop nimajo in da njihovi izdelki ne vsebujejo stranskih vrat, Comey pravi, da ne želi stranskih vrat. Hoče le, da bi bilo vedno mogoče izvesti sodne odredbe.

A to je približno tako, kot če bi soncu odredili, naj vzide opolnoči. Tehnologija za šifriranje je na voljo in iluzorno je pričakovati, da jo bodo nepridipravi nehali uporabljati samo zato, ker jo prepovemo. Prav tako je iluzorno od izdelovalcev zahtevati vgradnjo ranljivosti oziroma stranskih vrat, potem pa pričakovati, da jih hekerji ne bodo zlorabili.

Zadnja novica

Ameriško zvezno sodišče je 16. februarja odredilo, da mora Apple storiti vse, da organom pregona omogoči dostop do napadalčevega iPhona 5C z iOS 9. Ker Apple nima ključa, mora onesposobiti funkcijo, ki po desetem neuspešnem vnosu kode izbriše vse podatke. Šifriranja se želijo lotili s surovo silo na superračunalniku. Če je geslo šestmestno število, jim bo to uspelo, če pa je alfanumerično, bo težje.

Apple poudarja, da niti tega ne more storiti, ker bi s tem znatno oslabil varnost in odprl pot za zlorabe.