Piškotki Velikega brata

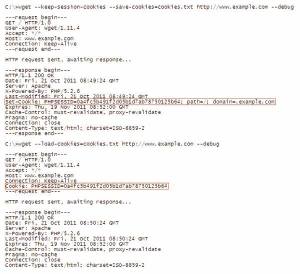

Mi uporabljamo splet in splet uporablja nas. Z vsakim obiskom spletne strani se namreč shranjujejo informacije o odjemalcu, ki je sprožil zahtevek (npr. naslov IP, vrednosti polj "Referrer" in "User-agent"). Tudi ni skrivnost, da lahko ob pomoči spletnih piškotkov (angl. cookies) in informacij, ki jih, namerno ali ne, med deskanjem za seboj puščamo uporabniki sami (geoznačke, geolokacija, osebni profil v družabnem omrežju) oglaševalci in analitična podjetja sestavijo precej natančne vzorce naših spletnih navad. Ni dvoma, Orwell bi bil nad spletom navdušen.