Projekt uničenje

Ste gledali film "Klub golih pesti" (Fight club), v katerem Tyler Durden (Brad Pitt) razlaga, da pot do razsvetljenja vodi prek zaničevanja idolov, uničevanja idealov in veliko bolečine? Če ste, potem bo namreč veliko laže razumeti motive, ki ženejo gibanje "Anti-sec".

Hekersko podzemlje je na prelomu tisočletja poznalo veliko "black hat" skupin. Od rasističnih (Hitler Crew), (h)aktivističnih (milw0rm, No|d), posebnežev (Gobbles, globalHell) in zabavljačev (Fluffy Bunny). Večina navedenih skupin je že davno razpadla, njihovi člani so povečini zaposleni v računalniško-varnostni industriji (da, postali so "white hat") ali za zapahi. Vse skupine, čeprav različnih prepričanj, pa je združevala ena skupna točka. V rokavu so imele skritega aduta - eno ali več zasebnih "0-day" ranljivosti. Torej ranljivosti, ki niso bile javno znane zunaj kroga privilegirancev. Za t. i. "full disclosure" jim je bilo prav malo mar, pomembno je bilo le, da so bili "white hat" hekerji v manjšini.

Danes je slika bistveno drugačna. Računalniška varnost je postala velik posel, "črni klobuki" so postali prava redkost, saj so povečini zamenjali barvo pokrivala. Kako tudi ne, "beli klobuki" so danes iskano in dobro plačano blago. "Full disclosure" je postal del industrije, modna muha, s katero se na veliko manipulira. Celo skriptni smrkavci (script kiddies) niso več tisto, kar so bili nekoč, saj so njihov mesto zasedle dobro organizirane kriminalne združbe. Nedvomno drži, da je računalniška varnost danes medijski cirkus, v katerem je najpomembnejše gonilo profit. Če kdo verjame, da je skrb za varnost uporabnikov primaren smisel te branže, se krepko moti. Nekako torej ne preseneča, da se je nekdo odločil vsem vpletenim zagreniti zabavo. Čas je za Anti-security.

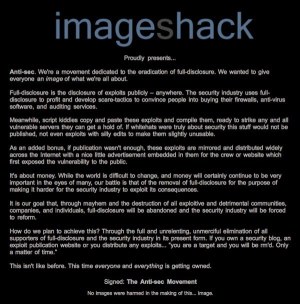

Vdor v Imageshack. Milijoni fotografij so bili preusmerjeni na manifest gibanja Anti-sec.

Gibanje ima svoje zametke v letu 2000, ko se v spletu pojavi domena anti.security.is, na kateri je kratko besedilo, v katerem so navedeni motivi za nastanek in so za člane še danes "sveti". Gibanje je svoj džihad poimenovalo "pr0j3kt m4yh3m" (torej "project mayhem") oziroma projekt uničenje. Ogled filma "Klub golih pesti" je zdaj že skoraj obvezen. Namen in cilj projekta pa je bil podrobno opisan v tretji številki "black-hat" publikacije ~el8, ki je izšla leta 2002 (http://web.textfiles.com/ezines/EL8/el8.3.txt).

Na splošno je gibanje zavito v tančico dvoma in skrivnosti. Kdo bi vedel, mogoče je vse le mit ali celo potegavščina, konstrukt peščice nadebudnih, zabave željnih hekerjev. Kakorkoli, kar nekaj konkretnih indicev namiguje, da je v ozadju najverjetneje nekaj stvarnega. Ni skrivnost, da je nastanek Anti-sec povezan z "black-hat" skupinami el8 (elite) in pHC (phrack High Council), šušlja pa se tudi o povezavi s skupino Gobbles, ki je v začetku stoletja, po seriji lažnih varnostnih opozoril, dobesedno šokirala računalniško-varnostno srenjo z objavo kritičnih ranljivosti, za katere je dotlej veljalo splošno prepričanje, da so le izmišljotina. Člani Gobbles tudi poskrbijo, da je zmeda okrog Anti-sec še nekoliko večja. Januarja 2002 skupina z razobličenjem spletne strani gibanja ter javnim zasmehovanjem postavi kompetence in sposobnosti članov Anti-sec pod velik vprašaj. Čeprav se kmalu pojavijo govorice, da je vse skupaj le šala, spletna stran na naslovu anti.security.is kmalu zatem ugasne. Precej konfuzno, kajneda? Nekaj pa je vendarle očitno - v dobrem ali slabem je ime Anti-sec povezano z nekaterimi najbolj elitnimi hekerskimi skupinami sploh.

O članih Anti-sec je znano bore malo ali nič. Zagotovo pa je bil član gibanja danes 26-letni heker z imenom Stephen Huntley Watt, v "black hat" vodah znan pod vzdevkom uT (UNIX Terrorist). Stephen je bil leta 2008 aretiran zaradi vpletenosti v famozni TJX vdor, kjer je skupina 11 hekerjev vdrla v računalniški sistem družbe TJX in si v štirih letih pridobila približno 45 milijonov številk kreditnih kartic. Vdor naj bi družbo oškodoval za 200 milijonov dolarjev. Stephen sicer ni bil obsojen na zaporno kazen, saj naj bi bila njegova vpletenost zgolj pasivna. Res je sicer napisal namenskega vohljača (sniffer) za pridobivanje številk kreditnih kartic, vendar naj ne bi vedel, da bo program uporabljen za kaznivo dejanje. Izvlekel se je s pogojno kaznijo, permanentno prepoved zaposlitve v računalniški industriji in triletno omejitvijo dostopa do računalnikov. V 65. številki magazina "Phrack" je bil objavljen tudi uT-jev hekerski profil (http://www.phrack.org/issues.html?issue=65&id=2&mode=txt).

Operacija "Get rich or die trying" (Postani bogat ali umri medtem ko to poskušaš postati), kakor je bilo kodno ime za sistematične vdore v različne sisteme z namenom pridobivanja in razpečevanja številk kreditnih kartic, se dejansko bere kakor prava kriminalka in je nasploh odličen scenarij za film. Eden izmed akterjev vpletenih v incident TJX je nedavno storil samomor. 24-letni Jonathan James (c0mrade) je v poslovilnem pismu kot razlog za svoje skrajno dejanje navedel nezaupanje v ameriški pravosodni sistem.

Idejni vodja operacije - Albert Gonzalez (segvec), ki je bil v preteklosti informator ameriške tajne službe, bo v zaporu preživel naslednjih 15-25 let, saj je poleg TJX vdora obtožen tudi nepooblaščenega dostopa in kraje podatkov v sistemu družbe za procesiranje transakcij kreditnih in debetnih kartic Heartland Payment Systems. S svojima pajdašema je leta 2008 v nekaj mesecih neavtorizirano pridobil približno 130 milijonov številk različnih kartic. V tem primeru gre dejansko za največjo krajo podatkov na ameriški celini.

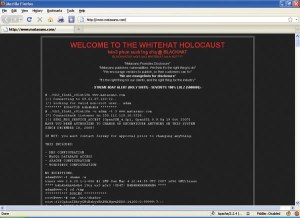

Skupina simpatizerjev gibanja Anti-sec je razobličila spletno stran družbe Matasano.

Za konec še razmislek kako neresno jemljejo računalniško varnost snovalci kritične infrastrukture: čeprav so hekerji za krajo podatkov uporabljali namenske programe so v sisteme oškodovanih družb vdirali na precej trivialne načine - preko nezaščitenih ali slabo zaščitenih (WEP) brezžičnih omrežij ali s pomočjo vrivanja SQL ukazov (SQL injection).

Če se vrnemo nazaj k Anti-sec, je primarni cilj gibanja nadvse preprost in jasno določen - omejiti, zatreti in zaustaviti "full disclosure". Po mnenju Anti-sec objavljanje varnostnih vrzeli omogoča dostop do podrobnih informacij in izkoriščevalske kode tako skriptim smrkavcem kakor tudi kriminalnim združbam, in to seveda popolnoma drži. Po njihovih besedah posledično vodi v kaos, ki danes vlada v internetu. V ozadju celotnega projekta pa je še nekaj drugega, veliko bolj kompleksnega in globokega - gre za eksistencialna vprašanja o hekerski ideologiji, hekerski mentaliteti in hekerskem načinu življenja. Za razumevanje slednjega pa je, kot bomo videli v nadaljevanju, ključno dojemanje izraza "heker". Njihova interpretacija se namreč bistveno razlikuje od splošno razširjene in uveljavljene. Kakorkoli, končni cilj projekta je nadvse preprosti: Anti-sec si želi internet, ki mu bo vladala skupina elitnih superhekerjev in bo popolnoma v nasprotju z današnjim Internetom, ki ga nadzirajo korporacije, kriminalci in vladne institucije. Marsikdo zdaj z razlogom poreče: "Krneki!". Da, seveda, vendar pojdimo raje po vrsti.

Naj takoj razčistimo, avtor absolutno podpira odgovorno objavljanje ranljivosti, saj meni, da je to edini način, da se razvijalce prisili k objavljanju popravkov. Dejstvo pa je, da se bodo v prihodnosti zadeve okrog odgovornega objavljanja pomanjkljivosti radikalno spremenile. Danes imamo veliko silno talentiranih "white-hat" hekerjev (Mark Dowd, HD Moore, Alexander Sotirov, Dino DaiZovi, Joanna Rutkowska, Dave Aitel ...), ki se združujejo v kolektiv "No more free bugs" ("Nič več brezplačnih vrzeli"). Fantje bodo za svoje delo zahtevali zasluženo plačilo, ki bo seveda vedno višje - tudi zaradi višjega časovnega vložka, nujnega za premostitev cele serije varovalnih mehanizmov, ki jih danes srečamo v modernih sistemih. Seveda lahko "lovci na pomanjkljivosti" svoja odkritja že danes prodajo družbam, kot so iDefense, Zero Day Initiative, Immunity ali Core Security, vendar je po mnenju mnogih to plačilo bistveno prenizko. Zato svoja odkritja raje obelodanijo na prestižnih hekerskih konferencah, kar je v končni fazi dobra poslovna poteza. Ni dvoma, da si eminentni varnostni strokovnjaki vsekakor zaslužijo primerno plačilo. Gre za nadvse inteligentne in talentirane ljudi, ki se z razlogom nočejo zaposliti v različnih korporacijah, saj se dobro zavedajo, da bi jih omejevale pri raziskovalnem delu. Odkrivanje kompleksnih pomanjkljivosti (Web 2.0 in "client-side" vrzeli niso v tem rangu) pa zahteva veliko časa in znanja. Kdo pa je pripravljen garati mesec ali dva zastonj?

Sporočilo skrbnikov spletišča SSANZ po vdoru članov Ant-sec.

Pri Anti-sec seveda ne delijo takšnega mnenja. Poleg tega da so proti politiki objavljanja in/ali prodajanja ranljivosti (odkrite ranljivosti naj ostanejo v krogu "posvečenih"), menijo, da si "beli klobuki" sploh ne zaslužijo naziva heker, saj jim gre le za dobiček in ne za dobro scene. Anti-sec ima namreč zelo preprosto definicijo, kdo je resnični heker. Po njihovih merilih Linus Torvalds in Richard Stallman to vsekakor nista. Kevin Mitnick? Da. Sicer zelo slab, v žargonu "lame", a vseeno. Razlaga je trivialna - hekerji vdirajo v sisteme in pika. To pa seveda ne pomeni, da se lahko za hekerja klasificira sosedov mulc, ki je razobličil spletno stran krajevnega društva. Ob prebiranju njihovega dokumenta z naslovom "The real script kiddies" (http//lists.grok.org.uk/pipermail/full-disclosure/2002-August/000837.html) kmalu postane jasno, da je pot do "junaka računalniške revolucije" dolga, težka in za večino neprehodna. Verjetno je nesmiselno omenjati, da ima Anti-sec različne oblike napadov na spletne aplikacije (XSS, CSRF, SQLi, XMLi, SSIi ...) za nevredne resnega hekerja.

Tudi različne varnostne konference (npr. DEFCON, BlackHat ...) so po mnenju članov le oder za promoviranje taktik ustrahovanja in množične panike z namenom prodaje novih, nesmiselnih varnostnih izdelkov. Anti-sec bojkotira taka srečanja, čeprav velja omeniti, da je Stephen Huntley Watt skupaj z dvema članoma skupine Gobbles leta 2002 predaval na konferenci DEFCON 10. Naslov prezentacije? Volkovi med nami ("Wolves among us"). Nadvse primerno, kajneda? (http://www.def-con.org/media/gobbles.avi).

Kako Anti-sec uresničuje projekt uničenje? Tako kot počnejo "black hat" hekerji seveda - z vdori v sisteme. V začetku julija so se uporabniki storitve za shranjevanje fotografij Imageshack začudeno spraševali, kam neki so izginile njihove fotografije. Na njihovem mestu je bil namreč manifest gibanja. Neimenovani člani Anti-sec so vdrli v Imageshackov sistem in nekoliko "modificirali" način prikazovanja fotografij. Naslovi milijonov fotografij so bili preusmerjeni na kraj, kjer je bil manifest v obliki JPG. Vse skupaj je seveda dvignilo kar precej prahu, saj se je tudi laična javnost začela spraševati, kdo neki je Anti-security in kaj presneto je "full disclosure". Namen vdora je bil s tem dosežen.

Seveda pa to niso edini "podvigi". Nedolgo pred tem so člani Anti-sec vdrli v spletišče Astalavista, ki je med skriptnimi smrkavci zelo priljubljeno. Skrbniki sistema so jo v tem primeru odnesli veliko slabše - vsi podatki v strežniku, skupaj z rezervnimi kopijami, so bili pobrisani. Podobno se je pripetilo tudi novozelandskemu spletišču, namenjenemu sistemskim skrbnikom (SSANZ). Gibanje je svoja destruktivna dejanja upravičilo z besedami, "da si tarče zavoljo razširjanja laži in podpiranja skriptnih smrkavcev niso zaslužile nič boljšega". Glede na sicer delno prirejene zapise vdorov, ki jih za informiranje javnosti uporablja Anti-sec, so nekateri strokovnjaki prepričani, da gibanje poseduje izkoriščevalsko kodo (exploit) za širši javnosti še neznano (0-day) vrzel v OpenSSH. Obstoj take kode je seveda zelo vprašljiv, saj bi v tem primeru lahko člani gibanja neovirano vdrli v sisteme nekaterih najbolj eminentnih (beri: osovraženih) "white hat" posameznikov in družb, tega pa do danes (še) niso storili. Čeprav se večina strinja, da so vdori najverjetneje posledica napadov z grobo silo, pa možnosti obstoja "0-day" pomanjkljivosti nihče ne zanika. Ko govorimo o Anti-security, je sicer vedno prisoten kanec dvoma in skepse, vsekakor pa si, glede na njihove reference, zaslužijo temeljito obravnavo.

Slovarček

Black hat - sinonim za hekerja, ki odkrite pomanjkljivosti ne posreduje javnosti, temveč jih zadrži zase in uporablja za vdore v sisteme ali proda na črnem trgu.

White hat - sinonim za hekerja, ki odkrite pomanjkljivosti posreduje javnosti (predhodno seveda obvesti razvijalca programske opreme) ali pa legalno proda ustreznim družbam. Pogosto so zaposleni v različnih korporacijah kakor svetovalci za računalniško varnost.

Script kiddies - skripti smrkavci, povečini mladostniki z omejenim računalniškim znanjem, ki za sistematično vdiranje v sisteme uporabljajo izkoriščevalno kodo (exploit), ki so jo po načelu "full disclosure" razvili in objavili izkušeni hekerji.

Full disclosure - politika javnega objavljanja pomanjkljivosti. Namen politike je javna objava podrobnosti o vrzeli z namenom pritiska na razvijalca k hitrejši objavi popravka ter omogočiti uporabnikom začasno rešitev. Danes korporacije podpirajo t. i. odgovorno objavljanje pomanjkljivosti, kjer sta popravek in podrobnosti o vrzeli izdana sočasno.

0-day - termin označuje pomanjkljivost. ki ni zakrpana in tudi ni javno znana. Lahko tudi pomanjkljivost, ki je ravnokar postala javna, vendar ni tudi zakrpana. Velja omeniti, da je neka pomanjkljivost za širšo javnost lahko 0-day v trenutku, ko je javno razkrita, medtem ko je za neko zaprto skupino to že "n-day", torej stara stvar.

Poznavalci zadev v hekerskem podzemlju pa gibanju pripisujejo tudi nekatere vdore v sisteme, ki sicer niso bili nikdar javno potrjeni kot "akcija projekta uničenje". To niti ne preseneča, saj Anti-sec nekaterih vdorov ne obeša na veliki zvon in so znani le redkim. Tako naj bi vdrli v sistem priznane družbe za računalniško varnost eEye in si prilastili izvirno kodo njihovega vodilnega izdelka - aplikacije za iskanje ranljivosti "Retina". Kodo je sicer res lahko najti v temačnih in sumljivih predelih medmrežja. Leta 2002 naj bi tudi vdrli v strežnike razvijalca operacijskega sistema OpenBSD in v izvirno kodo programa OpenSSH vnesli trojanskega konja (http://www.openssh.com/txt/trojan.adv). Namig, da za vdorom morda res stoji Anti-sec, lahko dobimo v že omenjeni tretji številki publikacije "~el8".

Požar, ki ga je zanetil projekt uničenje, pa se nezadržno širi. Le slab teden pred elitno konferenco "BlachHat USA" je skupina simpatizerjev gibanja Anti-security, imenovana "The justified ancients of Ouroboros", razobličila spletno stran družbe Matasano, ki zaposluje priznane strokovnjake, kot so Thomas Ptacek, Max Caceres in Craig Brozefsky. Med "white-hat" hekerji je seveda glasno završalo. Kako tudi ne, javno zasmehovanje s strani avtorjev publikacije ZF0 ("Zero For 0wned") ni nič kaj dobro za posel. Sicer so avtorji ZF0 simpatizerji Anti-sec gibanja, publikacija pa je znana po objavljanju podrobnih zapisov - skupaj z gesli, zasebnimi ključi in zasebnimi sporočili - vdorov v sisteme priznanih varnostnih strokovnjakov. Če naštejemo le nekatere eminentne "žrtve": Cult of the dead cow, Dan Kaminsky, Kevin Mitnick, Julien Tinnes ... Mimogrede, peta številka ZF0 je izšla le dan pred že omenjeno konferenco in to je marsikateremu udeležencu pokvarilo bivanje v "mestu greha" (Las Vegas), ki je vsakoletno prizorišče dogodka (http://r00tsecurity.org/files/zf05.txt).

Cilji, za katerimi stremi Anti-sec, so nedvomno utopični. Nikakršnega dvoma ni, da je bila vojna že v začetku izgubljena. Zmagali pa so v pomembni bitki - tudi če gibanje danes dokončno preneha z dejavnostmi, je seme dvoma o kompetentnosti, strokovnosti in sposobnosti celotne računalniško-varnostne industrije, skupaj z odgovornim objavljanjem ranljivosti, že vzklilo.

Res je tudi, da sam način izvedbe "projekta uničenje" ni najprimernejši, čeprav je to že filozofsko vprašanje, na katero nekdo, ki mu črn klobuk ne predstavlja načina življenja, ne more odgovoriti. Nedvomno pa si gibanje zasluži ščepec simpatij že zaradi uporniškega duha in odpora proti hipokrizije polni industriji. Njihove banalne ideje namreč vsebujejo tudi kanček resnice. Kakorkoli, vsake sanje se končajo tam, kjer se začne realnost. Pride čas, ko adolescenca mine, posameznik mora poskrbeti za eksistencialna vprašanja. Vsakdo ima svojo ceno, za katero se je pripravljen odreči sanjam in načelom. Tudi Anti-sec ne bo izjema. In stroj melje naprej ...