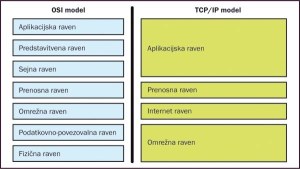

Že od samih začetkov omrežij je "vohljač" (sniffer) nepogrešljiv del sistemskih orodij omrežnih upraviteljev. Prestrezanje omrežnega prometa in prisluškovanje temu prometu je namreč predpogoj za uspešno zaščito le-tega. Tudi današnji sistemi za odkrivanje napadov (IDS) niso nič drugega kot nekoliko izpopolnjeni in izboljšani vohljači. Čeprav najdemo "vohljače" v različnih izvedbah, tako strojnih kot programskih, komercialnih in brezplačnih, celo takih, ki vsebujejo le nekaj vrstic kode, jih druži skupna lastnost: sposobnost zajemanja omrežnih podatkovnih okvirov. Čeprav vohljače pogosto imenujemo tudi "lovilci paketov" (packet capture), ta izraz ne drži popolnoma. Orodja za opazovanje omrežja, kot je uradni naziv za vohljače, namreč operirajo na nižji, drugi (podatkovno-povezovalni) plasti referenčnega modela OSI, na tej ravni pa je podatkovna enota protokola (PDU) okvir ali "frame". Vohljači torej prestrezajo okvire in ne paketov. Seveda pa skupaj z okviri zajamejo tudi pakete iz drugih plasti modela OSI, ki so oviti ("enkapsulirani") v okvir.