Iranski hekerji so se izdali kar sami

Hekerska skupina ITG18, ki deluje pod okriljem iranskih oblasti, je izgubila 40 GB podatkov, med katerimi je pet ur videomateriala. Gre za posnetke, s katerimi se urijo njihovi novinci. Vsebine so se znašle na javno dostopnem strežniku, od koder jih je pobral IBM pri izvajanju rednih pregledov (X-Force Incident Response Intelligence Services).

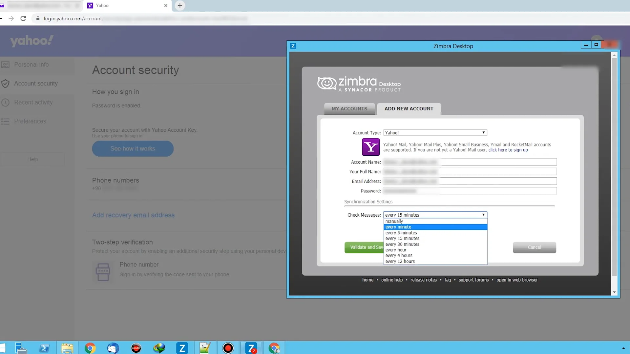

To je eden najbolj neposrednih vpogledov v delovanje hekerskih skupin, čeprav ne razkriva nobenih visoko specializiranih orodij ali pristopov. Na primeru dveh vojakov – enega ameriškega in enega grškega – ki so jima vdrli v račune, prikazujejo, kako hitro se kompromitiran račun prebere in izprazni. Odvisno od količine podatkov, a povprečnega lahko spraznijo v manj kot petih minutah. Izvajajo tudi ribarjenje. Napadalce že malce boljša zaščita, denimo 2FA, odvrne. Še najbolj zanimivo pa je, da hekerji niso izdali le lastnih metod, temveč tudi identitete. Med pobeglimi podatki so tudi njihove telefonske številke, vzdevki in drugi identifikatorji.

Najboljša zaščita je zatorej klasična: uporaba močnih in unikatnih gesel, ki jih ne delimo naokoli in predvsem ne uporabljamo na več mestih. Ker si jih je težko zapomniti, je zelo priporočljiva uporaba upravljalnika gesel (password manager). Dvostopenjska avtentikacija (2FA) je prav tako zelo koristna.