Varno po zraku

Standard WPA2, ki ščiti večino prometa po brezžičnih omrežjih WiFi, po več kot desetletju dobiva naslednika. WPA3 odpravlja številne ranljivosti, prinaša novosti v varnosti zadnjega desetletja in uveljavlja dobre prakse, s čimer bo poskrbljeno za varnejšo brezžično komunikacijo. Standard je bil dokončan poleti, prve združljive naprave pa pričakujemo že letos.

Z naraščanjem števila brezžičnih omrežij se je oglasila potreba po učinkoviti standardizirani zaščiti prometa, ki teče po zraku. Navsezadnje je danes v rabi okrog devet milijard naprav, ki uporabljajo WiFi. Razlogov za šifriranje prometa je zelo veliko in še zdaleč ne gre zgolj za preprečevanje rabe internetnega priključka nepooblaščenim mimoidočim. V resnici je glavni namen preprečevanje prisluškovanja. Danes prek interneta hodimo v banko, beremo elektronsko pošto, naročamo izdelke in plačujemo storitve, to pa brez zasebnosti, ki jo omogoča šifriranje, ni izvedljivo.

Prvi standard IEEE 802.11 je leta 1997 uvedel zaščito WEP (Wired Equivalent Privacy), ki je uporabljala 40- ali 104-bitni ključ in 24-bitni inicializacijski vektor za algoritem RC4. Kmalu se je izkazalo, da je WEP zelo ranljiv in ga lahko v bolj prometnih omrežjih zlomimo že v minuti. Začasno rešitev je leta 2003 prinesel WPA (WiFi Protected Access), leto pozneje pa je standard 802.11i-2004 vpeljal WPA2, ki ga morajo od leta 2006 podpirati vse naprave z logotipom WiFi. Hkrati je organizacija IEEE razglasila WEP in WPA kot ne-varna in zastarela.

Danes je v rabi okrog devet milijard naprav, ki uporabljajo WiFi.

Dvanajst let pozneje še vedno vsi uporabljamo WPA2. Čeprav je bil premišljeno zasnovan, so v tem času odkrili nekaj ranljivosti, predvsem pa se je izkazalo, da mu manjka cel kup funkcionalnosti. Številni strokovnjaki bodo iz previdnosti dejali, da uporaba WPA2 ni varna in da moramo »čez« obvezno uporabljati VPN. Najhujšo vrzel v varnosti v WPA2 so odkrili lani in jo poimenovali KRACK (Key Reinstallation AttaCK). Gre za napad, ki izkorišča pomanjkljiv protokol za vzpostavljanje povezave (handshake). Zato je bil skrajni čas, da smo dobili WPA3.

Novosti v WPA3

Dragonfly. Znan tudi pod imenom SAE (Simultaneous Authentication of Equals), gre pa za nov način rokovanja (handshake), kakor imenujemo prepoznavanje naprav ob vzpostavitvi povezave. Dragonfly (kot je definiran v RFC 7664) je odporen na off-line napade s slovarjem, ki so predstavljali veliko nevarnost za WPA2. Če v WPA2 uporabljamo kratko in šibko geslo, je lahko napadalec prestregel dovolj brezžičnega prometa, potem pa doma v miru preizkušal možnosti za geslo, dokler ni našel prave. Šibka gesla pogosto najdemo v slovarjih, zlasti ko gre za preproste besede brez posebnih znakov in številk, od koder je napad dobil ime.

WPA3 je odporen na to, napadalec torej ne more ugotoviti gesla samo z analizo prestreženega prometa, temveč mora biti v dometu omrežja in aktivno komunicirati z njim. Dostopna točka pa seveda lahko omeji število neuspešnih poizkusov. Dragonfly je tudi odporen na zgoraj omenjeni napad KRACK.

Druga pomembna novost v Dragonflyju je poudarjena zaupnost (fordward secrecy). Četudi napadalec ugotovi geslo, lahko dešifrira zgolj prihodnji promet, ne more pa odkleniti preteklega prometa. To je zelo pomembno, saj je ob incidentu z varnostjo okno tveganja le čas od incidenta do zamenjave gesla, starejše dogajanje pa ni v nevarnosti. Je pa treba imeti v mislih to, da dostopne točke (AP) oziroma usmerjevalniki geslo hranijo kot besedilo (plaintext), torej jih je treba ustrezno zaščititi, da ne bi napadalec vdrl vanje na primer prek interneta in gesla preprosto prebral. Vse to v praksi pomeni, da je WPA3 precej varen tudi, če uporabljamo preprosto geslo; geslo za WPA2 pa je moralo biti dolgo, zapleteno in do ljudi neprijazno.

Šifriranje odprtih omrežij. V WPA2 sta geslo za dostop do omrežja in šifriranje podatkov neločljivo povezana. Če omrežje nima gesla za dostop in je odprto vsakomur, je tudi promet po njem nešifriran. In v nekaterih primerih, denimo v kavarnah, na letališčih ali hotelih, želimo odprt dostop do omrežja, seveda pa ne prisluškovanja.

V praksi se ta problem rešuje tako, da omrežje zaščitimo z geslom, ki ga potem napišemo na zid, na račune, na vizitke ali kako drugače sporočimo vsem uporabnikom. Taka rešitev še vedno ni posebej varna, saj je pasivni napad sorazmerno enostaven. Napadalec, ki ne bo imel veliko težav pri pridobivanju gesla, mora potem zgolj prestreči avtentikacijo naprave ob vzpostavitvi povezave (handshake) in jo analizirati, pa lahko prisluškuje prometu.

WPA3 prinaša možnost posamičnega šifriranja. To pomeni, da je celotno omrežje dostopno vsem brez gesla, a se promet med posamezno napravo in brezžično dostopno točko šifrira. Tako je komunikacija bistveno varnejša. To se imenuje OWE (Opportunistic Wireless Encryption) in, kot je definiran v RFC 8110, preprečuje pasivne napade, ne pa tudi aktivnih. Še vedno pa ostaja problem zaupanja dostopni točki, saj lahko napadalec ustvari lažno dostopno točko in nas pretenta, da se povežemo z njo. Na primer strežniki SSH izkazujejo istovetnost z javnimi ključi, brezžične dostopne točke pri uporabi OWE v WPA3 pa nikakor ne identificirajo.

Zamenjava WPS. WPS (WiFi Protected Setup) je bil namenjen rabi v preprostih napravah, ki včasih sploh nimajo zaslona, grafičnega vmesnika oziroma možnosti vnosa parametrov. Ena možnost je bila s PINom, ki ga ima bodisi dostopna točka ali naprava. Z vnosom PINa v drugo napravo jima omogočimo avtentikacijo in povezavo. Druga možnost je bila s sočasnim pritiskom na gumb na napravi in dostopni točki, ki sta se potem prepoznali in sparili. WPS je imel precej ranljivosti, tako so na primer že leta 2011 odsvetovali rabo identifikacije s PINom, leta 2014 pa je bil predstavljen off-line napad na nekatere izvedbe WPS (med drugim MediaTekovo, Realtekovo in Broadcomovo).

Ker je WPS zastarel in ni varen, prinaša WPA3 nov protokol z imenom DPP (Device Provisioning Protocol). DPP uporablja javne ključe za identifikacijo in avtentikacijo naprav, ki jo potem izvedemo z geslom ali kodo QR. Nova naprava posreduje javni ključ v omrežje prek kode QR, ki jo poskeniramo, brezžično prek protokola PKEX ali po standardih NFC ali Bluetooth. Šele potem se naprava začne pogovarjati z dostopno točko in vzpostavi normalno povezavo.

Daljši sejni ključi. WPA3 podpira AES-GCM z 256-bitnimi ključi in eliptične krivulje s 384-bitnimi ključi. Med algoritmi SHA2 se zdaj uporablja SHA384, ključi RSA pa morajo biti vsaj 3072-bitni. V praksi vse to predstavlja 192-bitno varnost (merjeno kot dolžina simetričnega ključa), kar je efektivna stopnja zaščite 384-bitnih eliptičnih krivulj ali SHA384. To je pomembno za podjetja in industrijo, saj ustreza zahtevam, ki jih postavlja CNSS (Committee on National Security Systems) pri NSA.

Certificiranje

Pri certificiranju moramo biti pozornosti na detajle, saj je za WPA3 več različnih certifikatov. Da lahko izdelovalec na svoje naprave nalepi označbo WiFi Certified WPA3, mora dobiti certifikat, ki ga izda WiFi Alliance. Osnovni certifikat WPA3 zapoveduje le rabo novega protokola Dragonfly, druge novosti pa opredeljujejo drugi certifikati. Šifriranje odprtih omrežij ureja WiFi Certified Enhanced Open, DPP pa WiFi Certified Easy Connect. Rabo daljših ključev pa zahteva šele certifikat WPA3-Enterprise, ne domača izvedba WPA3-Personal. Pričakovati je, da bo večina izdelovalcev podprla vse opisane novosti, ni pa to nujno. Če torej vidimo napis WPA3, to samo po sebi ne pomeni, da podpira vse novosti, je pa zelo verjetno.

Glavne novosti v WPA3

• Šifriranje komunikacije v odprtih omrežjih.

• Poudarjena zaupnost (napadalec tudi po pridobitvi gesla ne more dešifrirati prometa za nazaj).

• Odpornost na off-line napade s slovarjem.

• Večja zaščita pri povezovanju naprav brez zaslona.

• Daljši sejni ključi.

Kdaj?

WiFi Alliance, ki je standardiziral WPA3 in ga certificira, pravi, da bodo prve naprave s podporo prispele že letos. Qualcomm že izdeluje čipe, ki razumejo WPA3. To pomeni, da lahko izdelovalci pametnih telefonov in tablic v nove modele svojih izdelkov že vgradijo podporo WPA3. Pravico do rabe ustreznega logotipa jim daje šele certifikat, ki ga podeli WiFi Alliance, zato bodo dejanske naprave izšle proti koncu leta. Širok razmah pa pričakujemo leta 2019, ko bo potrjen brezžični standard 802.11ax (glej članek Abecede še ne bo zmanjkalo, Monitor 02/18), kar bo povzročilo veliko povečanje števila novih naprav. In te bodo seveda podpirale tudi WPA3.

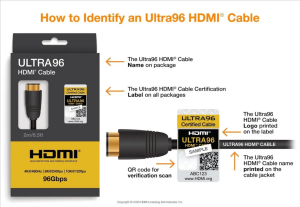

WPA3 prinaša nov način enostavnega povezovanja preprostih naprav v omrežja s kodami QR, ki nadomešča stari WPS v WPA2.

To je tudi razlog, da ni pričakovati širše podpore WPA3 v starejših napravah. Četudi bi lahko izdelovalci z ustrezno nadgradnjo programske opreme poskrbeli za skladnost s standardom, bi te naprave še vedno morali certificirati pri WiFi Alliance. Verjetneje je, da bodo čas in sredstva vložili v nove naprave.

Prve naprave s podporo WPA3 bodo na voljo že letos.

To ne bo povzročilo večjih težav, ker sta WPA2 in WPA3 navzkrižno združljiva. Na novih usmerjevalnikih WPA3 bodo lahko istočasno delovala WPA2 in WPA3. Tudi ko bo ves svet prestopil na WPA3, bo stari pametni telefon z WPA2 še vedno čisto lepo komuniciral po omrežju, dokler ne bo upravitelj na usmerjevalniku ročno onesposobil WPA2. Šlo bo seveda tudi nasprotno – naprave WPA3 bodo znale uporabljati starejši standard in se pogovarjati s starimi usmerjevalniki WPA2.

Ali ga res potrebujemo

Odgovor je – da. Nekateri strokovnjaki za varnost se sicer hudujejo, da je celotna družina WPA tako zavožena, da bi bilo bolje standard napisati na novo. Marsikaj res ni rešeno optimalno, a biti združljiv za nazaj je močna sila, ki jo v današnjem svetu moramo upoštevati. In WPA3 je po vseh kriterijih varnejši od WPA2.

Število naprav, ki so povezane v internet, se hitro povečuje. To niso več le pametni telefoni in prenosni računalniki, temveč tudi termostati, hladilniki, nadzorne kamere, garažna vrata, semaforji itd. Zaradi tega je nadvse pomembno, da je njihova komunikacija kar najbolj zaščitena. In WPA3 to ponuja.