Kaj znajo obveščevalci

Kdor meni, da se mora v spletu bati »zgolj« kiberkriminalcev, se zelo moti. Žal živimo v času, ko bi o nas vsi radi vedeli vse. Tudi ali predvsem države. In potem se rodijo številne »neverjetne zgodbe«.

Ena takšnih neverjetnih zgodb se je zgodila že lani poleti, letošnjo pomlad pa smo dobili prvi resen epilog. »Heknili« so hekerje. Skupini misterioznih črnih klobukov, ki si je nadela ime Shadow Brokers, je avgusta lani uspel pravi podvig – ameriški Agenciji za nacionalno varnost (NSA) so namreč odtujili programska orodja, ki so jih hekerji vladne organizacije uporabljali za »spremljanje« spletnih in drugih dejavnosti lastnih in tujih državljanov.

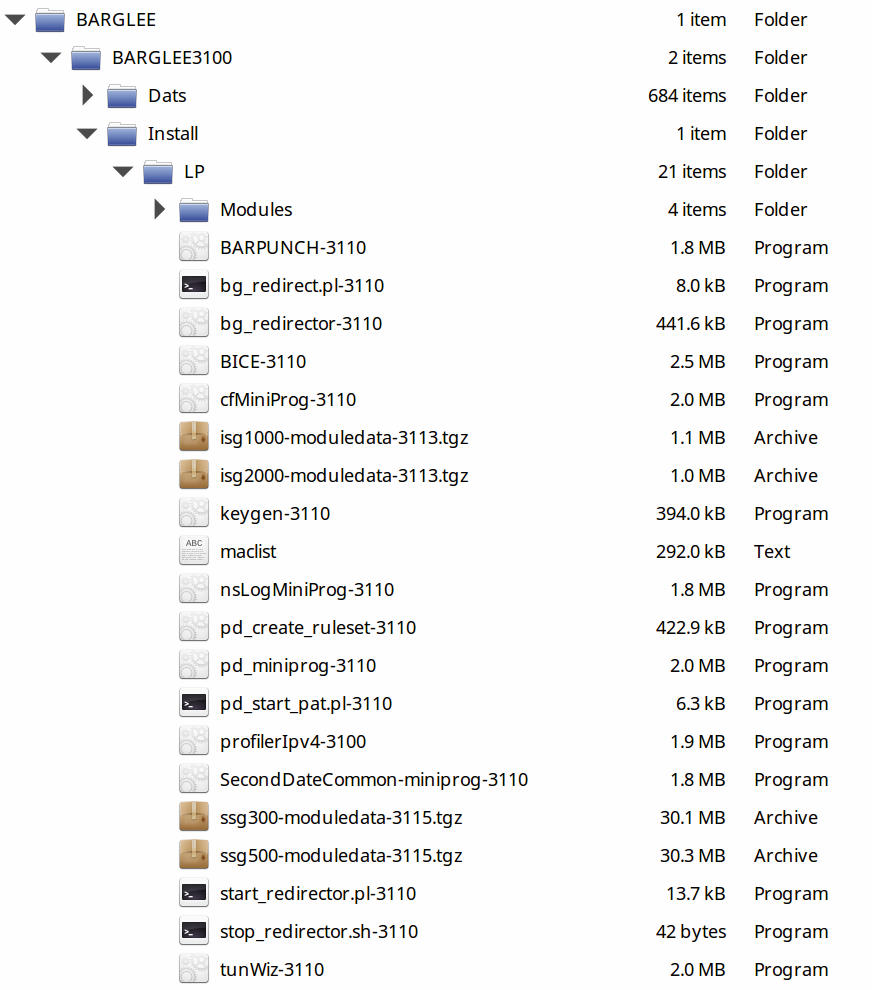

S svojim dejanjem so želeli Shadow Brokers pokazati na nečedno, celo nepravično (čeprav Američani v imenu domovinske varnosti na papirju dopuščajo skoraj vse) prakso domačih organizacij, ki jim je zaupana skrb za analogno in digitalno varovanje domovine. NSAjevi ekipi hekerjev, ki se je samooklicala za Equation Group, so črni klobuki iz strežnikov ukradli več gigabajtov škodljivih kod. Nato so v osmih mesecih počasi objavljali ta orodja, nabralo se jih je za več kot gigabajt. Sredi aprila pa smo bili priča razkritju, o katerem je poročal ves svet. Skupina hekerjev Shadow Brokers je v internetu objavila več kot 300 megabajtov škodljivih kod, ki so izkoriščale številne ranljivosti v operacijskih sistemih Microsoft Windows in ki jih, kljub drugačnemu dogovoru, v NSA niso razkrili največjemu programskemu gigantu, temveč so jih njihovi »analitiki« uporabljali za dostop do naprav državljanov, ki so imeli to »srečo«, da so postali predmet interesa agencije za domovinsko varnost. V dobrih 300 megabajtih škodljivih kod je bila tudi cela vrsta orodij za izkoriščanje ranljivosti omrežne opreme, predvsem požarnih zidov, in vrsta skript za nalaganje škodljivega in vohunskega programja. O orodjih, kot so BANANAUSURPER, BLATSTING in BUZZDIRECTION, bomo verjetno več slišali in brali v prihodnjih mesecih. Zaradi objave omenjenih ranljivosti Ciscovi inženirji niso prav mirno spali, podjetje pa išče rešitve, kako uporabnikom svoje omrežne opreme posodobiti naprave z očitnimi varnostnimi pomanjkljivostmi (starejši požarni zidovi se ne posodabljajo tako samodejno kot novejši operacijski sistemi).

Škodljive kode so (cenovno) vedno dostopnejše

Razvijalci škodljivih kod očitno mislijo tudi na popularizacijo svojih »del«. Nekatera med njimi so v poplavi škodljivih kod, ki so v spletu dostopne tudi tistim s plitvejšimi žepi, na voljo po res smešni ceni. Izsiljevalsko programsko opremo z »orodji, prijaznimi do uporabnika,« lahko od ruskih kiberkriminalcev kupimo že za vsega 175 dolarjev – gre za ponudbo v obliki programske opreme kot storitve, a cenovni prag je tako nizek, da lahko priložnostni napadalec postane malone vsak.

Vse bolj priljubljena oblika izsiljevalskih virusov kot storitve (angl. ransomware-as-a-service (RaaS)) z nižjimi cenami dobiva nove razsežnosti. Analitsko podjetje Recorded Future poroča o tem, da je izsiljevalski virus Karmen Cryptolocker, ki temelji na odprtokodnem mehanizmu Hidden Tear, naprodaj za že omenjeno nizko vsoto denarja. Njegova funkcionalnost je sicer osnovna, a hkrati grozljivo učinkovita, poleg tega premore zelo zaželeno funkcionalnost izogibanja odkritju s strani varnostnih rešitev. Če škodljiva koda zazna, da teče v peskovniku, samodejno pobriše svoje datoteke. Virus sicer žrtvam podatke zakriptira s strani napadalca določenim geslom s šifriranjem AES-256 in od njih zahteva plačilo v digitalni valuti bitcoin. Ponudniki »storitve« so šli celo tako daleč, da so avtomatizirali postopek odkodiranja datotek ob prejemu plačila, njihove stranke, torej najemniki storitve, pa so sproti deležni vseh posodobitev izsiljevalskega virusa. Zdi se, da ta hip v svetu varnostnih groženj za izsiljevalske viruse velja nekakšno obdobje »zlate mrzlice«, vsi se želijo z njimi okoristiti. Tehnično podkovani spletni kriminalci tako nudijo viruse kot storitev svojim »manj spretnim bratrancem«. Varnostni raziskovalci zadnje mesece odkrivajo vedno več razmeroma preprostih različic izsiljevalski virusov, eden takih je CrypVault, ki je napisan v jezikih javascript in VBscript, zato je njegovo kodo zelo enostavno prilagoditi in tako ustvariti nove različice.

Hekerji Shadow Brokers so si sprva prizadevali, da bi izvorno kodo omenjenih orodij prodali v internetu, a brez uspeha – celo kiberkriminalci so menili, da gre za prevaro oziroma potegavščino. Po 14. aprilu o resničnosti omenjene škodljive programske kode ne dvomi nihče več. Sporočilo hekerjev je bilo jasno, v prevodu se je glasilo nekako takole: »Želimo, da bogata elita prepozna nevarnost kibernetskih orožij, ki predstavljajo grožnjo tudi njihovemu bogastvu in nadzoru. Naj poenostavimo: vaše bogastvo in nadzor temeljita na elektronskih podatkih.«

Microsoft se je ob razkritju odzval fantastično hitro, kako se tudi ne bi, saj je bil ogrožen tudi njegov ugled. Mesec dni zatem je sicer izsiljevalski virus WannaCry dokazal, da so NSAjeva orodja v napačnih rokah še kako učinkovita, v enem samem koncu tedna je sicer površno napisan virus okužil več kot 200.000 računalnikov z neposodobljenimi sistemi Windows (večina je imela nameščen sistem Windows 7). Težava je bila tolikšna, da je Microsoft izjemoma izdal popravke tudi za operacijske sisteme, ki jih sicer že lep čas uradno ne podpira več – Windows XP in Server 2001.

»Škodljivci« se odzovejo med prvimi

Kiberkriminalci so zaznali novo priložnost in jo seveda tudi izkoristili. Ranljivost v protokolu SMBv1, ki je del vseh novejših okenskih operacijskih sistemov, je omogočila, da so napadalci oblikovali posebne paketke, s katerimi so lahko prek orodja DoublePulsar izvajali programsko kodo na žrtvinem računalniku in prek nje namestili najrazličnejše škodljive kode. Prva v vrsti je bil izsiljevalski virus, ki je na napravi zakriptiral podatke in od uporabnika zahteval odkupnino v višini okoli 300 evrov, plačljivo v kriptovaluti bitcoin.

V samo 24 urah po začetku širjenja virusa WannaCry so o okužbah poročali iz 99 držav po svetu. Napadalci so izkoristili priložnost in virus spravili v obtok v petek, 12. maja, ter tako marsikateremu sistemskemu skrbniku pokvarili konec tedna, številnim podjetjem pa tudi povzročili znatno gospodarsko škodo. V ponedeljek so varnostna podjetja poročala o okužbi več kot 200.000 računalnikov. SI-CERT je obvestilo o sumljivem dogajanju objavil v petek v večernih urah in sodeloval z mediji pri širjenju zavedanja o veliki težavi. V Sloveniji je napad najbolj prizadel družbo Revoz, ki je okužbo prejela iz matičnega podjetja Renault, ki je bilo tudi ena večjih tarč tokratnega napada. V Veliki Britaniji so jo bržkone najslabše odnesli v zdravstvu, o obsedenem stanju je poročalo 16 bolnišnic, saj so bili njihovi informacijski sistemi, e-pošta in telefonija IP nedostopni, prek medijev so paciente obveščali, naj razen v nujnih primerih v začetku tedna ne obiskujejo bolnišnic. Pregled posledic po državah je pokazal, da je napad virusa WannaCry najbolj prizadel Rusijo, Indijo, Ukrajino in Tajsko, med državami EU pa so jo najslabše odnesli sistemi informatikov v Veliki Britaniji in Španiji.

Kamenček, ki je/bo sprožil plaz

Očitno je bil izsiljevalski virus WannaCry samo prvi v vrsti mnogih, ki bodo sledili. Zelo veliko računalnikov po svetu je še vedno nezaščitenih. Ranljivost v komunikacijskem protokolu Microsoft Server Message Block (SMB), poimenovano EternalBlue, ki jo je izkoristil WannaCry, je nato izkoristila še škodljiva koda, ki je v računalnik žrtev namestila programsko opremo Adylkuzz, namenjeno rudarjenju digitalne valute (kriptovalute) monero. Okuženi računalniki postanejo del istoimenskega porazdeljenega omrežja in opravljajo različne transakcije. Posamezen računalnik, odvisno od zmogljivosti, napadalcu vsak teden pridela od nekaj dolarjev do okoli 200 dolarjev (če stalno rudari), a ker posamezen napad(alec) okuži vsaj nekaj sto ali tisoč naprav uporabnikov, varnostni raziskovalci ocenjujejo, da povprečni kiberkriminalec na ta način vsak teden zasluži petmestno številko dolarjev. Ker v tem primeru okuženi računalnik nima zakriptiranih podatkov in od žrtve ne zahteva odkupnine, uporabniki sploh ne posumijo, da so njihove naprave okužene. Edina pokazatelja, da nekaj ni v redu z računalnikom ali strežnikom, sta namreč slabša odzivnost in nenavadno visoka obremenitev (poraba zmogljivosti). Ker se zna tudi ta škodljiva koda precej uspešno skrivati pred protivirusnimi programi, so jo varnostni strokovnjaki odkrili po zaslugi temeljitega spremljanja virusa WannaCry, drugače bi bržkone ostala spregledana dlje časa.

Že v začetku junija pa je ranljivost SMB »naslovila« nova digitalna nevarnost, tokrat so kiberkriminalci tako ustvarili stranska vrata (s škodljivo kodo Backdoor.Nitol) in v žrtvino napravo namestili trojanskega konja Gh0st RAT, s katerim so lahko napadalci na okuženem računalniku pognali praktično karkoli. Številni podobno okuženi računalniki so bili v preteklosti del omrežij množičnih napadov na vojaške tarče. Varnostna podjetja po analizi škodljive kode sumijo, da so njeni avtorji hekerji iz Singapura oziroma dela južne Azije.

Škodljivi kodi WannaCry in AdylKuzz sta verjetno žal šele znanilki vsega, kar nas čaka. Strokovnjaki za varnost menijo, da bo letošnje leto na račun ukradenih orodij NSA za izkoriščanje stranskih vrat in ranljivosti v sistemih postregel še s celo vrsto škodljivih kod, ki bodo povzročile velikansko gospodarsko škodo.