Stražarji, ki ne spijo

Ponudba varnostnih naprav in varnostne programske opreme je vse pestrejša in vse bogatejša. Tako postaja ob vedno večjem zavedanju o (ne)varnostih svetovnega spleta vse teže pravilno izbrati ustrezno programsko opremo. Združevanje programske opreme v namenske naprave nam te odločitve v nobenem primeru ne olajša, nabor storitev se namreč (pre)hitro širi. Ogledali smo si, kako se v teh novih razmerah obnesejo Networks Defender ND 310, Cisco ASA 5520, Microsoft ISA Server 2004 in odprtokodni sistemi na podlagi Linuxa.

Za uvod

Še pred kratkim so bili požarni zidovi s tehnologijo SFI (stateful inspection) prava redkost, tako programsko opremo pa so si, večinoma zaradi cene, lahko privoščila le večja podjetja. Z razmahom širokopasovnih povezav pa so se potrebe večale, najprej po osnovnih napravah - usmerjevalnikih, s katerimi smo se lahko priključili v svetovni splet, kmalu nato pa še po varnostnih rešitvah. Različna programska oprema se je združevala in poenostavljala, obenem pa se je nabor storitev širil in širil. Klasični požarni zid, ki brani naše omrežje pred zunanjim svetom, je tako postal le ena izmed storitev, ki jih ponujajo sodobne rešitve.

V sistemu sodobnih naprav ali programske opreme je v novejšem času mogoče zaslediti naslednje sklope: sklop samega požarnega zidu, sklop pooblastil in overjanja, sklop navideznih zasebnih omrežij, pa naj gre pri tem samo za oddaljene uporabnike ali za celotna oddaljena omrežja, sklop prehajanja različnih storitev iz krajevnega omrežja proti svetovnemu spletu (brskanje, prenašanje podatkov, elektronska pošta), sklop beleženja in statistike dogodkov ter sklop za prepoznavo/preprečevanje vdorov (IDS/IPS).

Sodobne namenske naprave ali programska oprema danes ponujajo že skoraj nepregleden nabor storitev, ki se še vedno neverjetno hitro širi. Ker je postalo tako količino storitev že skoraj nemogoče obvladati, so prišle na svoj račun namenske naprave, ki te storitve združujejo pod enim okriljem. Tako lahko zdaj z enim enostavnim vmesnikom nadzorujemo in upravljamo številne storitve, za katere smo včasih potrebovali veliko različnih in večinoma sploh ne enostavnih vmesnikov. Vendar pa take namenske naprave v sebi združujejo že toliko znanja, da upravljanje in nadzor vedno bolj prehaja v roke strokovnjakov in v roke specializiranih podjetij. Ti nam tako ponujajo celotno varnostno rešitev, pri kateri so v enotno ceno zapakirani naprava, podpora, upravljanje in nadzor.

Vse te različne storitve, različni modeli naprav, različna programska oprema in različni modeli sistemske podpore nam seveda odločitev kvečjemu še otežijo, ne pa poenostavijo. Izbira ne temelji več samo na tehničnih značilnostih, večina naprav in programske opreme tako ali tako navadno podpira več, kot potrebujemo in bomo potrebovali. Na izbiro in odločitev naj bi tako vplivali predvsem lastno znanje, razpoložljivi viri znotraj podjetja in cena.

Pod drobnogled smo vzeli tri različne modele poskusa združevanja vseh teh storitev in model, pri katerem tega združevanja ni, ker ga moramo opraviti sami.

Ogledali smo si namensko napravo, temelječo na strojni opremi Cisco ASA 5520, sistemsko programsko opremo Microsoft ISA Server 2004, namensko napravo Networks Defender, in nakazali smeri možne uvedbe sistema, ki temelji na odprtokodni skupnosti operacijskega sistema Linux.

Čeprav naj bi vsi izdelki opravljali približno enako delo, so štirje, zajeti v pregledu, med seboj težko primerljivi. Vsak namreč zastopa določen model, po katerem se ravna izdelovalec, in nakazuje eno izmed prihodnjih smeri razvoja teh naprav in programske opreme. Izdelovalci namenskih naprav stavijo na združitev storitev pod eno upravljanje, na skrbništvo z enega mesta, pri tem pa merijo predvsem na podjetja, ki storitve informacijske tehnologije rada predajo zunanjim izvajalcem. To je zadnje čase zelo v modi, zato smo priča precejšnjemu razcvetu takih in drugačnih namenskih naprav. Seveda tudi men temi obstajajo razlike. Tako je Cisco, denimo, združil vse potrebne storitve iz svojih že obstoječih naprav in s tem nadgradil svojo že obstoječo usmerjevalniško podlago, ki temelji na strojni opremi. Nasproten zgled podobnega modela je Networks Defender, ki je s programsko opremo, temelječo na odprtokodni podlagi, združil vse potrebne storitve, jih opremil s skupnim vmesnikom in zapakiral celoten, pravzaprav nenamenski strežnik v namensko ohišje.

V Microsoftu, kjer se veliko ukvarjajo s strežniškimi platformami, je ISA Server 2004 pomemben člen v verigi njihovih strežnikov. Vzeli smo ga kot zgled modela s programsko opremo. Linux oziroma odprtokodna skupnost je predstavnik enakega modela programske opreme, ki pa se od prejšnjega vendarle zelo razlikuje. Za namestitev, združevanje storitev, vmesnike, arhiviranje, zapisovanje dogodkov in seveda tudi za podporo moramo namreč poskrbeti sami.

Vsi izdelovalci merijo s svojimi izdelki in modeli podpore na različne uporabniške skupine. Same tehnične značilnosti naprav ali programske opreme niso več tako v ospredju kot nekoč, naprave in programska oprema so že tako različne, da jih je skoraj nemogoče primerjati med seboj. Tudi izbira samo na podlagi tehničnih značilnosti je velikokrat lahko napačna, saj prinese samo nepotrebno povečanje stroškov. Časi romantičnega računalništva so minili, bistveno je narediti čim več v čim krajšem času. Varnostni sistemi postajajo veliki, nepregledni in zapleteni, to pa je že v sami osnovi nevarno. Razvoj tehnologije, uporaba svetovnega spleta, dostop do vseh mogočih podatkov in medsebojno povezovanje pa narekujejo, da so taki sistemi že nujno potrebni. Tu in zdaj.

Pravilna usmeritev in izbira modela nam bo izbiro naprave ali programske opreme zelo olajšala. Pravzaprav lahko govorimo celo o strateški usmeritvi v enega od obstoječih modelov. Nadaljnja izbira med posameznimi kandidati v okviru enega modela pa ni več težka.

Networks Defender ND310

Networks Defender ND310 je namenska naprava, ki jo izdeluje slovensko podjetje TrendNet, d.o.o., iz Velenja. Pravzaprav je naprava strežnik z Intelovim procesorjem, ki temelji na odprtokodni programski opremi. Seveda prilagojen strežnik, vmeščen v ohišje, ki se lahko enostavno vgradi v standardno sistemsko 19-palčno omaro. Za zagon potrebuje dve omrežni povezavi, začetno upravljanje in pregled stanja naprave pa se lahko izvajata prek LCD konzole na sami napravi. Vse drugo upravljanje poteka prek spletnega vmesnika.

IDS/IPS (intrusion Detection/Prevention System)

S kratico IDS/IPS označujemo sistem za prepoznavo/preprečevanje vdorov. Sistema temeljita na prepoznavanju vzorcev znanih napadov ali nepravilne uporabe protokolov ob pomoči pravil. Ta pravila je treba redno osveževati, saj vsak dan prinese kak nov napad ali nevarnost. Sistem IDS je pasiven, v skrajnem primeru znajo nekateri izdelki nepravilno sejo prekiniti, zato se razvoj premika v smer sistema IPS, ki je pravzaprav aktiven sistem IDS. Taki sistemi IPS znajo ob napadu ali nedovoljeni rabi protokolov to prepoznati in prirediti pravila požarne pregrade, s tem pa se zaščitimo pred morebitno nevarnostjo.

Naprave Networks Defender so na voljo v različnih sestavah, trenutno jih je šest. Od najmanjše, ki je namenjena petim uporabnikov, pa do največje za tisoč uporabnikov. Za našo primerjavo smo izbrali napravo ND 310, ki ni najmanjša in je namenjena približno 500 uporabnikom, podpira pa pet fastethernetnih omrežnih vmesnikov. Razlika med napravami je predvsem v strojni opremi in številu omrežnih vmesnikov, po možnostih in ponujenih storitvah pa se ne razlikujejo veliko.

Sam sistem temelji na operacijskem sistemu Linux, storitve pa so podprte z različnimi programskimi paketi. Vsi so združeni v enem upravljavskem spletnem vmesniku. Programska oprema je skrbno izbrana in uglašena, da lahko navzven deluje kot en sam izdelek. Tako ne potrebujemo nikakršnega znanja o Linuxu ali o programski opremi, spletni vmesnik je namreč razumljiv in ga je enostavno uporabljati.

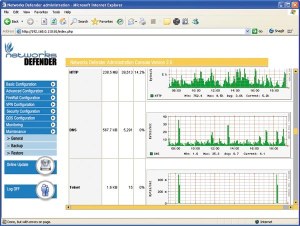

Spletni vmesnik ND 310

Prek njega lahko upravljamo celotno napravo in vse storitve, ki nam jih ponuja. In teh nikakor ni malo. Ker ima naprava tudi svoj disk, v ND310 in večjih napravah je celo zrcaljen, lahko v njej delujejo tudi različni strežniki. Tako imamo možnost že na sami napravi urediti svoj spletni strežnik, ftp strežnik, strežnik domenskih imen, dhcp strežnik, SQL strežnik, strežnik za elektronsko pošto in, ne nazadnje, tudi datotečni strežnik.

Požarni zid je dinamični paketni filter, izveden s tehnologijo SPI (Stateful Packet Inspection), varnostna pravila za vzpostavljanje povezav pa izvajamo po pravilnikih, ki lahko veljajo za povezave navzven ali navznoter ali med različnimi vmesniki. Pravilnike lahko prirejamo vsakemu vmesniku posebej, lahko pa naredimo tudi skupen pravilnik. K omrežni varnosti spadata le zaščita pred napadom SynFlood in odgovor na klic (Ping reply). Varnostne nastavitve so dovolj dobre, vendar pa smo pogrešali sistem za prepoznavo/preprečevanje vdorov.

Zaščita pred vnašanjem nevarnih vsebin v notranje omrežje je izvedena z več storitvami. Za brskanje po svetovnem spletu se uporablja Web Sweeper, pri katerem lahko natančno določimo, do kakšnih in katerih vsebin imajo lahko naši uporabniki dostop. Pri tem se v vsebini sproti išče tudi viruse, protivirusna programska oprema pa se zna osveževati v rednih intervalih. Tudi če uporabniki nimajo nastavljenega strežnika za predpomnjenje, zna naprava izvajati vsiljeno preverjanje (transparent proxy). Elektronska pošta se preverja s programsko opremo Mail Sweeper, ki je močno orodje za blokiranje nezaželenih priponk, za blokiranje vsiljene pošte in zaustavljanje virusno okužene elektronske pošte. Ob zaznavi virusa je upravljavec naprave takoj obveščen.

Uporabnike je mogoče tudi aktivno preverjati, na podlagi skupin ali samih uporabnikov lahko prirejamo varnostne pravilnike, ki potem veljajo za njihove omrežne povezave. ND 310 za ta namen uporablja Internetni uporabniški avtentikacijski sistem (IUAS), v računalnik uporabnika pa moramo naložiti odjemalca. Odjemalec pozna dva načina overjanja: poveže se lahko z aktivnim imenikom ali pa uporabi osnovno overjanje na ravni uporabnik/geslo. Odjemalca je mogoče naložiti neposredno iz naprave.

ND310 seveda omogoča tudi navidezna zasebna omrežja. Ta so mogoča na tri načine: omrežje proti omrežju, uporabnik proti omrežju in SSL VPN. Prvi način podpira preddoločeni ključ in najmočnejše šifriranje 3DES, drugi način uporablja CHAP mehanizem overjanja, pri tem je najmočnejše šifriranje MPPE-128, tretji pa uporablja SSL način. Način SSL VPN pa spet omogoča povezave omrežje-omrežje ali odjemalec-omrežje. Za overjanje se uporabljajo digitalna potrdila. Noben od treh načinov ne potrebuje posebnih odjemalcev na uporabniški strani. Nastavitve so enostavne, povezave je mogoče vzpostaviti v zelo kratkem času.

Zapisovanje dogodkov je mogoče pregledovati na napravi, vendar pa je to precej nerodno opravilo. Naprava zato omogoča pošiljanje dogodkov v drug, osrednji strežnik, po protokolu syslog. Omogočeno je pošiljanje dnevnika dogodkov tudi po elektronski pošti na določen interval. Za statistike uporabljena programska oprema ntop je ena izmed boljših, saj nam zna prikazati neverjetno veliko različnih podatkov in statistik tja do zadnje podrobnosti.

Statistika protokolov

Arhiviranje naprave in podatkov lahko izvajamo ročno ali avtomatsko, pri povrnitvi v prejšnje stanje pa lahko izbiramo med posameznimi deli arhiviranih podatkov. Vedno pa lahko nastavitve enostavno nastavimo na tovarniške. Posodobitve naprave se izvajajo prek spleta prek vmesnika, po prvem letu rabe pa zanje potrebujemo pogodbo.

Poleg vseh mogočih strežnikov omenimo kot dodatek še možnosti, kot so: virtualni IP naslovi, kakovost storitve (QoS), delovanje v visoko razpoložljivem načinu in deljenje bremena (Load Balancing) v sodelovanju z več napravami, podpora ADSL (PPPoE/PPTP), podpora dinamičnim domenskim imenom, posredovanje vrat, neposredni dostop do operacijskega sistema prek SSH in protokolov telnet in podobno.

Networks Defender ND310 je tako vsestransko uporabna naprava, ki odpira kopico možnosti. Naložena je s toliko storitvami, da jo lahko uporabimo tudi kot edini strežnik v našem omrežju. Ker se prodaja po svetu, je izdelovalec ne trži, za Slovenijo je glavni distributer podjetje Repro - MS 03, kupite pa jo lahko pri njegovih partnerjih (www.reproms.si/prodaja/nd.wlgt). Stane 6612 dolarjev, za prvo namestitev pa boste odšteli še 750 dolarjev in to bo v prvem letu vse. Vsako naslednje leto pa boste plačali 990 dolarjev za nadgradnje in nove funkcionalnosti. Več o izdelku najdete na www.networksdefender.com, različne dokumentacije je kar nekaj, vendar se jo dobi le na zahtevo. Samopomoč zaenkrat še ni mogoča, forumi so odprti le za partnerje.

Networks Defender ND310

Kaj: Namenska naprava Network Defender ND310.

Izdeluje: TrendNet d.o.o., www.networksdefender.com.

Prodaja: Triglif d.o.o., www.triglif.si.

Cena: 1.611.021 tolarjev.

Za: Število možnih storitev, preverjanje spletnih vsebin.

Proti: Zapisovanje dogodkov, cena.

Primernost za manjše pisarne (1-3 uporabniki): 7.

Primernost za osnovna podjetja (1-10 uporabnikov, strežniki): 9.

Primernost za manjša podjetja (10-50 uporabnikov, strežniki): 8.

Primernost za srednje velika podjetja (50-200 uporabnikov, strežniki): 6.

Primernost za velika podjetja (več kot 200 uporabnikov, strežniki): 5.

Cisco ASA 5520

Cisco ASA 5520 je namenska naprava, ki je predvsem varnostno naravnana. Združuje par naprav in je osnovni zgled združevanja tehnologij v namensko napravo. Tako so v njej zajete storitve naprav PIX, IPS 4200 naprav in naprav VPN 3000. V seriji ASA 5500 so trije modeli, 5510, 5520 in 5540, poleg njih pa še nekaj različic s strojnimi dodatki ter različno programsko opremo. Za pregled smo izbrali napravo srednje velikosti, ASA 5520.

Ima štiri gigabitethernetne vmesnike za omrežne povezave in en fastethernetni vmesnik, ki je namenjen zgolj upravljanju. Poleg tega ima še AUX in zaporedni vmesnik za upravljanje, kot je že v navadi pri usmerjevalnikih Cisco. Na napravi sta tudi že pripravljena dva vmesnika USB, vendar še nista v rabi. To se pričakuje šele v naslednjih različicah, njihov namen pa bo shranjevanje varnostnih podatkov in/ali prijava uporabnikov na napravo.

SPI (Stateful Packet Inspection)

S kratico označujemo arhitekturo požarnega zidu, ki temelji na dinamičnem paketnem filtriranju. Požarna pregrada pomeni celoten potek vzpostavljene povezave in ves čas njenega trajanja preverja, ali so naslednje akcije na ravni protokola v skladu s prejšnjimi. Če dopuščamo povezave iz notranjega omrežja proti zunanjemu, lahko mirnega srca prepovemo vse povezave iz zunanjega omrežja v notranje. Požarna pregrada bo vseeno prepuščala vse pravilne odgovore na že vzpostavljene povezave, ki so bile začete iz notranjega omrežja.

ASA 5520 je v bistvu varnostna naprava za varovanje notranjega omrežja pred vdori, za preprečevanje prenašanja nevarnih vsebin iz svetovnega spleta in vzpostavljanje navideznih zasebnih omrežij. V njej so uporabljene najnovejše tehnologije na področju varnosti, Cisco sam je tudi razvil nove inovativne tehnologije, ki pregledujejo vzorce bolj na široko in s tem preprečujejo vdore in nevarnosti, ki nam pretijo. Ena izmed njenih boljših lastnosti je zagotovo v samo osnovo vpleten sistem za preprečevanje vdorov, ki je nadgradnja običajnega sistema za zaznavanje vdorov. To pomeni, da se zna sistem sam prilagajati trenutnim razmeram. Tako lahko ob zaznavi omrežnega napada sam priredi varnostno politiko tako, da zapre vrata napadalcu. Seveda pa za nas to pomeni, da moramo zelo dobro obvladovati sistem, drugače se nam lahko mimogrede zgodi, da zapremo kakšna vrata preveč.

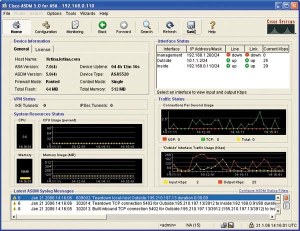

Čeprav je Cisco najbolj znan po svojem ukaznem načinu (CLI), že dolgo s svojimi napravami ponuja tudi grafični vmesnik - ASDM. Tega dobimo poleg naprave in deluje prek brskalnika s podporo jave. Če nismo ravno specialisti za naprave Cisco, se vmesnik zelo dobro obnese. Poleg tega ima to dobro lastnost, da si lahko, ko nekaj spremenimo v vmesniku, ogledamo, kako se to naredi v načinu CLI. S tem se lahko kar dobro naučimo samega ukaznega načina. Za upravljanje ima naprava poseben fastethernetni vmesnik, ki ne prenese nobenega usmerjanja in se lahko uporablja le za upravljanje (Out-Of-Band management). Sam upravljalni vmesnik je enostaven, lahko ga je uporabljati, podpira pa tudi nekaj čarovnikov za lažje nastavljanje. Vendar je možnosti ter takih in drugačnih nastavitev silno veliko, veliko jih je strogo tehnične narave, brez poznavanja naprednih tehnologij in Cisco filozofije se lahko enostavno izgubimo. Seveda pa je navdušencem še vedno na voljo ukazni način.

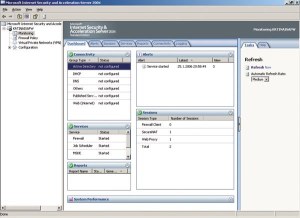

Upravljavski vmesnik Cisco ASDM

Naprava zna temeljito preverjati ves promet, ki poteka prek nje. Seznam protokolov, ki jih zna in obvlada preverjati, je dolg. Za nekatere (http, ftp, mgcp, snmp) ima celo dodatne nastavitve, s katerimi lahko s popolno natančnostjo določimo, kaj dovolimo in česa ne. Tako lahko s to tehnologijo dovoljujemo na primer ftp promet, nikakor pa ne dovolimo ftp ukaza PUT. V sodelovanju s sistemom za preprečevanje vdorov se tako lahko učinkovito zaščitimo pred nevarnostmi najrazličnejših črvov, trojanskih konjev in podobnimi neprijetnostmi. Pri brskanju po svetovnem spletu naprava sicer sama ne omogoča preprečevanja nedovoljenih vsebin, vendar pa se zna povezati z zunanjima programskima izdelkoma Websense ali N2H2, ki sta namenjena temu.

Cisco se že dolgo časa ukvarja z varnimi omrežnimi povezavami in z navideznimi zasebnimi omrežji. V napravi ASA 5520 je združena vsa najnovejša tehnologija, ki jo potrebujemo za vzpostavljanje varnih povezav prek svetovnega spleta ali prek drugih ne-varnih omrežij. Lista podprtih protokolov in načinov je dolga, omenimo le možnosti povezav omrežje-omrežje, odjemalec-omrežje in WebVPN. Pri takih povezavah uporablja odjemalca Cisco VPN, ki mu lahko vsilimo potrebno varnostno politiko z osrednjega mesta in tudi prepoznamo morebitno nedovoljeno programsko opremo na strani uporabnika. To pripomore k večji zaščiti našega omrežja. WebVPN je najenostavnejša različica uporabe navideznega zasebnega omrežja, saj potrebuje le brskalnik, uporablja namreč tehnologijo SSL za vzpostavljanje tunela. Naprava podpira celo dostop do omrežnega diskovja (CIFS) v načinu WebVPN. Trenutno je WebVPN v ASA5520 licenciran kot preizkusna različica in je brezplačen. Zna pa se zgoditi, da bo začel Cisco izdelek tržiti in bo treba za funkcionalnost WebVPN doplačati.

Zaradi same zgradbe in namembnosti naprave je zapisovanje dogodkov omejeno, vsekakor se priporoča pošiljanje dogodkov v kak drug namenski strežnik. Dogodke lahko pošiljamo po protokolu syslog kar na šestnajst različnih naslovov. Poleg naprave dobimo tudi programsko opremo PIX Firewall Syslog Server, ki nam lahko rabi kot strežnik syslog, in nam ga ni treba dokupovati. Seveda pa lahko do temeljnih statistik in dogodkov pridemo tudi prek upravljavskega vmesnika.

Online dogodki prek upravljalskega vmesnika

Poleg naštetega znajo naprave serije ASA 5500 delovati tudi v visoko razpoložljivem načinu, znajo deliti breme, podpirajo kakovost storitev, vmesniki podpirajo tehnologijo VLAN, overjanje uporabnikov v lastni zbirki ali prek protokolov Tacacs+ in Radius, znajo delovati v usmerjevalnem ali nevidnem načinu in še kaj.

Priporočena cena naprave je 7995 dolarjev + DDV, realni popust je od 15 do 20 %, na voljo sta dva paketa podpore; prvi, pri katerem nam morebitno nedelujočo napravo zamenjajo v štirih urah, nas bo stal 1837 dolarjev + DDV na leto, drugi, pri katerem bomo morali na novo napravo počakati do naslednjega dne, pa 1531 dolarjev + DDV. Seveda je na voljo še veliko različnih podpornih paketov in storitev, kar je precej odvisno od Ciscovih pooblaščenih partnerjev, ki jih najdemo na spletni strani www.cisco.com/si. Za prvo postavitev naprave v omrežje in namestitev pa bomo porabili približno 120.000 tolarjev. Spletne strani www.cisco.com so polne dokumentacije o napravi, v spletu se najde silno veliko podatkov o vseh mogočih Ciscovih napravah, različnih ukazih in podobno, tako da samopomoč ni prav težavna.

Cisco ASA 5520

Kaj: Namenska naprava Cisco ASA5520.

Izdeluje: Cisco Systems Inc., www.cisco.com.

Prodaja: Arne d.o.o., www.arne.si.

Cena: 1.947.991 tolarjev.

Za: Varnost, sistem za preprečevanje vdorov.

Proti: Potrebno znanje za upravljanje, cena.

Primernost za manjše pisarne: 3.

Primernost za osnovna podjetja: 4.

Primernost za manjša podjetja: 5.

Primernost za srednje velika podjetja: 8.

Primernost za velika podjetja: 9.

Microsoft ISA Server 2004 Standard Edition

Strežnik MS ISA Server 2004 je programska oprema za požarni zid, spletno predpomnjenje in vzpostavljanje navideznih zasebnih omrežij. Na voljo sta dve različici, standard in enterprise, ki se razlikujeta po zmogljivosti, podpori več procesorjev, enterprise različica pa lahko deluje še v sistemu visoke razpoložljivosti s pomočjo aktivnega imenika.

ND310

V začetku leta je TredNet osvežil svojo linijo naprav. V novi liniji je ND310 zasnovan na boljši strojni opremi in zdaj podpira do tisoč uporabnikov, na voljo pa ima štiri 100 megabitne vmesnike. Kar zadeva ponujene in opisane storitve, ni večjih sprememb.

Strežnik ISA lahko poganjamo na operacijskih sistemih Windows Server 2000 in Windows Server 2003, priporočen je Windows Server 2003, pri Windows Server 2000 namreč izgubimo nekaj funkcionalnosti. Sistemske zahteve za strojno opremo niti niso hude, vsekakor pa je priporočeno, da ima strežnik vsaj dve omrežni povezavi, eno za povezavo v zunanje omrežje, drugo pa za notranje omrežje. Seveda lahko dodamo poljubno število omrežnih vmesnikov za varna območja.

Programska oprema je del Microsoftove strežniške linije, njena uporabnost pa najbolj pride do izraza tam, kjer se izvajajo tudi druge Microsoftove storitve, kot so MS IIS, MS OWA, MS SharePoint, MS RAS, MS AD; z njimi se zna ISA strežnik posebno dobro povezovati. Seveda druga Microsoftova programska oprema ni pogoj.

Upravljanje programske opreme poteka prek namenskega vmesnika, ki je dodatek Microsoftovem upravljalniku MMC. Vmesnik je natančno izdelan in ga je zelo enostavno uporabljati. Za nastavitve imamo na voljo veliko čarovnikov in predlog, ki krepko olajšajo upravljanje. Z dodatnimi namigi, z vnaprej določenimi nalogami in s podporo grafični predstavitvi topologije našega omrežja se upravljanje še dodatno olajša.

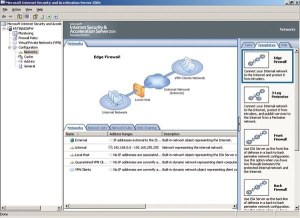

Nastavitev topologije omrežja v MS ISA 2004

Napredni požarni zid v ISA Server 2004 zna na več načinov in v več stopnjah preverjati podatke, ki se pretakajo prek njega. Na ravni samih omrežnih paketov se preverja s SPI, na višjih ravneh pa zna preverjati in celo spreminjati promet določenih storitev. Strežniki, ki morajo biti dostopni tudi od zunaj, se lahko varno objavljajo z varnostnimi pravili, za preverjanje uporabnikov so na voljo tudi močne tehnologije overjanja, ne manjka niti sistem za zaznavo vdorov. Varnostna pravila je mogoče zgraditi do zadnje podrobnosti, na točno določenega uporabnika ali na točno določeno omrežno postajo. Kot dodatke strežnik uporablja aplikativne filtre, ki jih je mogoče vključevati po potrebi. Ti znajo natančno pregledovati vsebino prenesenih podatkov. Ker so uporabljeni kot dodatki, je s strani Microsofta tudi objavljen način njihove izdelave. To bo zagotovo pripomoglo k razvoju novih in novih filtrov, ki bodo na razpolago v spletu. Kot posebnost omenimo premoščanje SSL, kar omogoča strežniku ISA prekinjanje povezave med uporabnikom in našim, krajevnim spletnim strežnikom, varnostno preverjanje vsebine, ki je drugače šifrirana, in na novo vzpostavljanje povezave proti spletnemu strežniku. S tem je definirana varnost od začetka do konca (End-to-End Security).

Sistem za predpomnjenje spletnih strani nam optimizira prehod iz notranjega omrežja v svetovni splet ter nam omogoča enakomernejšo razporeditev zasedenosti naše povezave proti ponudniku spletne storitve. Omogoča celo prednastavljeno snemanje bolj obiskanih vsebin v času, ko povezava v splet ni obremenjena, ob tem pa lahko tudi za predpomnjenje zgradimo določena varnostna pravila.

Povezave zasebnih navideznih omrežij so možne na dva načina: omrežje - omrežje in uporabnik - omrežje. Nabor protokolov in lastnosti je dovolj obširen, da s povezavami nimamo večjih težav. Vendar pa pri načinu uporabnik - omrežje podpira samo uporabnike, ki uporabljajo Okna. Pri njih lahko uporabimo več načinov overjanja, od bolj običajnega CHAP prek overjanja s pomočjo integriranega strežnika Radius do uporabe digitalnih potrdil. Pri dostopu uporabnikov v notranje omrežje je dobrodošla uvedba karantene za vse uporabnike, ki nimajo svojih računalnikov nastavljenih tako, kot jim predpišemo na osrednjem mestu. Take uporabnike se preusmeri v karanteno, kjer imajo na voljo storitve, da si lahko osvežijo oziroma pripravijo svoje računalnike v skladu z našo varnostno politiko. Kaj in kako preverjamo v uporabnikovem računalniku, lahko naredimo tudi sami s pomočjo skript in dodatnih orodij.

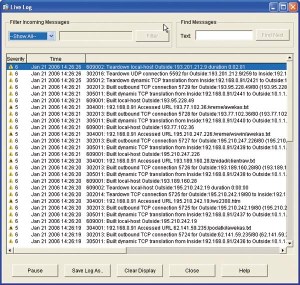

Nadzor nad dogajanjem in zapisovanje dogodkov je v strežniku ISA zelo dodelano. Na voljo je več načinov pregledovanja različnih statusov, vzpostavljenih povezav in kršenja postavljenih pravil. Nekateri alarmi so že prednastavljeni, lahko pa si jih nastavimo tudi sami. Ob alarmu si lahko pošljemo elektronsko pošto, zapišemo v dnevnik ali pa sprožimo določeno akcijo. Vse alarme moramo potrditi; s tem jim spremenimo status, to pa pride zelo prav, saj lahko mimogrede spregledamo kak pomemben alarm. Omogočeno je tudi online pregledovanje dnevnika dogodkov, izdelovanje različnih statistik na zahtevo ali avtomatsko, te lahko shranimo tudi kot spletne strani, ki nam omogočajo pregled porabe sredstev, zasedenosti povezave ali izdelavo seznama uporabnikov, ki največ uporabljajo splet.

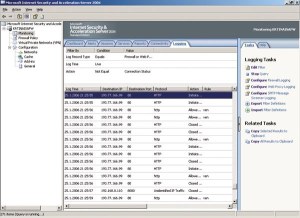

Dnevnik dogodkov ISA Server 2004

Skozi licenčni labirint Microsofta se je zelo težko prebiti, različic je namreč veliko preveč. Podajamo priporočeno ceno izdelka MS ISA 2004, ki je 1499 dolarjev za uporabo z enim procesorjem. Če želimo postaviti nov sistem, bomo morali k tem stroškom prišteti še ceno strojne opreme strežnika in ceno operacijskega sistema Windows Server 2003, lahko pa se tudi odločimo za SBS - Enterprise Edition, pri čemer je strežnik ISA že vključen. Podpore Microsoftovim izdelkom je v Sloveniji dovolj, partnerjev za vzdrževanje in nameščanje pa tudi. Lahko pa seveda programsko opremo, glede na naše znanje, razpoložljivost in vire samo kupimo in se z nastavitvami ubadamo sami. Samopomoči je namreč veliko, od organiziranih spletnih skupnosti prek obširne dokumentacije na slovenskih Microsoftovih straneh (www.microsoft.com/slovenija/ISAServer) do velikanske količine vsakovrstnih podatkov v svetovnem spletu.

Microsoft ISA Server 2004 Standard Edition

Kaj: Programska oprema MS ISA Server 2004 SE.

Izdeluje: Microsoft Corp., www.microsoft.com.

Prodaja: SRC.SI, www.src.si.

Cena: 304.361 tolarjev.

Za: Enostavnost namestitve in upravljanja, upravljavski vmesnik.

Proti: Ne podpira deljenja bremena.

Primernost za manjše pisarne: 5.

Primernost za osnovna podjetja: 6.

Primernost za manjša podjetja: 8.

Primernost za srednje velika podjetja: 9.

Primernost za velika podjetja: 7.

Linux in odprtokodni sistemi

Kot zadnji model si bomo ogledali brezplačno programsko opremo, ki temelji na operacijskem sistemu Linux, in poskusili sestaviti požarni zid z dodatnimi funkcionalnostmi, ki bo opravljal podobno delo kot prej opisani. Seveda je ob poplavi najrazličnejših programskih izdelkov nemogoče pričakovati, da bi lahko predstavili vse možne kombinacije te programske opreme. Zato bomo skušali le nakazati smernice in pot, ki nas lahko pripelje do sistema, ki bo skrbel za varnost našega omrežja, ki bo znal vzpostavljati oddaljene povezave in navidezna zasebna omrežja ter omogočal še dodatne storitve, ki jih morda potrebujemo.

Za strojno opremo sistemi Linux sicer sploh niso zahtevni, vendar je strojna oprema precej odvisna od tega, kaj želimo imeti, koliko storitev bomo podpirali in koliko uporabnikov bo storitve uporabljalo. Preveč zmogljiva strojna oprema nam povzroči prevelike stroške, premalo zmogljiva pa počasno delovanje in s tem nezadovoljstvo uporabnikov. Pravilna izbira je torej zelo odvisna od uspešnosti faze načrtovanja.

Že izbiranje strojne opreme je lahko težko, izbiranje programske opreme pa je še neprimerno težje. Čisto na vrhu lahko namreč izbiramo med nepregledno množico različnih distribucij samega operacijskega sistema. Velika večina distribucij se glede storitev požarnega zidu ne razlikuje veliko med seboj, večina uporablja za ta namen izdelek iptables, zelo pa se razlikujejo po nastavitvah samega sistema. Nekateri so polni dodatne programske opreme, drugi pa so okleščene različice, ki jih lahko enostavno spravimo na disketo. Razlikujejo se tudi v drugih, nič manj pomembnih podrobnostih, kot je upravljanje, statistika, zapisovanje dogodkov, podpora navideznim zasebnim omrežjem, nadgradnje in podobno. Če imamo sami znanje o izdelku iptables, najbrž dober grafični vmesnik ni zelo pomemben, če pa želimo pregledovati take in drugačne statistike in kaj se v določenem trenutku dogaja, pa spletni vmesnik krvavo potrebujemo.

Pri izbiri bodimo pozorni na podporo spletnih skupnosti. Čim več je podatkov o nekem sistemu, tem bolj smo lahko prepričani, da je tak sistem varen, še vedno v razvoju, predvsem pa živ. To vse zelo pripomore k reševanju morebitnih napak, iskanju dokumentacije in dodajanju novih funkcionalnosti. Določeni sistemi živijo in se razvijajo predvsem ob podpori spletnih skupnosti. Ena takih sta na primer SmoothWall Express, ki smo ga v naši reviji že opisali (www.smoothwall.org), in IPCop (www.ipcop.org). Spletne skupnosti namreč razvijajo oziroma preizkušajo najrazličnejše dodatke k požarnemu zidu, ki nam zelo olajšajo dodajanje novih funkcionalnosti.

Večina distribucij požarnega zidu že v osnovi omogoča usmerjanje prometa, več omrežnih vmesnikov, podporo ADSL (PPPoE), posredovanje vrat, vzpostavljanje navideznih zasebnih omrežij, strežnik za predpomnjenje, izdelavo statistik ter takšno in drugačno pregledovanje dnevnikov. Večje distribucije imajo lahko že v sebi zajet pregledovalnik prenesenih vsebin iz spleta, nekaterim pa ga moramo dodati sami. Bolj znana pregledovalca vsebin sta CensorNet (www.censornet.com) in DansGuardian (dansguardian.org). Seveda se prej le pozanimajmo, ali izdelek sploh deluje z našo distribucijo Linuxa. Nekatere distribucije so okleščene in ne namestijo vsega potrebnega, kar bi morda dodatna programska oprema potrebovala.

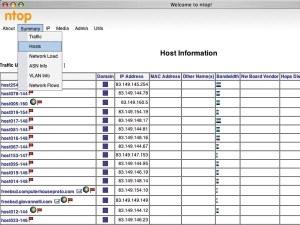

Pravzaprav lahko v takem odprtokodnem sistemu Linux dobimo prav vse, kar imajo veliki. Snort (www.snort.org) je na primer zelo dober sistem za prepoznavanje ali preprečevanje vdorov, DansGuardian in CopFilter (www.copfilter.org) znata, v sodelovanju s protivirusno programsko opremo ClamAV (www.clamav.net), sproti iskati viruse, ustavljati vsiljeno pošto in še marsikaj. Z RrdTool (people.ee.ethz.ch/~oetiker/webtools/rrdtool) so narejeni številni grafikoni pri večini distribucij, brez izdelka Ntop (www.ntop.org) pa ne moremo doseči tako natančne analize povezav v našem omrežju. Seznam je vsekakor lahko še zelo dolg.

Vmesnik izdelka Ntop

Odprtokodna programska oprema je brezplačna, pred uporabo pa si le preberimo GPL ali drugo licenco, pod katero spada določen programski izdelek, ki smo si ga izbrali. Za podporo in vzdrževanje pa imamo zopet več možnosti. Ena izmed njih je, da podpišemo pogodbo o vzdrževanju s kakim večjim in priznanim slovenskim podjetjem, ki se ukvarja z vzdrževanjem Linuxa. V tem primeru cena najbrž ne bo zanemarljiva, bomo pa s tem odgovornost za pravilno in dobro delovanje prenesli na zunanjega izvajalca. Druga možnost je, da vse postorimo sami, namestitev, nastavitve, iskanje, pomoč, vse to nas bo stalo samo veliko časa. Pri tretji možnosti pa lahko izbrskamo kakšnega zanesljivega linuxovskega guruja, ki nam bo upravljal in vzdrževal strežnik, za to pa bomo odšteli 3000 tolarjev na uro ali več.

Linux in odprtokodni sistemi

Kaj: Linux in odprtokodna programska oprema.

Izdeluje: Odprtokodna skupnost.

Prodaja: Svetovni splet.

Cena: Brezplačno.

Za: Enostavna namestitev in upravljanje, upravljavski vmesnik,cena.

Proti: Potrebno znanje, vzdrževanje.

Primernost za manjše pisarne: 9.

Primernost za osnovna podjetja: 9.

Primernost za manjša podjetja: 8.

Primernost za srednje velika podjetja: 6.

Primernost za velika podjetja: 4.

Za konec

Odločitev za eno od naprav ali programsko opremo vsekakor ni lahka in je odvisna od marsičesa. Od česa vsega, končno vemo le sami. Odvisna je od velikosti našega podjetja, od števila uporabnikov, od hitrosti nameravanega širjenja, od pomembnosti elektronskih poslovnih poti v našem podjetju, od razpoložljivega znanja in, ne nazadnje, tudi od cene, če teh odvisnosti naštejemo le nekaj.

Načrt trenutnega stanja našega omrežja in načrt prihodnje širitve podjetja in z njim našega omrežja nam lahko dodobra razjasni, v katero smer se moramo obrniti. Ob tem je priporočljivo narediti tudi - vsaj - delno analizo tveganj ob morebitnem vdoru in nedelovanju. V vsakem primeru nas bo dobro načrtovanje obvarovalo pred naložbami v neprimerno opremo. Če so za delovanje podjetja zelo pomembne elektronske poti prek svetovnega spleta, potem je skoraj nujno že v začetku razmišljati o delitvi bremena in visoki razpoložljivosti. Če pa imamo v podjetju nekaj sistemskih inženirjev, ki še niso preveč zasedeni, pa si lahko sistem postavimo sami.

Pri vsem tem nikakor ne pozabimo na vzdrževanje in podporo, naprave in programsko opremo je treba redno vzdrževati in nadgrajevati; to je še posebej pomembno z vidika varnosti. Raznih vrst podpore je med ponudniki dovolj. Ob tem velja pripomniti, da vam nekateri ponudniki priklopa v splet ponujajo tudi nekatere temeljne nastavitve požarne pregrade; o tem se splača prej pozanimati.

Za vse naštete naprave in programsko opremo velja, da so v njej preizkušeni mehanizmi, da so zaenkrat dovolj varne in da so to navsezadnje izdelki na najvišji ravni, ki znajo dobro skrbeti za naše omrežje. Poleg tega tudi nikdar ne spijo.