Najbolj uničujoči računalniški virusi vseh časov

Ob besedi »virus« večina najprej pomisli na telesno bolezen, toda že desetletja obstajajo digitalni virusi, ki so pogosto veliko bolj tihi, a včasih neprimerno bolj destruktivni. Medtem ko so zgodnji računalniški virusi delovali kot potegavščine ali eksperiment programerske spretnosti, se je z razmahom interneta vse spremenilo. Zlonamerna programska koda ni več le orodje za dokazovanje, temveč sredstvo za nadzor, sabotažo in množično finančno izsiljevanje. In v nekaterih primerih celo orožje držav.

Ta članek se ne ukvarja s čudaškimi ali z zabavnimi virusi, temveč z najbolj brutalnimi – tistimi, ki so pustili za seboj milijarde dolarjev škode, ustavili tovarne, onesposobili bolnišnice, ogrozili infrastrukturo in ukradli identitete milijonov ljudi. Govorimo o uničevalcih, ki niso zgolj poškodovali računalnikov, temveč so posegli v življenja. O tistih primerih, ko vrstica kode ni bila več orodje za komunikacijo, temveč sredstvo napada.

Ena izmed najzanimivejših posebnosti digitalnih katastrof, opisanih v tem dosjeju, je njihova raznolikost: nekateri virusi so napadli množično in brez usmiljenja, drugi so bili precizno usmerjeni na industrijske cilje. Nekateri so pošiljali e-pošto s priponkami, ki so uničile datoteke ob prvem kliku, drugi so bili skoraj nevidni – potrpežljivo vgrajeni v strojno opremo, iz katere so delovali leta. Toda vsem je skupno eno: za seboj so pustili razdejanje.

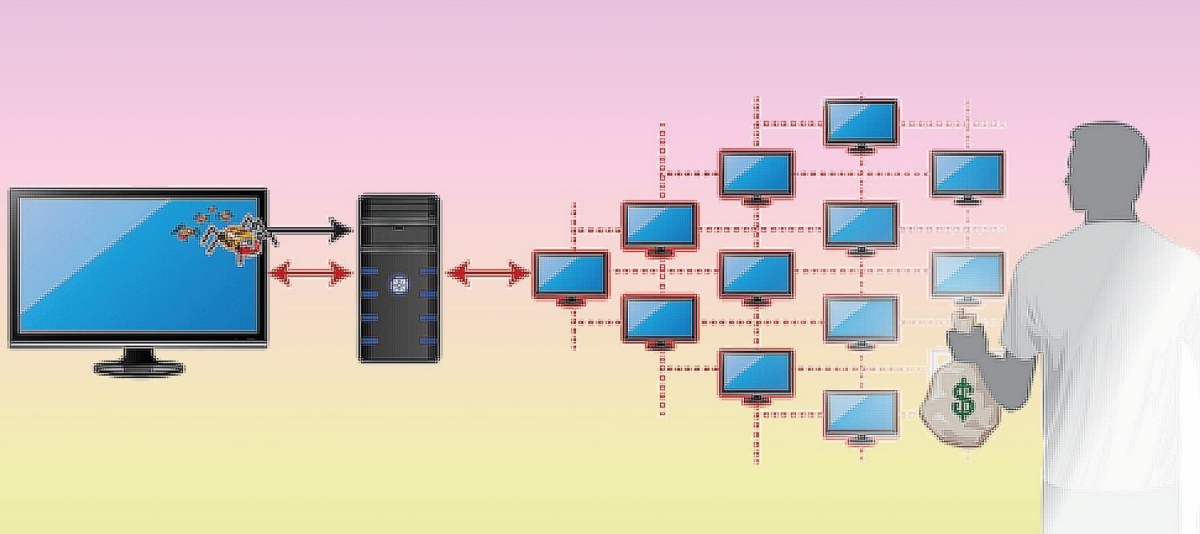

Kaj je t. i. botnet?

Hekerje bi takoj razkrili, če bi napad na druge računalnike na internetu sprožili neposredno iz svojih. Ti poleg tega navadno nimajo niti dovolj zmogljivosti niti dosega, da bi lahko ogrozili delovanje velikih javnih ali zasebnih računalniških oblakov.

Arhitektura botneta.

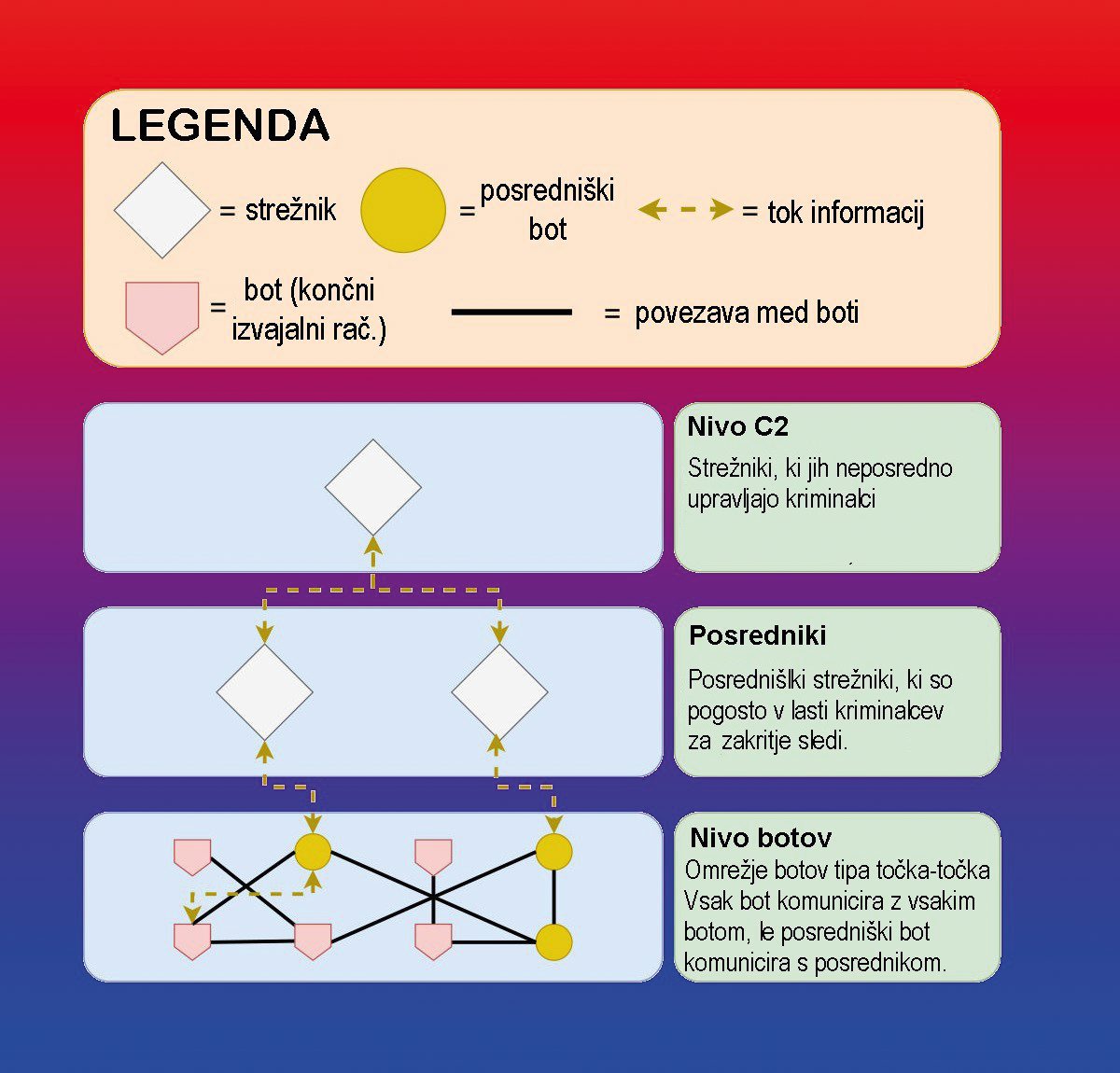

Namesto tega hekerji uporabljajo speče viruse, ki v tujih okuženih računalniških čakajo na ukaz s temnega dela interneta in tvorijo t. i. botnet. Napad prek takega navideznega omrežja ugrabljenih računalnikov na katerikoli drug računalniški sistem v internetu je navadno časovno usklajen. Botnet lahko z ustvarjanjem (pre)velikega števila hkratnih zahtev onemogoči posamezne spletne storitve velikih javnih računalniških oblakov, lahko pa tudi divje razpošilja z virusi okuženo e-pošto itn.

To je kronika najbolj smrtonosnih kod, kar jih je poznala sodobna zgodovina. Gre za napade, ki niso pustili posledic zgolj na posameznikih, temveč so vplivali na globalno politiko, gospodarstvo in celo zaupanje v digitalno tehnologijo kot tako. Ko so se prvi virusi širili po disketah, si nihče ni mogel predstavljati, da bomo čez nekaj desetletij priče digitalnim izsiljevanjem, ki bodo zaustavila oskrbo z gorivom ali med pandemijo zaklenila bolnišnice.

To ni zgolj tehnični pregled škodljive kode, temveč zgodba o moči, ki jo imajo v digitalni dobi nevidni napadalci. Vsak virus, predstavljen v tem pregledu, je prelomnica – in hkrati opozorilo. V svetu, kjer so informacije kapital, infrastruktura pa digitalno podprta, virusi niso več zgolj nadloga. So potencialno orožje. In kot pri vsaki grožnji velja: najprej jo moramo razumeti, da bi se ji znali zoperstaviti.

Uničevalci računalnikov in podatkov

Računalniški virusi so z nami že skoraj, odkar uporabljamo elektronske računalnike. Slavni računalniški teoretik John von Neumann je že leta 1949 razmišljal o samoreproduktivni programski kodi. Svoja razmišljanja je strnil v strokovnem delu Teorija samoreproduktivnih avtomatov, ki je izšlo šele po njegovi smrti, leta 1966.

Računalniški virus je pogosto usoden za podatke in programe.

Pet let kasneje je računalniški programer Bob Thomas v zbirnem jeziku PDP-10 napisal prvi znani računalniški virus, ki se je lahko širil med računalniki, povezanimi s starodavnim Arpanetom (predhodnikom interneta).

Osemdeseta leta

Dokler konec 80-ih let v naše domove in v pisarne nismo dobili interneta, je bilo širjenje zlonamerne programske kode omejeno le na prenos prek okuženih disket oziroma zasebnih omrežjih (velikih) podjetij in državnih ustanov. Leta 1983 je 15-letni računalniški programer Richard Skrenta kot potegavščino izdelal računalniški virus Elk Cloner, ki je lahko okužil računalnike Apple II.

Že tri leta kasneje sta pakistanska brata Amjad in Basit Farooq Alivi, ki sta razvijala in prodajala lastno medicinsko programsko opremo, razvila virus Brain, ki je okužil zagonski sektor diska in nanj zapisal celo njuni imeni in naslov njunega podjetja, s čimer sta želela preprečiti širjenje piratskih kopij svoje programske opreme. A virus je ušel izpod nadzora in se hitro razširil po okoli 100.000 disketah za računalnike IBM PC. Na žalost večinoma po tistih z legalnimi kopijami njune programske opreme.

Leta 1988 je programer Robert Morris razvil računalniški virus, ki ga je poimenoval kar Morris in je v 24 urah okužil 10 odstotkov vseh s takratnim Arpanetom povezanih računalnikov. Črv je zaradi hitrega in nenadzorovanega širjenja povzročil sesutje številnih računalniških strežnikov (okoli 6.000 okužb), saj so bili ti zaposleni z izdelavo njegovih kopij, pri tem pa jim je zmanjkalo prostora na disku.

Čeprav tako hitrega in uničujočega delovanja svoje programske kode ni pričakoval, je z njo oškodovanim podjetjem vseeno povzročil velike finančne izgube (ocenjene med 100.000 in 10 milijoni dolarjev), bil kazensko ovaden in postal prvi obsojenec po zakonu o računalniških poneverbah in zlorabah v ZDA.

Devetdeseta leta in prelom tisočletja

Leta 1999 je programer David L. Smith izdelal virus Melissa, ki naj bi ga poimenoval po eni od eksotičnih plesalk s Floride. Prvič so ga zaznali, ko je na javnih spletnih forumih brezplačno ponujal skrbniške poverilnice za njihovo urejanje. Širil se je prek dokumenta v Microsoftovem Wordu, vendar le, če je bil Word uporabnika nastavljen tako, da je dopuščal izvajanje makrov. Svoje kopije je razposlal na prvih 50 e-poštnih naslovov iz Outlookovega imenika. Zaradi obilice poštnih sporočil se je zrušilo tudi okoli 300 poštnih strežnikov velikih podjetij in javnih ponudnikov e-poštnih storitev. Po oceni preiskovalcev je napad povzročil za okoli 80 milijonov dolarjev škode.

Maja 2000 se je pojavil računalniški virus ILOVEYOU, ki so ga nekateri ljubkovalno poimenovali kar LoveBug (Ljubezenski hrošč). Bil je delo 24-letnega filipinskega študenta Onela de Guzmana, ki je želel na ta način priti do uporabniških imen in gesel za spletne storitve, ki si jih sam ni mogel privoščiti. Besedilo v sporočilu je prejemnike nagovarjalo, naj odprejo pripeto datoteko LOVE-LETTER-FOR-YOU.TXT.vbs z virusom, ki je izkoristil kopico varnostnih lukenj v operacijskem sistemu Windows 95. Še posebej samodejno skrivanje končnic pripetih datotek, zaradi katerega številni uporabniki niso vedeli, da zaganjajo izvedljivo datoteko. ILOVEYOU se je po zagonu razposlal na prvih 50 naslovov v uporabnikovem imeniku v Outlooku, obenem pa je izbrisal številne datoteke v napadenem računalniku. Okužil je okoli 45 milijonov računalnikov po vsem svetu in povzročil za okoli 15 milijard dolarjev škode. Med drugim mu je uspelo za kratek čas zaustaviti celo delovanje računalniškega sistema parlamenta Velike Britanije. Onela de Guzmana niso nikoli obtožili kriminalnega dejanja, saj po takratni filipinski zakonodaji ni storil ničesar nezakonitega, je pa 20 let pozneje v nekem intervjuju svoje dejanje vseeno obžaloval in povedal, da si nikoli ni mislil, da se bo njegova zlonamerna programska koda tako hitro in tako močno razširila.

Code red in njegova izpopolnjena različica Code red II sta leta 2001 v računalniških sistemih povzročila za okoli 2,75 milijarde dolarjev škode, saj sta se po internetu zelo hitro širila in okužila okoli 350.000 spletnih strežnikov z nameščeno programsko opremo Microsoft Internet Information Server (IIS), ki je priložena strežniškim različicam Windows. Izkoriščala sta ranljivost, ki je omogočila izvajanje poljubne programske kode na napadenem strežniku, pri čemer sta se izognila večini takratnih protivirusnih programov. Do izvajanja neželene programske kode je lahko prišlo ob prekoračitvi velikosti medpomnilnika za začasno shranjevanje spletnega naslova v IIS. Hekerji so predolgemu spletnemu naslovu enostavno pripeli strojno kodo, s katero so prevzeli nadzor nad strežnikom IIS. Okuženi strežnik je nato napadal in okuževal druge spletne strežnike, obenem pa je na zahtevo hekerjev lahko sodeloval v porazdeljenem napadu preprečevanja izvajanja spletnih storitev (DDoS – distributed denial of service) na katerikoli (tudi neokužen) strežnik na internetu. Na okuženih strežnikih je bilo moč najti tudi pomenljivo sporočilo Hacked by Chinese (Shekali Kitajci), vendar so varnostni strokovnjaki kmalu ugotovili, da virus ne izvira iz Kitajske. Hekerji so kasneje razširili tudi zmogljivejšo in nevarnejšo različico Code Red II. Ta je v okuženih računalnikih ustvarila še odzadnja vrata, ki so hekerjem omogočila popoln oddaljeni nadzor nad računalnikom. Čeprav je bil glavni cilj virusov Code Red in Code Red II uničiti internet, jima to ni uspelo, saj je Microsoft varnostne luknje z izdajo popravkov hitro zakrpal in s tem preprečil nadaljnje napade na strežnike IIS.

Ali so eksotični računalniki varni pred virusi?

Čeprav se marsikomu zdi potratno, da bi protivirusno programsko opremo namestil v računalnik z Linuxom, še posebej, če ta nima klasične arhitekture x64 (Intel ali AMD), stoodstotne varnostni ni, še posebej, če vemo, da številni hekerji večino dneva porabijo za iskanje varnostnih lukenj v taki ali drugačni programski opremi. Dovolj je že, če se virusu uspe ugnezditi v naprednejši spletni brskalnik kot vtičnik, prek katerega lahko heker zbira podatke o našem računalniku in izvede celo napad nanj.

Po drugi strani je prednost odprtokodne programske opreme v veliko lažjem odkrivanju varnostnih lukenj, saj lahko program pregleda vsak dovolj izkušen programer in ne le zaposleni pri razvijalcu programske opreme.

Leta 2001 je bil eden najbolj uničujočih virusov tudi Klez, ki je okužil okoli sedem milijonov računalnikov in povzročil za skoraj 20 milijard dolarjev škode. Širil se je prek elektronske pošte, ki je dajala vtis, da jo pošilja verodostojni pošiljatelj, vendar je vsebovala priponke, s katerimi so se računalniki okužili, ko so uporabniki kliknili nanje. Po okužbi se je virus razširil še na druge računalnike v lokalnem omrežju. Klez je lahko deloval kot običajni računalniški virus, programski črv ali trojanski konj. Znal je tudi izklopiti nekatera orodja za odkrivanje zlonamerne programske kode. Svoje kopije je pošiljal na poštne naslove, ki jih je našel v uporabniških e-poštnih imenikih okuženih računalnikov, obenem pa je lahko zamenjal izpisano ime pošiljatelja in tako povečal verjetnost, da bo prejemnik odprl priponko. Posebej nevarna lastnost Kleza je bila sposobnost njegovega hitrega prilagajanja, saj je dobil številne nove različice, kar je med drugim oteževalo njegovo odkrivanje in uničevanje.

Nimda je bil še tretji odmevni virus, ki je leta 2001 z napadanjem na strežnike IIS povzročil ogromno škode. Med prvim napadom je že v 22 minutah okužil približno toliko spletnih strežnikov kot Code Red. Za okoli 2,6 milijarde dolarjev škode pa je nastalo predvsem zaradi onemogočenega izvajanja spletnih storitev z napadi DDoS. Širil se je tudi prek priponk v elektronski pošti, katerih zlonamerno programsko kodo so z njihovim odpiranjem sprožili nič hudega sluteči uporabniki. Nato se je kot črv širil po računalnikih lokalnih omrežij, dokler ni našel strežnika IIS. Pri napadih je izkoriščal tudi odzadnja vrata, ki jih je za seboj pustil virus Code Red II. V napadenih računalnikih je okužil številne datoteke in tako oteževal svojo odstranitev.

SQL Slammer je leta 2003 z izkoriščanjem ranljivosti strežnika podatkovnih zbirk Microsoft SQL Server okužil med 150.000 in 200.000 strežniki in tako upočasnil delovanje interneta. Čeprav so pri Microsoftu sorazmerno hitro izdelali varnostni popravek, je virus povzročil za okoli milijardo dolarjev škode.

Bistveno več škode je z milijoni okuženih računalnikov povzročil virus SoBig, ki se je začel širiti istega leta. Zaznali so ga v številnih državah, vključno z najrazvitejšimi ZDA, Kanado in Veliko Britanijo. Širil se je prek okužene e-pošte s samodejnim razpošiljanjem na naslove v e-poštnih imenikih uporabnikov računalnikov, pri čemer je izkoriščal ranljivosti takratnih protivirusnih programskih paketov, kar je otežilo njegovo odkrivanje in odstranjevanje.

Obenem so se pojavile tudi nove različice od A do F, pri čemer je bila zadnja, SoBig.F, najbolj uničujoča, saj je samodejno prenašala dodatno zlonamerno programsko opremo v okužene računalnike in tako iz njih ustvarila botnete, ki so jih hekerji lahko izkoriščali za hitrejše širjenje svoje zlonamerne programske opreme in spletne napade. SoBig naj bi tako povzročil za okoli 30 milijard dolarjev škode.

Od januarja leta 2004 je opustošenje sejal tudi virus Mydoom (znan tudi kot W32.Mydoom@mm), ki se je ob aktivaciji se je samodejno razposlal na e-poštne naslove iz imenikov uporabnikov okuženih računalnikov, širil pa se je tudi prek omrežij za deljenje datotek. Okužil naj bi okoli milijon računalnikov in povzročil za okoli 38 milijard dolarjev škode. V okuženih računalnikih je vzpostavil odzadnja vrata, ki so hekerjem omogočala nadzor in oddaljeni dostop. Ta je še pospešil širjenje virusa, zaradi česar so morala nekatera podjetja začasno ugasniti svoje e-poštne strežnike. Kljub velikim naporom sistemskih skrbnikov jim virusa še ni uspelo v celoti odstraniti z interneta, zato je za računalnike brez protivirusnih programov še vedno nevaren. Leta 2023 naj bi bil odgovoren za približno odstotek napadov z elektronskim ribarjenjem, pri čemer naj bi bila prek e-pošte poslana okoli milijarda kopij virusa.

Zeus je bil prvič opažen leta 2007 in je gotovo eden najnevarnejših, saj mu je uspelo vdreti v vseh 500 podjetij z lestvice največjih v ZDA, ki jo vsako leto objavlja revija Fortune. Virus je kriv za 44 odstotkov vseh napadov zlonamerne programske opreme na bančne aplikacije in je povzročil kar za tri milijarde dolarjev škode. Razširja se lahko prek elektronske pošte in prenosa okužene programske opreme ter tudi prek družabnih omrežij. Ko uporabnik klikne na priponko, namesti paket z zlonamerno programsko opremo Zeus. Ta omogoča krajo digitalne identitete uporabnika in vseh drugih občutljivih podatkov, ki so shranjeni v njegovem računalniku, kot so uporabniška imena in gesla. Deluje tudi kot bančni trojanski konj, pri čemer ugrabi žrtvin bančni račun in (u)krade denar z njega. Lahko se poveže s hekerjem, ki tako dobi popoln dostop do računalnika in oddaljeno namesti dodatno zlonamerno programsko opremo.

Novembra leta 2008 je konec desetletja »začinil« še virus Conficker, znan tudi pod imeni Downup, Downadup in Kido, ki je leto kasneje že beležil okoli 15 milijonov okužb. Velike gospodarske škode verjetno ni povzročil le zato, ker so v zvezi z njim priprli štiri hekerje, od katerih je nato eden priznal krivdo in bil obsojen na štiri leta zapora. Conficker je izkoriščal varnostne luknje v operacijskem sistemu Microsoft Windows in hkrati uporabljal slovarje naravnih jezikov (npr. angleškega) kot pomoč pri ugibanju skrbniških gesel, s čimer je okužil bistveno več računalniških strežnikov kot SQL Slammer leta 2003, saj so okužbe zabeležili kar v 190 državah.

Okužene računalnike so lahko hekerji nadzirali prek oddaljenega dostopa, hkrati pa so jih lahko prek botneta uporabili tudi pri uničevalskih napadih na računalnike in računalniške sisteme na internetu, s katerimi s širili lažne protivirusne programe. Z njimi so merili predvsem na prestrašene uporabnike, ki so jih z lažnimi obvestili o odlični protivirusni programski opremi prek e-pošte prevarali, da so črva namestili kar sami. Veliko računalnikov je še danes okuženih z njim, zato jih lahko hekerji uporabijo v prikritih napadih na računalniške sisteme na internetu.

Drugo desetletje novega tisočletja

Leta 2010 so v računalnikih iranskih centrifug za bogatenje urana odkrili virus Stuxnet, ki naj bi ga hekerji začeli razvijati vsaj pet let prej. Mnogi menijo, da gre za prvo kibernetsko orožje, ki naj bi ga izdelali v ZDA in Izraelu, saj so bile tarče Stuxneta Siemensovi programirljivi logični krmilniki (PLC) za nadzor industrijskih procesov oziroma njihovi funkciji nadzorniškega upravljanja in zajemanja podatkov (supervisory control and data acquisition – SCADA). Virus je povzročil uničenje velikega števila centrifug, obenem pa je v računalnike prenesel t. i. rootkit oziroma programsko opremo, da okuži vitalne dele vgrajene programske opreme, ki ni del operacijskega sistema, jo pa ta nujno potrebuje za svoje delovanje. Zlonamerne programske opreme zato ni mogoče odstraniti niti s ponovno namestitvijo operacijskega sistema.

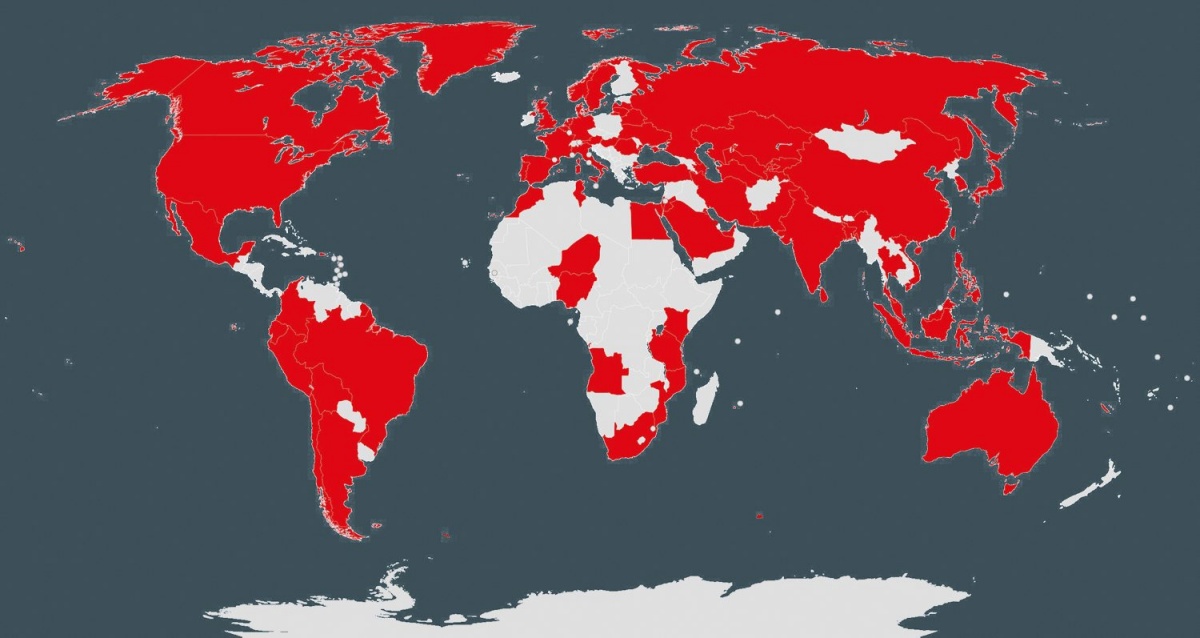

Razširjenost virusa WannaCry po svetu.

Virus se širi prek okuženih podatkovnih ključkov in okuži vse računalnike z operacijskim sistemom Microsoft Windows. Datoteke virusa so veljavno digitalno podpisane, zato jih protivirusni programi ne odkrijejo, kar daje vtis njihove verodostojnosti. Stuxnet po namestitvi preveri, ali je nameščen na ciljnem Siemensovem računalniku. Če ni, ne naredi ničesar, v nasprotnem pa z interneta prenese svojo najnovejšo različico. Nato se loti krmilnikov PLC, tako da najprej ugane njihove krmilne funkcije, nato pa izvede uničujoči napad s spremembo načina krmiljenja, na primer s prekomernim povečanjem obratov centrifuge. Povejmo še, da so varnostni strokovnjaki virus odkrili tudi v nekaterih podjetjih v ZDA, denimo v naftnem gigantu Chevron, vendar tam ni povzročil neposredne škode.

CryptoLocker, odkrit leta 2013, je eden najzloglasnejših in najnevarnejših izsiljevalskih računalniških virusov, ki obenem deluje kot trojanski konj. Širi se kot priponka v e-sporočilu, ki začne po odprtju v računalniku iskati določene vrste datotek in jih šifrirati, tako da njihove vsebine ni mogoče odkleniti brez plačila odkupnine. Žrtvam pusti obvestilo z rokom, po katerem bodo datoteke izbrisane, če odkupnine ne plačajo. Nekateri protivirusni programi virus sicer zaznajo in odstranijo, vendar pa ne morejo odkleniti že šifriranih datotek, zaradi česar so uporabniki brez varnostnih kopij pogosto prisiljeni virus ponovno namestiti in plačati odkupnino za odklepanje. CryptoLocker naj bi po navedbah britanskega BBC do decembra 2013 okužil kar 250.000 računalnikov in od njihovih uporabnikov za odklepanje v začetku zahteval plačilo po 300 dolarjev ali 300 evrov ali enakega zneska v nekaterih drugih valutah. Kasneje so hekerji odkupnino za podjetja povišali na 2.000 dolarjev, od nekaterih (podjetij) pa so leta 2023 zahtevali celo dva bitcoina. Okoli 1,3 odstotka uporabnikov naj bi do decembra 2013 zahtevano odkupnino tudi plačalo, s čimer so hekerji v najboljših letih zaslužili vsaj po nekaj deset milijonov dolarjev letno.

Delitev vlog botov v botnetu.

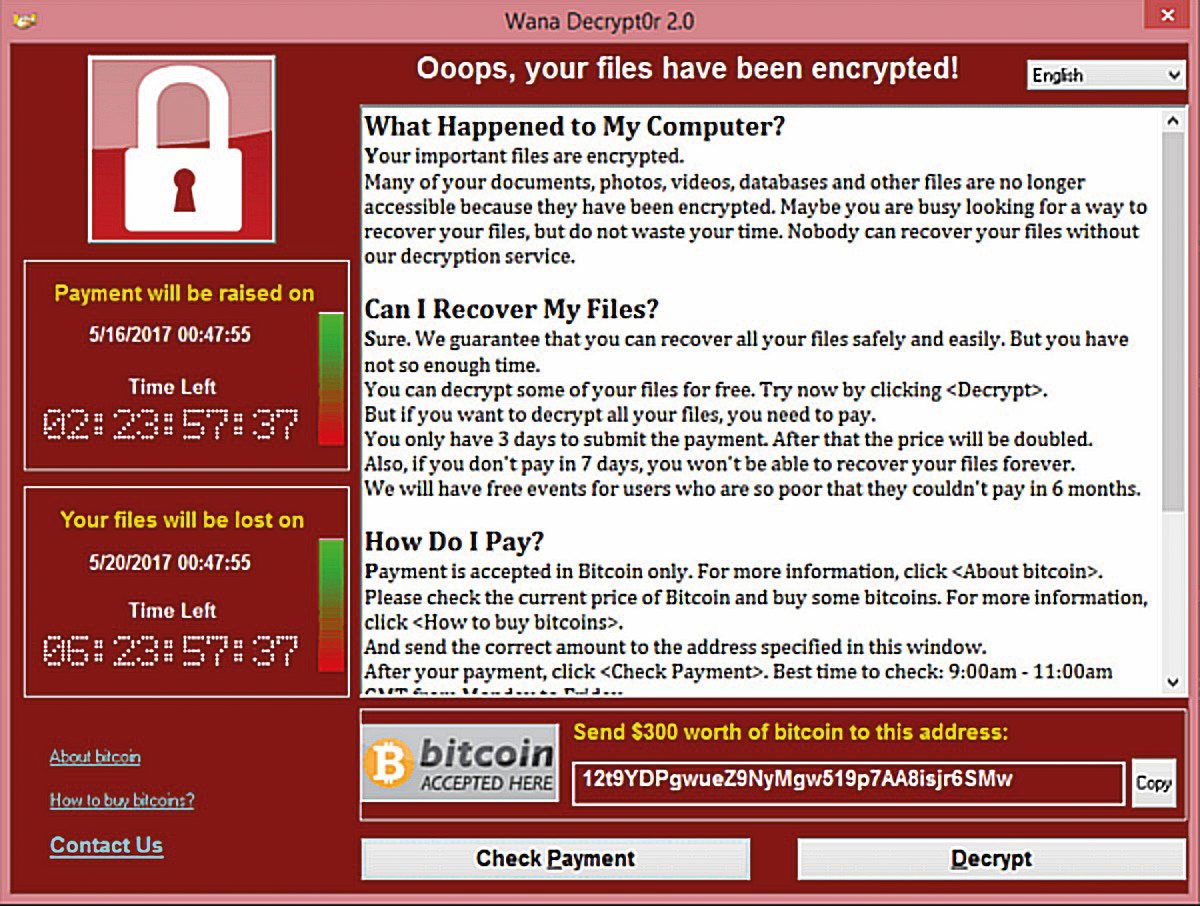

WannaCry je leta 2017 pokazal, da izsiljevalski virusi še zdaleč niso stvar preteklosti in da so se hekerji iz navihanih programerjev prelevili v hladnokrvne zločince. Z izkoriščanjem ranljivosti Windows je okužil več kot 300.000 računalnikov v več kot 150 državah in povzročil za okoli štiri milijarde dolarjev škode. Okuženi računalniki so nato okužbo razširili na računalnike, ki še niso bili zaščiteni z Microsoftovim popravkom. Največji svetovni proizvajalec čipov, tajvanski TSMC, je moral avgusta 2018 za nekaj časa celo ustaviti več svojih tovarn, saj se je črv razširil kar na 10.000 službenih računalnikov. Med računalniškimi sistemi so jo slabo odnesli tudi tisti v bolnišnicah v Veliki Britaniji, kjer je virus zaklenil zdravstvene podatke pacientov in druge kritične datoteke. Obenem je zaklenil datoteke v okuženih računalnikih navadnih smrtnikov. Odkupnina 300 dolarjev je bila sorazmerno nizka, zato varnostni strokovnjaki verjamejo, da je bil glavni namen virusa povzročanje panike in kaosa med uporabniki računalnikov in ne pridobitev velike vsote denarja. Kmalu je nekemu 22-letnemu raziskovalcu s področja računalniške varnosti uspelo registrirati spletno domeno, ki jo je virus uporabljal za svoje širjenje, in s tem preprečiti nadaljnjo škodo.

Kako WannaCry izsiljuje odkupnino.

Sredi leta 2017 so zaznali prve okužbe z novim izsiljevalskim virusom NotPetya, ki je prizadel predvsem vladne organizacije, kritično infrastrukturo in podjetja v Ukrajini. Vendar virusa ni zanimal denar, saj šifriranih datotek ni povrnil v prvotno obliko niti, če je bila odkupnina plačana. Izkoriščal je ranljivost operacijskega sistema Windows, znano pod neuradnim imenom NSA, kar je kratica za Nacionalno varnostno agencijo ZDA. Širil se je med računalniškimi strežniki Windows brez nameščenih varnostnih popravkov, pri čemer je nastala milijardna škoda. Samo mednarodno transportno podjetje Maersk je v svoji ukrajinski podružnici zabeležilo za 300 milijonov dolarjev izgube.

Leta 2019 so varnostni strokovnjaki odkrili nov izsiljevalski virus Clop (imenovan tudi Cl0p). Istega leta naj bi uporabniki okuženih računalnikov plačali že okoli 500 milijonov dolarjev odkupnin, dve leti kasneje pa je bilo aretiranih šest operaterjev izsiljevalskega omrežja, ki upravlja virus in ima nadzor nad plačevanjem odkupnin. Kljub temu je bil leta 2022 virus še vedno aktiven, število okuženih računalnikov pa v porastu. Virus je težko odstraniti, saj lahko prepreči analizo programske opreme okuženega računalnika celo iz virtualnih računalnikov, ki jih zaganjamo v njem. Okuži lahko celotna računalniška omrežja, pri čemer se širi ob pomoči različnih protokolov za prenos podatkov. V vsakem od računalnikov zažene šifriranje podatkov, in ko je to končano, odloži datoteko REAME.TXT, v kateri so navodila za plačilo odkupnine in pridobitev ključa za odklepanje. Če odkupnina ni plačana v dveh tednih, izbriše vse zaklenjene datoteke.

In kako je danes?

Darkside je izsiljevalski virus, ki deluje kot storitev. Maja 2021 je postal znan z napadom na računalniško opremo ameriškega Kolonialnega cevovoda (Colonial pipeline), ki je povzročil pomanjkanje goriva v jugovzhodnem delu ZDA. Lastniki cevovoda so plačali 4,4 milijona dolarjev odkupnine, kljub temu pa so računalniški strokovnjaki potrebovali še nekaj dni, da so s pridobljenim elektronskim ključem odklenili vse datoteke in vzpostavili normalno delovanje programske opreme.

V zadnjem času narašča tudi število spletnih prevar, pri katerih hekerji iz mračnih podomrežij interneta pošljejo e-pošto, ki usmerja k nujni namestitvi nekakšnega popravka za operacijski sistem Windows. Dejansko pa s klikom na povezavo namestimo izsiljevalsko programsko premo Cyborg, ki zaklene vse podatke in programe v računalniku ter zahteva plačilo odkupnine za njihovo odklepanje. Nekateri protivirusni programi takih prevar žal ne zaznajo in nas nanje ne opozorijo. Previdnost kljub kompleksnim protivirusnim programom zato nikoli ni odveč ...