Kako ubraniti domače računalnike

Domači računalniki s stalno internetno povezavo so običajno lahke tarče hekerjev. Kako zaščitimo njihovo vgrajeno programsko opremo, operacijski sistem in aplikacije? Na kaj moramo paziti pri nastavitvah kabelskega modema in delu z računalnikom?

Verjetnost usmerjenega hekerskega napada na domače računalniško omrežje (intranet) je majhna, saj bi hekerji le s težavo pridobili uporabne informacije, razen če iščejo prav vaše osebne podatke, vam želijo načrtno onemogočiti internetno delo, vam sledijo ali pa želijo vaš računalnik izrabiti pri spletnih napadih na večje tarče. Verjetnost vdora v spletno banko ali druge varne storitve v računalniku je majhna, saj hekerji vedo, da bi bili pri takem dejanju hitro zasačeni, če bi imeli od njega kakršnekoli koristi. Kljub temu je občutek, da lahko nekdo sorazmerno hitro vlomi v naš intranet in domači računalnik, srh vzbujajoč.

Čeprav se večina vseeno sprijazni z mislijo, da se to njim pač ne more zgoditi, ker niso pomembne javne osebnosti, je bolje intranet zavarovati prej, saj pri zlonamernih spremembah vgrajenih programskih oprem domačih računalnikov in drugih računalniških naprav navadno ni več poti nazaj in smo prisiljeni k nakupu nove strojne opreme. Tudi obsežnejši hekerski napad, ki bi naključno zajel naše računalnike, ni izključen. V preteklosti so hekerji pri takšnih napadih vselej izrabili nezakrpane varnostne luknje v priljubljeni velikoserijski strojni in programski opremi, tako da so z zlonamerno programsko opremo okužili čim več računalnikov.

Lahko skrbniške nastavitve lažejo?

Večina uporabnikov verjame, da slika nastavitev računalnika ali druge digitalne naprave v skrbniškem oknu vselej kaže dejansko stanje, vendar včasih ni tako. Nemalokrat hekerji ob vdoru v računalnik ali drugo napravo v intranetu zamenjajo določene sistemske programske datoteke, s čimer zagotovijo delovanje določenih storitev kljub drugačni sliki v upravljavskem oknu. Denimo uporaba posameznih vrat ali pošiljanje paketov IP prek protokola TCP/IP ter delovanje protokola UPNP so lahko v nastavitvah prepovedani, vendar so v ozadju vseeno dovoljeni.

Denimo protokol UPNP lahko hekerji uporabijo za obvod, za vohunjenje po naših računalnikih tako, da informacije vgradijo v standardne sporočilne podatkovne pakete, ki jih razpošiljajo prek distribucijskih spletnih naslovov, kot je denimo 239.255.255.255, vsem računalnikom in drugim napravam v intranetnem omrežju. Med skritimi podatki v standardnih sporočilih so lahko celo kodirana pristopna gesla in uporabniška imena.

Kritične točke intraneta

Najenostavneje se pred nevarnostmi s spleta zavarujemo tako, da poiščemo šibke točke intraneta, ki jih predstavljajo ključna omrežna oprema in izpostavljeni domači računalniki. Pri tem se moramo vprašati, na katere načine lahko v domače računalnike vstopajo informacije in programska koda z interneta. Potencialno nevarnost predstavlja tudi možnost samodejne vzpostavitve brezžičnih povezav za prenos podatkov Bluetooth (angl. autopairing).

Manj zahtevni uporabniki se pri omrežni opremi pogosto zanašajo na enostavne brezžične rešitve, kot je brezžični modem, ki je obenem most ali usmerjevalnik med javnim brezžičnim podatkovnim omrežjem (npr. UMTS G4) in lokalnim Wi-Fi. Vendar se moramo zavedati, da brezžičnih povezav skoraj ni mogoče popolnoma zaščititi, so pa lahko dostopne le v določenem prostorskem dosegu, kar pomeni, da morajo hekerji prvi napad izvesti z ne preveč oddaljene lokacije. Če jim pri tem uspe namestiti odzadnja vrata v naše računalnike, lahko napad nadaljujejo iz kateregakoli računalnika z internetno povezavo.

Kako poteka usmerjeni hekerski napad?

Vdor v domače računalnike je za nepoučenega uporabnika neopazen, razen ko se hekerju kaj zalomi ali pa sam želi vzbuditi pozornost. V prvem koraku si poskuša heker zagotoviti stalno spletno sledljivost izbranega računalnika, na primer, tako, da v njem aktivira katero od storitev, ki določen spletni strežnik v temnem delu interneta stalno obvešča o njegovi prisotnosti na internetu, saj večina domačih računalnikov ne uporablja stalnega naslova IP. Sledljivost lahko v nekaterih primerih heker zagotovi tudi z aktivacijo storitev, kot je UPNP (univerzalni priključi in uporabljaj, angl. Universal Plug & Play), ob pomoči katerih ciljni računalnik ali usmerjevalnik, prek katerega je ta povezan s svetovnim spletom, samodejno periodično razpošilja informacijske pakete, s katerimi druge naprave v omrežju obvešča o svoji prisotnosti. K sreči je tovrstno razpošiljanje omejeno na določeno globino internetnega omrežja (npr. do 5 usmerjevalnikov) in mora imeti heker zato v tem dosegu na voljo dodatne zmogljivosti.

V drugem koraku poskuša v operacijski sistem namestiti vohunske storitve, s katerimi lahko, na primer, zajema pritiske na tipke s tipkovnice ali dostopa do zaščitenega dela računalnikovega pomnilnika, v katerem se izvaja jedro operacijskega sistema, kar mu omogoči, da se na koncu dokoplje do skrbniških gesel. Zaradi ranljivosti Spectra in Meltdown pri večini računalnikov za izvedbo druge faze napada zadošča že zagon zlonamerne programske kode pod katerimkoli uporabnikom.

Tretji korak je prikrajanje sistemske programske opreme in vgrajene programske opreme računalnika. Heker lahko z glavnim skrbniškim geslom dostopa do vseh funkcionalnosti, spremeni nastavitve BIOS in v vgrajeno programsko opremo računalnika vsadi svojo programsko kodo, ki mu omogoči neomejen nadzor nad računalnikom ne glede na to, kateri operacijski sistem namestimo. Pomagata le brisanje vseh diskov in popolna nadomestitev vse vgrajene programske opreme z originalno, a kaj, ko je to pogosto misija nemogoče, saj proizvajalci navadno objavljajo le nujne posodobitve vgrajene programske opreme, ne pa tudi vgrajene programske opreme v celoti.

Vendar bo samo amaterski heker prvi napad izvedel tako, da bo sedel v avtomobilu. Profesionalec bo raje vanj skril računalniško komunikacijsko opremo (npr. prenosni računalnik z internetno povezavo prek mobilnega omrežja in povezavo Wi-Fi) in avto parkiral v bližino vašega doma, nečednosti pa bo izvajal s čim bolj oddaljene lokacije prek temnega dela interneta.

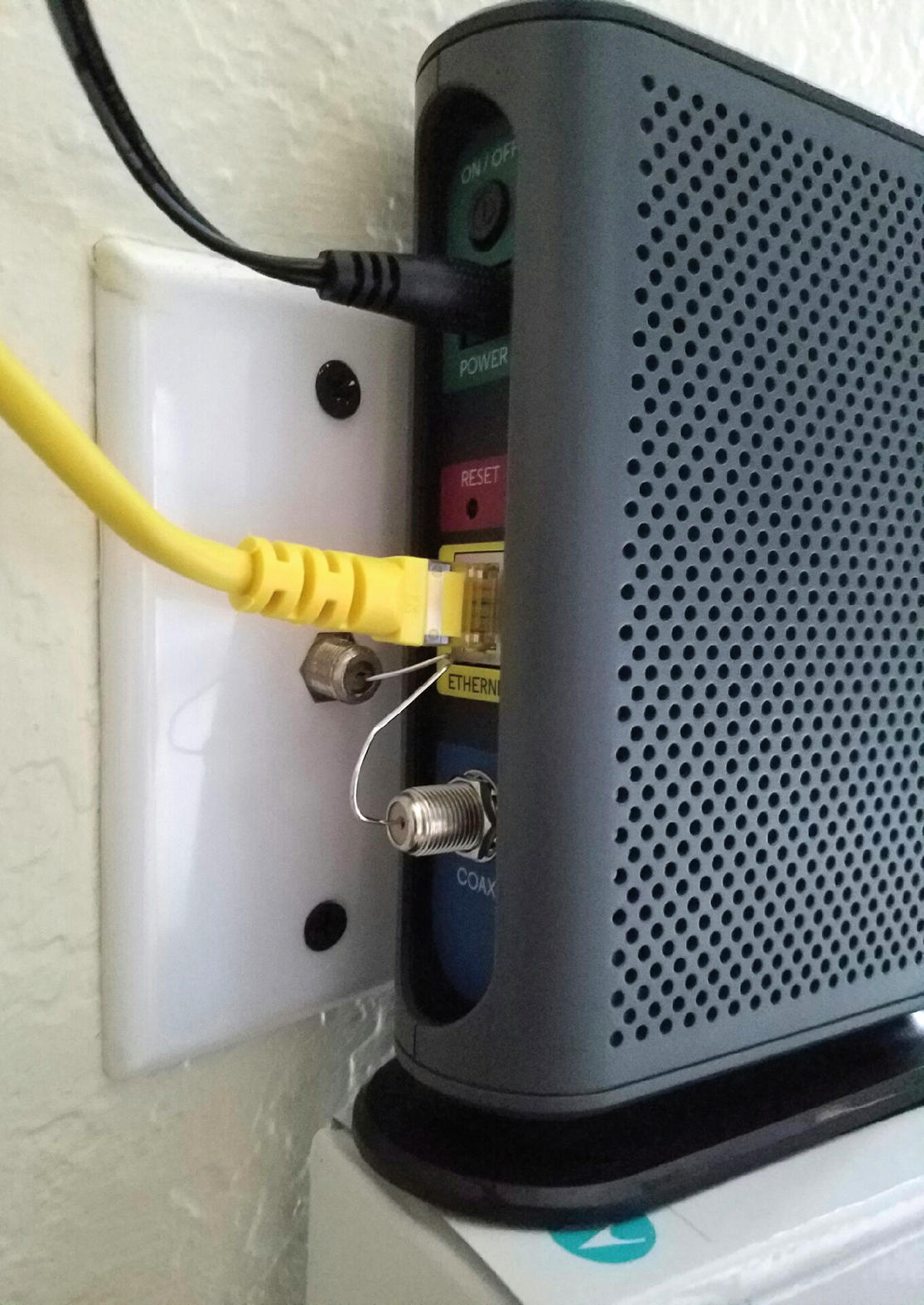

V tem pogledu je žična povezava z internetom ob pravilnih nastavitvah usmerjevalnika v kabelskem modemu veliko varnejša, saj mora imeti napadalec fizični dostop do kabelskega omrežja, kar pa ni nemogoče, razen če mu pomaga kdo od zaposlenih pri ponudniku dostopa do interneta ali pa ta ne zmore zagotavljati celovite informacijske varnosti svojih strežnikov in omrežja usmerjevalnikov, s katerim je povezana modemska naprava.

Kritične točke predstavljajo tudi računalniki v intranetnem omrežju, s katerimi pogosto dostopamo do različnih spletnih storitev (npr. Skype, e-pošta …) in spletnih strani ter nanje pogosto nameščamo novo programsko opremo s spleta. Posebno skrb velja nameniti računalnikom, ki so stalno vklopljeni in povezani z internetom, saj imajo hekerji pri teh več časa za izvajanje svojih nečednosti.

Zaščita primarnega dostopa do interneta

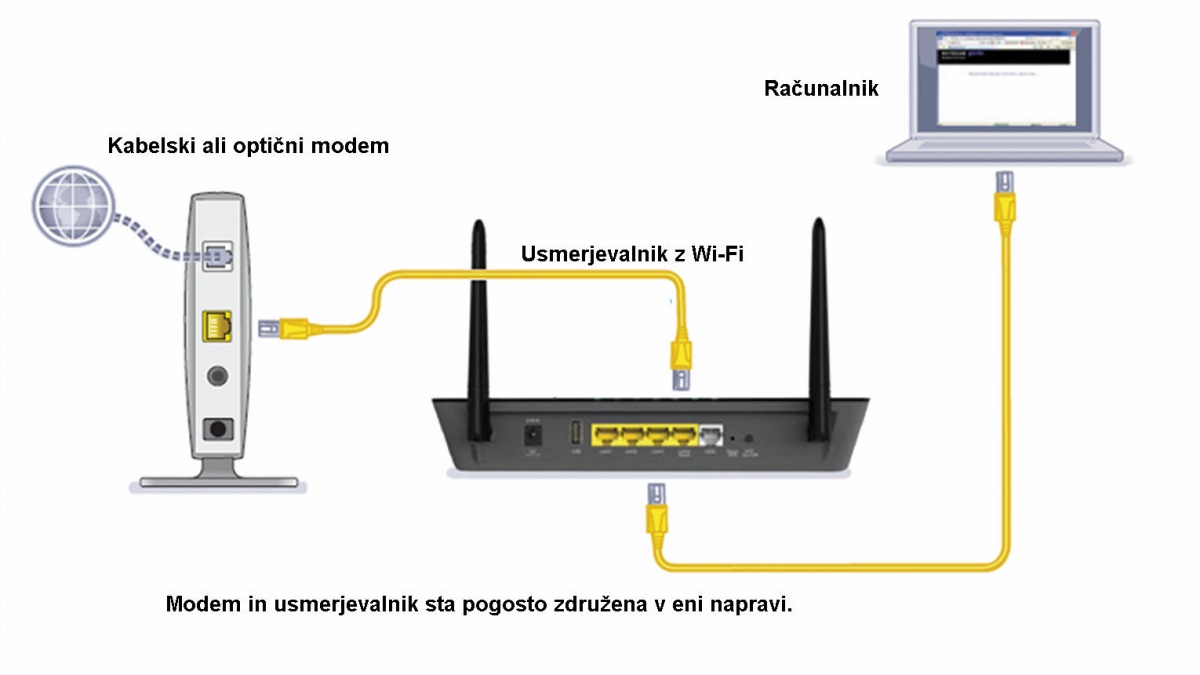

Pri postavitvi domačega intranetnega omrežja se pogosto zanašamo na infrastrukturo, ki jo zagotavlja ponudnik dostopa do interneta. Večina ima doma brezžični ali kabelski modem, ki je v lasti ponudnika. Redki srečniki, ki živijo v središčih velikih mest (med njimi je tudi Ljubljana), lahko shajajo celo brez lastne omrežne infrastrukture, saj imajo na voljo javno omrežje Wi-Fi, s katerim lahko neposredno povežejo svoje računalnike in pametne telefone.

Kljub temu moramo za vsak način povezovanja izbrati primerno zaščito. Pri neposrednem povezovanju z javnim omrežjem Wi-Fi moramo ustrezno zaščititi operacijski sistem, tako da uporabimo vsaj požarni zid (vgrajen v vse novejše Windows) oziroma izberemo priporočene nastavitve za povezovanje z javnimi omrežji. Zaradi številnih ranljivosti operacijskih sistemov je dobro, da brezžično povezavo vzpostavimo le v času, ko dejansko potrebujemo dostop do interneta.

Stalni naslov IP, da ali ne?

Nemalokrat podjetja in organizacije ključnim zaposlenim omogočajo varen dostop do službenega računalnika od doma. Na počitnicah si marsikdaj želimo terminalski dostop tudi do domačega intraneta, ki ga najenostavneje zagotovimo, če nam ponudnik dostopa do interneta določi stalni naslov v javnem omrežju IP, a nas pri tem opozori tudi na povečano nevarnost hekerskih vdorov v domačo računalniško opremo.

S spremenljivim naslovom IP, ki ga ponudnik dostopa do interneta običajno zamenja z vsakim novim dnem, imajo hekerji ob morebitnem naključnem odkritju našega intraneta samo dan časa, da v usmerjevalnik ali katerega od računalnikov namestijo sledilno in vohunsko programsko opremo. Brez nje naslednji dan ne bodo vedeli, na katerem naslovu IP je prehod iz našega intraneta na internet, zato je verjetnost usmerjenega hekerskega napada bistveno manjša, kot če bi imeli stalni naslov.

Brezžični in kabelski modem po drugi strani omogočata večjo varnost, saj zna večina filtrirati tako vhodni kot izhodni podatkovni promet. Vendar pri upravljanju teh naprav nimamo popolne svobode, saj ima glavno skrbniško geslo ponudnik dostopa do interneta, ki zagotavlja tudi redne posodobitve vgrajene programske opreme. Kljub temu lahko z omejevanjem dovoljenih protokolov in vrat IP za prenos podatkov v dobršni meri tudi sami vplivamo na možnosti komunikacije programske opreme s temnimi podomrežji interneta, prek katerih hekerji izvajajo svoje aktivnosti.

Kako nastaviti usmerjevalnik in požarni zid modema?

Nastavitve kabelskega ali brezžičnega modema so izredno občutljivo področje, kjer moramo vsako spremembo najprej premisliti s stališča informacijske varnosti in šele nato razmišljati o udobnejšem delu. Navadno lahko z uporabniškim geslom iz intranetnega omrežja tudi sami nastavljamo v modem vgrajeni usmerjevalnik ali filter za prenos podatkov. Smiselno je, da stanje svojih nastavitev nato redno pregledujemo, saj se lahko med posodobitvami vgrajene programske opreme, ki jih prek kabelskega ali optičnega omrežja izvaja ponudnik internetnih storitev, nehote zgodi, da nekatere nastavitve spremenijo svoj pomen ali pa se izgubijo.

Med pregledom nastavitev je dobro preveriti predvsem nastavitve filtra za pakete IP oziroma požarnega zidu, ki varuje intranet pred vdori z interneta. Omogoča naj le tiste povezave, vrste paketov in protokole, ki jih zares potrebujemo. Posebno pozornost velja nameniti omogočanju protokola za dostop do spletnih strežnikov DNS. Večjo varnost zagotovimo tako, da računalnikom v intranetu omogočimo dostop le do enega tovrstnega strežnika, denimo tistega, ki ga omogoča ponudnik dostopa do interneta. Ob morebitnem hekerskem vdoru v katerega od računalnikov z internetno povezavo tako hekerji ne bodo mogli preusmeriti storitve DNS na kak strežnik v temnem delu interneta in si tako ne bodo olajšali nameščanja zlonamerne programske opreme.

Obenem velja preprečiti vhodne povezave in protokole, prek katerih lahko hekerji dosežejo različne storitve računalnikov v intranetu, kot sta terminalska povezava in upravljavska povezava, ki omogoča oddaljene posege v sistemski register. Čeprav tovrstne dostope z interneta omejujejo požarni zidovi operacijskih sistemov, je varneje, če jih preprečimo že na ravni usmerjevalnika, saj tako morebitna namestitev zlonamerne programske opreme v osebnem računalniku ne more vplivati nanje.

Sodobni kabelski modemi omogočajo tudi brezžični dostop, ki lahko hekerjem bistveno olajša delo, saj v modem z bližnje lokacije neopaženo vdrejo kar ob pomoči napak v protokolih WAP in WAP 2. Pomaga le, če takega dostopa ne omogočimo oziroma ga ne uporabljamo.

Dodatni usmerjevalnik

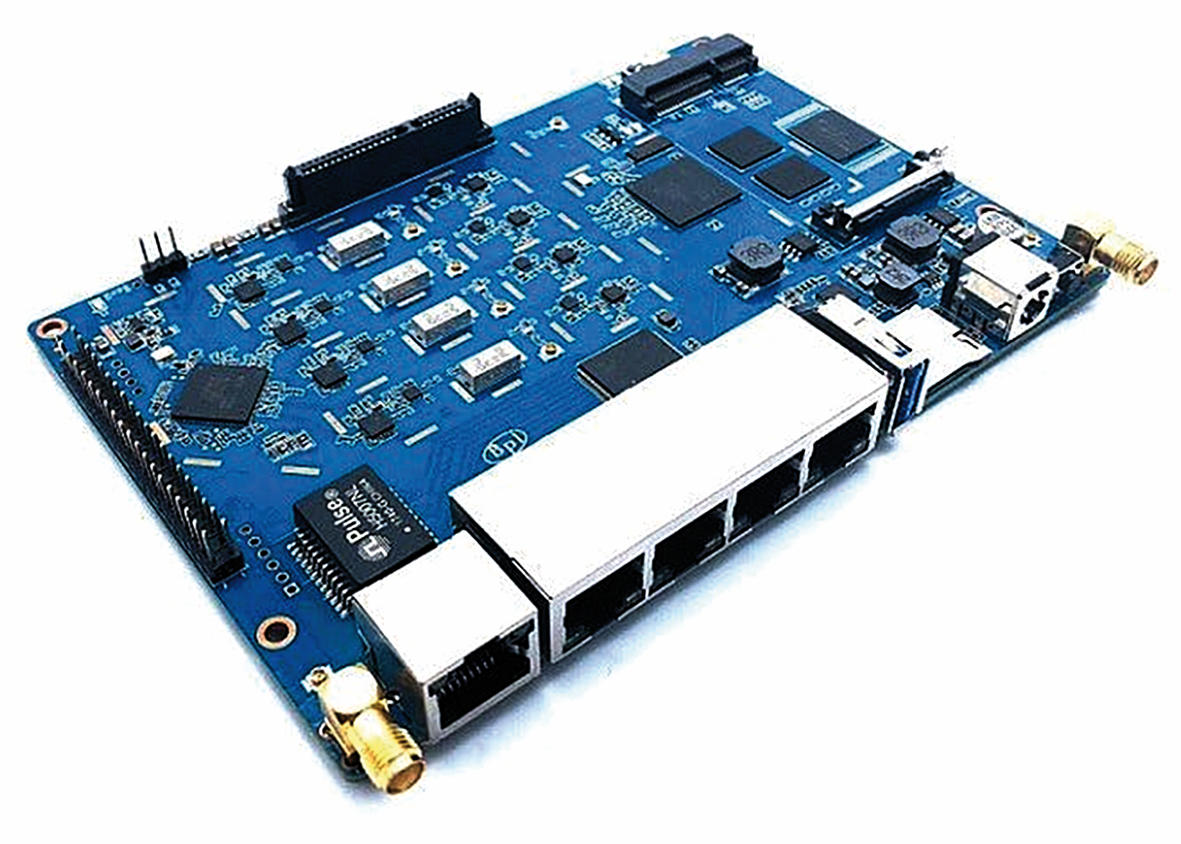

Lastni usmerjevalnik s požarnim zidom lahko bistveno poveča zaščito pred vdori pobesnelih hekerjev z interneta, saj ga samostojno upravljamo in tudi zaščitimo z lastnimi skrbniškim geslom. Običajno ga upravljamo le iz intraneta, zato lahko hekerji vanj vdrejo kvečjemu, če predhodno z zlonamerno programsko kodo okužijo katerega od računalnikov v intranetu in ga uporabijo kot most.

Za usmerjevalnik lahko uporabimo namensko napravo enega od svetovnih proizvajalcev ali pa (star) PC, v katerega namestimo dve omrežni kartici ali več ter ustrezno (namensko) programsko opremo. Tako heker ob morebitnem vdoru v kabelski modem še vedno ne bo mogel neposredno dostopati do intraneta, ampak bo v naslednjem koraku naletel na zanj neznano strojno in programsko opremo (tj. naš usmerjevalnik), ki ga bo zelo verjetno odvrnila od nadaljnjih poskusov vdora intranetno omrežje.

Vseeno predstavlja postavitev lastnega usmerjevalnika tudi določeno tveganje, ki je pogojeno predvsem z možnostmi samodejnega posodabljanja njegove programske opreme s spletnih strežnikov proizvajalca (ali proizvajalcev) in možnostmi za skrbniški dostop proizvajalca do njegovih nastavitev. Oboje lahko hekerji izkoristijo za vdor vanj in nameščanje svoje zlonamerne programske opreme vanj.

Večino sodobnih usmerjevalnikov, podobno kot modeme ponudnikov dostopa do interneta, upravljamo prek spletnega brskalnika in izbranih vrat po protokolu TCP/IP. Čeprav je tovrstni dostop (običajno) mogoč samo iz intranetnega omrežja, nevarnost, da bi heker prek obvoda v katerem od intranetnih računalnikov onesposobil požarni zid usmerjevalnika, vseeno obstaja.

Hekerji lahko za vdor v intranet uporabijo tudi lažne strežnike DNS, s katerimi pretentajo usmerjevalnik, da prevzame posodobitve programske opreme s strežnika v temnem delu interneta. Če posodabljanja programske opreme usmerjevalnika prav zato ne želimo, lahko to možnost izklopimo v nastavitvah, možnost vsiljenih posodobitev pa preprečimo tako, da namesto naslova strežnika DNS v omrežju IPv4 ali IPv6 vnesemo ničelno vrednost (za IPv4 je to 0.0.0.0).

Med nastavitvami velja močno omejiti tudi možnosti upravljanja usmerjevalnika, tako da je to mogoče le prek namenske povezave z varnim PC v intranetu (npr. namenski ethernetni priključek, USB) ali pa le prek lastne tipkovnice in zaslona usmerjevalnika, če smo ga zgradili na osnovi (odsluženega) peceja.

Kakšnemu usmerjevalniku zaupati?

Čeprav je zaupanje v namenske naprave pogosto večje kot v tiste, ki jih na osnovi PC in namenske programske opreme izdelamo sami, je dobro vedeti, da tudi prve pogosto temeljijo na arhitekturi PC, zato so v določenih primerih izpostavljene hekerskim napadom z ranljivostmi Spectra in Meltdown ter drugim ranljivostim te arhitekture. Visoko stopnjo varnosti zagotavljajo tudi namenski odprtokodni usmerjevalniki, za katere je na voljo programska oprema s spleta, vendar se odprtokodni projekt zares izplača predvsem računalniškim navdušencem z dovolj računalniškega znanja, izkušenj in predvsem časa.

V splošnem so popolnoma varne le tiste naprave, katerih upravljavski del je strogo ločen od kateregakoli omrežnega dela, kar pomeni, da se nikakor ne sme zgoditi, da bi imel nekdo iz intraneta ali z interneta dostop do nastavitev, ali da bi lahko na kakršenkoli način izvajal posodobitve vgrajene programske opreme oziroma kakorkoli vplival na delovanje usmerjevalnika.

Nekateri zmogljivejši profesionalni usmerjevalniki omogočajo vzpostavitev več navideznih lokalnih omrežij, ki jim lahko v nastavitvah dodelimo omrežne priključke na ohišju, pri čemer lahko napravo upravljamo le prek upravljavskega navideznega omrežja. Enostavnejši omogočajo upravljanje prek priključka USB.

Po drugi strani (namenski) usmerjevalniki, ki jih vzpostavimo na enem od pecejev v intranetu kot samostojno napravo ali navidezni računalnik, navadno ne zagotavljajo ločitve upravljavskega omrežja in omrežja za prenos podatkov. Tako so upravljavske storitve večinoma dostopne tudi prek intranetnega omrežja, zaščita pred vdorom vanje pa je pogojena z informacijsko varnostjo operacijskega sistema, na katerem temeljijo, oziroma ga poganja gostiteljski strežnik za virtualizacijo.

Sistemska programska oprema

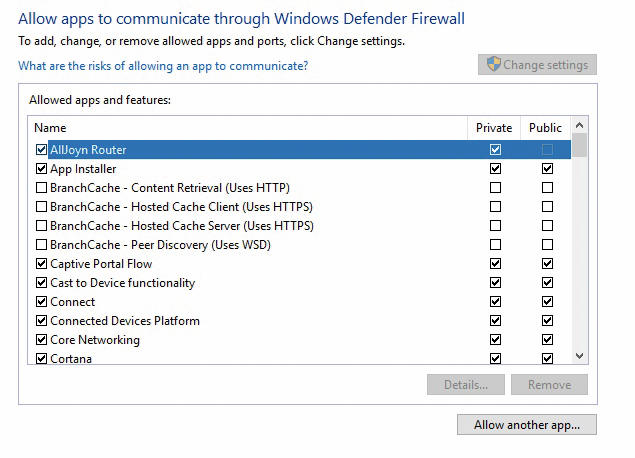

Sodobni operacijski sistemi vsebujejo varnostne elemente, med katerimi so najpomembnejši: zaščita jedra operacijskega sistema, digitalno podpisovanje gonilnikov, požarni izd in osnovno varovanje pred zlonamerno programsko opremo. Dodatno zaščito nudijo protivirusni programi in programi za ohranjanje računalnikove kondicije (pravilne strukture sistemskega registra in medpomnilnikov, optimalne nastavitve razpoložljivosti sistemskih storitev, odkrivanje varnostnih lukenj ter odstranjevanje nepotrebnih vtičnikov spletnih brskalnikov).

Napredni uporabniki, vešči skrbništva operacijskih sistemov, znajo sami pravilno vklopiti varnostne elemente operacijskih sistemov, ostali pa se raje zanesejo na programsko opremo za ohranjanje računalnikove kondicije, ki lahko, poleg čiščenja sistemskega registra, sama izklopi nekatere nepotrebne storitve (npr. terminalski dostop) in preveri pravilnost nastavitev požarnega zidu. Vsekakor je dobro, če ustreznost nastavitev ključnih delov operacijskega sistema, predvsem požarnega zidu, občasno preverimo tudi sami.

Aplikacijska programska oprema

Nemalo večjih aplikacij ima vgrajene funkcije za izvajanje samodejnih posodobitev vsakokrat, ko se računalnik poveže z internetom. Po eni strani take posodobitve varujejo računalnik pred hekerskimi vdori, po drugi pa si lahko hekerji s podtikanjem lažnih posodobitev računalnik hitro podredijo. Še posebej na udaru so aplikacije, ki si pri delovanju pomagajo s sistemskimi moduli ali javanskimi stroji, ki lahko ob spletnih napadih hitro »pogoltnejo« zlonamerno programsko kodo iz temnih internetnih podomrežij.

K sreči dostop aplikacij do interneta upravljamo v nastavitvah požarnega zidu operacijskega sistema, v katerih ga izbranim aplikacijam (npr. spletnim brskalnikom) dovolimo, drugim pa ne. Pri odločanju za dovolitev dostopa posamezni aplikaciji morajo imeti ključno vlogo realne potrebe. Marsikatera računalniška igra za svoje delovanje ne potrebuje interneta, vendar proizvajalec izkorišča morebitno internetno povezavo za anonimno zbiranje statističnih podatkov, s katerimi usmerja razvoj novih iger.

Povezavo z internetom pogosto rabimo za obvezno registracijo oziroma aktivacijo, s katero zagotovimo trajno delovanje aplikacij in iger, kasneje pa je ne potrebujejo več. Višjo stopnjo varnosti intraneta zagotovimo tako, da tovrstni programski opremi dostop do interneta s prenastavitvijo požarnega zidu preprečimo takoj, ko ni več potreben. Po drugi strani je dobro preveriti nastavitve požarnega zidu tudi po namestitvi katerekoli aplikacije, pri kateri potrebujemo skrbniško geslo, saj nekateri namestitveni programi brez posebnega razloga aplikacijam omogočijo tudi dostop do interneta.

Spletne storitve

Dostop do domačih računalnikov s spleta je v informacijski dobi več kot mikavna zamisel, saj lahko, na primer, prek spletne kamere tudi med počitnicami preverimo, ali je z našo hišo ali stanovanjem vse v redu. Vendar si ne želimo, da bi živo sliko iz našega bivališča spremljali tudi spletni kriminalci. Žal mnogi na tem področju uporabijo preenostavne rešitve, zaščitene zgolj z geslom in uporabniškim imenom, kar lahko hekerji izkoristijo za vdor v intranet in namestitev svoje zlonamerne programske opreme. V takem primeru med zasluženimi počitnicami ne smejo biti presenečeni nad morebitnim telefonskim klicem njihovega ponudnika dostopa do interneta in opozorilom na neželene vrste spletnega prometa iz njihovega modema v temna internetna podomrežja, pri čemer jih ponudnik prosi, da pregledajo in uredijo delovanje svojih računalnikov.

Smo dovolj varni?

Neprestane redne varnostne posodobitve operacijskih sistemov in aplikacijske programske opreme nas venomer opominjajo, da moramo za varnost intraneta nenehno skrbeti tudi sami. Eden od enostavnih ukrepov je, da med dopustom doma ne puščamo prižganih računalnikov z vklopljeno internetno povezavo. Hekerji bodo imeli v času poletnih dvotedenskih počitnic več kot dovolj časa, da si podredijo naše računalnike in jih vključijo v temna internetna podomrežja. Dovolj varni pred njimi smo le, če smo na področju informacijske varnosti vselej vsaj korak pred njimi …

Varne poverilnice

Ker je dostop do sistemskih nastavitev usmerjevalnika ali operacijskega sistema varovan zgolj z uporabniškimi imenom in geslom, sta zelo pomembni njegova dolžina in zgradba. To naj ne bi bil beseda iz kakega naravnega jezika ali lastno ime, vsebovalo pa naj bi tudi številke in posebne znake. Tako geslo si je težko zapomniti na pamet, zato si lahko pomagamo z elektronsko shrambo za gesla oziroma s strojnim upravljalnikom gesel, ki ga lahko izdelamo tudi sami. Več na spletni strani sites.google.com/site/pcusbprojects. Obenem je dobro, da tudi uporabniško ime skrbnika ni ravno administrator.

Nadaljnje branje

Seznam namenskih distribucij Linuxa za vzpostavitev usmerjevalnika na osnovi (starega) PC: en.wikipedia.org/wiki/List_of_router_and_firewall_distributions

Strojni upravljalnik gesel in drugi projekti, ki se jih lahko lotimo sami: sites.google.com/site/pcusbprojects