Top 10 tehnoloških trendov, na katere morate biti pripravljeni

Nove tehnologije prinašajo nove varnostne izzive

V sodobnem digitalnem okolju nove tehnologije poganjajo napredek podjetij, hkrati pa prinašajo tudi nove izzive, predvsem na področju varnosti. S širjenjem umetne inteligence, verižnih blokov (blockchain), interneta stvari (IoT) in drugih inovacij postaja nujno, da namenimo posebno pozornost varnostnim tveganjem, ki spremljajo njihov razvoj in uporabo.

Kateri so ključni tehnološki trendi in kakšne varnostne izzive prinašajo?

Računalništvo v oblaku

Računalništvo v oblaku omogoča shranjevanje, obdelavo podatkov in izvajanje aplikacij na oddaljenih strežnikih, kar podjetjem prinaša večjo fleksibilnost, nižje stroške in lažje upravljanje virov. Vendar pa shranjevanje občutljivih podatkov v oblaku odpira vprašanja varnosti in zasebnosti. Napačna konfiguracija oblačnih storitev lahko omogoči napadalcem dostop do informacij. Poleg tega se podatki pogosto nahajajo na strežnikih v različnih jurisdikcijah, kar pomeni, da zakonodaja in varnostni standardi niso vedno usklajeni.

5G in Internet stvari (IoT)

Omrežje 5G prinaša revolucijo v svetu povezljivosti, saj omogoča hitrejši prenos podatkov v realnem času in hitrejše odzive, kar odpira vrata za nove tehnologije, kot so IoT naprave. Z večjim številom povezanih naprav pa se pojavljajo nove točke ranljivosti. Mnoge IoT naprave ne vključujejo osnovnih varnostnih mehanizmov, kot so šifriranje ali preverjanje pristnosti, kar jih naredi še posebej ranljive. Napadalci lahko izkoristijo povezane IoT naprave za ustvarjanje botnetov, ki jih nato uporabijo za izvajanje napadov. Botnet je omrežje računalnikov, pametnih naprav ali drugih naprav, ki so okuženi z zlonamerno programsko opremo (boti) in jih nadzoruje napadalec, brez vednosti lastnikov naprav. Te naprave se uporabljajo za izvajanje različnih zlonamernih dejavnosti, kot so DDoS napadi (napadi za preprečevanje dostopa do storitev), kraje podatkov, širjenje zlonamerne programske opreme ali izvajanje drugih nezakonitih dejavnosti.

Umetna inteligenca in strojno učenje

Umetna inteligenca (AI) in strojno učenje (ML) sta se že trdno zasidrala v vseh industrijskih panogah. Uporabljata se pri avtomatizaciji procesov, v naprednih aplikacijah, ki izboljšujejo uporabniško izkušnjo, pri analizah velikih podatkov (big data). AI omogoča hitre in natančne odločitve, medtem ko strojno učenje omogoča sistemom, da se učijo iz podatkov in se prilagajajo brez človeškega posredovanja. Vendar pa z novimi tehnologijami prihajajo tudi novi varnostni izzivi. Ena izmed groženj je t. i. data poisoning (zastrupitev podatkov), pri kateri napadalci manipulirajo s podatki, ki jih uporablja model strojnega učenja, da bi sistem deloval v njihovo korist. To je lahko še posebej nevarno pri kritičnih tehnologijah, kot so avtonomna vozila – zloraba algoritmov bi lahko privedla do napačnih odločitev in povzročila resne varnostne incidente, kot so prometne nesreče. Prav tako lahko generativna umetna inteligenca ustvari izjemno prepričljive lažne vsebine, na primer ponarejene videoposnetke ali prirejene dokumente, kar resno ogroža verodostojnost informacij.

Blockchain in kriptovalute

Blockchain je decentralizirana tehnologija, ki se vse bolj uveljavlja v različnih industrijskih panogah (predvsem finančni industriji) zaradi svoje sposobnosti, da zagotovi varnost in preglednost transakcij brez posrednikov. Poleg tega omogoča uporabo pametnih pogodb za samodejno izvajanje dogovorov. Čeprav je blockchain zelo varen, lahko sistemske ranljivosti v njegovi implementaciji ali uporabi še vedno ogrozijo celoten ekosistem. Povečanje uporabnikov kriptovalut pa prinaša tudi večje tveganje za kraje, zlorabe in phishing napade, usmerjene v krajo zasebnih ključev in denarnic.

Metaverse

Metaverse je virtualni svet, kjer se uporabniki z interaktivnimi avatarji povezujejo med seboj in sodelujejo v različnih dejavnostih, od družabnih iger do poslovnih interakcij. To novo digitalno okolje odpira številne možnosti za ustvarjalnost in sodelovanje. Zavarovanje uporabniških podatkov, zaščita identitete in preprečevanje zlorabe teh virtualnih prostorov so le nekateri izmed izzivov, ki jih je treba rešiti, preden bo ta tehnologija široko sprejeta.

Vse omenjene tehnologije ponujajo izjemen potencial za izboljšanje učinkovitosti, vendar se moramo zavedati tudi tveganj, ki jih prinašajo. Za uspešno obvladovanje groženj je nujno, da v svojo strategijo vključimo ustrezne varnostne ukrepe.

Če želite izvedeti več o tem, kako se učinkovito zaščititi pred grožnjami v digitalnem svetu, si lahko brezplačno prenesete posnetek predavanja »Reality Check on Cyber Security«, v katerem Holger Spohn, CIS Security Supervisor pri NATO, razkriva aktualne trende in praktične nasvete za obvladovanje kibernetskih groženj.

Kako izboljšati varnost informacijskih sistemov?

Izvajanje varnostnih ocen dobaviteljev

Številne organizacije temeljijo na sodelovanju z zunanjimi dobavitelji, zato je pomembno, da se redno izvaja varnostne ocene, s katerimi prepoznamo morebitna tveganja, povezana z zunanjimi partnerji. Pred uvedbo novih tehnologij je potrebno temeljito preveriti varnostne standarde ponudnikov ter zagotoviti, da so implementirani ustrezni varnostni ukrepi, kot so šifriranje podatkov, preverjanje pristnosti in zaščita pred nepooblaščenim dostopom. S tem organizacija zmanjšuje izpostavljenost varnostnim grožnjam in krepi zaupanje v varnost celotne dobavne verige.

Redno posodabljanje programske opreme

Redno posodabljanje sistemov, aplikacij in programske opreme je eden najučinkovitejših načinov za zaščito pred najnovejšimi varnostnimi grožnjami. Posodobitve pogosto vključujejo varnostne popravke, ki odpravljajo ranljivosti, ki bi jih napadalci lahko izkoristili.

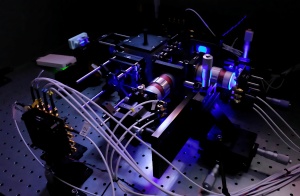

Uporaba naprednih orodij za zaznavanje groženj

Za učinkovito zaščito pred napadi je nujna uporaba naprednih varnostnih tehnologij, kot so požarni zidovi, protivirusna programska oprema in sistemi za zaznavanje vdorov (IDS). Te tehnologije, poleg stalnega spremljanja omrežij in sistemov, omogočajo hitro odkrivanje in odzivanje na sumljive dejavnosti v realnem času, kar omogoča hitrejše ukrepanje ob morebitnih varnostnih incidentih.

Upravljanje dostopa

Zero Trust pristop temelji na prepričanju, da mora biti vsak dostop preverjen in avtoriziran, ne glede na to, ali je uporabnik znotraj ali zunaj omrežja. Ta pristop pomaga preprečiti nepooblaščen dostop do podatkov in sistemov. Poleg tega je ključnega pomena, da se uporablja načelo najmanjših pravic (least privilege principle), kar pomeni, da imajo uporabniki dostop samo do tistih podatkov in sistemov, ki so nujno potrebni za njihovo delo. S tem se zmanjša tveganje napadov, če bi bil uporabniški račun ogrožen.

Uporaba šifriranja

Šifriranje je tehnika za zaščito podatkov pred nepooblaščenim dostopom, še posebej, ko se podatki prenašajo po omrežju. Pomembno je, da se pri šifriranju uporabljajo močni in sodobni šifrirni algoritmi, saj starejši in šibkejši algoritmi (kot so DES ali RC4) niso več varni pred sodobnimi napadi. Prav tako je treba skrbno upravljati šifrirne ključe, da ne pridejo v roke napadalcem, ki bi z njimi lahko dešifrirali zaščitene podatke.

Uporaba močnih gesel in večfaktorske avtentifikacije (MFA)

Svetuje se uporaba edinstvenih in kompleksnih gesel za vsak račun, pri čemer vključimo kombinacijo velikih in malih črk, številk in posebnih znakov. Zelo priporočljivo je tudi, da omogočimo večfaktorsko avtentifikacijo (MFA), ki dodatno zaščiti naše račune s tem, da zahteva drugi korak potrditve (kot so SMS kode ali aplikacije za preverjanje pristnosti), poleg gesla.

Redno ustvarjanje varnostnih kopij podatkov

Redno varnostno kopiranje podatkov je pomembno za obnovitev sistemov v primeru napada, kot je izsiljevalski virus. Poskrbeti moramo, da so kopije podatkov shranjene na varnem mestu, ki ni neposredno povezano z glavnim omrežjem. Ustvarjanje oblačnih in lokalnih varnostnih kopij omogoča, da se hitro in enostavno vrnemo k delu, če pride do izgube podatkov.

Redno preizkušanje in posodabljanje kriznih načrtov

V času kibernetskega napada je hitro in pravilno odzivanje ključno za zmanjšanje škode. Načrt za obvladovanje kriznih razmer mora vključevati postopke za obvladovanje napadov, komunikacijo z zunanjimi partnerji (vključno z organi pregona) ter obnovitev podatkov in sistemov. Na ta način lahko hitro ukrepamo in zmanjšamo vpliv napada na podjetje. Varnostne politike in postopki bi morali biti redno preverjeni in posodobljeni glede na nove grožnje in tehnološke spremembe, da zagotavljajo ustrezno zaščito.

Testiranje varnosti s pomočjo simulacij napadov (Red Teaming)

Izvajanje rednih penetracijskih testov (simuliranih napadov) in varnostnih pregledov lahko pomaga pri prepoznavanju šibkih točk v sistemu, preden jih izkoristijo napadalci, ter preizkuša odzivnost varnostnih ukrepov. Poleg tega omogoča oceno, kako učinkovito so zaščiteni kritični podatki in ali zaposleni ustrezno reagirajo na morebitne varnostne incidente.

Izobraževanje uporabnikov

Zaposleni so pogosto prva obrambna linija in lahko z osnovnim znanjem o varnostnih grožnjah preprečijo številne kibernetske napade. Redno izvajanje usposabljanj o prepoznavanju phishing napadov, varni uporabi gesel in ravnanju z občutljivimi podatki bistveno zmanjšuje tveganje za človeške napake, ki so pogosto glavni vzrok varnostnih incidentov.

Če želite izvedeti več o tem, kako se učinkovito zaščititi pred grožnjami v digitalnem svetu, si lahko brezplačno prenesete posnetek predavanja »Reality Check on Cyber Security«, v katerem Holger Spohn, CIS Security Supervisor pri NATO, razkriva aktualne trende in praktične nasvete za obvladovanje kibernetskih groženj.