Za boljšo dostavljivost elektronske pošte

Ko gre za službeni ali zasebni elektronski naslov, so filtri neželene pošte vaši zelo dobri prijatelji, saj vas obvarujejo vsakovrstne navlake. Metla so, ki pometa, preden sploh veste, da imate umazana tla.

Če pa ste pred nalogo, ko morate novinarjem ali zainteresirani javnosti pošiljati elektronska sporočila z najrazličnejšimi vabili, poročili o delovanju in drugem dogajanju, si prav gotovo želite, da vaše sporočilo doseže čim več novinarjev, medijskih hiš oziroma končnih strank.

No, v takem primeru pa filtri neželene elektronske pošte kar naenkrat postanejo sovražniki, saj lahko kar precej zmanjšajo možnost, da bodo sporočila, ki ste jih poslali, prispela do končnega naslovnika.

Čeprav je res, da omenjeni filtri vedno bolj postajajo black box in se o razvrščanju oziroma filtriranju elektronske pošte vedno bolj odločajo algoritmi, ki jih poganja umetna inteligenca, pa še vedno obstajajo dobre prakse, ki večajo možnost, da bo vaša elektronska pošta, ki jo pošiljate, pristala v nabiralniku in se ne bo ujela na sitih spam filtrov.

Dva tipa elektronske pošte

Zelo na grobo bi lahko elektronsko pošto razdelili na dve veliki skupini. V prvi so vsa elektronska sporočila, ki jih iz svojega poštnega programa pošiljate svojim sodelavcem, poslovnim partnerjem ali strankam. Večinoma gre za komunikacijo ena na ena. Morda v polji ZA ali SKP vpišete še nekaj prejemnikov, pritisnete »pošlji« in to je to.

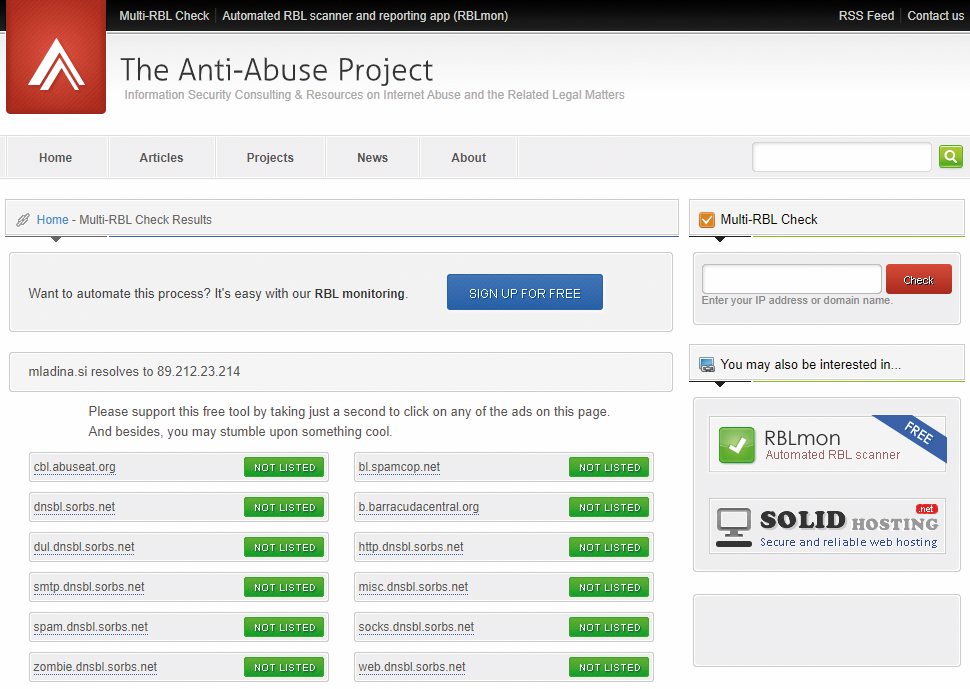

Anti-Abuse Project Multi RBL check uporabite, ko želite preveriti, ali se je vaša domena (ali poštni strežnik) znašel na črnih listah.

Če pošta v takih primerih pristane v mapah za neželeno elektronsko pošto ali pa do prejemnikov sploh ne pride, potem imate večinoma velik tehnični problem. Če pošta sploh ne pride do prejemnika, boste večinoma že v nekaj minutah od poštnih strežnikov dobili povratno sporočilo o nedostavljeni elektronski pošti s pojasnilom, zakaj ni bilo dostavljeno.

Večina uporabnikov taka sporočila prezre ali pa jih pobriše, čeprav v njih zelo jasno piše, kaj je bil vzrok zavrnitve. Med najpogostejšimi so napačni, že ukinjeni ali zatipkani elektronski naslovi, večkrat tudi preveč polni elektronski predali, ki ne sprejemajo več nove elektronske pošte.

Če potrdila o nedostavljeni pošti ni, pošta pa je pristala v mapah za neželeno pošto, pa bo treba preveriti zapise DNS vaše domene in strežnike, ki pošiljajo vašo pošto, če jo še vedno pošiljate z lastnih strežnikov.

Množična sporočila

Zgodba se precej spremeni, ko elektronsko pošto pošiljate z namenom promocije ali prodaje in za to uporabljate ponudnike storitev množičnega pošiljanja oziroma avtomatizirana marketinška orodja, denimo Mailchimp, Mailerlite, Aweber, GetResponse oziroma slovenske ustreznike, kot sta Dostavljalec in Squalomail.

Taka elektronska pošta je tako na zunaj (oblika HTML) kot tudi v metapodatkih drugačna, saj se lahko v njej pojavijo zaglavja (headerji), ki so značilna za množična sporočila, denimo polje za odjavo List-Unsubscribe. Poleg tega prihajajo ta poštna sporočila z IP-naslovov, ki so tem filtrom zelo dobro poznana.

Jasno je torej, da že po krajši analizi zaglavja sporočila ponudniki predalov elektronske pošte, kot so Gmail, Office365, Yahoo Mail in ostali, takoj vedo, ali gre za poštno sporočilo Janeza Micki, v katerem se dogovarjata za večerni sprehod, ali pa za množično sporočilo veletrgovca, ki obvešča svoje stranke, da bodo že 1. januarja začeli Black Friday akcije, ki bodo trajale do konca decembra.

Spam filtri so black box

Sodobni spam filtri, ki jih uporabljata tudi Google v Gmailu in Microsoft v svojem Exchange Onlinu, so vedno bolj zaprti sistemi, iz katerih uporabniki težko dobijo koristne diagnostične podatke o tem, zakaj je bilo določeno sporočilo poslano v mapo za neželeno pošto.

K temu zagotovo pripomore tudi uporaba sistemov umetne inteligence, ki se že dalj časa uporabljajo tudi v filtriranju elektronske pošte. Ti algoritmi znajo upoštevati tudi obnašanje vsakega uporabnika posebej in zato se dogaja, da pri nekom pošta pristane v mapi »prejeto«, pri drugem v zavihku »promocije«, pri tretjem pa bo isto poročilo padlo v mapo »Neželena pošta«.

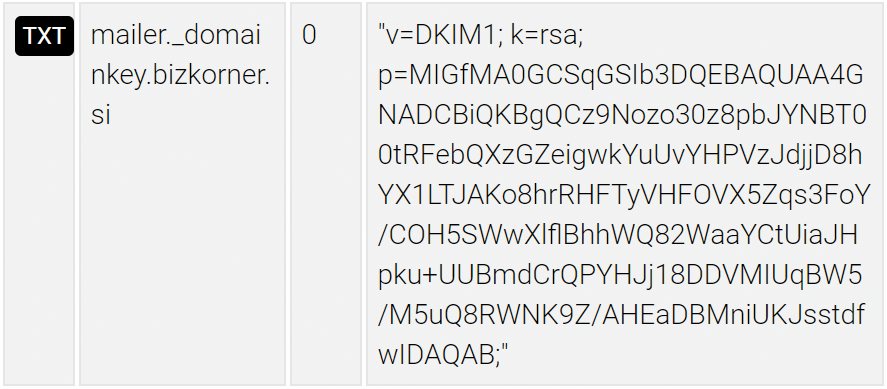

DKIM prav tako vpišemo v TXT polje DNS-cone domene in vanj vnesemo javni ključ, s katerim se preverja avtentičnost podpisa zaglavja elektronskega sporočila.

Dobre prakse

A dejstvo je, da se svet s temi algoritmi ni tako bistveno spremenil, da bi lahko kar obupali in prenehali pošiljati prodajno elektronsko pošto. Treba je samo slediti dobrim praksam, ki so se s testi mnogih uporabnikov izkazale za učinkovite.

Tehnične podrobnosti

Osnova dobro delujočega poštnega sistema so urejeni zapisi na strežnikih DNS. Žal se mnogokrat zgodi, da tudi sistemski administratorji, od katerih bi pričakovali, da bodo dobro poznali delovanje storitev DNS, ne vedo, kaj so to SPF, DKIM in DMARC. Izkaže se, da je pravilna konfiguracija zapisov DNS bistvena za dobro dostavljivost elektronske pošte.

Gremo po vrsti.

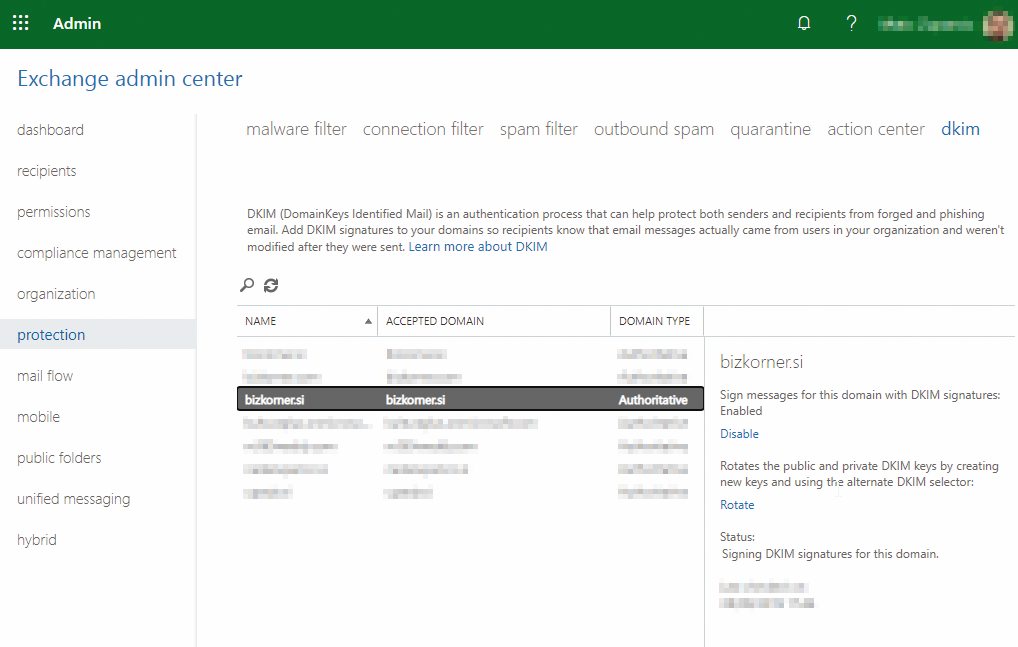

Ko se odločite za implementacijo DKIM, je treba slediti navodilom posamezne poštne storitve. Na sliki je admin center storitve Microsoft Exchange Online.

Zapis SPF

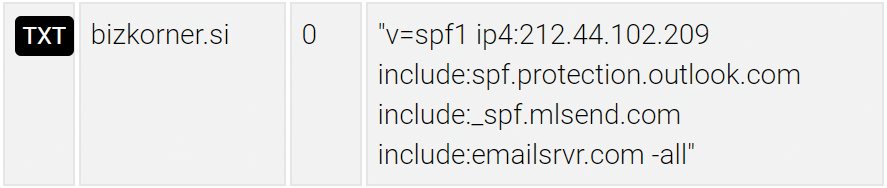

SPF je kratica za Sender Policy Framework. Gre za zapis, v katerem morate navesti vse strežnike, ki smejo pošiljati pošto za vašo domeno. Zapis bodo uporabljali spam filtri, ko bodo preverjali, ali je pošta, ki gre čez njih, spam ali ne.

Primer zapisa SPF, ki v nastavitvah DNS za domeno MONITOR.SI živi v polju TXT:

monitor.si text ="v=spf1 a mx a:mailscanner.mladina.si a:mail.mladina.si ip4:93.103.16.206 -all"

Kratka razlaga tega zapisa: lastnik domene MONITOR.SI je avtoriziral le navedene strežnike, da pošiljajo pošto za domeno monitor.si. Ti strežniki so 93.103.16.206, poleg tega pa še zapis A(monitor.si), strežniki, ki so zapisani v polju MX, zraven pa še dva eksplicitno navedena strežnika mailscanner.mladina.si in mail.mladina.si. Pošta, ki pride za domeno monitor.si z drugih strežnikov, pa naj bo dosledno označena kot nelegitimna (kar pove zapis -all na koncu).

Mehanizem -all

Tisti -all na koncu je navodilo (mehanizem) spam filtrom, da naj bodo dosledni pri interpretaciji zapisa SPF: če prejmejo pošto, ki ni z navedenih strežnikov, naj jo obvezno štejejo kot neželeno.

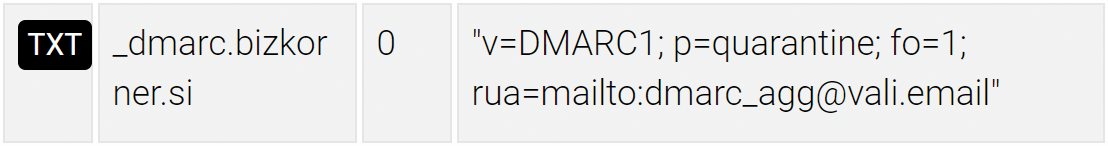

Ta zapis DMARC pravi, naj se vsa pošta, ki ne prestane preizkusa, označi kot spam (p=quarantine), ter vsako sporočilo, ki pade na preizkusu SPF ali DKIM, zapiše v log in ga pošlje na e-mail naslov.

Navodilo all na koncu je torej zelo pomembna stvar, ki pa se je večina strokovnjakov (tudi IT) sploh ne zaveda in zato zasluži, da mu posvetimo nekaj dodatnih stavkov.

All pride v zapisu SPF vedno na koncu, le predznak ima lahko različen. In ti predznaki so izjemno pomembni, saj dajo navodilo spam filtru, kako naj obravnava pošto, ki ima vašo domeno v naslovu.

Edini logičen je -all, mogoči pa so še predznaki +all, ~all ali ?all. Razlike med njimi pa so bistvene.

Prevedeno v človeški jezik bi lahko rekli, da »all« mehanizem pove: »Vse, kar prihaja z naštetih strežnikov, je pošta, ki sem jo avtoriziral, vse ostalo pa je neavtorizirano in zato trdim, da je neželena pošta.«

SPF-zapis torej pove, kateri strežniki smejo pošiljati pošto z vašo domeno (vaš poštni strežnik, Mailchimp in podobni servisi).

In če na koncu dodate še mehanizem »-all« (z vezajem) je to navodilo filtrom neželene pošte, naj vso pošto, ki ne pride s teh strežnikov, označi kot spam oziroma naj jih hard faila. In to je edino logično, kajti v nobenem primeru ne želite, da pošto za vašo domeno pošiljajo strežniki, ki jih niste eksplicitno navedli v SPF-zapisu.

Ostalih predznakov (+, ~, ?) ne bomo podrobneje razlagali, ampak vsi predstavljajo neki kompromis in dajo tretjemu (strežniku) v roke odločitev, ali naj pošto s strežnikov, ki jih niste avtorizirali, obravnavajo kot spam ali kot koristno pošto.

Naj bo dovolj le to: če je na koncu karkoli drugega kot -all, ne bo v redu.

Še nekaj malenkosti okrog SPF

Če zapis SPF ni vsebinsko in sintaktično pravilen, obstaja zelo velika verjetnost, da bo spam filter na prejemnikovem poštnem strežniku pošto zavrnil, še preden jo bo vašemu strežniku uspelo oddati. Na spletu obstaja kar nekaj orodij, s katerimi lahko preverite pravilnost sintakse za konkreten primer (mxtoolbox.com).

Ustrezen zapis SPF ima naslednje lastnosti: v njem morajo biti navedeni VSI sistemi, ki za vašo domeno pošiljajo elektronsko pošto. Največkrat se pozabi na spletni strežnik ter najrazličnejše ponudnike e-mail storitev, npr. Mailchimp, Mailerlite, Aweber, Getresponse, Dostavljalec in druge.

Včasih je veljalo, da je bolje biti brez zapisa SPF kot pa imeti napačno konfiguriranega. A to je držalo le do sredine leta 2018, ko je Gmail začel zavračati pošto z domen, ki sploh niso imele zapisa SPF.

Danes pa je zgodba povsem drugačna: SPF je enostavno eden izmed obveznih delov pri dostavljanju elektronskih sporočil v predale prejemnikov.

Pa še ena zelo pomembna stvar: v procesu preverjanja zapisa SPF se sme zgoditi največ 10 poizvedb DNS. Naj to ponazorimo kar na našem monitor.si zapisu.

Prva poizvedba DNS bo za zapisom A, druga za MX, tretja za A:mailscanner.mladina.si in četrta za A:mail.mladina.si.

Še posebej tam, kjer so v igri veliki sistemi, kot sta Gmail in Microsoft 365 ali drugi, kjer se lahko trči v omejitev največ 256 znakov v zapisu SPF, so v uporabi gnezdeni SPF-zapisi, ki povečajo število poizvedb DNS.

Poglejmo za primer kar google.com, kjer v zapisu SPF piše tole: include:_spf.google.com. To je na prvi pogled samo ena poizvedba DNS, a če pogledamo, v kaj se razreši _spf.google.com, ugotovimo, da v _netblocks.google.com, _netblocks2.google.com in netblocks3.google.com. Pa smo že pri štirih poizvedbah DNS, a sploh še nismo prišli do konca, saj lahko pogledamo, kaj se skriva za vsakim izmed teh treh na drugi ravni.

Če je v DNS-zapisu več kot 10 poizvedb, bo celoten proces preverjanja ustavljen in bo veljalo, kot da ne bi imeli zapisa SPF. Potrebna je torej posebna pazljivost, če uporabljate množico servisov za pošiljanje elektronske pošte.

Zapis DKIM

DKIM pomeni Domainkeys Identified Mail, v prostem prevodu z »domenskimi ključi identificirana elektronska pošta«. Gre za mehanizem avtentikacije pošte, da se prepreči ponarejanje pošiljateljevega naslova in s tem ponarejanje elektronske pošte.

DKIM omogoča, da prejemnik (strežnik) preveri s ključi podpisana polja v zaglavju (headerju) elektronske pošte in s tem verificira strežnik, ki je pošiljal. V coni DNS je objavljen javni ključ ali pa podatki za dostop do ključa, s katerim lahko potem ciljni poštni strežnik preveri podpis v zaglavju posameznega elektronskega sporočila.

Domena mora imeti toliko zapisov DKIM, kot je strežnikov, ki pošiljajo elektronsko pošto. Poskrbeti morate torej, da za vsako e-mail marketing storitev, ki jo uporabljate (MailChimp, GetResponse, Mailerlite, Dostavljalec.si, Squalomail.si ...), in za vsak strežnik, ki bo za vašo domeno pošiljal pošto, vpišete tudi ustrezne zapise DKIM.

Vsak sodoben ponudnik marketing avtomatizacije ali elektronske pošte bo nekje v nastavitvah omogočil, da vklopite DKIM za svojo domeno in vam tudi podrobno razložil, kaj morate v cono DNS zapisati, da bo sistem pravilno deloval.

In ne bo odveč, če omenimo, da DKIM brez pravilno nastavljenega zapisa SPF ne bo učinkovit.

DMARC – nadgradnja vsega naštetega

DMARC ni več prav nov mehanizem, čeprav ga uporablja zelo malo podjetij. Gradi na dobro sprejetih in že opisanih SPF in DKIM. Za njegovo učinkovitost je pomembna pravilna konfiguracija celotne verige.

DMARC je okrajšava za Domain-based Message Authentication, Reporting and Conformance.

DMARC vpeljuje metodo, s katero lahko kot lastnik domene javno objavite avtentikacijske mehanizme, ki jih uporabljate, ter kaj naj se zgodi z elektronsko pošto, če ti mehanizmi zaznajo nepravilnosti, torej če pošta ne prestane testa avtentičnosti. Pomembno pa je tudi poročanje, ki je do zdaj manjkalo.

Da se razumemo: vsa ta navodila DMARC varujejo prejemnika pošte, ki prihaja z vaše domene, da se čim bolj zmanjša verjetnost, da bi dobil pošto, ki je niste pošiljali.

SPF domuje v zapisu TXT in v njem določimo, kateri strežniki smejo pošiljati elektronsko pošto za določeno domeno.

V zapisu DMARC lahko izberete varnostno politiko, v kateri natančno določite, kaj naj se zgodi z elektronsko pošto, ki ne prestane preizkusa avtentičnosti.

Možnosti so tri: pošti naj se nič ne zgodi in naj nemoteno pride do poštnega predala, pošta naj pristane v karanteni (običajno so to spam folderji) ali pa naj bo taka pošta že kar takoj zavrnjena.

Zapis DMARC vsebuje tudi elektronski naslov, na katerega naj se pošiljajo poročila. V njih vam Google, Microsoft in drugi sporočajo, kaj se je dogajalo s sporočili z vaše domene oziroma od kod vse so prejemali pošto zanjo.

Vpeljava DMARC je v kompleksnih poštnih sistemih lahko zelo problematična, zato se vsaj v začetni fazi vpeljave politiko postavi na p=none, kajti v tem primeru se s pošto še ne bo zgodilo nič tragičnega, na navedeni poštni naslov pa boste dobivali le poročila.

In lahko se izkaže, da boste presenečeni nad tem, koliko sistemov znotraj in zunaj vašega podjetja pošilja pošto. Za nekatere morda sploh niste vedeli. Treba bo vložiti kar nekaj dela, preden boste ugotovili, kateri od teh strežnikov so dejansko vaši, kateri pa ne.

Pasti seznamov RBL

Realtime Blackhole List (RBL) je učinkovit mehanizem filtriranja elektronske pošte, ki ga uporabljajo končni strežniki. Teh seznamov obstaja kar precej, uporaba mnogih je tudi brezplačna. Na tovrstnih listah se zbirajo IP-naslovi poštnih strežnikov (na listah DNSBL, ki so podobne, se zbirajo tudi nazivi domen), ki se ne držijo pravil pri pošiljanju pošte.

Kako poštni strežnik oziroma domena pride na listo RBL? Eden izmed razlogov je, da določena lista RBL uporablja elektronske naslove, ki so vaba za pošiljatelje neželenih sporočil.

Čim »prileti« pošta na tak naslov, je jasno, da gre za elektronske smeti, in tako se IP-naslov strežnika oziroma domena znajde na črnem seznamu. Svetujemo, da seznamov poštnih naslovov nikoli ne kupujete na trgu, kajti to tudi ni v skladu z zakonodajo GDPR, marveč jih izbirate sami. Le tako boste zanesljivo na varni strani.

Ko ciljni poštni strežnik preverja povezavo, s katere pride določeno elektronsko sporočilo, bo najprej preveril, ali je IP-naslov pošiljatelja na kateri izmed teh list. Največkrat je v nastavitvah spam filtriranja nastavljeno preverjanje več tovrstnih list in običajno je, da se pošta zavrne že v primeru, če je prišla s strežnika, ki je na enem izmed teh seznamov.

V vsakem primeru je to kar brutalen test koristnosti elektronske pošte in ne dopušča napak pri upraviteljih poštnega sistema.

Ko se vam torej zgodi, da prejemniki jadikujejo, da ne dobijo vaše pošte, je prvi korak, da preverite, ali se je vaša domena znašla na kateri izmed številnih list RBL ali DNSBL.

Če ste povsem običajen pošiljatelj elektronske pošte, je malo verjetno, da ste si sami zakuhali težavo s črnimi listami. Če pa imate pošto pri ponudniku spletnega gostovanja (kar, mimogrede, ni najbolj priporočljiva praksa), je najverjetneje nekdo od uporabnikov, ki so na istem strežniku, staknil virus ali pa se dejansko igra z vžigalicami.

Nauk: če niste povsem prepričani, da ste edini uporabnik strežnika za elektronsko pošto, lahko z neodgovornim pošiljanjem škodite ne le sebi, marveč tudi drugim.

Tudi oblika in vsebina štejeta

SPF, DKIM in DMARC in tudi RBL so zelo tehnični detajli, ki vsak po svoje prispevajo k temu, ali bo pošta pristala v mapi »Prejeto« ali v »Neželena pošta«.

Ko je zgoraj omenjeno urejeno, pa se je treba lotiti tudi vsebine, ki jo v svojih promocijskih (množičnih) e-mail sporočilih pošiljate. Ni namreč vseeno, kako je sporočilo oblikovano in katere besedne zveze uporabljate. A to je že tema za povsem drug članek.