Okužbe po zraku

Velika večina virusnih okužb računalnikov se danes prikrade po internetu, a napak bi se bilo zanašati na prepričanje, da je v internet nepriključen računalnik varen. Z zadostno mero potrpežljivosti in znanja je mogoče okužiti tudi izolirane sisteme brez dostopa do interneta. Računamo lahko le na lastno nezanimivost.

Računalniki z resničnim svetom seveda niso v stiku le prek interneta, temveč na različne fizične načine, zato je teoretično mogoč tudi napad na nepovezan računalnik (air-gapped). V teoriji lahko poizkusimo prisluškovati elektromagnetnemu valovanju, ki ga oddajajo zaslon, podatkovni kabli ali zvočniki, a praktično z neokuženega računalnika tako ne moremo dobiti nič pametnega. Pa četudi bi, bi morali čakati, da med naravnim delovanjem pridejo na spored podatki, ki nas zanimajo. Vse pa se bistveno spremeni, če nam uspe nepovezan računalnik nekako okužiti. Tedaj je na njem programska oprema, ki za nas aktivno išče alternativne metode komunikacije.

NSA je v preteklosti prestrezala tudi Ciscove usmerjevalnike in vanje vgrajevala vohunsko opremo.

Obstajajo štirje načini, kako se tak sistem lahko okuži: namerno (sabotaža z okuženim izmenljivim nosilcem podatkov), s trojanskim konjem (legitimna aplikacija ima vstavljen virus), z nenamernim prenosom okužene datoteke (recimo na ključu USB) ali že pred dobavo (na poti od izdelovalca do končnega uporabnika). Tak sistem lahko potem komunicira z okolico po različnih kanalih: akustičnem, svetlobnem, magnetnem, toplotnem, radiofrekvenčnem in seizmičnem. Skratka, zaznavamo lahko mežikanje diod, ljudem neslišne zvoke, nihanja v magnetnem polju, temperaturi itd. Temu pravimo prikriti (covert) kanali. O uporabi teh kanalov v praksi smo letos že pisali (Izolirano ni nedostopno, Monitor 04/17).

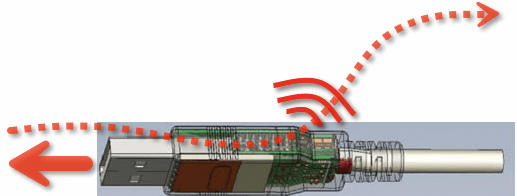

Priljubljena metoda so okuženi ključi USB, s katerimi se je širil tudi zloglasni Stuxnet, ki je po letu 2010 napadal iranske jedrske centrifuge in jih sabotiral. V aferi Snowden leta 2013 smo izvedeli, da ima NSA posebej prilagojene kable USB, ki iz okuženih računalnikov po prikritih kanalih pošiljajo informacije. Ti kabli USB so imeli dodatno strojno opremo (čipe in antene, skratka radijski oddajnik), prek katere so oddajali. Toda tako zlonamerno fizično napravo je bilo treba še vedno nekako pritihotapiti do izoliranega sistema.

Korak naprej predstavlja USBee, ki so ga razvili in demonstrirali na Univerzi Ben-Gurion v Izraelu in stane manj kot 20 evrov. USBee je zlonamerna programska oprema, ki za oddajanje podatkov uporablja kar vgrajeno vodilo USB v računalniku. To pomeni, da okuženi računalnik ne potrebuje nobenega dodatnega kosa strojne opreme, temveč zadostuje katerakoli prek USB priključena naprava. Če gre za preprost ključ USB, je domet signala kakšne tri metre, če pa gre za napravo na kablu, ki se obnaša kot antena, je domet tudi do deset metrov. Premislimo še enkrat – če nam uspe računalnik okužiti, se lahko sama vrata USB s katerokoli priključeno napravo obnašajo kot oddajnik, potrebujemo le še lasten sprejemnik na neki primerni oddaljenosti. Omejitev je le to, da mora biti na USB priključena naprava, ki je sposobna sprejemati bitni tok prek vrat.

USBee deluje tako, da pošilja zaporedje ničel in s tem oddaja merljivo elektromagnetno valovanje s frekvencami med 240 in 480 MHz. Če zaporedje ustrezno definiramo, lahko oddajamo valovanje z moduliranimi podatki. V bližini potrebujemo le še sprejemnik, ki stane kakšnih 30 evrov.

Do podobnih ugotovitev pridemo tudi z analizo preostalih načinov za prikrito komunikacijo. Glavni šibki člen je USB. Računalnike, ki jih moramo resnično obvarovati in jih zato ne povezujemo v internet, moramo zaščititi tudi pred nesnago na USBjih. Zato je najvarneje, da vrata USB fizično onemogočimo. Karkoli že moramo nameščati nanje, pa si prinesimo na zgoščenkah. Žal je to zelo nepraktična rešitev, ker moramo včasih kaj prenesti tudi s teh sistemov, to pa je s ključi USB seveda najlaže.

Kabel USB z vgrajeno anteno za oddajanje.

K sreči pa še vedno ni nobenih dokazov o kakršnihkoli virusih, ki so sposobni prek zraka okužiti čist računalnik. Čeprav je Dragos Ruiu, ki je na primer ustanovitelj hekerskega tekmovanja Pwn2Own, že pred leti pisal o domnevnem virusu, ki da se širi prek zvočnikov in mikrofona na neokužen računalnik, česa takega ni ugledal še nihče.

Toda še en način je, kako se lahko okužijo izolirani sistemi. Znano je, da NSA prestreza pošiljke računalniške opreme in vanjo namešča in vgrajuje prisluškovalno programsko opremo. V takem primeru ne pomaga nobena izolacija, ker je sistem že prizadet.

Opisane metode se uporabljajo pri vohunjenju na najvišji ravni, saj so drage in terjajo veliko znanja in truda. Domači uporabniki in običajna podjetja so lahko mirni, da jim nihče ne bo poizkušal ničesar ukrasti prek prikritih kanalov – ker niso dovolj zanimivi in ker imajo računalnike tako ali tako priključene v internet. Precej verjetneje je, da bomo kakšno nesnago staknili v internetu, potem pa bo gledala prek naše spletne kamere in spremljala pritiske na tipkovnico.