Pot do zasebne elektronske komunikacije

Vohljači so vsepovsod okoli nas. Ne le hekerji, tudi vladne službe različnih držav bi pod pretvezo zagotavljanja varnosti rade vedele vse o nas. S tem namenom tudi sledijo naši elektronski komunikaciji, no, vsaj dokler »nepoklicanim« ne otežimo dela.

Neznancem seveda lahko preprečimo dostop do naših elektronskih vsebin in komunikacije. V nadaljevanju predstavljamo nekaj načinov, kako bodo naše e-pošto in sporočila pa tudi spletni klepet prebrali le naslovniki, ki smo jim vsebino namenili. Kdo pravzaprav vohuni za nami? Skoraj vsi, še posebej NSA, SOVA, Facebook, Google, hekerji in drugi spletni kriminalci, celo radovedni šefi in sodelavci ali pa nezaupljivi partner. Že to, da nekdo drug dostopa do naših zasebnih vsebin, pa naj so še tako trivialne in nepomembne, je grozljivo. Zato smo se odločili, da v Monitorju predstavimo vrsto zelo učinkovitih načinov, s katerimi bomo preprečili oziroma vsaj močno zajezili takšno vohunjenje in zlorabljanje zasebnosti.

Zaščita e-pošte

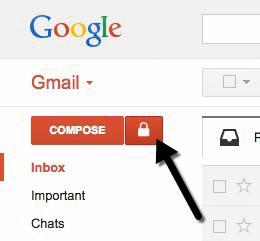

Nedvomno največ Slovencev (pa tudi skoraj vseh drugih zemljanov) za elektronsko komunikacijo uporablja e-poštno storitev Gmail. Ta sicer uporablja enkripcijo, s katero zagotavlja, da so sporočila, ki jih v njej shranjujemo in pošiljamo, varna pred radovedneži (no, razen Googlovih orodij in skrbnikov). A le do točke, ko se na drugi strani znajde prejemnik ali pošiljatelj, ki ne uporablja varne e-poštne storitve. Google je v zadnjem času to lepo ponazoril z uporabo ikone s podobo rdeče odprte ključavnice, ki opozarja na to, da človek na drugi strani komunikacije ne uporablja enkripcije TLS (Total Layer Security). Še bolj dobrodošla je ikona v obliki vprašaja, ki se prikaže na mestu pošiljateljeve fotografije ali avatarja, ko Googlov sistem ne prepozna pošiljatelja in nas tako opozori, naj bomo glede vsebine takšnega sporočila še posebej previdni (ni priporočljivo klikati povezav v njih ali odpirati morebitnih priponk).

Žal spletnemu gigantu ne moremo preprečiti »branja« naše elektronske pošte, lahko pa spremenimo načine, na katere uporablja zbrane informacije. Googlova programska oprema (ne pa ljudje) tako skenira našo e-pošto in išče ključne besede, ki jih nato uporabi za oblikovanje ciljanega oglaševalskega profila. Roko na srce, takšno skeniranje pomaga tudi pri odkrivanju nezaželene pošte, zato ni povsem nekoristno. Na delovanje te kode imamo k sreči vsaj malce vpliva. Prijavljeni v račun Google/Gmail se odpravimo na povezavo bit.ly/googleads391 in izklopimo možnost Oglasi na podlagi vašega zanimanja. Prav tako lahko na tem mestu izklopimo Nadziranje oglasov na več milijonih drugih spletnih mest, kjer se prikazujejo s strani Googla postreženi oglasi (priporočljivo). Zavedati se moramo, da se bo skeniranje naše e-pošte tudi po izklopu oglasov v storitvi Gmail nadaljevalo – to je pač cena, ki jo »plačujemo«za nadvse funkcionalno brezplačno e-poštno storitev.

Če želimo zaščito elektronske pošte vzeti v svoje roke, si lahko omislimo uporabo precej razširjenega kriptografskega standarda OpenPGP (Pretty Good Privacy). V okenskih operacijskih sistemih v ta namen uporabimo brezplačno orodje Gpg4win (www.gpg4win.org) in z njim ustvarimo dva digitalna ključa (certifikata) – enega zasebnega in enega javnega. Zasebni ključ vedno ostane pri nas, javnega pa delimo z drugimi – lahko ga pošljemo po e-pošti ali celo javno objavimo (to seveda odsvetujemo). Pomembno je le, da tisti, ki smo mu poslali z naše strani kriptirano e-sporočilo, to sporočilo lahko prebere. Prav tako pošiljatelj nam namenjeno e-sporočilo zakriptira z našim javnim ključem, mi pa ga ob pomoči zasebnega ključa lahko odšifriramo in preberemo.

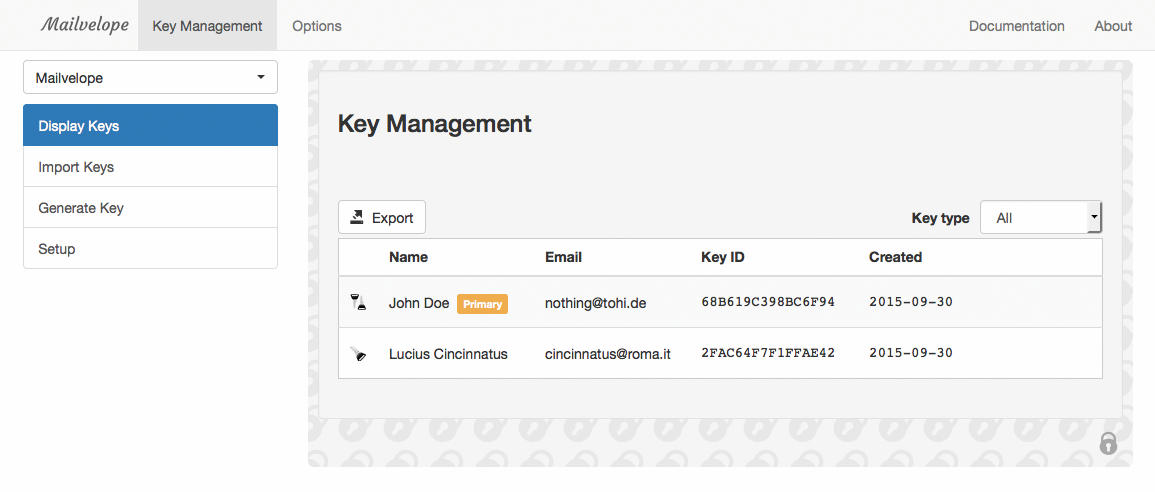

Že res, da je način kriptiranja PGP eden najbolj priljubljenih, kar zadeva varno e-poštno komunikacijo, a je raba za manj vešče uporabnike računalnikov vendarle nekoliko zapletena. K sreči je na voljo odprtokodno orodje Mailvelope (www.mailvelope.com), ki postopke oblikovanja, hrambe in uporabe kriptirnih ključev znatno poenostavi, za piko na i pa omogoča še brezšivno integracijo s priljubljenimi e-poštnimi storitvami, kot so Gmail, Outlook.com in Yahoo! Mail (z nekaj truda jo pripravimo tudi do delovanja s praktično vsemi drugimi e-poštnimi storitvami), zato to rešitev toplo priporočamo. Mailvelope je na voljo tudi kot razširitev za brskalnika Chrome in Firefox, kar nam še dodatno olajša rabo, nastavitve zaščite e-pošte pa preprosto opravimo kar prek spletnega vmesnika.

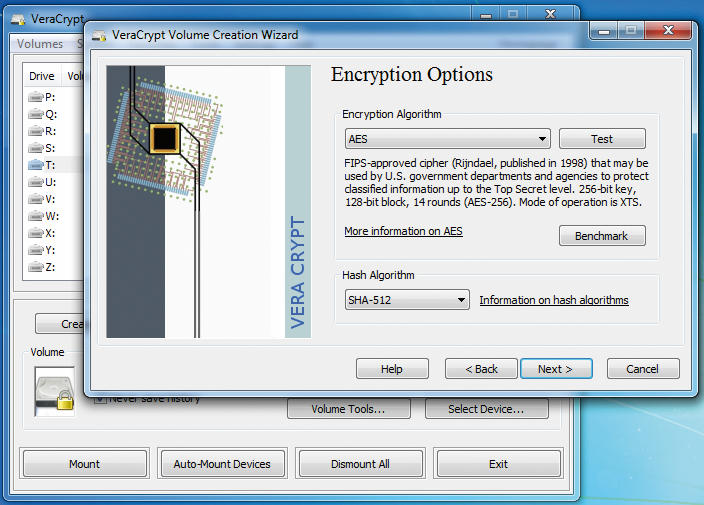

Sporočila elektronske pošte lahko varneje pošljemo tudi tako, da jih pošljemo v obliki kriptirane priponke. V tekstovno ali drugo datoteko torej najprej napišemo svoje sporočilo, nato pa datoteko kriptiramo z ustreznim programom. V ta namen lahko uporabimo vrsto brezplačnih orodij, npr. 7-Zip (www.7-zip.org) ali – še priporočljiveje – novi VeraCrypt (veracrypt.codeplex.com), ki je na voljo za operacijske sisteme Windows, OS X in Linux. Gre v bistvu za nadaljevanje razvoja orodja TrueCrypt, odlikuje pa ga resnično enostavna uporaba. Ta metoda utegne biti za večino tipičnih uporabnikov še najlažja, le poskrbeti moramo, da gesla, s katerim naslovnik odpakira priponko, ne pošljemo kar v telesu e-sporočila (priporočamo uporabo drugega komunikacijskega kanala, po možnosti pogovor v živo).

Če ljudi, s katerimi si pogosto izmenjujemo e-pošto, prepričamo v uporabo rešitve Mailvelope, bo naša e-poštna komunikacija postala bistveno varnejša.

Drugi e-poštni ukrepi

Veliko bomo za urejenost in zasebnost svojega poštnega predala storili že s tem, ko svojega elektronskega naslova ne bomo zaupali kar vsakomur oziroma vsaki spletni storitvi in/ali obrazcu. Ker se zavedamo, da želimo ljudje vsaj preizkusiti različne storitve ali se prijavljati na nagradne igre ipd., lahko uporabimo praktično zvijačo v obliki začasnega e-poštnega naslova. Storitev Mailinator (www.mailinator.com) je kakor nalašč v ta namen, saj je brezplačna, obenem pa si na njej lahko izberemo e-naslov med stotinami različnih domen. Lahko celo oblikujemo lastno končnico »lažnivega« e-poštnega naslova, da bo videti čim bolj pristno (oziroma manj sumljivo). Na ustvarjeni e-naslov prejeta sporočila lahko preberemo v vmesniku strani Mailinator, moramo pa opozoriti, da je storitev zelo časovno omejena – kot varnostni ukrep namreč e-sporočila izbriše vsakih nekaj ur.

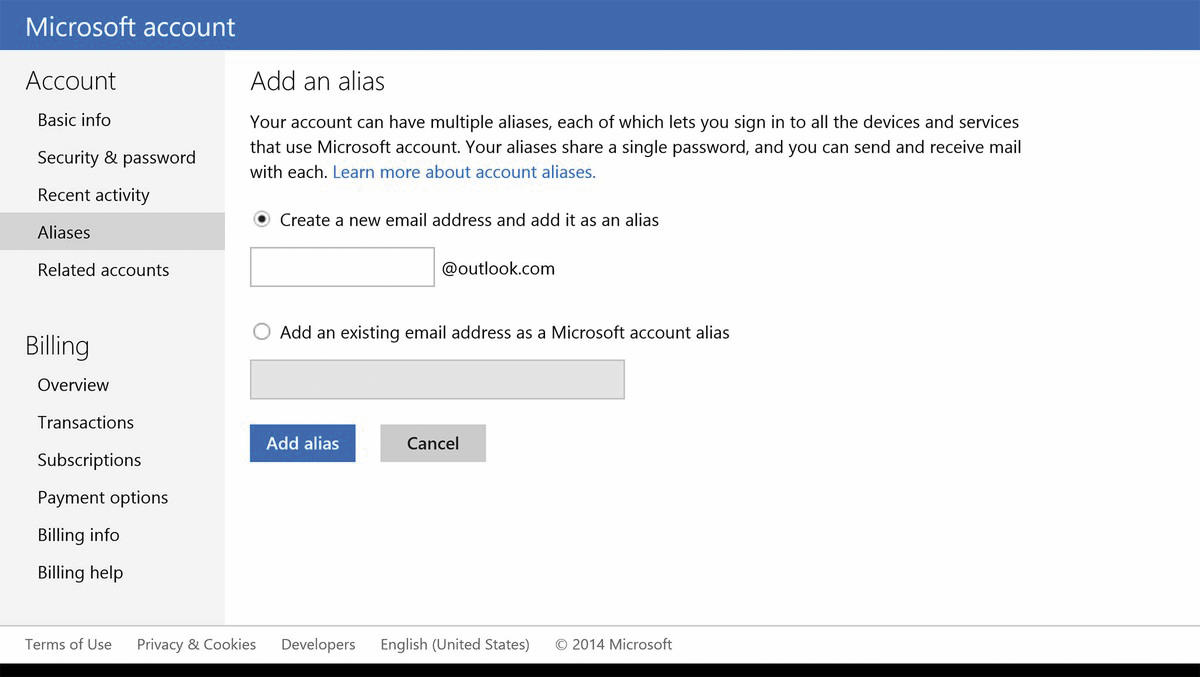

Če uporabljamo Microsoftovo storitev Outlook.com, lahko svoj e-poštni naslov prav tako zamaskiramo. Storitev namreč pozna prikladno funkcijo, imenovano Email aliases, ki nam omogoča ustvarjanje edinstvenih e-poštnih naslovov in njihovo povezavo na naš e-poštni račun. Tako bomo v elektronski nabiralnik lahko prejeli e-pošto drugih ljudi, ki našega pravega e-naslova ne bodo poznali. Funkcijo najdemo v nastavitvah – najprej kliknemo ikono zobnika v desnem zgornjem kotu storitve Outlook.com in se odpravimo v razdelek Možnosti (Options) ter kliknemo možnost Upravljanje računa (Manage your account). Zatem le še izberemo ukaz Ustvari Outlook.com alias (Create an Outlook.com alias) in ustvarimo nov fiktivni e-poštni naslov. Doda(t)ne e-poštne »vzdevke« lahko kadarkoli opustimo, če menimo, da so prišli v roke pošiljatelju nezaželene pošte, hekerju ipd., ter tako ohranimo svojo pravo identiteto.

Namesto uporabe brezplačnih in vohljaških e-poštnih storitev ter različnih orodij za kriptiranje komunikacije ter datotek, si lahko že takoj omislimo varno e-poštno storitev. Resda bo plačljiva, a miren spanec je tudi nekaj vreden, mar ne? Med boljšimi storitvami varne e-pošte je, denimo, storitev Hushmail (www.hushmail.com), ki zelo spominja na storitev Gmail, a s pomembnimi razlikami. Storitev kriptira vso komunikacijo, zato so vsa naša sporočila absolutno zasebna, prav tako ne prikazuje nobenih oglasov in ne bere naših e-sporočil. Žal nekoč brezplačni Hushmail danes od uporabnika (za zasebno rabo) zahteva letni vložek, in sicer v višini 35 dolarjev za različico Premium oziroma 50 dolarjev za uporabo različic Premium in Desktop, pri čemer je v ceno vštet spletni prostor v obsegu 1 oziroma 10 GB.

S programom VeraCrypt lahko zaščitimo tudi particije in diske v računalniku.

Zaščita besedilnih sporočil

Apple je v zadnjih tednih pravi moralni zmagovalec, ko vlade ZDA in drugih držav jezi s svojim šifiranjem sporočil v storitvi iMessage in jim ne želi omogočiti dostopa v svoj sistem. Klasična sporočila SMS, poslana med telefoni, lahko organi nadzora in pregona že dolgo brez težav berejo; sporočila, poslana v storitvi iMessage med Applovimi napravami iPhone, iPad in Mac (s sistemom OS X), pa so samodejno kriptirana s supermočnimi gesli in praktično nezlomljiva.

Uporabniki naprav z operacijskim sistemom Android žal ne uživajo enake varnostne zaščite na ravni sistema, kot jo omogoča iOS, a svoja tekstovna sporočila še vedno lahko ustrezno zavarujejo. Za to lahko uporabijo brezplačni program Signal Private Messenger (play.google.com/store/apps/details?id=org.thoughtcrime.securesms) ponudnika Open Whisper Systems. Ta prav tako uporablja napredno kriptografsko zaščito, ki poskrbi za zasebnost vsakega poslanega in prejetega sporočila (od predpostavki, da človek na drugi strani uporablja isto aplikacijo). Signal Private Messenger pozna integracijo z imenikom, zato podpira tudi varno zasebno komunikacijo, obenem pa z uporabo te rešitve prihranimo tudi pri stroških pošiljanja sporočil SMS.

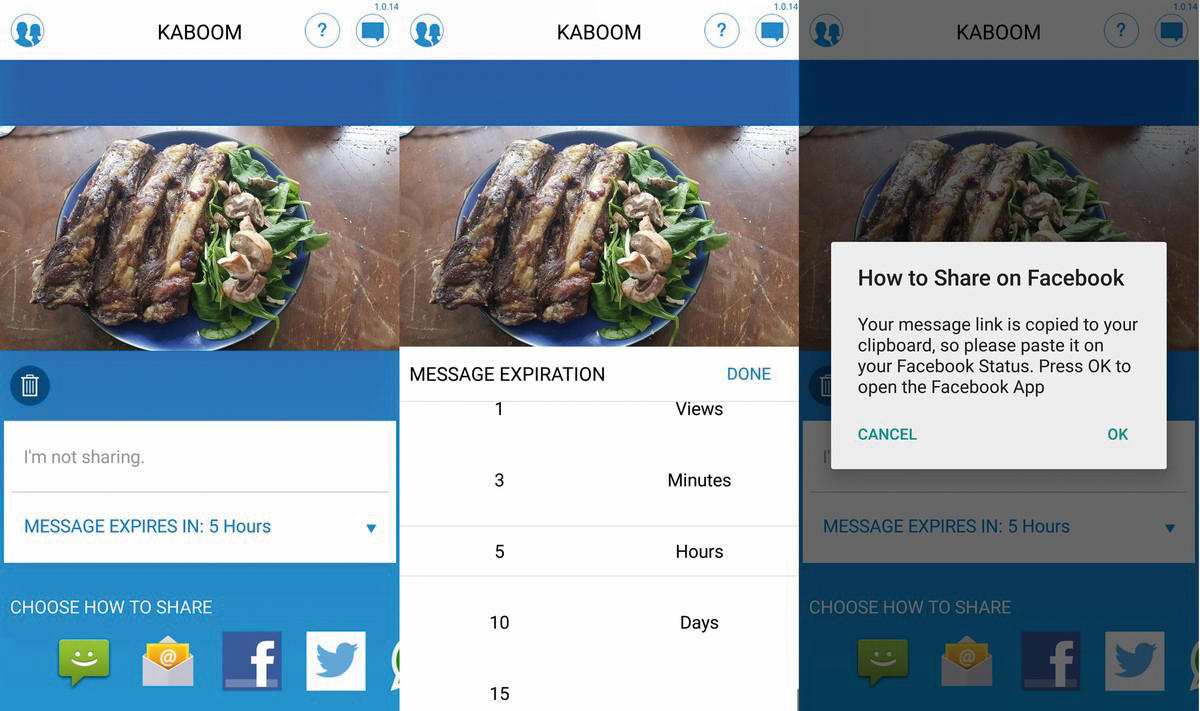

Eden izmed bolj posrečenih varnostnih ukrepov je tudi uporaba sporočil, ki se samodejno uničijo. Storitev Kaboom (www.kaboomit.com) je kakor nalašč za to opravilo, aplikacija pa je na voljo za mobilne naprave s sistemoma Android in iOS. Uporabnik lahko izbere časovni interval, kako dolgo naj bo sporočilo prikazano prejemniku (začenši od ene sekunde naprej), pa tudi število možnih ogledov (enkrat ali večkrat), preden sporočilo izgine za vedno. Storitev Kaboom je zelo priročna, saj za svoje delovanje ne potrebuje uporabniškega imena in gesla, deluje pa s sporočili SMS, e-pošto, aplikacijo WhatsApp in podobnim. Ob odprtju aplikacije Kaboom na mobilni napravi ta samodejno vklopi fotoaparat, prav tako uporabniku omogoča, da sporočilo sestavi s sliko iz galerije ali zgolj vnosom besedila. Poslano sporočilo ali slika pride do naslovnika v obliki varne povezave, ki jo ta klikne – po odprtju se aktivirajo vse nastavitve glede časovnega okna ogleda in omejitve števila ogledov.

Samouničljiva sporočila so ena najboljših pogruntavščin, kako uporabnike obvarovati pred takimi in drugačnimi težavami.

Uporabniki bomo precej storili za zasebnost svojih sporočil tudi s tem, ko na mobilni napravi izklopimo obvestila. Ta namreč pri večini naprav ob prejeti elektronski pošti, sporočilu SMS ali interakciji druge aplikacije za komuniciranje vklopijo zaslon in prikažejo vsaj prvih nekaj besed (stavkov) sporočila. S tem marsikateremu uporabniku hitro povedo, kaj se dogaja, žal pa ta obvestila vidijo tudi vsi drugi v bližini naprave. Če si res želimo zasebnost, velja obvestila izklopiti. V napravah s sistemom iOS se tako odpravimo v nastavitve in tam že med osnovnimi možnostmi najdemo funkcijo izklopa obvestil. V napravah s sistemom Android bomo morali storiti korak več, saj se možnosti izklopa obvestil na zaslonu skrivajo v nastavitvah v razdelkih Zaslon (pri večini naprav) ali pa Zvok in obvestila.

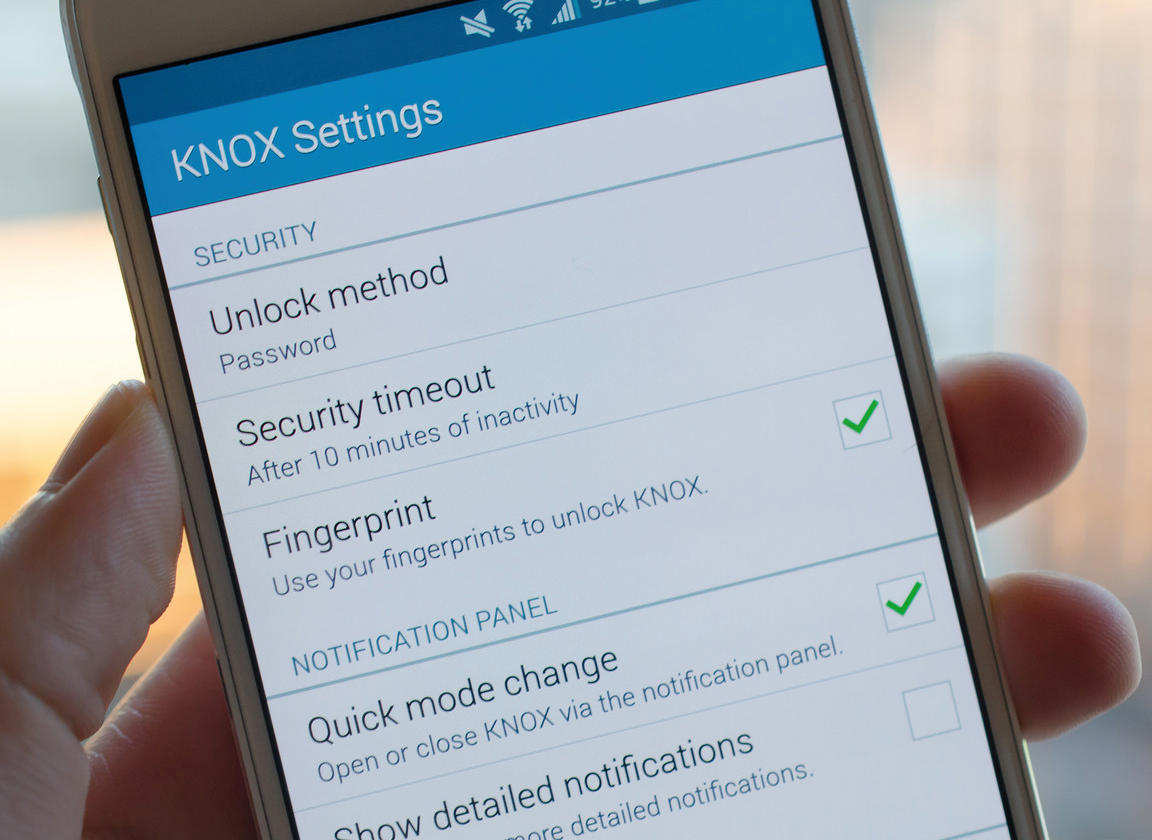

Če imamo katero od prestižnejših Samsungovih mobilnih naprav, preverimo, ali nam je na voljo varna platforma Knox. Knox namreč za varno komunikacijo uporablja kriptografski čip v napravi, s katerim kriptira e-pošto, sporočila SMS in glasovne klice. Tako kot je pri varni komunikaciji že v navadi, rešitev absolutno varno deluje le, če je tudi na drugi strani naprava s platformo Knox. Aplikacijo My Knox lahko v večino Samsungovih naprav iz družine Galaxy prenesemo tudi iz Googlove aplikacijske tržnice Play (seznam podprtih naprav najdemo na naslovu www.samsungknox.com/en/products/knox-supported-devices).

Zaščita spletnega klepeta

Sodobna komunikacija poteka dandanes pretežno prek spleta in mobilnih naprav. Veliko ljudi v zasebne in poslovne namene klepeta prek Facebooka in podobnih storitev. Ena izmed bolj posrečenih varnih spletnih klepetalnic je vsekakor Tor Messenger (trac.torproject.org/projects/tor/wiki/doc/TorMessenger), ki je na voljo za vse bolj razširjene operacijske sisteme (Windows, Linux, Mac OS X). Rešitev, ki temelji na orodju Mozilla Instabird, podpira vrsto spletnih klepetalnic različnih strani, kot so Jabber (XMPP), Google Talk, Facebook Chat, Twitter, Yahoo in IRC. Komunikacija med uporabniki, ki sodelujejo v klepetu, ni le kriptirana, je tudi anonimna, saj jo rešitev prenaša prek anonimizacijskega omrežja Tor. Aplikacija je trenutno še v (zgodnji) preizkusni različici, zato nas lahko občasno preseneti hrošč. Zanimivo bo videti, ali se bo dejansko obdržala, saj včasih lahko naletimo na prekinjene (blokirane) povezave s strani ponudnikov omenjenih storitev, ki menijo, da so kriptirane povezave, ki izvirajo s praktično vsega sveta, sumljive.

Samsung Knox s pridom uporablja tudi bralnik prstnih odtisov, s katerim se avtentifikacija uporabnika še dodatno pohitri in vsebine prikažejo hitreje.

Podobno vlogo, le da ne tako anonimno, opravlja rešitev Cyber Dust (www.cyberdust.com), ki se je specializirala za mobilne platforme. Na voljo je za operacijske sisteme Android, iOS in Windows Phone, podpira pa varno pošiljanje sporočil, obvestil, fotografij in video posnetkov. Vsebine so kriptirane in iz prejemnikove naprave izginejo takoj, ko jih naslovnik odpre in prebere (podobno kot pri storitvi Snapchat). Cyber Dust prav tako ne dovoli zaslonskih posnetkov vsebine, snovalci rešitve pa zagotavljajo, da se vsebine nikakor ne hranijo v njihovih strežnikih, zato obnova izbrisanih vsebin preprosto ni mogoča.

Če nas zanima samo varen spletni klepet, lahko uporabimo aplikacijo Pidgin (www.pidgin.im), ki zna sodelovati z vsemi bolj razširjenimi spletnimi klepetalnicami, kot so AIM, Google, IRC, Yahoo, ICQ in številne druge. Pidgin podpira cel kup vtičnikov za brskalnike, njegova lastna enkripcija pa tudi še ni podlegla vladnim radovednežem.

Kriptiranje vse komunikacije na ravni sistema

Če nas muči paranoja ali pa smo izgubili (skoraj) vse zaupanje v digitalni svet, lahko uporabimo še precej bolj drastičen ukrep. Uporabimo sistem Tails (tails.boum.org), kratica pomeni The Amnesiac Incognito Live System, ki je v osnovi na linuxnem jedru temelječ operacijski sistem, namenjen absolutno zasebni komunikaciji. Sistem Tails lahko namestimo v računalnik ali pa poganjamo z nosilca (npr. ključka USB ali ploščka DVD). V omenjenem sistemu je vse delo podrejeno zasebnosti in varnosti – uporabimo ga lahko za kriptiranje datotek, e-pošte, spletnega klepeta itd. Tails je od marca na voljo v prenovljeni različici (2.2 v času pisanja prispevka), ki je njegovo namestitev in rabo še dodatno poenostavila. Tails omogoča varno brskanje po spletu z uporabo brskalnika Tor Browser, vsa koda aplikacij pa se izvaja v načinu »peskovnika«, zato je računalnik praktično nemogoče okužiti.