Od heca do orodja moči

Računalniški virusi so, tako kot vsi tehnološki pojavi, produkt svojega časa – in svoje okolice. V dobrih 50 letih, kolikor jih poznamo, so iz preprostih, pogosto šaljivih digitalnih potegavščin prerasli v sofisticirana orodja nadzora, sabotaže in predvsem – zaslužka. Njihova zgodovina je hkrati zgodovina razvoja informacijske družbe in njenih temnejših plati: od naivnega eksperimentiranja, prek kaosa, ki ga je prinesla hiperpovezanost, do današnjega časa, ko digitalni zlikovci izsiljujejo multinacionalke in države razvijajo lastne kibernetske arzenale.

V začetku 70-ih let so bili prvi virusi ustvarjeni iz radovednosti in igrivosti. Creeper, predhodnik vseh, je znal zgolj prehajati z enega sistema na drugega in na zaslonu izpisati izzivalno sporočilo. Njegov »protivirus«, Reaper, je bil prav tako le demonstracija koncepta. Tudi v 80-ih letih je šlo večinoma za ekscentrične poskuse – pesmi na zaslonih, grafične animacije in drobne neprijetnosti, ki so kazale predvsem na spretnost avtorjev.

A romantike je bilo konec, ko so virusi dobili zobe. V 90-ih letih so se razbohotili kot posledica slabe zaščite operacijskih sistemov in nepazljivosti uporabnikov. Nekateri, kot Melissa ali ILOVEYOU, so za okužbo potrebovali le klik na navidezno neškodljivo priponko. Drugi, kot Černobil, so šli dlje – in že povzročali tudi fizično škodo. Ob tem je vedno več napadov imelo tudi jasen motiv: denar.

Z novim tisočletjem je virus postal produkt. Uporabljali so ga za pošiljanje nezaželene pošte, krajo podatkov, prikrito rudarjenje kriptovalut. Klasični vandalizem se je počasi umikal profesionalizaciji. Vse več virusov je začelo meriti na finančne institucije, okužene naprave pa so postale orodja za oddaljeni nadzor, krajo identitet in vohunstvo. Ni šlo več za zabavo – šlo je za posel.

Danes virusi obstajajo v številnih oblikah, a prevladujejo – izsiljevalski. Ti ugrabijo podatke in od žrtve zahtevajo odkupnino, pogosto v kriptovalutah, ki zagotavljajo (navidezno) anonimnost. Takšni napadi ne prizanašajo nikomur – tarče so podjetja, bolnišnice, šole, vladne ustanove. Profesionalne skupine, kot so Dark Angels, zadajajo milijonske udarce, pogosto brez sledu, da bi jih kdo ustavil.

A morda še bolj skrb vzbujajoča kot kriminal je vloga držav. Če so bili virusi včasih hobi nadobudnih programerjev, danes obstajajo kot del nacionalnih oborožitvenih programov. Primeri, kot je Stuxnet, jasno kažejo, da se vojne prihodnosti ne bodo več vodile (samo) s tanki in topovi, temveč tudi z vrsticami kode, ki za cilj izbirajo industrijske sisteme ali infrastrukturo. Špijonaža, sabotaža, nadzor – vse to danes omogočajo virusi, razviti in financirani z državnim denarjem.

Cilji se spreminjajo

Računalniški virusi so v takšni ali drugačni obliki z nami že več kot pol stoletja, a jih je evolucija v tem času preoblikovala bolj kot njihove biološke sorodnike. Kar se je začelo z nedolžnimi potegavščinami, so postali večmilijonski posli. Časi so se spreminjali, z njimi pa tudi virusi.

Računalniški virusi so na neki, četudi sprevržen način, žrtve modernega časa. Njihova zgodovina je pestra in barvita. Avtorji so z njimi izpostavljali najrazličnejša stališča in na različne, včasih duhovite, spet drugič škodljive, načine vplivali na delovanje okuženih sistemov. Da je romantike konec, smo ugotavljali že pred 13 leti (Od starega do atomskega veka, Monitor 09/12). Tedaj se je zdelo, da so virusi postali orožje, projektil vojaške industrije, s katerim se bodo države v prihodnosti bojevale v kibernetskem prostoru.

To se dogaja še danes, a večine nevšečnosti ne povzročijo ruski, kitajski ali ameriški državni hekerji. Univerze v Mariboru ali Holdinga Slovenske elektrarne niso napadle tuje obveščevalne agencije, temveč neizvirni črvi, s katerimi želijo zlikovci preprosto samo zaslužiti. Ideologije so se že zdavnaj umaknile materialnim koristim. Kako zelo je 13 let star pogled na viruse danes zastarel, morda najlepše priča tema, o kateri molči. Obsežni pregled virusov in njihove zgodovine leta 2012 ni niti enkrat uporabil besed kriptovaluta, bitcoin ali izsiljevalski virus (ransomware). Kako neizmerno banalnejši je svet danes!

Zgodnji šaljivci

Pred zgolj pol stoletja so bili virusi benigni in zabavni. Bob Thomas je leta 1971 enega prvih izpustil v omrežje Arpanet preprosto zato, da bi pokazal izvedljivost ideje. Creeper je bil program, ki se je sam kopiral, pri prehodu na vsako novo tarčo pa se je poskušal pobrisati s predhodnega računalnika. Računalnik je bil tedaj DEC-ov PDP-10, na katerem je tekel operacijski sistem Tenex. Virusova edina funkcija je bila izpisati I'M THE CREEPER. CATCH ME IF YOU CAN! na zaslonu. Njegov protistrup je bil program Reaper, ki ga je leto pozneje napisal Ray Tomlison. Nekoliko škodljivejši je bil Rabbit/Wabbit iz leta 1974, ki se je na sistem prepisal, kolikorkrat se je mogel, zaradi česar se je sistem naposled zrušil. Težko bi mu očitali, da je namenoma uničeval sistem, ga je pa preobremenil oziroma popolnoma zapolnil.

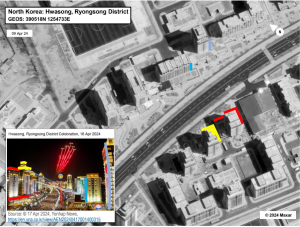

V 80. letih so računalniški virusi prvikrat pokazali čekane. Prvi večji izbruh je povzročil virus Elk Cloner, ki se je – za današnje čase paradoksalno – širil po Applovih računalnikih. Napisal ga je dijak Richard Skrenta kot potegavščino, ki se skrije na disketo, ter ga nato shranil na disketo z igro. Elk Cloner se je učinkovito razširjal po računalnikih s sistemom Apple DOS 3.3. Po 50 zagonih je okuženi računalnik izpisal pesem, hkrati pa je učinkovito okužil vsako disketo, ki jo je prebral. Apple II se je tedaj namreč zaganjal z disket. Čeprav je Elk Cloner dvignil veliko prahu, resne škode ni povzročil. Da se je širil kot požar, je kriva njegova inovativnost. Tedaj virusov ni bilo, računalniki niso imeli protivirusnih programov, védenje o njih pa med uporabniki praktično ni obstajalo.

Elk Cloner se je naglo širil, a je izpisal le pesem.

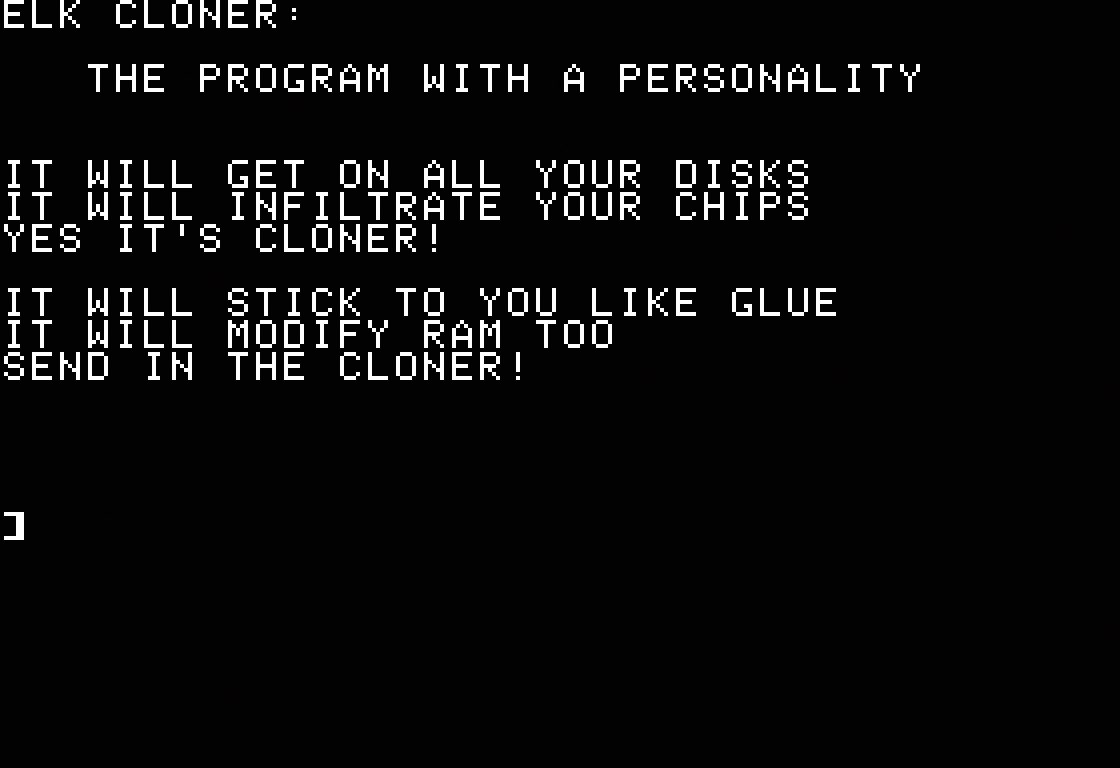

Prvi resni virus za računalnike IBM z operacijskim sistemom DOS je bil Brain, ki je nastal v Pakistanu. Brata Basit in Amjad Farooq Alvi iz mesta Lahore sicer z njim nista želela povzročiti škode. Brain je zgolj upočasnil delovanje disketnega pogona in odškrnil neznaten del pomnilnika, sicer pa se sploh ni zapisoval na disk. Njegov namen je bil preprečiti nezakonito kopiranje disket s programom, v zagonski sektor pa je zapisal podatke o sebi in kontaktne podatke avtorjev. Številni drugi virusi iz tistih časov so bili zabavni, saj so pobarvali zaslon v DOS (Kuku), prikazali animacijo ognjemeta v Windows (Happy99) in podobno.

Virus Kuku je jasno naznanil svojo prisotnost.

Tudi virusi, ki so dejansko povzročali škodo, so to počeli na zelo naiven način. Črv Morris, ki ga je leta 1988 napisal Robert Morris, tedanji študent na Cornellu, ni imel nobene uničujoče komponente. Preprosto je izkoriščal znane ranljivosti v sistemu Unix in se kopiral po računalnikih. Morris se je v 14 odstotkih primerov skopiral na novi računalnik, zato je sčasoma sisteme lahko okužil večkrat in jih upočasnil do neuporabnosti in zrušitve. Avtor je bil leta 1991 na drugi stopnji kot prvi v ZDA pravomočno obsojen zaradi svojega virusa.

Destruktivna 90. leta

Virusi v zgodnji dobi so bili šaljivci, ki pa so kmalu začeli dobivati tudi bolj zlovešče funkcije. K hitremu širjenju pa je v zgodnji dobi interneta in osebnega računalništva prispevalo tudi nekaj nerodnih odločitev. Prvi odjemalci za e-pošto so samodejno brali pošto HTML (in izvajali ukaze, vključno z JavaScriptom), priponke datotek so bile privzeto skrite, zgodnji pisarniški programi (zlasti Word) so izvajali makroje v datotekah in podobno. To je konec 90. let in v začetku tisočletja povzročilo pravo eksplozijo virusov, ki so lahko postali precej agresivnejši.

Michelangelo se je razširil leta 1991 in je vsako leto 6. marca – na umetnikov rojstni dan – prepisal prvih sto sektorjev na disku z ničlami, s čimer je onesposobil zagon računalnika. Virusi, ki so prepisovali zagonski sektor, so bili konec 80. let in v začetku 90. let prave uspešnice, prva različica pa sega v leto 1987, ko je novozelandski študent napisal virus Stoned, ki je ob zagonu računalnika (če je bil čas zagona deljiv z osem) agitiral za legalizacijo marihuane.

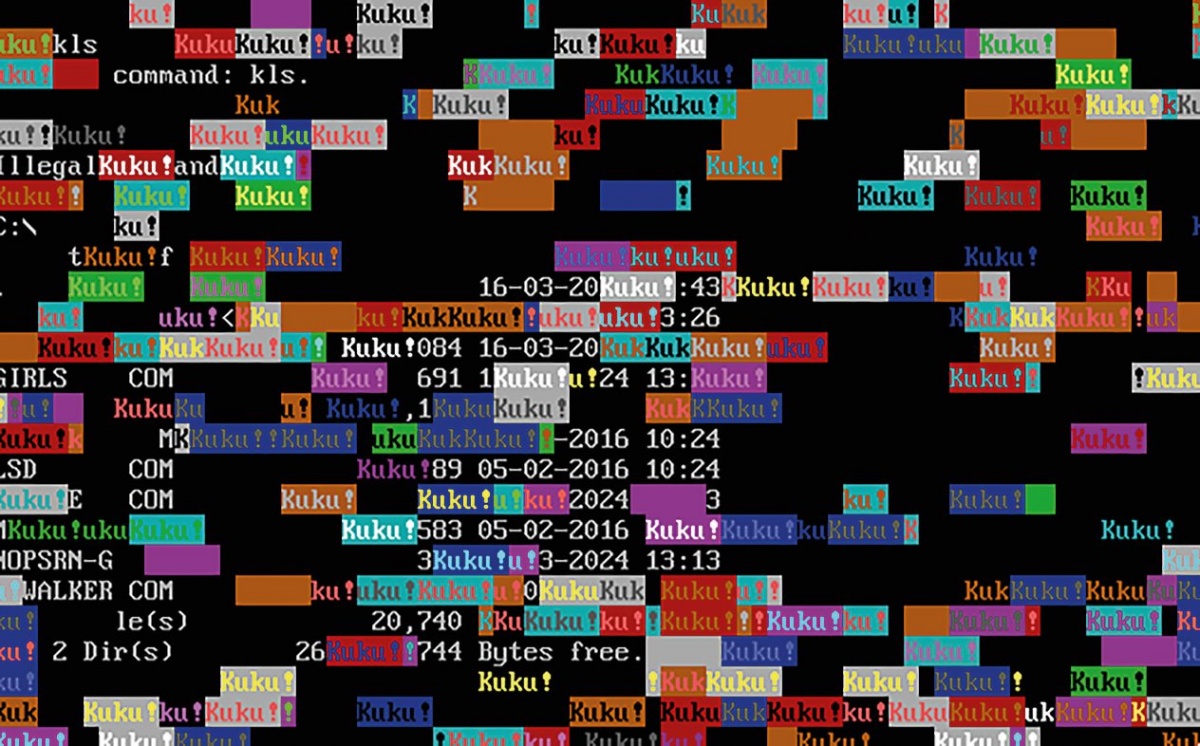

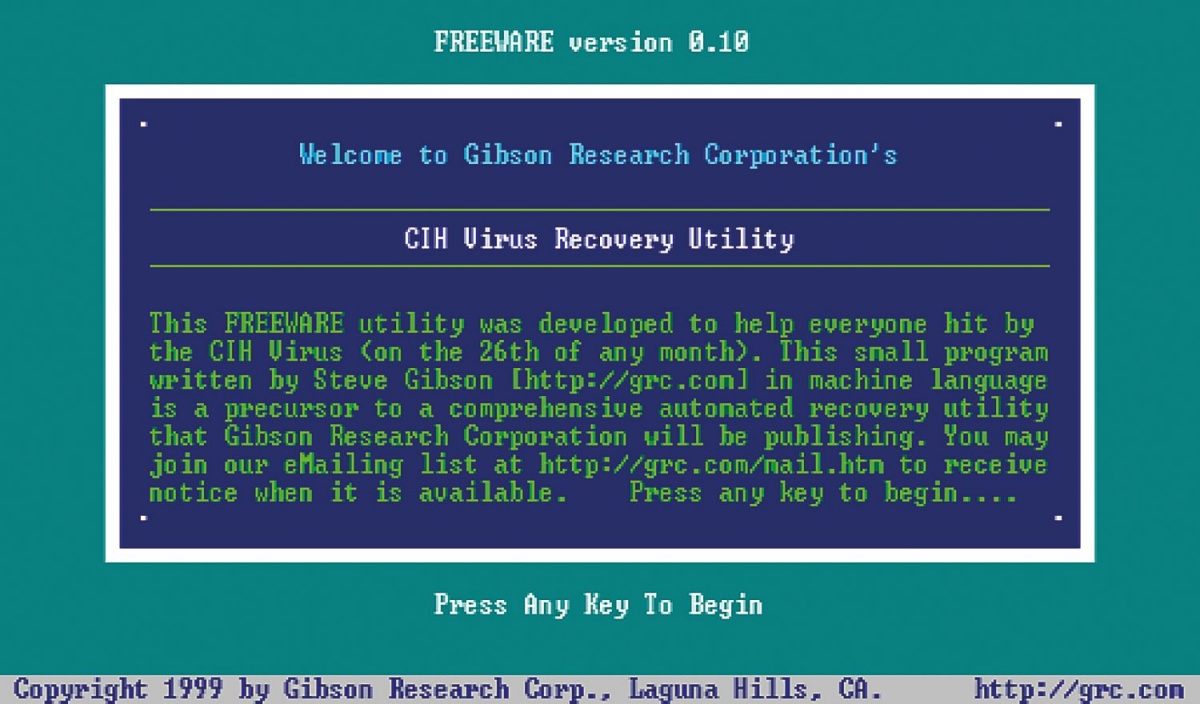

Bistveno večje nevšečnosti je povzročil CIH oziroma Černobil, ki je leta 1998 uničeval sisteme z Windows 95 in 98. Okužil je več kot 60 milijonov računalnikov, na katerih je prepisoval podatke na diskih in v nekaterih primerih mu je uspelo uničiti tudi BIOS. S tem gre za prvi virus, ki je povzročil fizično škodo. K njegovi razširjenosti je pripomogla zakasnela sprožitev, saj je krožil leta 1998, nato pa je vsako leto 26. aprila udaril. Vtihotapil se je celo na v demo različice iger, posodobitve Yamahine programske opreme za zapisovalnike CD-R in celo nove računalnike IBM Aptiva.

CIH se je odstranjeval z različnimi pripomočki.

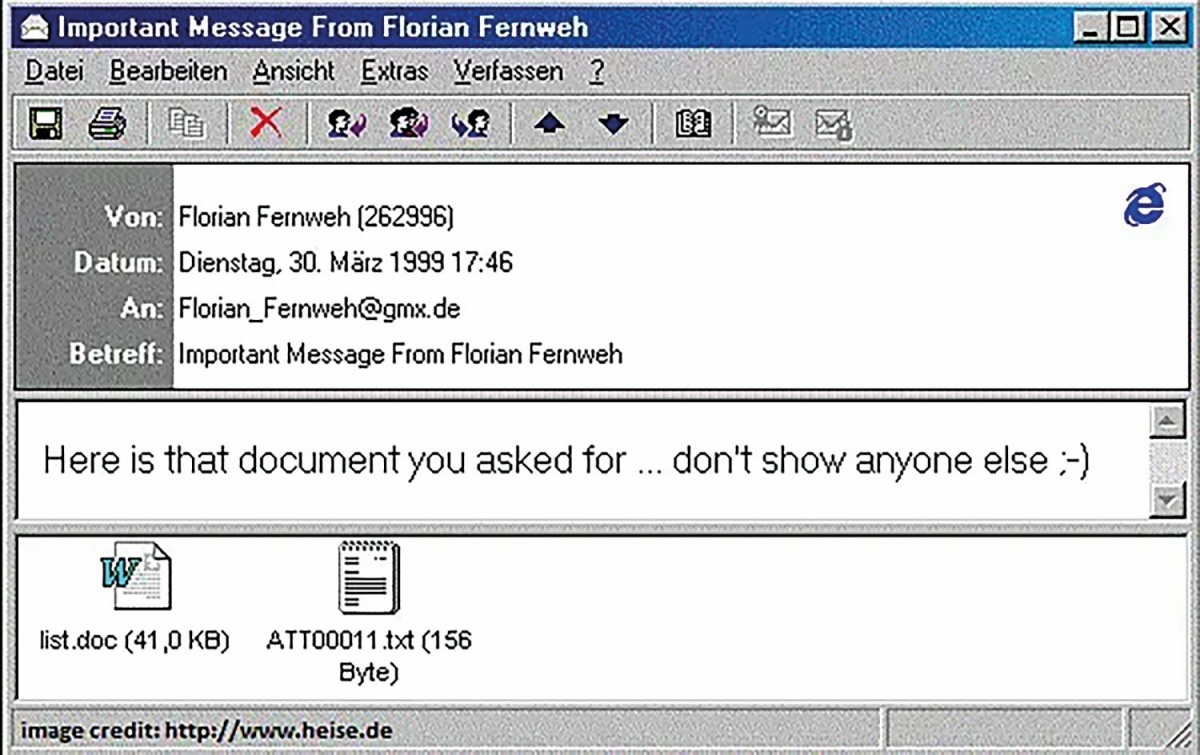

Melissa je leta 1999 nakazal prihodnost, ki so jo sestavljali zlonamerni makroji. Širil se je po Wordu in Officeu, ljudje so ga nevede pošiljali po elektronski pošti z okuženimi priponkami. Ob sprožitvi se je poslal prvim 50 stikom v imeniku v Outlooku, zato je preobremenil številne e-poštne sisteme. Povzročil je milijonsko škodo, čeprav na računalnikih hujše škode ni povzročal. Enkrat na uro je v odprte Wordove dokumente zapisal: Twenty-two points, plus triple-word-score, plus 50 points for using all my letters. Game's over. I'm outta here. Melissa ni bil prvi virus v makrojih, je bil pa z naskokom najbolj množičen.

Virus Melissa se je širil z elektronskimi sporočili.

Precej več posledic je imel ILOVEYOU, ki se je leta 2000 širil v obliki skripte za Visual Basic pod imenom LOVE-LETTER-FOR-YOU.TXT.vbs. Operacijski sistem Windows privzeto ni prikazoval končnic, zato je bila priponka v elektronskem sporočilu videti povsem neškodljiva. Ob zagonu je pobrisal dokumente in slike, skril datoteke MP3 in se prek Outlooka samodejno razposlal vsem stikom. Ker je bil napisan v VBScriptu, so ga lahko uporabniki enostavno spreminjali, zato so se na internetu kmalu znašle precej bolj uničujoče različice, ki so pobrisale več datotek in onesposobile sisteme.

Avtomatizacija

Naštetim virusom iz 90. let je bilo skupno zanašanje na žrtev, ki je morala odpreti okuženi dokumenti oziroma zagnati kakšno priponko. To se je po letu 2000 kmalu spremenilo, saj so splet preplavili virusi, ki so bili še bolj agresivni, hkrati pa niso zahtevali nobene uporabnikove interakcije. Zadoščalo je, da je bil računalnik povezan z internetom in neposodobljen ali brez protivirusnega programa. Na internetu še danes najdemo posnetke, kako hitro sveža namestitev Windows XP brez popravkov stakne virus, če računalnik povežemo z internetom. Leta 2004 se je to zgodilo povprečno 20 sekundah!

Predvsem pa po letu 2004, ko je širokopasovni dostop do interneta po svetu (in tudi pri nas) že postal običajen, virusi niso bili več bolj ali manj duhovite potegavščine. Tudi vandalizem se je počasi izpel, pisci so postali podjetni. Kriptovalut še ni bilo, a okuženi in stalno na internet priključeni računalniki so imeli svojo uporabnost. Leta 2004 je Sophos ocenil, da 40 odstotkov spama že pošiljajo zombiji, torej okuženi računalniki. Podjetje Sandvine je ta delež ocenjevalo celo na 80 odstotkov. Priče smo bili tudi prvim koordiniranim napadom (DoS), s katerimi so upravljavci množice okuženih računalnikov lahko začasno onesposobili celotne spletne strani. Druge možnosti zlorabe okuženih računalnikov so bili še pošiljanje virusov, kraja osebnih podatkov, razpečevanje otroške pornografije in razširjanje prevar.

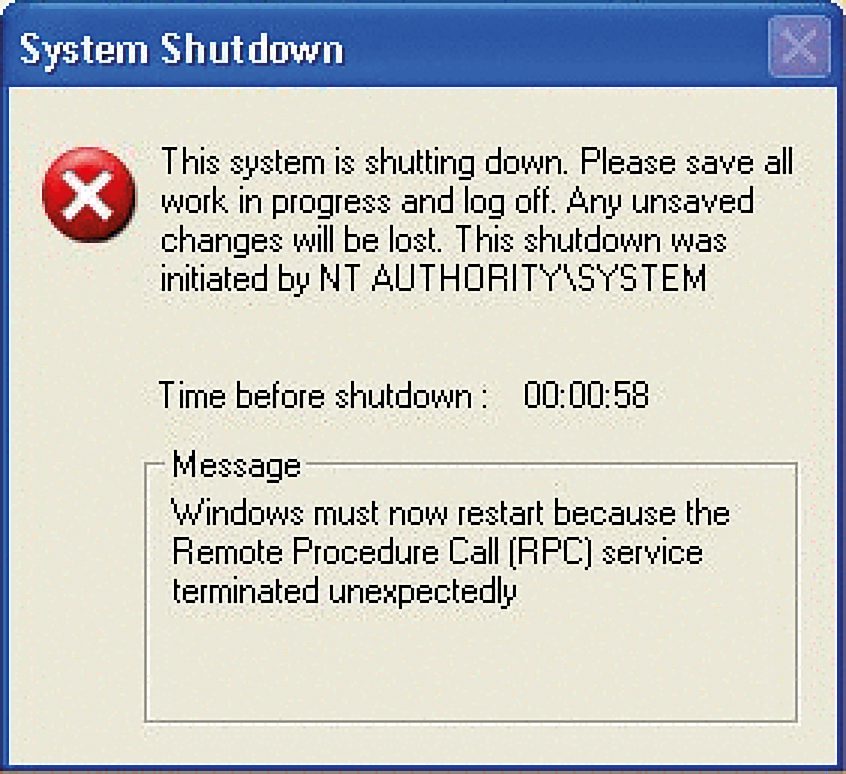

Virusi so tedaj povzročili veliko preplaha, saj so se prvikrat zares hitro širili in dosegli milijone in milijone sistemov. V 80. in 90. letih to preprosto ni bilo mogoče, ker toliko računalnikov sploh ni bilo povezanih z internetom. Nato pa smo nenadoma dobili črve Code Red (2001), ki je napadal spletne strani z Microsoft IIS, Nimda (2001) SQL Slammer (2003), ki je povzročal napade DoS, Blaster (2003), ki je sprožal samodejni izhod iz Windows, in še mnoge druge.

Blaster je povzročal ponovni zagon Windows XP.

Tatvine

Z bankami smo v prvem desetletju tega stoletja čedalje več poslovali prek računalnika, kar je virusom ponudilo čudovito priložnost. Njihovi avtorji so ugotovili, da je pritajeno čakanje na računalniku, dokler jim ne uspe izprazniti žrtvenega bančnega računa, donosnejša taktika od uničevanja. Leta 2007 je luč sveta ugledal Zeus, ki je prestrezal ter beležil vsebino zaslona in pritiske na tipkovnice, s čimer je poskušal dobiti prijavne podatke za e-banke. To so bili časi, ko banke (niti kdo drug) večinoma niso uporabljale dvostopenjskega preverjanja identitete (2FA). Zlasti v ZDA je Zeus povzročil veliko škode, saj so napadalci z bančnih računov žrtev prenakazali večje količine denarja, ki so ga iz bankomatov potem dvignili kurirji oziroma mule.

Virusi na pametnih telefonih

Pametni telefoni veljajo za odpornejše proti virusom – tudi zaradi operacijskih sistemov Android (ki temelji na Linuxu) in iOS (iz katerega je uporabnik skoraj zaklenjen) –, a niso imuni. Prva okužba sega dve desetletji v preteklost, ko je črv Cabir zmogel okužiti telefone z operacijskim sistemom SymbianOS prek bluetootha. Škoda je bila neznatna: telefon je prikazoval sporočilo Caribe ob vklopu.

Precej več nevšečnosti in stroškov je povzročil Joker, ki je leta 2017 napadel telefone z Androidom. Tarče je naročal na plačljive storitve prek SMS, ni bilo pa to njegovo edino početje. Simuliral je klike na reklame, v ozadju je zbiral podatke o dogajanju na telefonu (kjer imamo mobilno bančništvo) in podobno. Joker se skriva v več aplikacijah, ki se jim je uspelo prebiti na spletno tržnico Play Store, pojavlja pa se še danes.

Danes redko govorimo o virusih za telefone, namesto njih se bojimo škodljivih aplikacij, ki pa imajo običajno vgrajeno znano zlonamerno kodo. Te so v Play Storu največkrat Joker, Adware, Facestealer, Coper in Loanly Installer. To se zgodi, četudi Apple in Google preverjata, kaj se objavi na njunih spletnih tržnicah. Lani je Google blokiral 2,36 milijona škodljivih aplikacij, a je bilo kljub temu približno 200 škodljivih aplikacij prenesenih osemmilijonkrat. Nameni virusov na telefonih so mnogoteri: kraja podatkov, prijava žrtve na drage premijske storitve, prikazovanje oglasov in manipulacije. Običajno se skrivajo v na prvi pogled povsem neškodljivih aplikacijah.

V Applovem App Storu je stanje boljše, predvsem pa iOS ne dovoljuje nameščanja aplikacij iz drugih virov in uporablja podpisovanje (Secure Enclave), zato je izjemno težko dobiti kakšen virus. Izjema so seveda ciljani napadi, ki se jih gredo nekatere države, ki telefon odklenejo in nanj namenoma podtaknejo orodje za prisluškovanje. Tak primer je Pegasus iz NSO Groupa.

Eden večjih podvigov je predstavljal virus Carbanak, ki so ga odkrili leta 2014. Tudi tega so žrtve prejele v elektronskem sporočilu, nato pa so jim napadalci izpraznili bančne račune. Carbanak ni prizadel le fizičnih oseb, temveč so z njim okužili tudi banke in bankomate, manipulirali z njihovim delovanjem in jih pretentali, da so izvrgli bankovce. BlackPOS je šel leta 2013 še korak dlje in je okužil računalnike, ki so imeli priključene terminale POS (tedaj še niso bili samostojni). Sproti je shranjeval podatke o plačilnih karticah in jih nato pošiljal zlikovcem. Bil je tako premeten, da je z njimi komuniciral le med delovnim časom, da ni vzbujal nepotrebne pozornosti. Virusov, ki so neposredno ali posredno kradli denar, tedaj ni manjkalo. Dridex je to počel kot makro v Wordu, Trickbot je uporabljal več namenskih orodij za izrabo ranljivosti (EternalBlue, EternalRomance, EternalChampion).

Kraje informacij

Po definiciji so virusi, ki so želeli krasti bančne podatke, morali vohuniti in deliti informacije, a na tem mestu nas zanimajo virusi, ki so informacije zbirali zaradi informacij samih. Znameniti primer je Red October, ki so ga oktobra 2012 odkrili v podjetju Kaspersky Lab. Deloval naj bi bil že vsaj pet, žrtve pa so ga staknile – kako predvidljivo – z okuženimi Wordovimi in Excelovimi dokumenti. Napadal je veleposlaništva po svetu, vojaške sisteme, podjetja, raziskovalne institucije in univerze, državne agencije itd. Avtorja niso nikoli identificirali, jezik komentarjev v kodi pa kaže, da so pisci kot materni jezik govorili rusko. Drugo desetletje tega stoletja je bilo polno podobnih virusov za vohunjenje: DuQu, Flame, Mahdi, Gauss in drugi. To so že bili virusi, ko se širili na nov način – z okuženimi ključki USB. Nekateri pa so se ugnezdili kar na infrastrukturo, denimo VPNFilter na usmerjevalnike interneta.

V tem času se je razvila tudi široka paleta virusov, ki so jih za prisluškovanje uporabljale različne države. V večini primerov jih sploh niso razvijale same, temveč so jih preprosto kupile, marsikdaj kot storitev (denimo orodje Pegasus izraelskega podjetja NSO Group). Še bolj specializirani pa so bili virusi, ki so povzročali fizično škodo, denimo Stuxnet, in so bili delo državnih hekerjev. O vsem tem pišemo v sosednjem članku.

Kriptovirusi

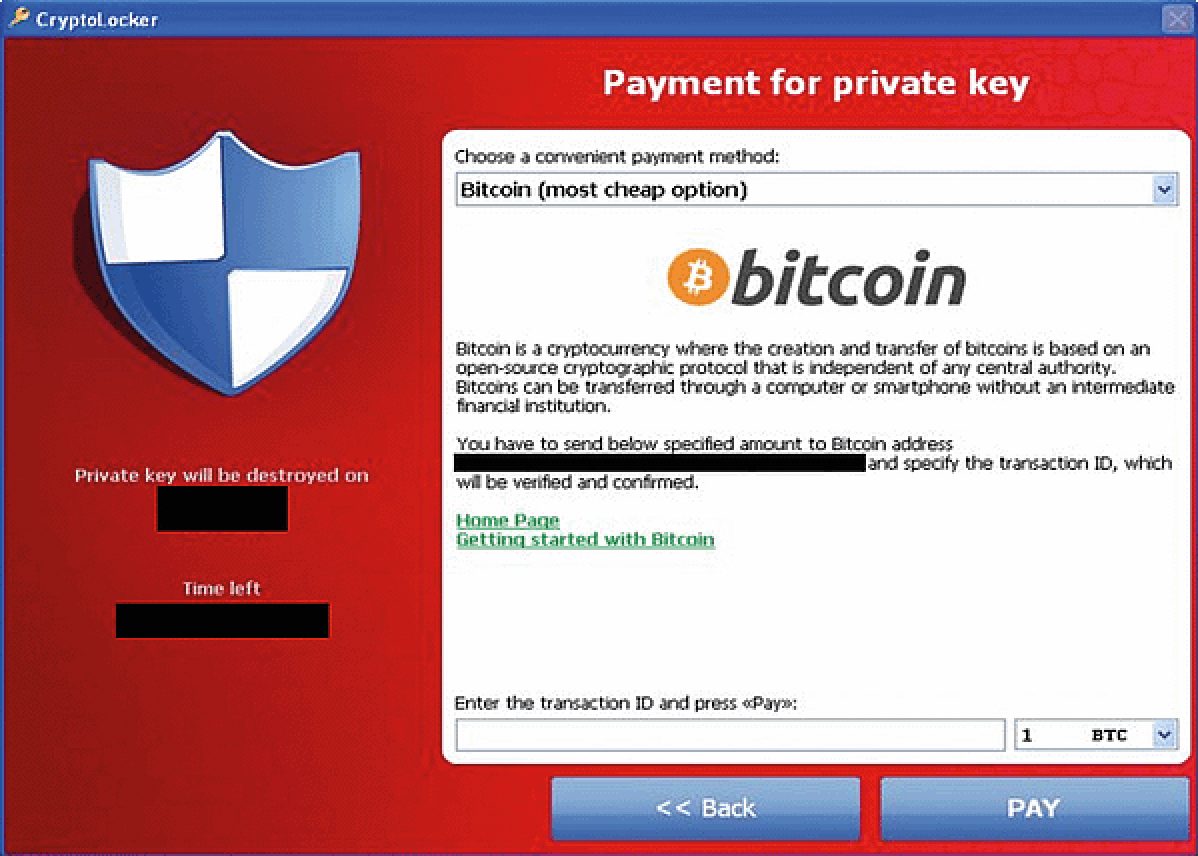

Posebno omembo zasluži CryptoLocker, ki se je sprva neovirano širil po internetu od septembra 2013 do razbitja maja 2014. To je bil prvi znani virus, ki je datoteke zašifriral in od uporabnikov zahteval plačilo odkupnine v obliki bitcoinov. Marsikdo kljub njenemu plačilu ni mogel odšifrirati podatkov, ves svet pa si je oddahnil maja 2014, ko so policijske enote iz več držav v usklajeni akciji uničile botnet Zeus, ki je širil CryptoLocker, in pridobile zbirko šifrirnih ključev. Kasneje je bilo izdelano orodje za odklep datotek brez plačila odkupnine, a so ocenili, da so žrtve pred tem že plačale okrog tri milijone dolarjev. Nato se je pojavilo še nekaj klonov virusa, denimo CryptoWall in TorrentLocker, katerih avtorji niso bili povezani z originalnim.

CryptoLocker je zahteval plačilo odkupnine v zameno za dešifriranje podatkov.

CryptoLocker je nekritično ciljal na vse računalnike, ki so mu prišli na pot, zato je zahteval tudi sorazmerno nizko odkupnino (okrog 400 dolarjev). Po istih stopinjah je šel tudi WannaCry, ki je krožil leta 2017. Izrabljal je ranljivost v vseh tedaj aktualnih različicah Windows in od žrtev zahteval plačilo približno 300 dolarjev v bitcoinu. Raziskovalci so še isti dan odkrili, kako močno upočasniti njegovo širitev, saj je virus pred okužbo preveril, ali je posebna domena morebiti aktivna (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com). Ko so jo registrirali, je bilo moč virus zajeziti, kasneje pa se je pojavilo še orodje za odklep datotek. Zanimivo je, da se je WannaCry širil z izrabo luknje, ki jo je Microsoft dva meseca pred izbruhom že zakrpal. Prizadeti so bili sistemi, ki niso namestili posodobitev. Poganjanje sistemov brez varnostnih posodobitev je tvegano, k čemur dodajmo, da bo Windows 10 letos oktobra izgubil podporo!

Zdi se, da so računalniki z Windows posebej ranljivi, a so zaradi najbolj razširjenega operacijskega sistema zgolj najprikladnejše tarče. Da to ni nujno, je dokazal Mirai, ki je leta 2017 napadal sisteme z Linuxom in celo pametne naprave, kot je usmerjevalnik ali pametni televizor. Za kratek čas je bilo popularno tudi rudarjenje kriptovalut, ki ga je Mirai krajši čas tudi izvajal. Tovrstne zamisli so pisci virusov kmalu opustili, saj je rudarjenje postalo računsko preveč potratno, da bi bilo smiselno na domačih računalnikih. Danes nihče več ne rudari na skrivaj.

Megavdori

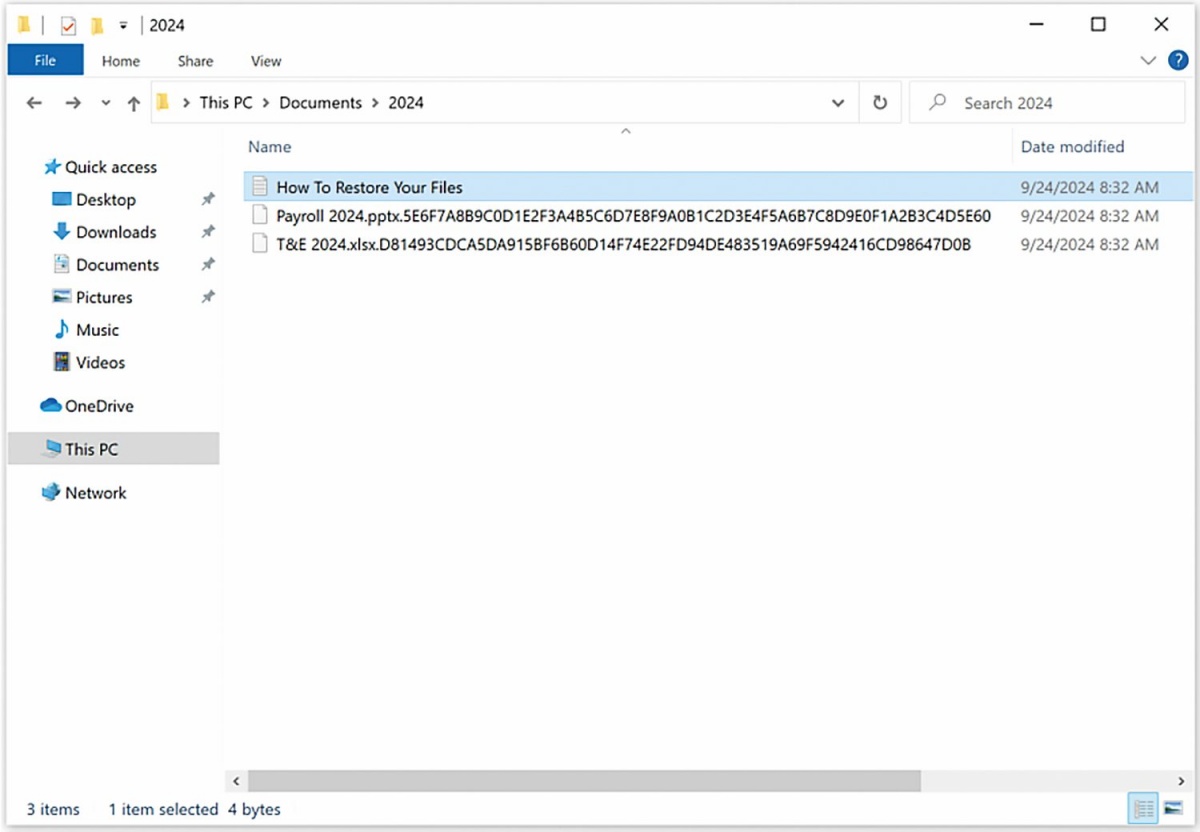

Tudi danes so najpogostejši tip računalniških virusov izsiljevalski virusi, ki tako ali drugače želijo iz žrtve iztisniti finančno korist, še najraje v obliki odkupnine, ki se plača z bitcoini. Grozijo dvakratno: z razkritjem ukradenih podatkov, hkrati pa onesposobijo sisteme in zašifrirajo vse podatke žrtve. Tudi tarče izbirajo precej bolj premišljeno.

Lani so kriminalci s kriptovalutami v žepe pospravili vsaj 51 milijard dolarjev, so v februarskem poročilu ocenili v ChainAnalysis, a bo končni znesek še precej večji. Lani so ocenili, da je bilo leta 2023 tako odtujenih 24 milijard dolarjev, letos so vrednost za leto 2023 popravili na 46 milijard dolarjev, saj so nekatere denarnice identificirali, da so last kriminalcev. Enako bo veljalo tudi za leto 2024.

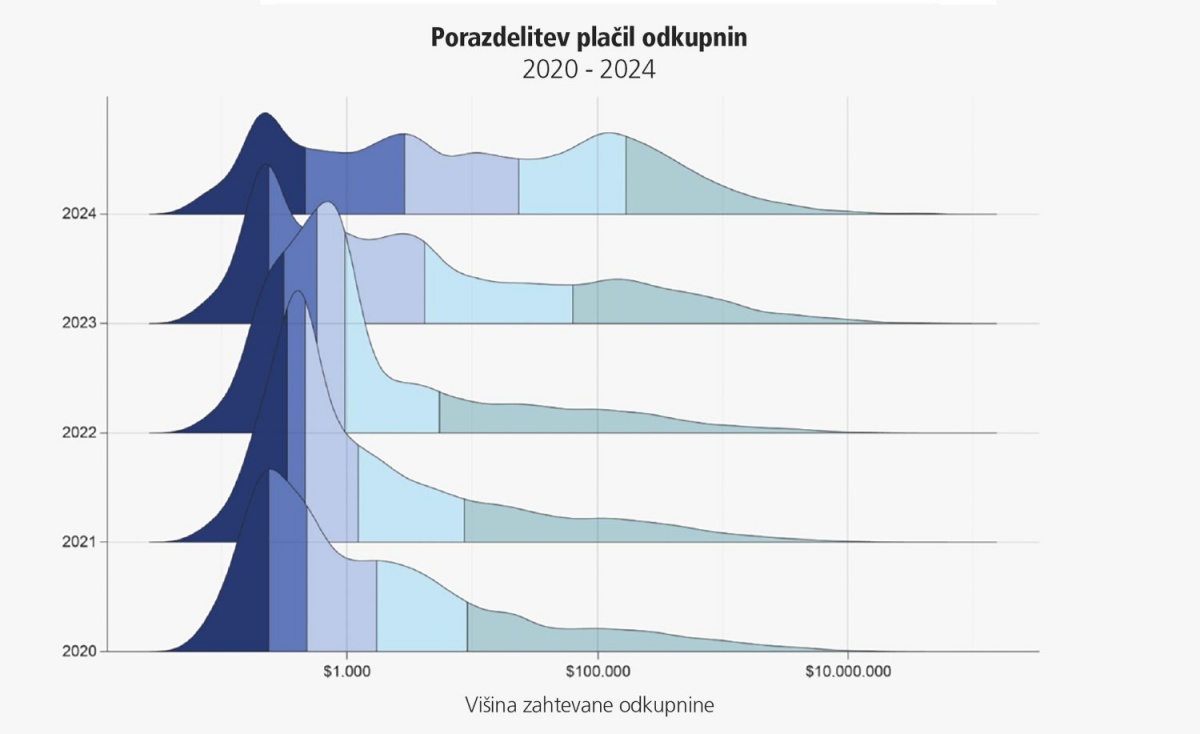

A omenjena vsota se nanaša na različne zlorabe, tudi na lažne spletne trgovine, ukradene kreditne kartice, razširjanje otroške pornografije in prevare vseh vrst. Na plačilo odkupnin po okužbah z izsiljevalskimi virusi je odpadlo »samo« 813 milijonov dolarjev, kar je 35 odstotkov manj kot leta 2023. Celoletni znesek se z manjšimi nihanji okrog milijarde dolarjev letno giblje že vsaj pet let. Zmanjšuje se tudi število izplačil, saj so računalniški sistemi čedalje bolj zaščiteni, a kadar napadalcem uspe prebiti zaščito, so lahko odkupnine visoke.

Porazdelitev odkupnin, ki je bila še pred petimi leti izrazito ozka in zgoščena okoli 500 dolarjev, ima dandanes precej daljši rep, ki sega krepko prek 100.000 dolarjev, neredko tudi milijona. Zgostitve so tri: pri 500–1000 dolarjih, okrog 10.000 dolarjev in nad 100.000 dolarji. Lani izstopa rekordnih 75 milijonov dolarjev, ki jih je skupina Dark Angels izsilila od podjetja Cencora, nekdaj znanega pod imenom AmerisourceBergen. Zahtevali naj bi bili še dvakrat več, a so po pogajanjih privolili v polovico nižjo odkupnino za 100 TB podatkov, ki so jih odnesli iz podjetja.

Porazdelitev višine odkupnin ob okužbah z izsiljevalskimi virusi.

Dark Angels niso več novinci. Na spletu so se prvikrat pojavili leta 2022, odtlej pa so se uspešno izogibali preveliki publiciteti. Po lastnih navedbah naj bi nastali že leta 2021, prvi napadi pa segajo v april 2022, ko so uporabili orodje Babuk, kasneje pa RTM Locker, ki je razvit iz Babuka. Napadajo zelo izbrane tarče, ki pa jim ukradejo veliko podatkov in potem iztržijo bajne odkupnine. Leta 2022 so zgolj vdirali v sisteme in izsiljevali, že leto pozneje pa so na Telegramu začeli objavljati ukradene podatke. Aprila 2023 so vzpostavili tudi stran Dunghill Leak, ki je dostopna na omrežju Tor in kjer objavljajo odtujene datoteke. Za vdore izkoriščajo ranljivosti, do katerih dostopijo s pošiljanjem lažnih elektronskih sporočil v tarčah. Pri tem v nasprotju s podobnimi skupinami ne uporabljajo podizvajalcev oziroma RaaS (ransomware-as-a-service), temveč napade izpeljejo sami. Pri pregledu tarče in pridobljenih podatkov se tudi odločijo, ali bodo zgolj zagrozili z razkritjem podatkov ali jih bodo tudi zašifrirali in onesposobili njene računalniške sisteme. Njihov cilj namreč ni dvigovati prahu, temveč želijo čim bolj neopazno priti do odkupnine. Cencora sploh ni imela nobenih motenj v delovanju, plačilo je bilo izvedeno izključno zato, da bi preprečili deljenje ukradenih podatkov.

Izsiljevalski virusi zašifrirajo podatke na disku.

Profesionalizacija

V tem pogledu so Dark Angels precej edinstvena skupina. Preostali izsiljevalski virusi ne izbirajo niti tarč niti metod. Leta 2021 je bil tarča napada Colonial Pipeline iz Atlante, zaradi česar so morali zapreti naftovode iz Teksasa do drugih zveznih držav na jugovzhodu. V zameno za orodje za odklep podatkov na računalniških sistemih so skupini DarkSide izplačali 75 bitcoinov, tedaj vrednih 4,4 milijona dolarjev; približno polovico so organi pregona kasneje zasegli.

Druge velike skupine, ki so lani nabirale izsiljevalske bitcoine, so Akira, Black Basta, Medusa, Play, Underground Team, Lockbit. Najpopularnejši način delovanja je omenjeni RaaS. Razvijalci izsiljevalskih virusov se ukvarjajo samo z razvojem in s podporo, nato pa jih prodajo drugim skupinam (affiliates), ki z njimi dejansko napadajo. Lockbit in Black Basta sta najbolj znana primera RaaS, ki ju uporabljajo v različnih prilagojenih različicah številne skupine, še zdaleč pa nista prva ali edina. Prvi je bil zelo verjetno Tox že leta 2015, številne druge pa so organi pregona z leti zaprli. DarkSide in Ryuk sta se poslovila leta 2021, REvil leto pozneje. Nadomestili so jih Hive, CLOP, Eldorado in drugi.

Poslovnih modelov je več: mesečna naročnina, enkratni nakup licence, delež odkupnine (ponavadi 20–40 odstotkov) ali partnerstvo (mesečna naročnina in manjši del odkupnin). RaaS resnično deluje kot storitev, saj naročniki dobijo možnost prilagajanja virusov, krmilno-nadzorne strežnike, pomoč pri vzpostavljanju plačilnih kanalov, postavitvi strani za deljenje ukradenih podatkov itd. Najbolj dodelani RaaS imajo svoje portale, kjer lahko naročniki spremljajo status svojih okuženih tarč, vsoto plačil, število zašifriranih datotek in drugo statistiko. Hkrati se RaaS oglašujejo na forumih, tekmujejo za naročnine, objavljajo na družbenih omrežjih itd. To je popolnoma profesionaliziran posel.

Virusi danes so posel podobne vrste, kot so bili piratski napadi na ladje pred stoletje. Organiziran, premišljen, strukturiran in do najmanjše podrobnosti načrtovan. Edina neznanka je le konkretna tarča, a brez ustrezne zaščite bomo to slej ko prej postali tudi sami.