Ko država postane heker

Kaj se zgodi, ko države prekršijo pravila igre in ko v boj za nadzor, informacije in varnost vstopijo z orodji, ki so bila nekoč domena hekerjev, a jih danes razvijajo zasebna podjetja po naročilu državnih organov? In kaj pomeni, ko sredi miru postanemo tarče – ne vojakov, ampak vrhunskih vrstic kode?

V zadnjem desetletju se je svet dramatično spremenil. Komunikacija je postala digitalna, podatki so postali ključna valuta, nadzor pa neviden. In čeprav nas številne tehnologije varujejo – s šifriranjem, z varnostnimi posodobitvami in zavestjo o zasebnosti –, se vedno znova izkaže, da so največja grožnja pogosto prav tisti, ki bi nas morali ščititi.

Raziščimo to temno plat digitalne moči držav! V ospredju ni le vohunjenje – temveč sistematična uporaba sofisticiranih orodij za vdor v telefone, računalnike, komunikacijska omrežja in celo fizično infrastrukturo. Pogosto brez sodnih odredb, včasih tudi brez zakonite podlage, skoraj vedno pa v imenu »varnosti«, »interesa države« ali »zaščite družbe«.

Kdo razvija ta orodja? Kdo jih kupuje? Na koga merijo? In kaj se zgodi, ko tako orodje uide nadzoru ali ga uporabijo proti lastnim državljanom?

Predstavljamo konkretne primere iz prakse: vdor v telefone opozicijskih aktivistov in novinarjev, tajna sodelovanja z zasebnimi podjetji, ki prodajajo ranljivosti namesto rešitev, ter primere, ko so države same izvajale kibernetske napade na tuje infrastrukture. Od odmevnega primera Pegasus do tihih (kitajskih?) preusmeritev internetnega prometa, od vladnih poskusov razbijanja šifriranja telefonov do sabotažnih virusov, ki so uničevali industrijske sisteme.

Digitalna tehnologija ni le priročen pripomoček za vsakdan – postala je nova fronta geopolitičnih iger, tihih pritiskov in nevidnega nadzora. Ob tem se zastavlja vprašanje: kaj sploh še pomeni zasebnost, če lahko država – ali kdorkoli, ki ima dovolj denarja – prestreže skoraj vsak pogovor, vdre v vsak telefon in manipulira z informacijami, ki krožijo po omrežjih?

Odpiramo vrata v svet, kjer države niso vedno zaščitnice svobode, temveč lahko postanejo tudi tihi napadalci v lastni soseski. Ne iščemo teorij zarote, temveč konkretne primere, preverjena dejstva in resnične zgodbe o tem, kako se državna moč uporablja v digitalnem prostoru – včasih upravičeno, a pogosto brez nadzora in odgovornosti.

Zlobne države

Države bi nemalokrat želele dostopiti do pametnih naprav državljanov ali prisluškovati njihovim komunikacijam, a zaradi moderne tehnologije in vseprisotnega šifriranja tega vedno ne znajo same. Zatekajo se k nakupom programov ali storitev zasebnega sektorja, ki izkoriščajo ranljivosti ali kako drugače odklepajo moderne pametne naprave in računalnike. Primerov ni malo.

V svobodnem svetu država načelno ne sme nepovabljeno kukati, kaj šele vstopati v tuja stanovanja. Za nasilen vstop obstajajo stroga merila, katerih izpolnjevanje pred vstopom običajno preveri sodišče (izjeme so redke, recimo, če kdo iz stanovanja kliče na pomoč), predvsem pa je v stanovanje težko vstopiti na skrivaj. Prestrezanje pisem je z nekaj truda že mogoče izvajati praktično neopazno, povsem pa so se posegi v zasebnosti skrili s prihodom elektronskih telekomunikacij.

Zasebnost napadajo z dveh strani: uporabnik težko zazna, da mu kdo prisluškuje ali vdira v elektronsko napravo, po drugi strani pa te naprave vsebujejo več osebnih podatkov kot pisma ali celo stanovanja. Situacijo je dodatno zapletel izum šifriranja od konca do konca (end-to-end encryption), ki je lahko matematično varno in nezlomljivo. Država v takem primeru do podatkov ne more, četudi bi imela legalno podlago, zato pritiska na proizvajalce sistemov, da jih namerno ošibijo, s čimer pa bi lahko vanje vdirali tudi zlikovci. V svetu elektronskih naprav in interneta namreč razdalje ni, vsi smo drug drugemu sosedje.

Precej spremenjene razmere in nove tehnološke možnosti so zato vaba, ki se ji države težko uprejo. Četudi nimajo zakonitih razlogov ali pa zato, ker gre za tarče v tujini, iščejo načine za vdore v računalniške sisteme, telefone in druge elektronske naprave, s katerimi želijo pridobiti podatke o posamezniku. Včasih morejo, a ne smejo, kar jih ne ustavi. Spet drugič ne morejo, pa smejo, kar jih jezi, zato iščejo neobičajne poti, vdirajo in hekajo. Še raje pa na pomoč pokličejo profesionalce, ki delujejo v sivem svetu senc. Primerov, ko so države vdirale v elektronske naprave, ne manjka.

Pegasus

Maja letos je okrožno sodišče v severni Kaliforniji odločilo, da mora NSO Group podjetju Meta plačati 167 milijonov dolarjev kazenske odškodnine, ker je bilo njegovo orodje Pegasus uporabljeno za vdor v več kot 1.400 uporabnikov Whatsappa. Že decembra lani je sodišče ugotovilo, da je NSO Group odgovoren, ker Pegasus na telefone namešča in z njim pridobiva podatke NSO Group, in ne države, za katere to počne. Zdaj pa je to še odškodninsko ovrednotilo.

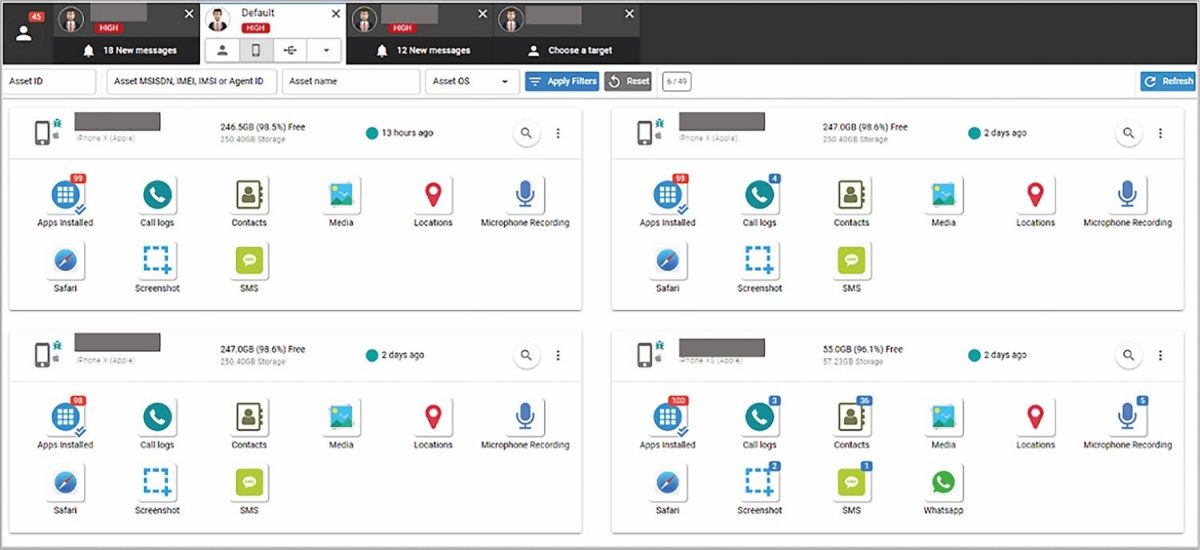

NSO Group je zloglasno izraelsko podjetje, ki razvija orodja za vdiranje v računalniške sisteme. Kratica NSO sestoji iz začetnic imen trojice (Niv, Shalev, Omri), ki je podjetje ustanovila leta 2010. Petnajst let pozneje ima podjetje več kot 700 zaposlenih in stranke po vsem svetu. Njegov glavni izdelek se imenuje Pegasus, ki so ga prvikrat izdali leta 2011 in ga odtlej redno posodabljajo. Pegasus je po mnenju izraelske vlade orožje, zato za njegovo prodajo in izvoz potrebujejo posebne licence, ki se izdajajo le za državne kupce. Namenjen je pridobivanju podatkov s telefonov iPhone in Android, torej vohunjenju, namestijo pa ga lahko oddaljeno brez sodelovanja (zero-click exploit) tarče. Na njenem telefonu potem bere sporočila, snema klice, zbira gesla, shranjuje lokacijo, vklaplja kamero in mikrofon, vpogleduje v aplikacije itn.

Kitajska pomota

Dobrih 15 odstotkov vsega svetovnega internetnega prometa je 8. aprila 2010 teklo skozi kitajske usmerjevalnike, česar uporabniki nismo opazili. To ni bil edini tovrstni primer, saj je v preteklem desetletju svetovni internetni promet večkrat za krajši čas tekel skozi Kitajsko. V nekaterih primerih je šlo za dalj časa trajajoče preusmeritve, denimo šestmesečni obvoz iz Kanade v Južno Korejo skozi Kitajsko v letu 2016. V drugih primerih je celo promet med Švedsko in Norveško ter Japonsko potoval na Kitajsko.

V vseh primerih gre za napačne nastavitve strežnikov BGP (Border Gateway Protocol), ki usmerjajo internetni promet. Usmerjevalniki uporabljajo informacije BGP, da pravilno pošiljajo pakete z enega naslova IP na drugega. Usmerjevalniki z BGP oznanjajo, do katerih naslovov lahko najhitreje spravijo promet. Zaščit ni, saj BGP nima ustreznih mehanizmov za zagotavljanje zaupanja. V teoriji lahko torej kdorkoli oznanja katerikoli naslov, pa bo začel dobivati promet, ki je namenjen tja.

Ali Kitajska namerno preusmerja svetovni promet k sebi ali gre za napake v nastavitvah, je nemogoče dokazati. Bolj jasen je pakistanski primer, ko so leta 2008 zaradi sodbe sodišča želeli blokirati Youtube znotraj svojih meja, nato pa je Pakistani Telecom (avtonomni sistem 17557) začel oznanjati naslov 208.65.153.0/24, ki ga je PCCW Global (avtonomni sistem 3491) posredoval vsemu svetu. Youtube je tedaj globalno nehal delovati za skoraj tri ure.

Manipuliranje BGP (BGP hijacking) je sicer zelo primitiven način napadov, ki se konča bodisi z nedostopnostjo strani bodisi s preusmeritvijo vsega (sicer šifrirnega prometa), zato za prisluškovanje ni preveč uporaben. Povzroča pa nemalo škode in slabe volje.

Za Pegasus je širša javnost izvedela leta 2016, ko je Citizen Lab objavil poročilo o neuspelem poskusu vohunjenja za nekim aktivistom. Da gre za razširjeno taktiko, smo ugotovili leta 2020, ko je v javnost pricurljal seznam 50.000 telefonskih številk, za katerimi so različni akterji vohunili s Pegasusom. Seznam sta prva objavila Amnesty International in Forbidden Stories, kasneje pa je zgodbo preiskalo več kot 80 novinarjev največjih svetovnih medijev. Med tarčami je bilo tudi 14 svetovnih voditeljev držav, tudi francoski predsednik Emmanuel Macron in evropski komisarji, pa še številni drugi iz Alžirije, Belgije, Egipta, Iraka, Jemna, Južne Afrike, Kazahstana, Libanona, Maroka, Pakistana, Ugande. Vidni politiki, diplomati, aktivisti, novinarji, oporečniki in ostale tarče pa so bili še iz drugih držav, tudi Finske, Španije, Velike Britanije in Madžarske, če se omejimo le na nekatere evropske. Morda najbolj znana tarča pa je bil novinar Jamal Khashoggi iz Savdske Arabije, ki so mu prisluškovali, preden so ga umorili na savdskoarabskem konzulatu v Turčiji. Nekoliko manj razvpit je primer tajskega aktivista Jatupata Boonpattararakse, ki so mu leta 2021 v telefon vdrli kar trikrat. NSO Group je tožil, a je zaradi pomanjkanja dokazov tajsko sodišče sodbo zavrglo.

NSO Group nikoli ni zanikal uporabe svojih orodij za vdore, a so vedno poudarjali, da jih le prodajajo državam, ki potem z njim ravnajo v skladu z zakonodajo. Vsaj tako obljubljajo.

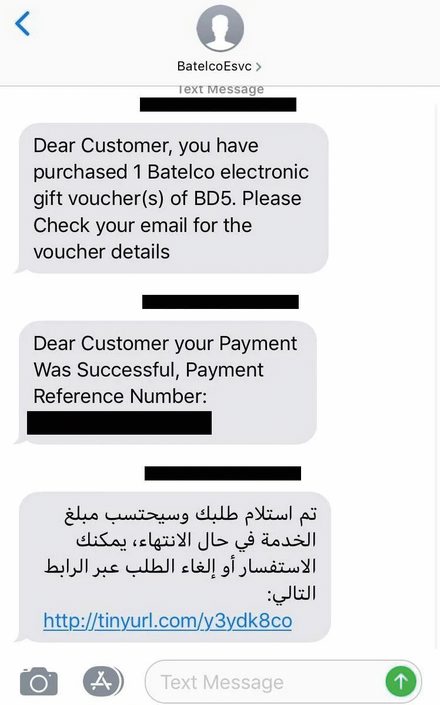

Napadi NSO napadi potekajo tudi s sporočili SMS. Slika: Citizen Lab.

Srbski študentje

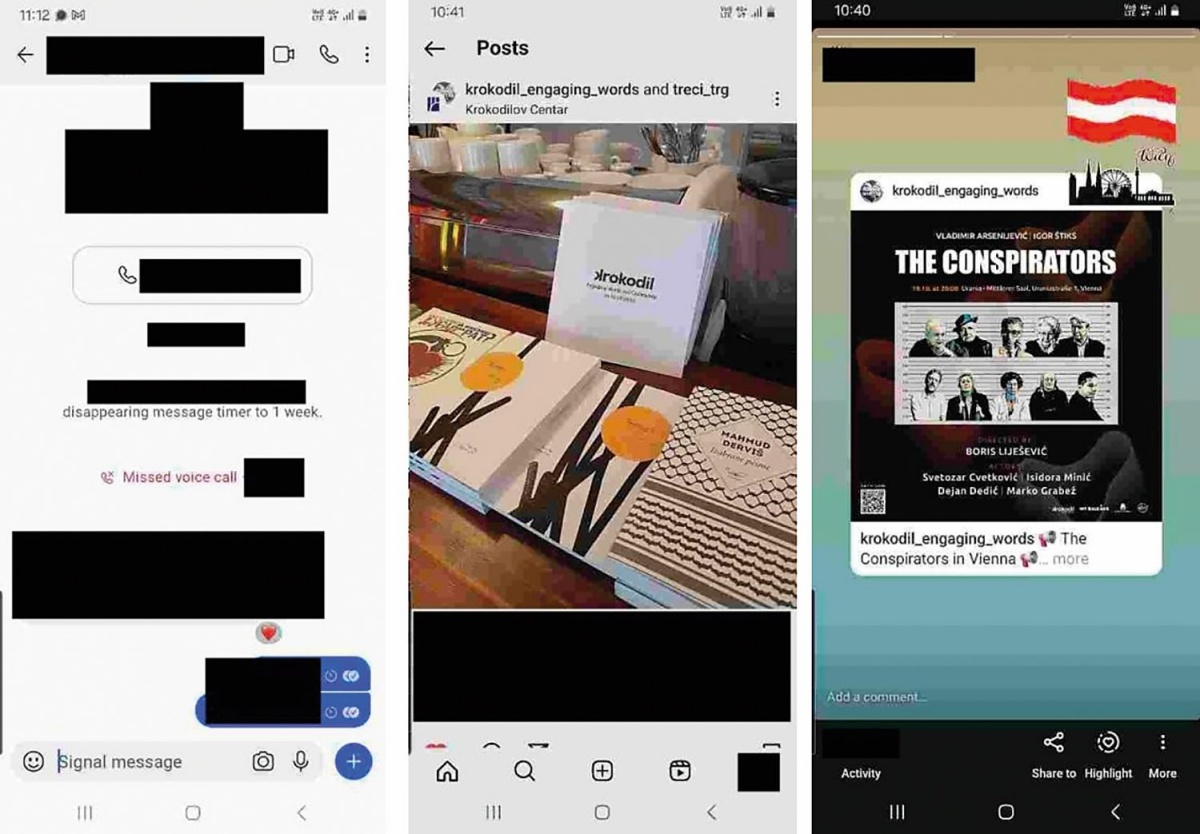

Konec lanskega leta smo iz poročila Amnesty International izvedeli tudi, da srbski organi pregona uporabljajo orodja NSO Group in Cellebrite za nadzor nad novinarji in aktivisti. Novinarja Slavišo Milanova so februarja lani pridržali med na videz rutinskim nadzorom prometa, ob čemer so mu za nekaj ur odvzeli telefon. Ko ga je dobil nazaj, je opazil nenavadno obnašanje, zato ga je poslal Amnesty International. Tam so odkrili sledove programske opreme UFED, ki jo izdeluje podjetje Cellebrite. Z njo so nanj namestili orodje NoviSpy, ki je beležilo pogovore in slike zaslona.

Amnesty International je odkril tudi, katere ranljivosti je NoviSpy uporabil za namestitev, zato so jih sporočili Googlu in Qualcommu, ki sta hitro ukrepala. Prav tako jim je uspelo s številnih telefonov na daljavo pobrisati NoviSpy. To ni bil osamljeni primer, saj so marca letos izdali novo poročilo, v katerem so opisali še dva potrjena primera, ko so srbske oblasti poskušale vdreti v telefone novinark v BIRN (Balkan Investigative Reporting Network) – to pot z orodjem Pegasus. Cellebrite je že februarja dejal, da bodo sodelovanje s Srbijo prekinili, NSO Group pa bolj pragmatično zatrjuje, da sodelujejo le z državami, ki orodja uporabljajo v zakonite namene. Amnesty International sicer v poročilu Digital Prison ugotavlja, da v Srbiji vsaj tri leta sistematično prisluškujejo novinarjem, aktivistom in drugim za oblast motečim dejavnikom.

Slike, ki jih z okuženih telefonov zajema srbski NoviSpy. Slika: Amnesty International

Hekerje napadli hekerji

Pegasus je osupnil svet predvsem z obsegom vohunjenja – tako po številu tarč kakor naročnikov –, še zdaleč pa ni prvo orodje za te namene. Na naslovnice je FinFisher prispel leta 2014, ko so hekerji vdrli v njegovega razvijalca Gamma in na internetu priobčili izvorno kodo orodja, podatke o ceni, seznam strank in druge interne dokumente. Gamma Group je angleško-nemško podjetje z nejasnim lastništvom in registracijo v davčni oazi na Britanskih deviških otokih. Že leta 2013 smo vedeli, da ga uporablja vsaj 36 držav, med njimi tudi Avstrija, Madžarska, Nemčija, Srbija, leto pozneje pa smo se muzali ob objavi 40 GB ukradenih podatkov. Citizen Lab je leta 2015 na seznam verjetnih uporabnikov umestil tudi Slovenijo.

FinFisher se je osredotočal na vdore v računalnike, ne toliko v pametne telefon, ker so bili leta 2013 časi drugačni. Širil se je s priponkami v elektronski pošti, z lažnimi programskimi posodobitvami in prek ranljivosti v programski opremi. Čeprav je bilo uporabnikov oziroma naročnikov mnogo, poznamo zgolj nekaj konkretnejših zgodb. Z njim naj bi prisluškovali turški in ugandski opoziciji, bahrajnskim aktivistom, novinarjem, odvetnikom in politikom. V Bahrajnu so aktivisti med arabsko pomladjo (2010–2012) prejemali elektronska sporočila (phishing), ki so imela okužene priponke, podobno se je širil tudi v Egiptu dve leti pozneje. V Turčiji pa so leta 2016 kar na vladne spletne strani naložili FinFisher, tako da so ga obiskovalci staknili s prenosom obrazcev in programske opreme.

Zakonita ranljivost

Včasih državam sploh ni treba iskati obvodov, skrivnih vhodov ali stranskih vrat, temveč preprosto sprejmejo zakon, ki jim omogoča dostop. V Veliki Britaniji že od leta 2016 velja Zakon o preiskovalnih pooblastilih (Investigatory Powers Act), ki je dobil leta 2024 amandma, na podlagi katerega je vlada januarja letos Applu izdala ukaz (Technical Capability Notice) o oslabitvi šifriranja. Apple za podatke v oblaku iCloud omogoča šifriranje podatkov od uporabnika do oblaka, kar imenuje ADP (Advanced Data Protection). Do teh podatkov niti Apple nima dostopa, ker nima ključa za dešifriranja, zato organom pregona uporabnikovih podatkov ne more dati, četudi bi dobil sodno odredbo. V Veliki Britaniji je bil ADP na voljo od leta 2022 do februarja letos, ko so ga ukinili zaradi omenjenega ukaza. Velika Britanija je zahtevala vgradnjo stranskih vrat, ki bodo organom pregona omogočila dostop do podatkov, a Apple vztraja, da šifriranje s stranskimi vrati pač ni šifriranje, zato so ADP raje ugasnili. Apple se je sicer tudi pritožil, postopek pa še teče. V njegov prid so se oglasile številne nevladne organizacije, zagovorniki zasebnosti in tudi druga podjetja, Veliko Britanijo so okrcali celo v ameriškem kongresu, a ostaja neomajna.

Apple je moral v Veliki Britaniji ukiniti šifriranje v iCloudu.

Medtem ko FinFisher še deluje, dasiravno pod drugim dežnikom (trenutno Lench IT Solutions), pa je italijanski Hacking Team klavno propadel. Podjetje iz Milana je bilo butični igralec s slabimi sto zaposlenimi v Italiji, ZDA in Singapurju, njegove izdelke pa so uporabljali v več desetih državah po vsem svetu. Leta 2015 jih je prizadel vdor, s katerim so hekerji odnesli 400 GB podatkov, ki so jih potem postavili na splet. HackingTeam si nikoli opomogel, leta 2019 jih je kupil InTheCyber Group. HackingTeam je razvijala platformi Da Vinci in Galileo, ki sta beležili dogajanje na okuženih sistemih, ki so bili raznovrstni – Windows, Linux, Mac OS, Android, iOS in drugi. Vdor leta 2015 je bil poveden zlasti zato, ker je razkril kupce, ki niso bile le države. Med njimi sta bila tudi Deutsche Bank in British Telecom.

Citizen Lab je leta 2015 med uporabniki FinFisherja izpostavil tudi Slovenijo, česar uradno ni nikoli nihče potrdil. Slika: Citizen Lab

Intellexa

Kako različna je lahko obravnava podjetij, ki razvijajo, preprodajajo ali izrabljajo ranljivosti, priča Cytrox. V nasprotju z NSO Groupa ali Cellebrita, ki sta spoštovana dobavitelja več držav, tudi ZDA, se je Cytrox leta 2023 znašel na seznamu podjetij, proti katerim so Američani uvedli sankcije, ki so jih lani še zaostrili. Te veljajo tudi za vodilne zaposlene v podjetju. Cytrox je del skupine Intellexa Consortium, ki razvija orodje Predator. Pri prodaji državam nima demokratičnih zadržkov, zato so ga dobavili tudi sudanskim milicam in egiptovski obveščevalni službi, poslovali pa so s Cipra.

Cytroxovi začetki so zaviti v tančico skrivnosti, pred petimi leti pa je podjetje pristalo v lasti nekdanjega poveljnika iz izraelske vojske. Omenjeni Tal Dilian je tudi ustanovitelj skupine Intellexa, katere izdelke Pegasus, Alien in druge so zaznali že v več kot 25 državah. Obsežna preiskava Amnesty International in Der Spiegla je leta 2023 pokazala, da so napadli vsaj 27 posameznikov v 23 institucijah. Med njimi so bili predsednica evropskega parlamenta, nemški veleposlanik v ZDA, tajvanski predsednik, ameriški senatorji in drugi.

V skupini Intellexa so podjetja Wispear/Passitor (Ciper), Cytrox (Severna Makedonija), Cytrox Holdings (Madžarska), Intellexa (Grčija), Intellexa LTD (Irska), Thalestris ltd (Irska). Sodeluje s skupino Nexa, v kateri so še Nexa Technologies (Francija),1 Nexa Technologies CZ s.r.o (Češka), Advanced Middle East Systems (ZAE), Trovicor (ZAE).

Največji škandal na evropskih tleh sega v leto 2022, ko so v Grčiji s Predatorjem prisluškovali več opozicijskim politikom in novinarjem. Grška vlada je bila vpletena v nakup in uporabo Predatorja, česar niso priznali, so pa potrditi vohunjenje za novinarjem Thanasisom Koukakisom. Leto pozneje je informacijski pooblaščenec odkril 220 sporočil SMS, ki so bila poslana na različne številke, v njih pa je bila povezava, ki okuži s Predatorjem. Med njimi so bili najvišji politiki, poslovneži, novinarji in drugi.

Intellexa Predator za vdiranje v telefone.

Odklepanje iphonov

Apple se rad pohvali, da sta zasebnost in varnost uporabnikov na prvem mestu, in to tudi trži kot konkurenčno prednost. Podatki v iCloudu so lahko šifrirani tako, da jih niti Apple ne more prebrati, že prej pa je to veljalo za podatke na napravah, zlasti pametnih telefonih. Dokler so telefoni zaklenjeni, je vanje skoraj nemogoče vstopiti, sodišča tako v ZDA kakor v EU pa so že večkrat povedala, da je vnos gesla pričanje. V samoovadbo pa človeka ni mogoče prisiliti. Pod črto lahko dodamo še, da odklep telefona s prstnim odtisom ali z biometrijo ni definiran kot pričanje, zato nas organi pregona ali sodišče v to običajno prisilijo. Tega se zaveda tudi Apple, ki je lani novembra posodobil iOS tako, da se telefon po 72 urah ponovno zažene, če ga v tem času nismo uporabljali. Po vsakem zagonu pa je za prvi odklep treba vpisati geslo, podatki pa so še bolj zaščiteni kot, če je telefon zgolj zaklenjen med uporabo.

V preteklih letih smo bili priče več razvpitim primerom, ko so imeli osumljenci ali storilci pri sebi telefon, na katerem bi lahko bili za preiskavo relevantni podatki. V nekaterih primerih ga je FBI hitro odklenil, drugič je trajalo precej dlje. Prvo veliko reklamo o zatesnjenosti iphona je Apple dobil leta 2016, ko se je FBI mesece mučil z odklepom iPhona 5C. Pripadal je Syedu Rizwanu Farooku, ki je 2. decembra 2015 v San Bernardinu v Kaliforniji skupaj s Tashfeen Malik streljal na božični zabavi in ubil 14 ljudi ter jih še 22 ranil. Policija je nekaj ur po napadu storilca izsledila in ju ustrelila, nato pa se lotila odklepanja njunih telefonov.

Uničevanje infrastrukture

V veliki večini primerov so vdori in napadi držav namenjeni pridobivanju informacij, v bolj radikalnih primerih brisanju podatkov, precej redkejši pa so napadi s posledicami v realnem svetu. Med njimi moramo omeniti očeta vseh napadov, črva Stuxnet. V iranske centrifuge za bogatenje urana v Natancu ga je leta 2008 na USB-ključku prinesel Erik van Sabben, kasnejše različice črva pa niso več potrebovale mule, temveč so se širile same. Stuxnet so razvili Američani in Izraelci, njegova naloga pa je bila sabotaža jedrskega programa. Stuxnet je spreminjal nastavitve Siemensovih programljivih logičnih krmilnih enot (PLC), zaradi česar je fizično okvaril centrifuge.

Decembra 2015 je Ukrajina ostala brez električne energije v dveh zahodnih pokrajinah, kar je prizadelo okrog četrt milijona odjemalcev. Zlonamerni program BlackEnergy 3 se je ugnezdil na računalniške sisteme treh dobaviteljev električne energije, ki so nadzorovali sisteme SCADA v razdelilnih postajah, zaradi česar je bila za nekaj ur motena dobava električne energije. Leto dni pozneje se je napad ponovil v Kijevu. Precej obširnejši pa je bil napad junija 2017, ko je črv Petya na videz deloval kot izsiljevalski program in je tudi prizadel več držav, a je bil v resnici osredotočen na Ukrajino in napisan tako, da je povzročil največ škode. V vseh primerih strokovnjaki kot najverjetnejšega napadalca navajajo Rusijo.

Farookov iPhone 5C je bil zaklenjen, podatki pa šifrirani. Starejše kopije so preiskovalci lahko sneli iz iClouda – ki tedaj še ni poznal šifriranja s ključem brez Applove vednosti –, novi podatki pa so bili le na telefonu. Do njih FBI ni mogel, pri čemer mu niti Apple ni mogel pomagati, saj ni poznal kode (PIN) za odklep. Deset napačnih vnosov bi nepovratno izbrisalo ključ za dostop do podatkov. FBI je od Appla zahteval pomoč, a mu Apple ni želel ali mogel (šlo je za kombinacijo) pomagati. Apple bi bil moral napisati novo različico iOS z naluknjano zaščito, česar Apple ne bo nikoli storil, so zagotovili v Cupertinu.

Ko se je zdelo, da se bo pat položaj vlekel mesece, je 28. marca FBI sporočil, da jim je neznana stranka pomagala odkleniti telefon. Kdo in kako je to storil, nismo nikoli uradno izvedeli. Neuradno je krožilo več teorij: izraelsko podjetje Cellebrite, neodvisni hekerji z zlorabo nezakrpane (zero-day) ranljivosti v iphonu, avstralsko podjetje Azimuth Secruity ali ameriško podjetje Grayshift.

Zelo podoben primer se je vlekel več mesecev po terorističnem napadu na vojaško bazo Pensacola na Floridi, v katerem je strelec Mohammed Saeed Alshamrani decembra 2019 ubil tri vojake. Napad se je končal, ko so ga ubili, za njim pa sta ostala tudi zaklenjena iPhone 5 in iPhone 7 Plus. FBI se je za pomoč obrnil na Apple, a ga je pričakal znani odgovor: lahko vam posredujemo vse podatke iz iClouda, varnostnih lukenj pa v IOS ne bomo vrtali. Šele maja prihodnje leto je FBI sporočil, da so telefona odklenili, a ob tem ni pozabil skorajda užaljeno poudariti, da brez Applove pomoči. Generalni tožilec je dobesedno zapisal: »Zahvaljujoč odličnemu delu FBI – in brez zahvale Applu – nam je uspelo odkleniti Alshamranijeva telefona.« Da, tudi uradna izjave niso imune na pikrost.

Precej težje je z novimi iphoni. Newyorškega župana Erica Adamsa so septembra lani obtožili več kaznivih dejanj, med drugim podkupovanja, prejemanja daril in poneverb. Iphone in ipad so mu zasegli že novembra 2023, na osebnem telefonu pa je pred tem zamenjal kodo za odklep, da ne bi kdo izmed članov njegovega osebja pomotoma česa izbrisal, trdi Adams. Kodo je nato prikladno pozabil in FBI prinesel zaklenjeni telefon. FBI je želel pridobiti vsebino telefona, a jim to da aprila letos ni uspelo. Apple je vnovič zavrnil kakršnokoli pomoč pri odklepu, vsebina v iCloudu pa je tako šifrirana, da niti Apple nima ključa. Nato je pravosodno ministrstvo pod novim ameriškim predsednikom zahtevalo ustavitev pregona. Žal nikjer v sodnem spisu ni zabeležena ključna informacija: kateri iphone in katero različico iOS uporablja Adams. Očitno pa je, da je uporabljal zgolj PIN, ne pa tudi biometričnih podatkov za odklep ali pa je bil telefon na sveže ponovno zagnan.

Androidni telefoni še manj varni

Zadnji primer je sorazmeren svež. Matthew Crooks je julija letos streljal na Donalda Trumpa, med aretacijo pa so zasegli tudi njegov Samsungov Android telefon. FBI v Pittsburghu sicer ni imel ustreznega orodja za odklep, v forenzičnem centru v Quanticu v Virginiji pa s tem niso imeli težav. Sami sicer niso zmogli, zato so na pomoč poklicali stare znance iz podjetja Cellebrite. Uporabili so njihovo orodje in nekaj tehnične pomoči iz podjetja, da so v 40 minutah odklenili telefon. Podobni postopki ponavadi trajajo mesece, a to pot je šlo za absolutno prioriteto. Ob tem povejmo, da je imel storilec kar šest telefonov, med njimi tudi Applove, v katere FBI ni mogel, Apple pa mu kljub moledovanju Donalda Trumpa ni pomagal.

Cellebrite sicer javno ne oglašuje svojih zmogljivosti, a občasno kaj pricurlja v javnost. Lani poleti je 404 Media poročal, da zmore Cellebrite odkleniti vseh iphone do različice 17.4 in Android 14. Z nekaterimi novejšimi Googlovimi pixli imajo sicer še nekaj težav, a v večino naprav lahko vstopijo. Cellebrite gre pri skrivnostnosti celo tako daleč, da v pogodbah z organi pregona zahteva molčečnost o uporabi tehnologije tudi na sodišču. Cellebrite ne želi, da bi se kakršnekoli podrobnosti o zmožnostih ali celo tehnikah vdorov omenjale na sodiščih ali pristale v dokaznem gradivu.

Podtikanje certifikatov

V nekaterih primerih so bile države tako nerodne, da je težko oceniti, ali so imele resne namene prisluškovati, je šlo zgolj za preverjanje terena ali pa enostavno niso imele ustreznih znanj. V to kategorijo sodi Kazahstan, ki je svojim državljanom kar trikrat poskusil podtakniti lastne certifikate, na koncu pa so obupali.

Že decembra 2015 so izdali samopodpisani korenski certifikat (root certificate), nato pa je nacionalni ponudnik interneta Kazakhtelecom zahteval, da ga uporabniki interneta namestijo na svoje naprave. Poimenovali so ga certifikat za nacionalno varnost in bi ga morali začeti uporabljati januarja 2016. Odbor za telekomunikacije, informatizacijo in informatiko pri ministrstvu za investicije in razvoj, ki je regulator interneta, je zapisal, da zakon o telekomunikacijah zahteva uporabo novega certifikata za zaščito prometa. Certifikat je nekaj dni enako skrivnostno, kot se je pojavil, tudi izginil.

Poskusili so še dvakrat. Julija 2019 so tamkajšnji ponudniki dostopa do interneta svoje stranke spet začeli obveščati, da morajo namestiti korenski certifikat (Qaznet Trust Certificate), a je bil odziv proizvajalcev brskalnikov jadrn. Mozilla in Google sta že avgusta sporočila, da omenjenega certifikata ne bosta upoštevala, četudi bi ga uporabniki ročno namestili. Ko je decembra 2020 Kazahstan poskusil še v tretje, je bil odziv enak.

Mitološke zveri

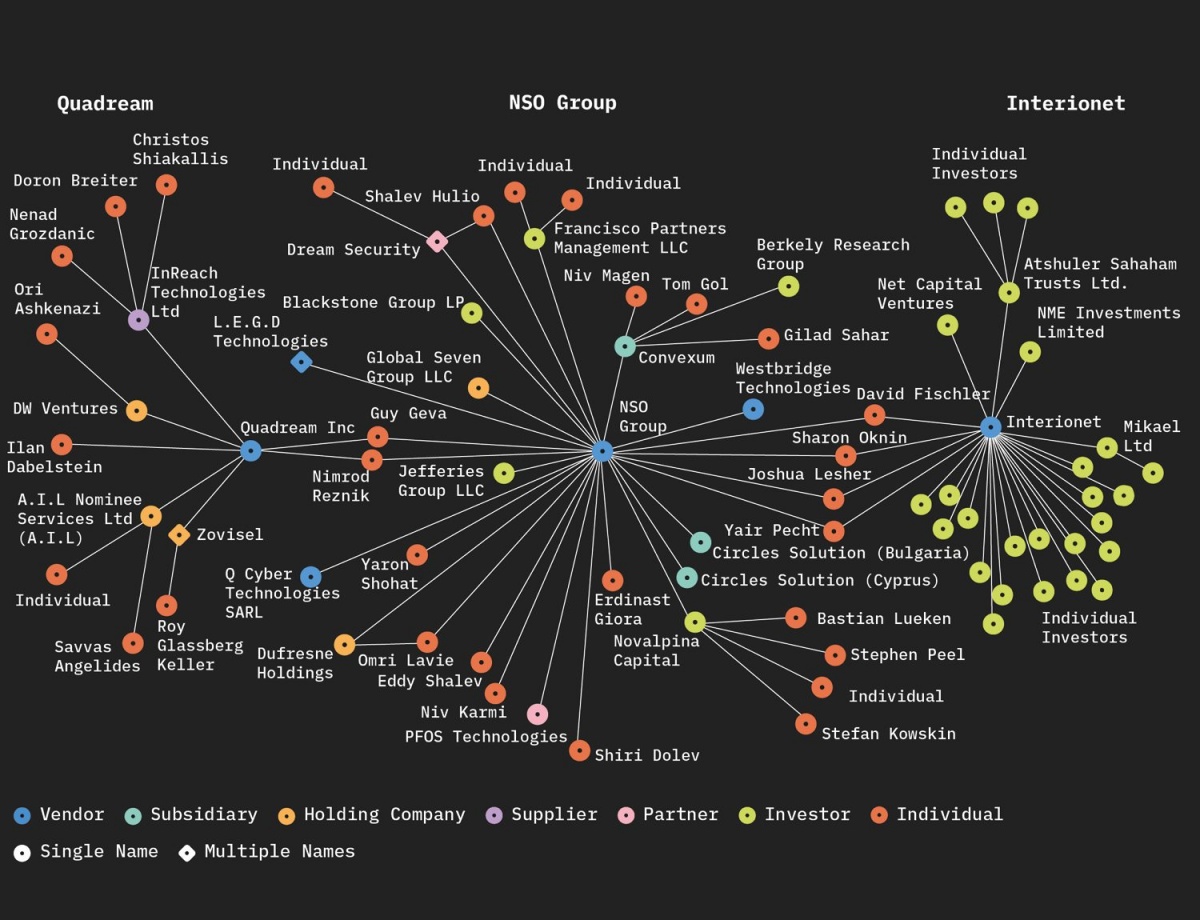

Atlantic Council je septembra lani objavil poročilo Mythical Beasts, v katerem so poskušali osvetliti svet preprodajalcev ranljivosti in izdelovalcev orodij za državno rabo. Preiskali so obdobje v letih 1992–2023 in odkrili prepleteno omrežje, ki ga sestavlja 49 proizvajalcev opreme za vdore, 36 podružnic, 24 partnerskih podjetij, 20 dobaviteljev, 32 holdingov ter 95 investitorjev. Podjetja se povezujejo v tri večje grozde – izraelskega, italijanskega in indijskega, redno sodelujejo, se povezujejo, spreminjajo imena in sedeže. Vsaj 80 držav na svetu je kupilo programsko opremo od vsaj enega takega podjetja. V Evropski uniji je vsaj 14 držav kupovalo opremo od NSO Group.

Grozd podjetij okoli NSO Group. Slika: Atlantic Council

Pravih razlogov ne poznamo, a jih ni težko uganiti. Korenski certifikat predstavlja izhodišče v verigi zaupanja, ki temelji na overiteljih in njihovem podpisovanju certifikatov. Če država izda korenski certifikat, lahko teoretično izvaja napade s prisluškovanjem MITM (man in the middle attack). Četudi je promet zašifriran s tem certifikatom, ga lahko država odklene (ker ima pripadajoč zasebni ključ), prebere in potem zašifrira s pravim ključem stran, ki jo želi obiskovalec v resnici videti. Napadi MITM temeljijo na podtikanju javnih ključev, ki niso v lasti organizacije, za katero se lastnik izdaja. Če pa država uporabnike prisili v namestitev takih certifikatov, sploh ni treba ničesar na skrivaj podtakniti, saj uporabniki svoje brskalnike odklenejo kar sami. Analiza je pokazala, da je bilo prizadetih vsaj 37 domen in, zanimivo, ne vsi uporabniki, temveč zgolj stranke Kazakhtelecoma (avtonomni sistem 9198 KazTelecom).

Podoben incident je izbruhnil tudi februarja 2015, ko so na prenosnih računalnikih proizvajalca Lenovo odkrili samopodpisane certifikate, ko so imeli enake zasebne ključe na vseh računalnikih. Razlog je bil v programski opremi Superfish Visual Search, ki je bila prednameščena na njih. Microsoft je kmalu izdal popravek, ki je prisilno izbrisal Superfish, Lenovo pa je kasneje sklenil več sodnih poravnav in v ZDA kupcem prizadetih prenosnikov plačal 3,5 milijona dolarjev.