Nova generacija ranljivosti Spectre v Intelovih procesorjih pod Linuxom

Čeprav od odkritja ranljivosti Spectre in Meltdown, ki izkoriščata optimizacijo procesorjev s špekulativnim izvajanjem ukazov, kar je možno izrabiti za nepooblaščen dostop do varovanih delov pomnilnika, mineva že šest let, se še vedno pojavljata. Raziskovalci so te dni objavili podrobnosti o drugi generaciji napada Spectra, ki je podoben prvotnemu.

Nova ranljivost prizadene številne moderne Intelove procesorje, kadar na računalniku teče Linux. Pri napadih Spectra se izkorišča lastnost modernih procesorjev, da začnejo izvajati določene dele kode, še preden je jasno, ali je to potrebno (pred razvejitvami). Če je to potrebno, smo pridobili nemalo hitrosti, v nasprotnem primeru nismo izgubili nič in se ukazi pač zavržejo. A vsaka izvedba spremeni stanje v predpomnilniku in procesorskih registrih, kar je možno s premetenimi ukazi spremljati in iz tega izluščiti vsebino pomnilnika. To so lahko šifrirni ključi, gesla in podobni kratki, a ključni kosi podatkov. Tipična napada sta Branch Target Injection (BTI) in Branch History Injection (BHI).

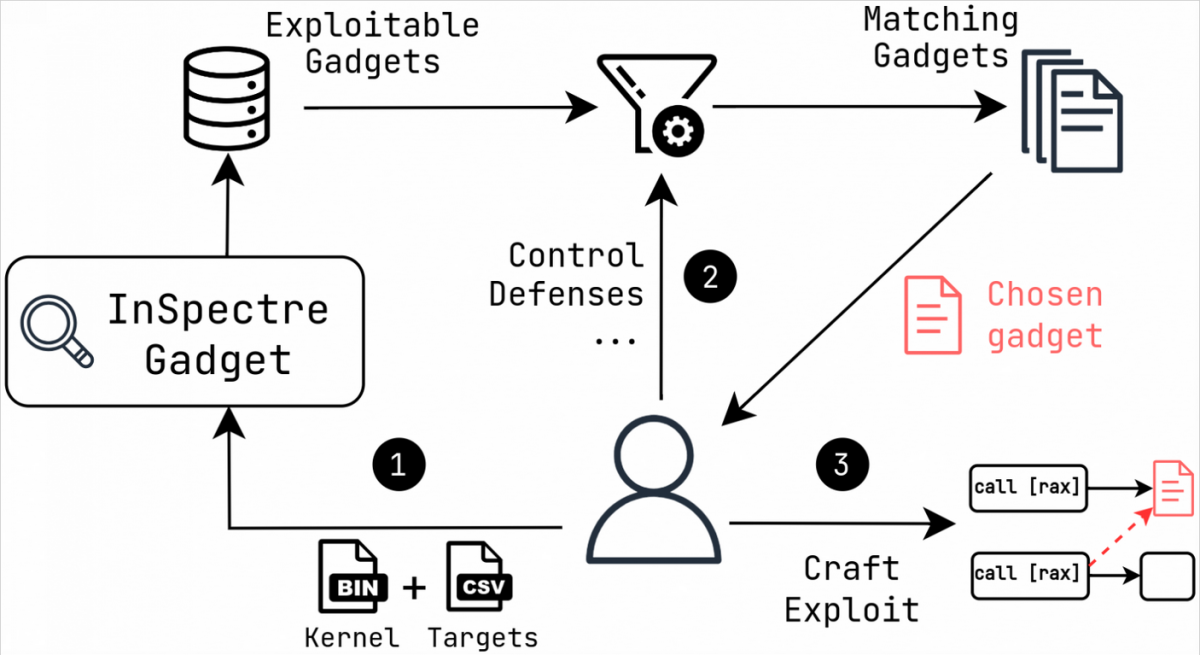

Nove raziskave kažejo, da obstoječi popravki niso zadostni. Ti delujejo z zmanjševanjem površine za napad oziroma njeno odstranitvijo. A raziskovalci z univerze v Amsterdamu (VU) so pokazali, da je še vedno možno prebirati poljubne podatke v pomnilniku, ker so v Linuxovem jedru še šibka mesta. Nova ranljivost ima oznako CVE-2024-2201.

Intel je že izdal nova priporočila, kako se ubraniti pred novim Spectrom. Svetujejo izklop funkcije eBPF (Extended Berkeley Packet Filter), vklop eIBRS (Enhanced Indirect Branch Restricted Speculation) in SMEP (Supervisor Mode Execution Protection). Na nivoju programiranja pa svetujejo uporabo ukazov LFENCE (Load Fence), ki služijo kot sterilizacijske točke in pobrišejo zgodovino (Branch History Buffer), ko gre za prehode med deli kode v različnih varnostnih nivojih.