Windows - Varnost za siromake

Že ptički na strehi čivkajo, da je treba v današnjem času računalnik zavarovati pred napadi s spleta, zlonamerno programsko opremo in številnimi drugimi grožnjami. Kljub temu marsikdo ne ve, da ima operacijski sistem Windows 10 vrsto vgrajenih mehanizmov, s katerimi se lahko uspešno obranimo brez enega samega zapravljenega evra.

Operacijski sistem Windows je že v različici 8 imel vgrajeno protivirusno zaščito z imenom Defender. Ta se je kasneje razširil v Windows Defender Security Center in s septembrsko nadgradnjo 2018 prelevil v sistemski pripomoček Security Essentials oziroma Varnost sistema Windows, ki je del splošnih nastavitev operacijskega sistema. Kot prva je na seznamu možnosti navedena Zaščita pred virusi in grožnjami, ki ni nič drugega kot stari dobri protivirusnik Windows Defender. Medtem ko je starina zagotavljala zgolj precej ohlapno zaščito, je natrenirani programski varnostnik na zadnjih testih odkrivanja groženj v primerjavi s tekmeci redno pri vrhu razpredelnic z rezultati.

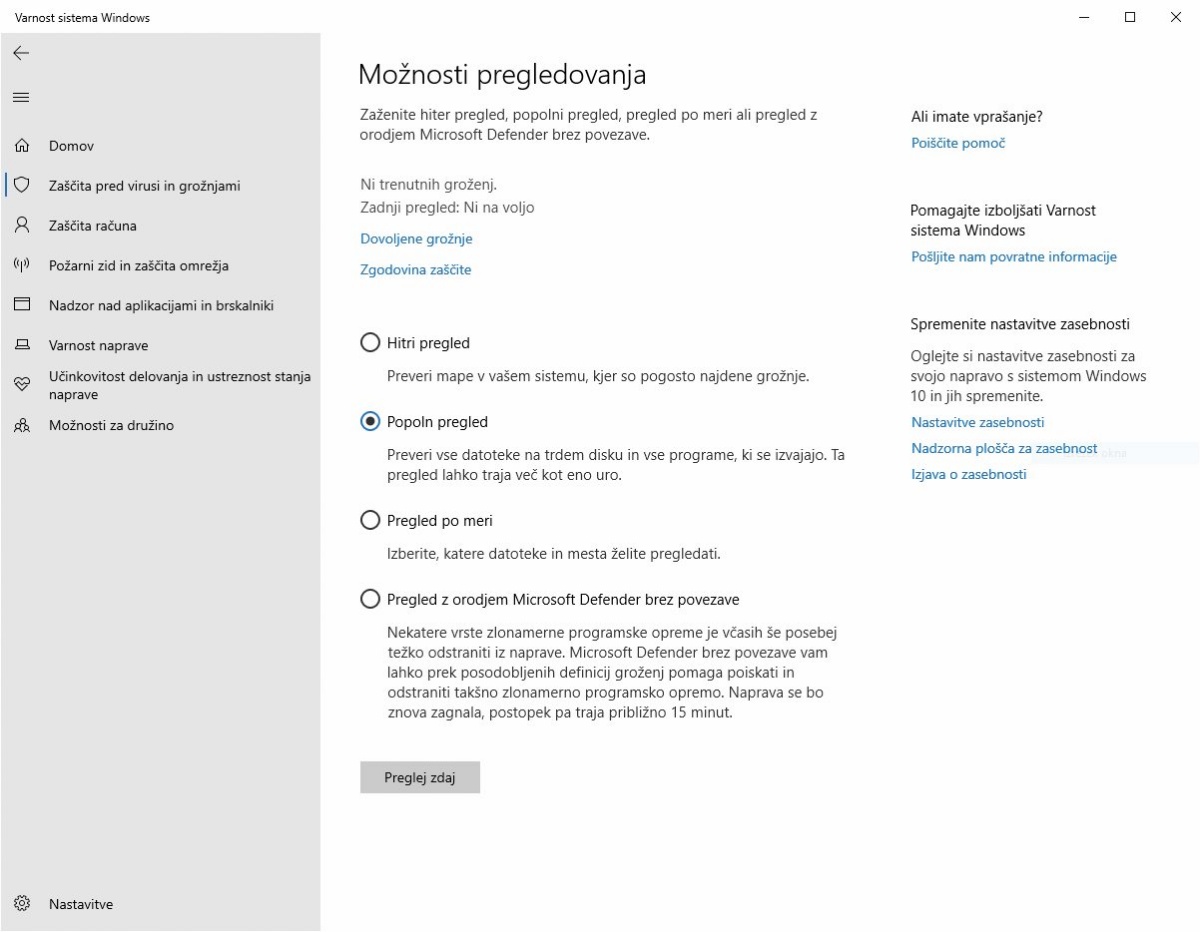

Natančnejše delovanje varnostnika Windows Defender sprožimo z eno od naprednejših izbir Možnosti pregledovanja.

Zaščita pred virusi in grožnjami je v operacijskem sistemu Windows 10 privzeto vključena in stran z nastavitvami uporabniku samodejno sporoča, kdaj je bil opravljen zadnji pregled. Microsoft je pregledovanje učinkovito skril tako, da ga posameznik praktično ne občuti. Ročno ga zaženemo z gumbom Hitri pregled. Če si zaželimo popolnejšega prečesavanja datotek, so pod zavihkom Možnosti pregledovanja na voljo še Popoln pregled, ki pregleda prav vse datoteke na trdem disku in vse programe, ki se izvajajo, Pregled po meri, kjer sami izberemo, katere datoteke in mesta želimo pregledati, ter Pregled z orodjem Microsoft Defender brez povezave, ki je namenjen vrstam zlonamerne programske opreme, kadar jih je težje odstraniti in mora sistem računalnik med postopkom ponovno zagnati. V zadnjem primeru programski varnostnik uporabi virusne definicije, shranjene na lokalnem disku.

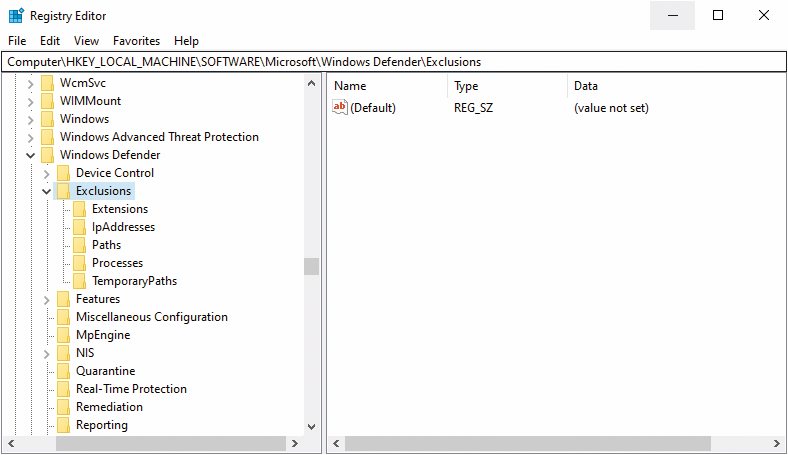

Popoln seznam dovoljenih izjem pri delovanju Microsoftovega zaščitnega programa najdemo ob pomoči urejevalnika registra »Registry Editor«.

Pod možnostmi pregledovanja je opcija Dovoljene grožnje (angl. Allowed threats). Gre za seznam datotek, ki jih je Defender označil za sumljive, sami pa smo dovolili njihovo izvajanje. Včasih je na seznamu zgolj opis morebitne grožnje brez podrobnosti o datoteki, ki jo je povzročila. Vse dovoljene predmete najdemo v sistemskem registru pod ključem HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows Defender \ Exclusions.

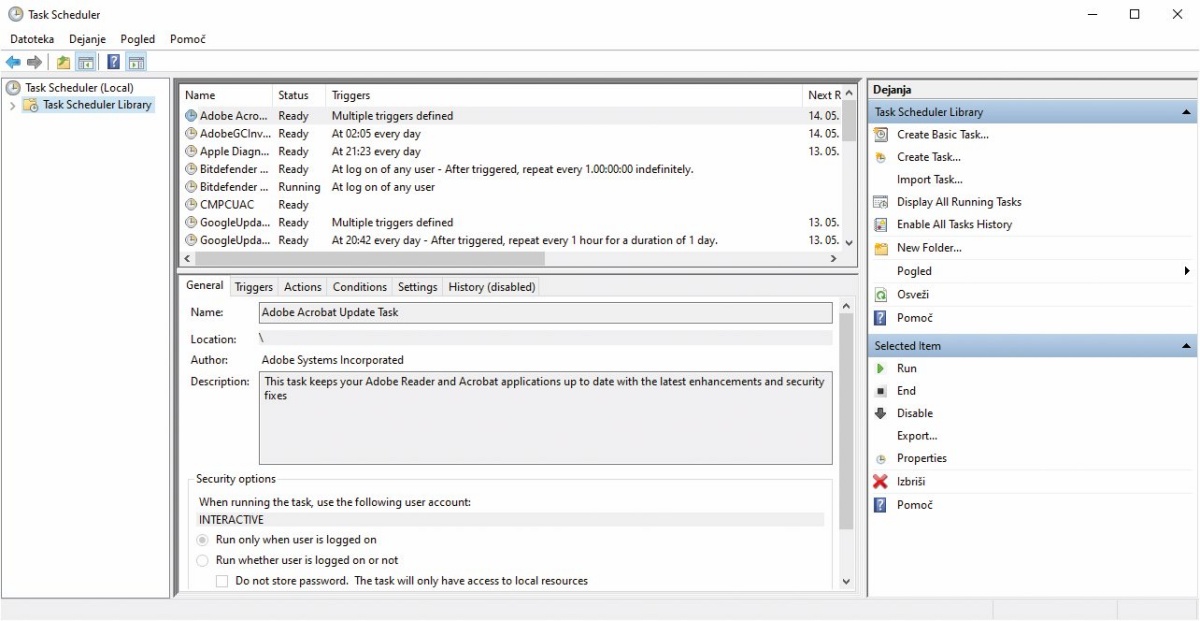

PowerShell direktive MpPreference veljajo do naslednjega zagona računalnika, zato jih z avtomatiko »Task Scheduler« vsakič znova zaženemo.

Veliko več nastavitev Windows Defender nima, saj je bil cilj razvijalcev zaščito postaviti čim bolj v ozadje in uporabnika ne obremenjevati z njo. Pod opcijo Nastavitve zaščite pred virusi in grožnjami (angl. Virus & threat protection settings) tako najdemo zgolj nekaj drsnikov, med katerimi je kot prva Sprotna zaščita. Z njo v primeru potrebe dela z občutljivimi imeniki in datotekami, ki jih Defender iz nekega razloga ne mara, zaščito začasno izključimo. Čez nekaj časa se bo izklopljena zaščita spet samodejno aktivirala. Za stalen izklop sprotne zaščite moramo zagnati orodje Task Scheduler in nastaviti opravilo, ki se bo zagnalo ob vsaki prijavi v operacijski sistem. Vanj vnesemo PowerShell direktivo Set-MpPreference –DisableRealtimeMonitoring $true.

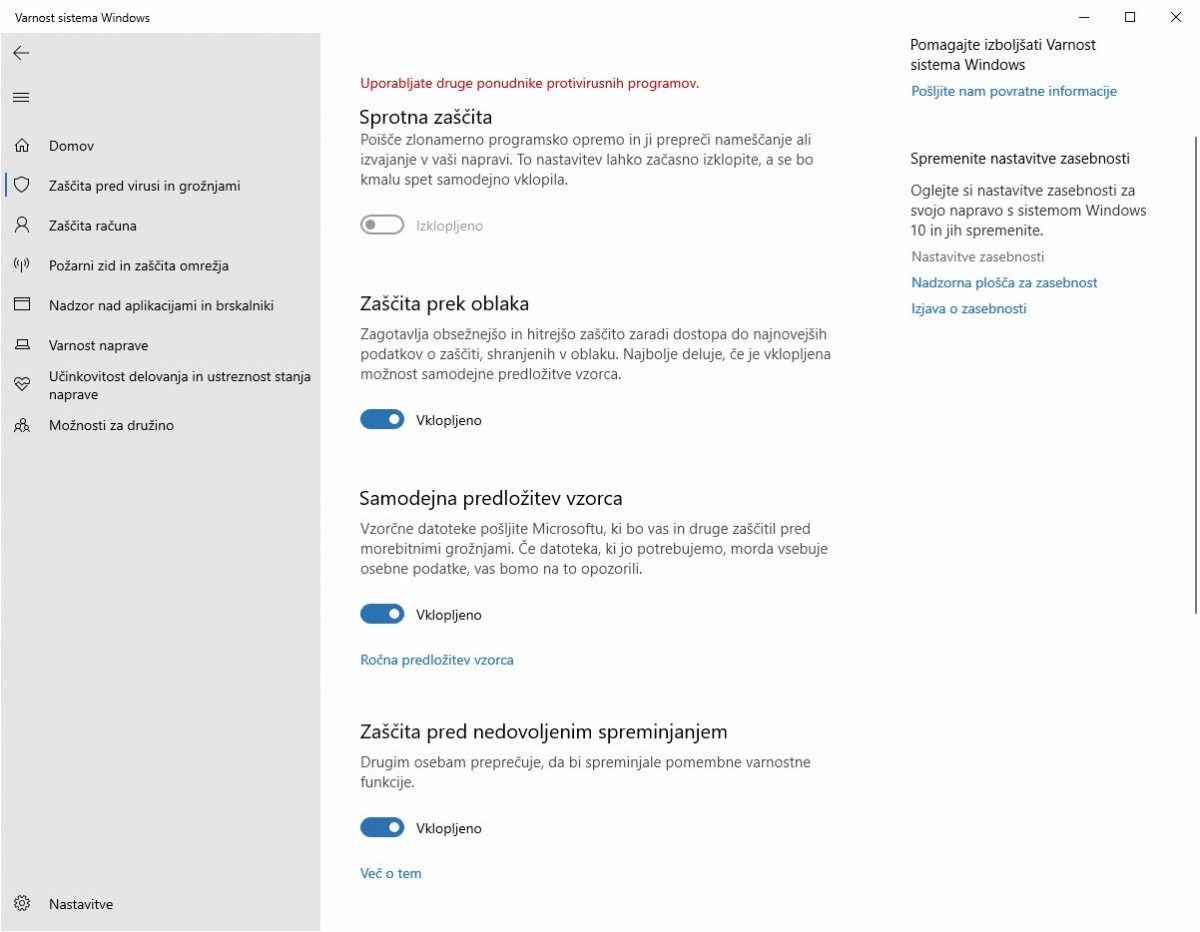

Delovanje osrednjih zmožnosti zaščitnega programa Windows Defender upravljamo s priročnimi drsniki.

Trajni izklop sprotne zaščite seveda ni priporočljiv, saj nas izpostavi morebitnim zlonamernim napadom z interneta, prav tako kot ni priporočljiv izklop naslednjega drsnika v Nastavitvah zaščite pred virusi in grožnjami. Zaščita prek oblaka (angl. Cloud-delivered protection), zagotavlja obsežnejšo in hitrejšo zaščito, saj ima na voljo vedno sveže informacije o grožnjah, ki prežijo na nas, hkrati pa se poslužuje podatkov z računalnikov drugih uporabnikov operacijskega sistema Windows, kar pomeni, da lahko ob pomoči umetne inteligence predvidi grožnjo, še preden ja ta splošno znana in potrjena. Deluje v navezi z opcijo Samodejna predložitev vzorca (angl. Automatic sample submission), ki se sproži, ko Defender ne zmore dokončno potrditi ali ovreči grožnje in pošlje datoteko na Microsoftove strežnike v podrobnejšo analizo. Sistem nas sicer opozori pred pošiljanjem osebnih podatkov, a če smo med bolj zavestnimi glede varovanja zasebnosti, lahko možnost zbiranja vzorcev brez slabe vesti tudi izklopimo.

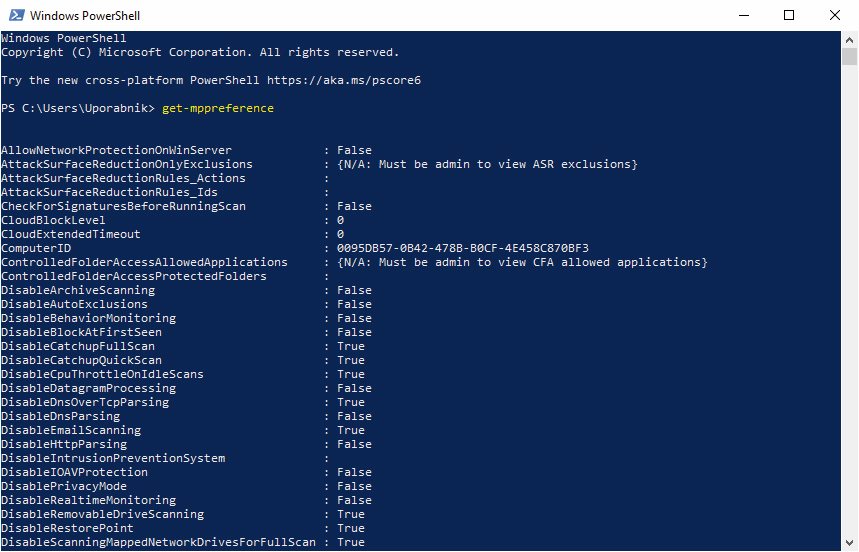

V terminalu PowerShell ukaz Get-MpPreference izpiše vse dodatne možnosti Windows Defenderja.

Naslednji drsnik, ki ga je priporočljivo pustiti vklopljenega, je Zaščita pred nedovoljenim spreminjanjem (angl. Tamper Protection). Ko je drsnik aktiviran, bo Okenska zaščita privzeto ignorirala nastavitve določenih registrskih ključev, skupinske politike ali PowerShell direktiv. Z njim se obranimo pred večino starejših napadov, ki so izkoriščali naštete metode in sami po potrebi izklapljali Windows Defender. Drsnik izklopimo le v enem primeru, ko želimo večji nadzor nad delovanjem zaščite operacijskega sistema. PowerShell ukaz Get-MpPreference izpiše 81 različnih spremenljivk, na katere ob pomoči uporabniškega vmesnika ne moremo vplivati. Lahko pa jih spremenimo v ukazni vrstici PowerShell. Če želimo večkrat dnevno posodobiti katalog groženj namesto enkrat, kot je to privzeto, vpišemo ukaz Set-MpPreference -SignatureUpdateInterval X, kjer je X število ur, ki naj mine med dvema posodobitvama.

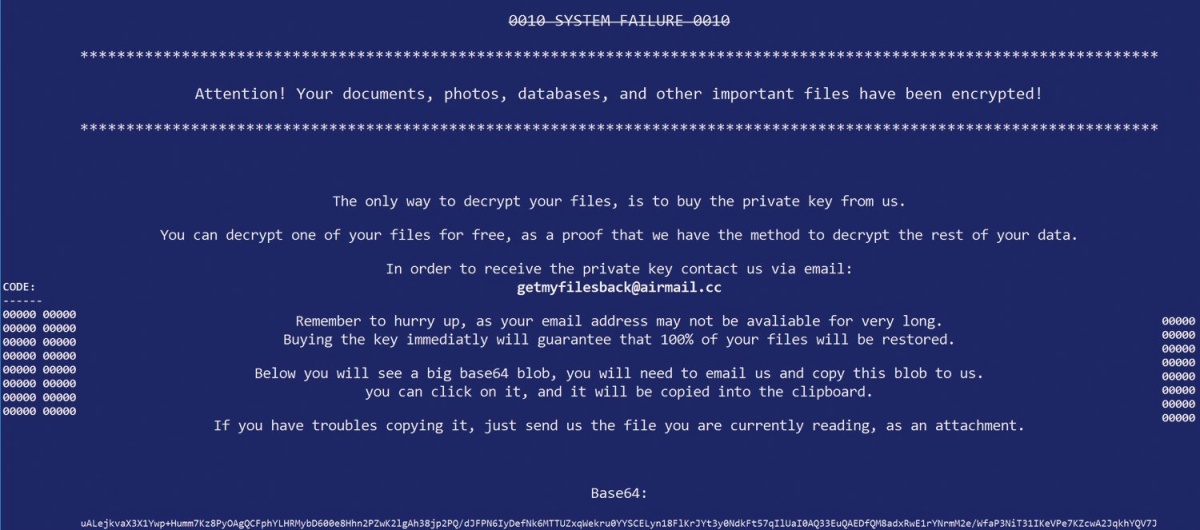

Ena največjih nadlog zadnjih let je ransomware ali izsiljevalski virus, ki uporabnikove datoteke na računalniku in z njimi povezane shrambe zaklene ter zanje zahteva odkupnino.

Nadzorovani dostop do map (angl. Controlled folder access) je naslednja nastavitev, ki prepreči nepooblaščenim programom spreminjanje datotek v imenikih. Z njo se obranimo najbolj pereče nevarnosti zadnjih let, izsiljevalskih virusov, ki podatke na disku zaklenejo in zanje zahtevajo odkupnino. Osnovna nastavitev Nadzorovanega dostopa do map zavaruje imenike Dokumenti, Slike, Videoposnetki, Glasba, Priljubljene in Namizje. Po želji lahko v nadzorovani dostop vključimo tudi druge imenike na lokalnem disku, zunanji napravi ali celo omrežnem mestu. V tem primeru bodo imeniki le delno zavarovani, ko jih bo uporabljal operacijski sistem Windows, na katerem smo nastavili omenjeno nastavitev, medtem ko bodo z drugimi napravami in sistemi še vedno dostopni.

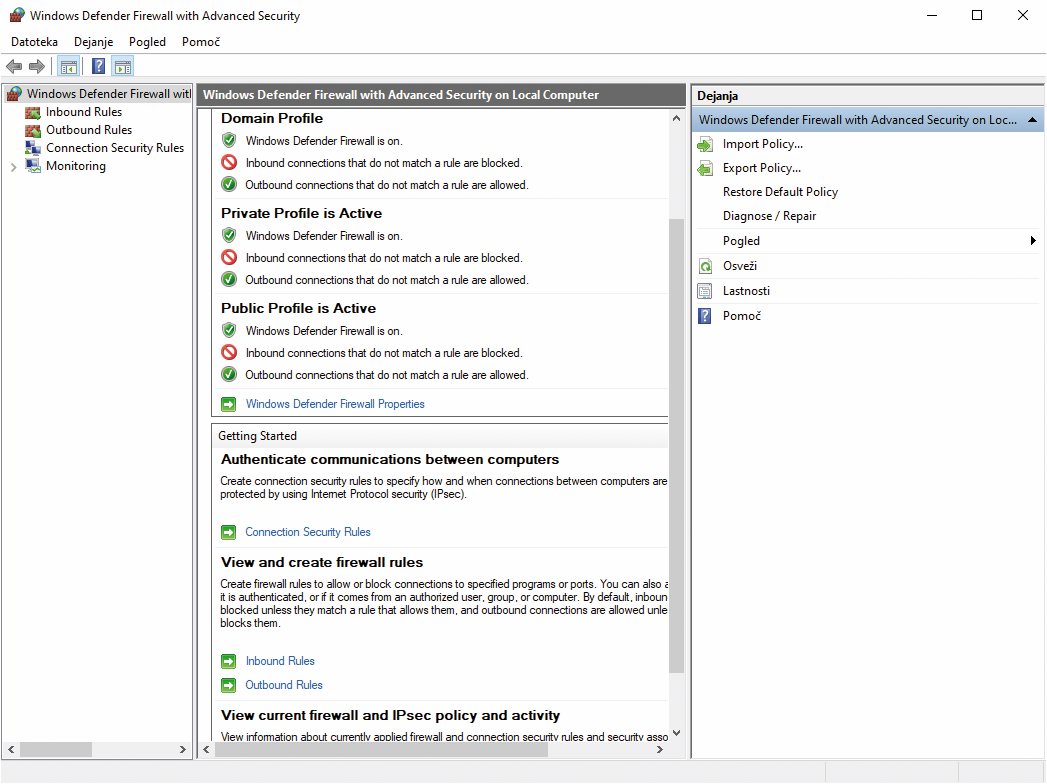

Požarni zid Windows Firewall nas že s privzetimi nastavitvami filtriranja vhodnega in izhodnega omrežnega prometa ustrezno zavaruje.

Omrežni promet nam pomaga nadzorovati požarni zid Windows Firewall. Do njegovih nastavitev pridemo znotraj Varnosti sistema Windows pod opcijo Požarni zid in zaščita omrežja / Dodatne nastavitve ali z vpisom wf.msc v zagonsko vrstico operacijskega sistema. Požarni zid nadzoruje tako prihajajoče kot odhajajoče povezave in skrbi za zaustavitev nepooblaščenih paketov že v fazi poti. Privzete nastavitve požarnega zidu so za večino uporabnikov dovolj, saj so skrbno izbrane za zagotavljanje zaščite v najpogostejših scenarijih. Svoja pravila dodajamo tako, da na vhodu (Inbound Rules) ali izhodu (Outbound Rules) izberemo Dejanje / New Rule, se odločimo, ali bomo nadzirali program ali določena vrata TCP oziroma UDP, določimo akcijo, ki se v primeru navedene povezave izvede, ter tudi, kje naj pravilo velja – v domačem, javnem ali službenem omrežju.

Po virusih, izsiljevalcih in sumljivih povezavah gremo naprej, naslednja pomembna nastavitev v Okna vgrajene zaščite se imenuje Nadzor nad aplikacijami in brskalniki (angl. App & browser control). V njej vklopimo Zaščito na osnovi ugleda (angl. Reputation-based protection settings). V Nastavitvah zaščite na osnovi ugleda najdemo opciji Preverite aplikacije in datoteke ter SmartScreen za Microsoft Edge, ki sta privzeto omogočeni. Prva nas opozori, ko s spleta prenesemo datoteko, ki sistemu Windows ni znana, druga se oglasi, ko z Microsoftovim spletnim brskalnikom obiščemo sumljivo spletno mesto. Vedeti je treba, da zadnja nastavitev svoje poslanstvo opravlja le v spletnem pripomočku Edge, medtem ko imajo drugi brskalniki vgrajene ločene sorodne sisteme, ki jih je treba posebej nastaviti.

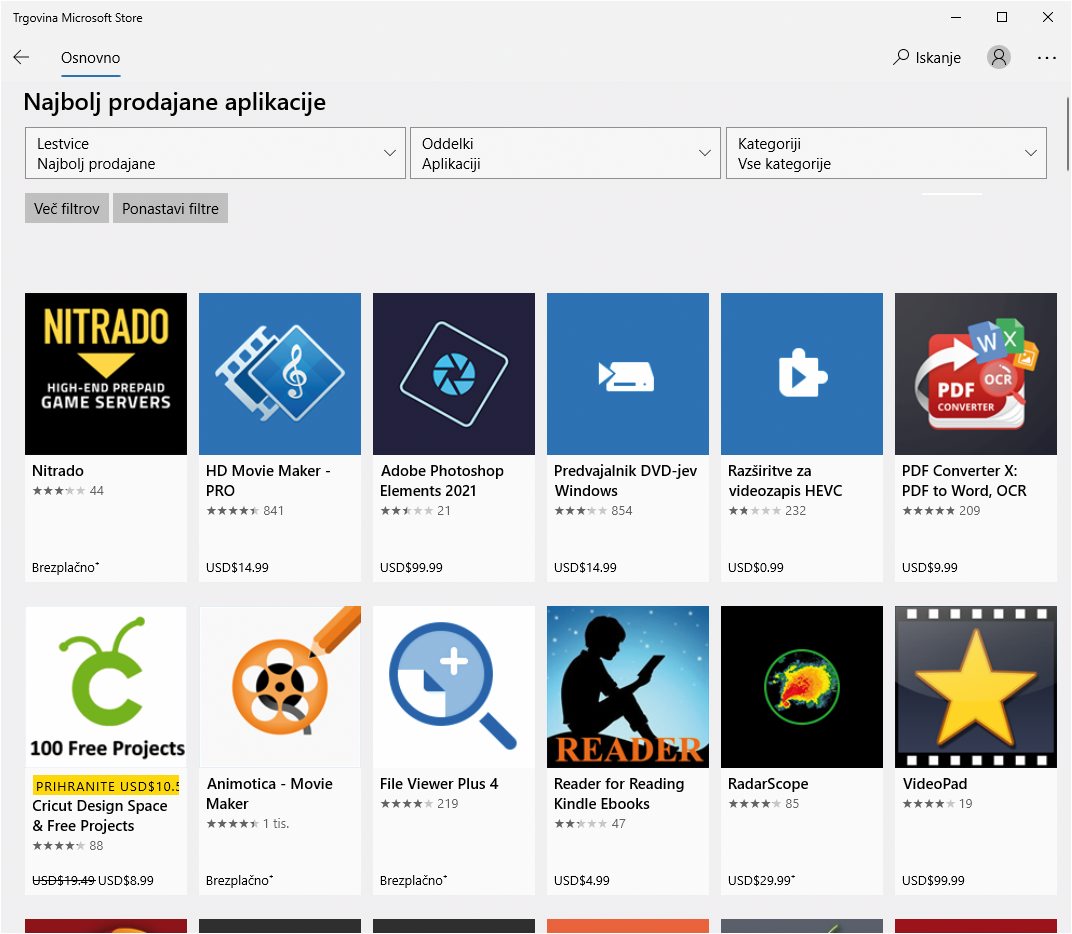

Microsoft se zaveda, da tudi tržnica Windows Store ni varna pred zlonamernimi programi, zato pazi nanjo z zaščito SmartScreen.

Preostali opciji Nastavitve zaščite na osnovi ugleda sta Blokiranje morebitno neželene aplikacije in Filter SmartScreen za aplikacije iz trgovine Microsoft Store. Zadnja je zaščita za programe z uradne Windows tržnice, prva pa za vse ostale in že z imenom nakazuje, da ne zaustavi le aktivnih neželenih procesov, temveč tudi druge, ki jih ne želimo na svojem računalniku. Z omogočenim drsnikom Blokiraj aplikacije pregleda aplikacije ob zagonu, z Blokiranje prenosov pa že ob prenašanju s spleta. Blokiranje prenosov s to nastavitvijo deluje spet le v spletnem brskalniku Microsoft Edge. Blokiranje morebitno neželene aplikacije meri na šest različnih tipov programskih izdelkov. Ne mara aplikacij z oglasi, aplikacij, ki rudarijo kriptovalute, aplikacij, ki so vgrajene v nepovezano namestitveno datoteko, aplikacij, ki sledijo naši dejavnosti v reklamne namene, aplikacij, ki želijo prelisičiti dežurnega varnostnika, ter aplikacij, ki so jih za slabe označili strokovnjaki v Redmondu. Če naštetih tudi sami ne maramo, naj bo gumb Vklopljeno večno moder.

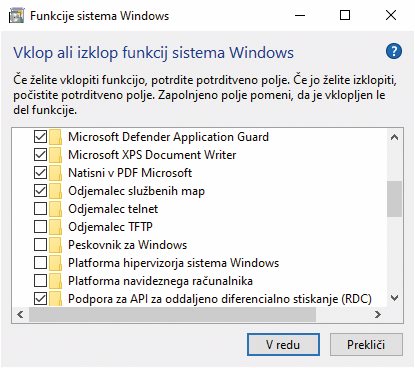

Uporabniki računalnika z različico operacijskega sistema Windows 10 Pro in s procesorjem, ki podpira strojno virtualizacijo, izolirano spletno brskanje vklopijo z namestitvijo dodatnega pripomočka Microsoft Defender Application Guard.

Uporabniki računalnika z različico operacijskega sistema Windows 10 Pro in s procesorjem, ki podpira strojno virtualizacijo, si lahko dodatno omislimo tako imenovano izolirano spletno brskanje. V nastavitvah Programi in funkcije / Vklop ali izklop funkcij sistema Windows najprej omogočimo Microsoft Defender Application Guard, nato aktiviramo izolirano brskanje v Nastavitvah zaščite na osnovi ugleda, nakar smo deležni zagona spletnega pripomočka Edge znotraj navideznega računalnika, kjer nam obisk zlonamernega spletišča ali zagon škodljive kode ne more narediti ničesar hudega. V brskalniku v ta namen pritisnemo navezo tipk Shift + Ctrl + A ali izberemo novo zmožnost iz menija. Odprlo se bo novo brskalniško okno, identično običajnemu, vsebovalo bo celo vse predhodno nameščene razširitve. Da bomo okno ločili od navadnega, poskrbi ikona ščita v naslovni vrstici.

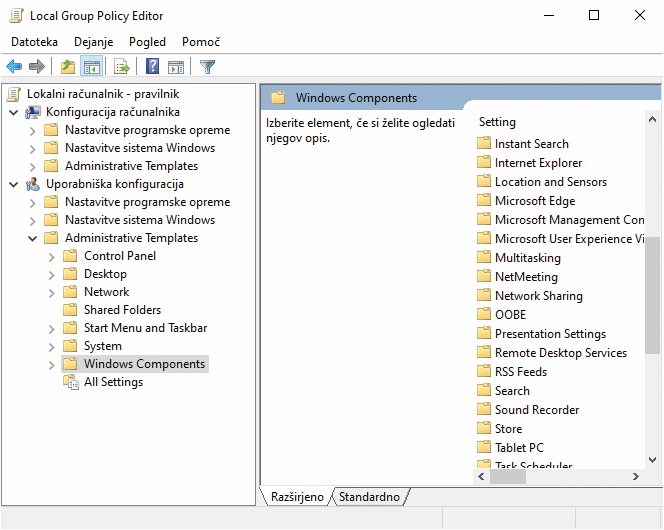

Prenašanje datotek iz varovanega okolja v osrednji sistem ob izoliranem spletnem brskanju v programu Microsoft Edge omogočimo v nastavitvah »Local Group Policy«.

Ena redkih ovir, na katero naletimo ob izoliranem brskanju s pripomočkom Edge, je prenos datoteke iz varnega okolja v osrednji sistem. Seveda je tovrstno početje nevarno, a ga vseeno lahko omogočimo, če varnemu brskalniku dodelimo dostop do lokalnega diska. To storimo v urejevalniku Local Group Policy Editor, ki ga kot skrbnik zaženemo v terminalskem oknu PowerShell. V njem se pomaknemo na Konfiguracija računalnika / Administrative Templates / Windows Components / Windows Defender Application Guard ter omogočimo pravilo Allow files to download and save to the host operating system. Četudi Edge ni med našo priljubljeno izbiro za pohajkovanje po internetu, je vedno dobro pri roki imeti spletni pripomoček, ob katerem smo popolnoma varni.