Viagra me ne zanima, hvala

"Bi želeli kupiti viagro?" Takšna in podobna elektronska sporočila so v našem elektronskem predalu že dolgo stalnica. Nezaželena elektronska pošta ali smetje (SPAM) nas močno ovira pri vsakdanji rabi elektronske pošte, hkrati pa povzroča stroške in zmanjšuje učinkovitost. Po nekaterih podatkih naj bi bilo nezaželene pošte, ki se prenaša po internetu, že 90 %. Protiukrepov je sicer veliko, vendar se je večina izkazala le za polučinkovite. Posledica so nadležna elektronska sporočila, zamiki pri dostavljanju elektronske pošte in zasedanje pasovne širine, ki bi jo lahko uporabili v druge namene.

Elektronska pošta je v preteklosti veljala za zanesljiv medij. V zadnjih letih se je stanje drastično spremenilo, saj se pogosto dogaja, da je elektronska pošta dostavljena s precejšnjim zamikom ali pa sploh ne. Težave so tudi z napačno filtriranimi in razvrščenimi elektronskimi sporočili; zelo pomembno sporočilo se lahko znajde med nezaželenimi, medtem ko marsikaterega nezaželenega filter ne prepozna. Študije so pokazale, da se je količina nezaželene elektronske pošte leta 2007 kar početverila. Po ocenah raziskav naj bi le od 5 do 10 % poslanih elektronskih sporočil bilo zaželenih in več kot 90 % nezaželenih. K slednjim sodijo tako oglasna sporočila ("klasični" SPAM) kakor tudi sporočila, namenjena ribarjenju (phishing).

Komercializacija nezaželene pošte

Nezaželena pošta je že od nekdaj donosen posel. Zaradi velike količine poslanih sporočil zadošča že zelo majhna količina uporabnikov (v promilih), ki pošto odprejo, in že se je pošiljanje splačalo. Po podatkih podjetja GData naj bi pošiljanje 20 milijonov nezaželenih sporočil stalo 350 evrov. Za borih 140 evrov pa lahko "kupimo" 5 milijonov veljavnih elektronskih naslovov in orodje za pošiljanje nezaželene pošte. Po podatkih omenjenega podjetja je 10 milijonov poštnih naslovov "vrednih" približno 100 evrov. Lahko bi rekli, da je pošiljanje nezaželene pošte skoraj zastonj.

Težava je v protokolu SMTP

Poglavitni razlog za "uspeh" nezaželene pošte je protokol SMTP (simple mail transfer protocol). Ta ne omogoča validacije pošiljatelja, hkrati pa se potrudi, da skoraj vsako poslano sporočilo prispe do prejemnika. Še pred nekaj leti so strežniki za elektronsko pošto sprejeli elektronska sporočila od kogarkoli, saj ni bilo predvideno, da bi imel pošiljatelj zle namene. Na začetku so pošiljatelji za nezaželeno pošto uporabljali t. i. open relay strežnike, tj. strežnike SMTP, ki pošiljatelja ne overijo. Tako je bilo mogoče množično pošiljati elektronska sporočila in hkrati kot pošiljatelja navesti kogarkoli. Ciljni strežnik je kot pošiljatelja zaznal le IP številko open relay strežnika SMTP, drugi podatki pa so pogosto ostali ponarejeni.

Zato so skrbniki poštnih strežnikov začeli uporabljati t. i. črne sezname strežnikov (predvsem vrste open relay), ki so bili glavni vir nezaželene pošte. Skrbniki teh seznamov so neprofitne organizacije za boj proti nezaželeni elektronski pošti. Če se strežnik znajde na seznamu, ga poštni strežnik, ki seznam uporablja/preverja, preprosto blokira in njegove pošte ne sprejme. Ker dostop do omenjenih seznamov poteka v realnem času, jih označujemo s kratico RT-DNSBL (Realtime-DNS-BlackLists). Značilni predstavnik strežnika, ki vzdržuje črni seznam, je SORBS (Spam and Open-Relay Blocking System). Kljub temu se je v zadnjih letih izkazalo, da storitev ni več kos vedno bolj iznajdljivim pošiljateljem nezaželene pošte.

Tehnologija, ki je povzročila, da so črni seznami neučinkoviti, so t. i. bot omrežja (Bot Nets). Primarna "naloga" teh omrežij je sicer izvajanje napadov DDoS (Distributed Denial of Service), vendar se jih v zadnjih letih uporablja tudi za množično pošiljanje nezaželene pošte. Povečanje števila zombijevskih računalnikov (računalniki nevednih uporabnikov, ki jih napadalec zlorabi in so vključeni v bot omrežja) je predvsem zasluga vedno boljših trojanskih konjev in njihove razširjenosti. Tudi razmah širokopasovnih dostopov do interneta je botroval večjemu številu bot omrežij, saj so računalniki domačih uporabnikov postali privlačni za napadalce. Z njihovo pomočjo se izvajajo napadi DDoS ali pošilja nezaželena pošta. Novembra 2007 je novozelandska policija aretirala 18-letnega fanta, ki je bil osumljen upravljanja bot omrežja s kar 1,3 milijona računalniki. Poglavitni črv leta 2007, ki je botroval okužbi ra

Gmailov SPAM filter

Zanimiv pristop k preprečevanju nezaželene pošte je tudi projekt SpamHaus. Gre za spletno stran, na kateri so objavljeni največji viri nezaželene pošte - države, omrežja in posamezniki (najhujši pošiljatelji nezaželene pošte). Seveda SpamHaus vzdržuje tudi črni seznam IP naslovnih področij in domen, s katerih je poslanih največ nezaželenih sporočil in elektronskih sporočil z namenom ribarjenja (phishing). Leta 2007 je SpamHaus blokiral 15 domen .at, s katerih je bilo poslano veliko sporočil za ribarjenje. Ker so na svoj seznam uvrstili celotni naslovni prostor nic.at in ker je omenjeni seznam zelo uporabljan, je bil avstrijski domenski register nic.at za nekaj časa odrezan od sveta. SpamHaus je zaradi svoje priljubljenosti pogosta tarča DDoS in drugih napadov.

Spletna stran projekta SpamHaus, ki vodi seznam najhujših pošiljateljev nezaželene pošte

Poleg omenjenega skrbnika črnega seznama so še drugi:

Popoln seznam spletnih strani, ki ponujajo črne sezname, je mogoče dobiti v Wikipediji. Strokovnjaki za zaščito pred nezaželeno pošto priporočajo uporabo belih seznamov (white list). Primer strani, ki vzdržuje beli seznam, je dnswl.org. Beli seznami pomagajo odkrivati napačne vnose na črnih seznamih. Seveda pa imajo tudi beli seznami pomanjkljivosti. Če pošiljatelju nezaželene pošte uspe pridobiti IP naslov z belega seznama, ima prosto pot za pošiljanje nezaželene pošte.

Poleg že omenjenih črnih in belih seznamov poznamo še t. i. sive sezname (grey list). Pošiljatelji nezaželene pošte pogosto množično pošiljajo elektronska sporočila in jih ne zanima, ali je sporočilo prispelo ali ne. Strežnik, ki podpira sive sezname, tako pri prvem prejetem sporočilu simulira napako (sporočilo zavrne) in zapiše IP naslov pošiljatelja (strežnika) ter podatke o pošiljatelju in sprejemniku iz glave sporočila. Vse omenjene podatke vstavi na sivi seznam. Če pošiljatelj ni "nezaželen", bo enako sporočilo z enakimi podatki po vsej verjetnosti poslal še enkrat (večina običajnih strežnikov je nastavljena tako). Če je tako, strežnik pošiljatelja uvrsti na beli seznam in sporočilo tokrat sprejme. Izvedbo tega načela je mogoče najti v poštnih strežnikih Postfix in SendMail, rešitve pa so na voljo tudi za okenski Exchange. Vendar tudi omenjena rešitev prinaša določene pomanjkljivosti. Čim bolj se metoda razširi, tem več je seveda zakasnitev pri pošiljanju. Odvisno od sestave poštnega strežnika lahko pride tudi do urnih zamikov, saj se nekatera sporočila uvrstijo na čakalni seznam, ki je pri velikem številu sporočil dolg. Napadalci so se omenjenemu načelu že prilagodili in tako "boti" isto sporočilo po določenem času pošljejo še enkrat in s tem simulirajo pravilno nastavljen poštni strežnik. Dodatna težava, ki nastane pri uporabi sivih seznamov, je povečan volumen nezaželene pošte pri strežnikih, ki omenjene tehnologije ne uporabljajo.

Trendi

Analiza spletnih strežnikov in namenskih programov za preprečevanja nezaželene pošte je zmeraj korak za napadalci. Tako so se leta 2006 pojavila nezaželenih sporočila, ki so vsebovala oglase v obliki slik (JPG ali PDF), to pa je povzročilo, da se je povprečna velikost nezaželenih sporočil povečala. Kljub temu so trenutni filtri zmožni prepoznati taka sporočila in prav zaradi tega se je število slikovne nezaželene pošte leta 2007 zmanjšalo. Iznajdljivosti pošiljateljev nezaželene pošte ni videti konca. Tako so po novem iznašli t. i. nezaželeno pošto MP3, ki elektronskemu sporočilu pripne datoteko MP3 z atraktivnim imenom. Radovedni uporabnik datoteko predvaja in sliši oglasno sporočilo. Sporočila s pripetimi datotekami so precej večja od "klasičnih" (okrog 150 KB ali več). Vendar strokovnjaki za nezaželena sporočila dvomijo, da se bo omenjeni pristop uveljavil.

Količina nezaželene pošte od oktobra 2006 do decembra 2007 in projekcija za leto 2008; vir: IronPort

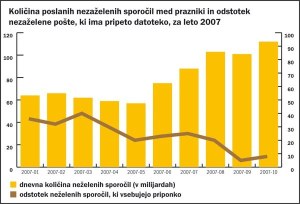

Količina poslanih nezaželenih sporočil med prazniki in odstotek nezaželene pošte, ki ima pripeto datoteko, za leto 2007; vir: IronPort

Od oktobra 2005 do oktobra 2007 se je povprečno število na dan poslanih nezaželenih sporočil s 30 milijard povečalo na 120 milijard. Projekcije podjetja IronPort za leto 2008 napovedujejo povečanje vsak dan poslane nezaželene pošte na 170 milijard sporočil na dan. Omenjeni podatki nas lahko skrbijo, ne samo zaradi nadležnosti nezaželene pošte za končne uporabnike in podjetja, temveč tudi zaradi pasovne širine in drugih virov, ki jih ta elektronska sporočila "odžirajo" drugim storitvam in udeležencem v internetu. V odstotkih je to okrog 40 % povečanje leta 2008 glede na povprečje leta 2007. Kot zanimivost še omenimo, da se količina nezaželene pošte vedno poveča pred prazniki. Opaziti je tudi mogoče, da se je odstotek nezaželene pošte, ki ima priponke, leta 2007 zmanjševal.

Trenutno kaže, da v doglednem času ni moč pričakovati tehnologije ali pristopa, ki bi učinkovito deloval zoper nezaželena sporočila. Dodatno težavo predstavlja tudi komercializacija računalniškega kriminala, ki bo odprla nove poti pri dostavljanju nezaželenih sporočil.

Načini zaščite

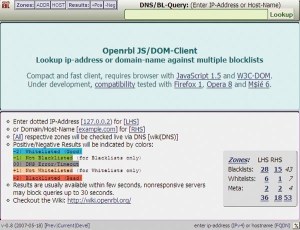

Storitev poizvedovanja po črnih seznamih - Openrbl DNSBL RBL Blacklist Lookup

Proti nezaželeni pošti se lahko borimo z zgoraj omenjenimi sivimi seznami, s programi za filtriranje (preizkus slednjih si lahko preberete na naslednjih straneh), novejši način boja proti smetju pa je na ravni domen in interneta. Tako je organizacija IETF (Internet Engineering Task Force) sprejela dva standarda:

Prvi standard definira, kako nastavimo poštni strežnik, da lahko prejemnik preveri, ali ima strežnik, ki je pošto poslal, pravico pošiljanja elektronske pošte v domeni, ki ji pripada. Podobno deluje druga tehnologija DKIM. Strežnik za pošiljanje pošte podpiše poslano elektronsko sporočilo z zasebnim ključem domene. Prejemnik lahko preveri pošiljatelja z javnim ključem domene in ga tako identificira. Seveda nobena izmed tehnologij ne zagotavlja popolne zaščite pred nezaželenimi sporočili. Del domen, ki uporabljajo SPF, naj bi bilo v lasti pošiljateljev nezaželene pošte, zato veliko "resnih" ponudnikov elektronske pošte ne zaupa tehnologiji SPF in je pri zaščiti proti nezaželeni elektronski pošti ne uporablja. Oglejmo si, kako deluje DKIM in kako je tehnologijo mogoče uporabiti pri boju zoper smetje.

DKIM

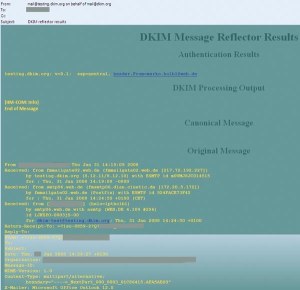

Primarna naloga standarda DKIM je bila preprečevanja nezaželene elektronske pošte, a se je izkazal uporaben tudi v boju proti ribarjenju. Začetki standarda segajo v leto 2004, ko sta podjetji Yahoo in Cisco želeli uporabnikom olajšati zaščito pred nezaželeno elektronsko pošto. Leta 2007 je kot plod njunega sodelovanja nastal standard DKIM. Deluje po načelu asimetrične kriptografije: to pomeni, da imamo par ključev, zasebnega in javnega. Prvega uporabimo za podpisovanje, drugega pa za preverjanje podpisa. Ob pomoči zgoščevalne funkcije (hash) se naredi izvleček sporočila, ta pa se nato podpiše. Če bi sporočilo kdorkoli le za malenkost spremenil, bi se izvleček precej spremenil in s tem podpis ne bi bil veljaven. Vendar podpisovanja ne izvede uporabnik, temveč poštni strežnik. Če skrbnik poštnega strežnika dobro skrbi za ključ, smo lahko prepričani, da je podpisano sporočilo avtentično. Morebitnemu napadalcu, ki prestreže avtentično sporočilo banke ali ga ponaredi, s tem ne uspe, saj uporabnik preveri, ali je sporočilo res poslala banka. Iz opisanega je moč videti, da tehnologija dobro varuje pred ribarjenjem. DKIM pa ne zavaruje samo telesa (body) sporočila, kar lahko stori tudi uporabnik s svojim podpisom, temveč tudi glavo (header). Zaradi težnje po fleksibilnosti je bilo treba v standard DKIM vključiti še dodatne funkcionalnosti. Vsakemu sporočilo se v ta namen doda glava DKIM (DKIM-header). Ta glava je zgrajena, kot prikazuje spodnji primer:

DKIM-Signature: v=1; a=rsa-sha1; c=relaxed/simple; d=charite.de; s=default;

t=1185283586; bh=z7A+glllCfu6ReMXFJJwpVlXFgU=; h=Received:Received:

X-MimeOLE:Content-class:MIME-Version:Content-Type:

Disposition-Notification-To:Subject:Date:Message-ID:

X-MS-Has-Attach:X-MS-TNEF-Correlator:Thread-Topic:Thread-Index:

From:To:X-OriginalArrivalTime; b=2dSQwuXLGZ4FogtrsqU+JA0azrSZ7gzRk

ewqnz3t427fCr1/vlGN41eWcF2kEpBt5yGM8MzQ+a4s3fGchzyCcY8opR2KxsRZgrDd

OZwush03vNxnpgQrqbirFALZ6+7niQU+a9+8CC4eqxw8L/KOfg+NWxAoIdm6sakKw0S

+xEg=

Glava je sestavljena iz več polj:

Vsi zgoraj omenjeni parametri so obvezni, razen parametra "t=". Če se v našem poštnem predalu znajde sporočilo, ki je podpisano s ključem DKIM, smo lahko prepričani, da naslovnik ali, bolje rečeno, naslov res pripada pravi domeni. Seveda pa omenjeni podpis ne preprečuje, da bi pošiljali podpisana nezaželena sporočila, saj lahko domena, če želi, podpiše tudi takšna sporočila. Težave nastanejo, če sporočila, ki jih podpišemo s ključem DKIM znane domene, preprosto zaobidejo filter. Po drugi strani pa za sporočila neznanih domen nimamo podatka o "slovesu", s katerim bi se lahko odločili, ali domeni zaupamo (če ima dober sloves) ali ne (če gre za nezaželene poštarje ali prevaranta). Eden izmed prvih poskusov vzpostavitve zbirke podatkov slovesa domen je spletna stran KarmaSphere. Vendar je do uporabnega in zanesljivega delovanja takih zbirk še dolga pot. Morda se bo v prihodnosti prav omenjeni pristop izkazal za učinkovitega v boju zoper nezaželeno pošto in ribarjenje.

Navodila, kako namestiti in nastaviti poštni strežnik za uporabo DKIM, je mogoče najti v spletu. Na voljo je kopica različic za poštni strežnik PostFix ali SendMail, pa tudi za Microsoftov poštni strežnik Exchange.

Storitev preverjanja sporočila, podpisanega z DKIM - DKIM reflector

Pogled v prihodnost

Nezaželena pošta je in bo poglavitna nadloga pri uporabi elektronske pošte. Snovalci zaščitne programske opreme poskušajo razviti rešitev, ki bi omogočala zaščito pred tem. Tako rešitve za strežnike kot poštne odjemalce danes žal ne omogočajo popolne zaščite. Če želimo zadostno zaščito, je treba kombinirati. Kljub temu je zmeraj mogoča napačna razvrstitev, to pa lahko v nekaterih primerih povzroči škodo ali privede do nezaželene situacije. Količina nezaželene pošte se bo v prihodnjem letu povečeevala, zvijače, ki jih uporabljajo pošiljatelji, pa bodo še vedno vse bolj prefinjene in to bo zagotovo otežilo obrambo. Kljub temu ne smemo pozabiti, da lahko tudi uporabniki prispevamo k zmanjševanju nezaželene pošte; predvsem s pazljivostjo pri delu z elektronsko pošto. Elektronskega naslova ni priporočljivo javno objavljati v internetu in ga vpisovati v vse mogoče obrazce. Že s tem bomo koli

Koristne povezave:

Študije so pokazale, da se je količina nezaželene elektronske pošte leta 2007 kar početverila.

Poglavitni razlog za "uspeh" nezaželene pošte je protokol SMTP (simple mail transfer protocol). Ta ne omogoča validacije pošiljatelja, hkrati pa se potrudi, da skoraj vsako poslano sporočilo prispe do prejemnika.

Tehnologija, ki je povzročila, da so črni seznami neučinkoviti, so t. i. bot omrežja (Bot Nets).

Poleg že omenjenih črnih in belih seznamov poznamo še t. i. sive sezname (grey list).