Ukradena družba

Z razvojem družabnih omrežij so na internet priplavala skladišča osebnih podatkov, kot jih še ni bilo. Z vsemi podrobnostmi naših življenj prostovoljno napolnjeni profili so mikavna tarča za hekerje, ki v številnih primerih sploh ne potrebujejo posebnega znanja. Še največkrat vpisne podatke uporabniki nevede izdajo sami.

Avgusta 2014 se je na spletni strani 4chan znašla zbirka skoraj 500 fotografij večinoma zvezdnic (in nekaj zvezdnikov), na katerih so bile osebe pomanjkljivo oblečene ali gole. Posnetki so se hitro razširili po internetu, sprva po Imgurju in Redditu, v nekaj dneh pa tudi v obliki torrentov. Poti nazaj ni bilo, začelo pa se je ugotavljanje, od kod so bili posnetki. Njihova narava je kazala, da imajo isti vir, najverjetneje neko družbeno omrežje. Hekerji niso objavili vseh fotografij hkrati. Druga in tretja šarža sta sledili septembra istega leta, varnostni strokovnjaki pa predvidevajo, da imajo hekerji še več fotografij in tudi druge osebne podatke, ki jih niso objavili.

Hitro je postalo jasno, da izvirajo iz Applove platforme iCloud, kamor lahko naprave z iOS shranjujejo varnostne kopije vsebine, tudi fotografij. Začel se je lov na ranljivost v API za iCloud, ki je očitno omogočila neomejeno preizkušanje gesel (napad s surovo silo), ali sledove vdora v Applov oblak. Oboje bi pomenilo, da so hekerji odkrili neko luknjo v Applovih strežnikih, toda našli niso ničesar.

Šest principov socialnega inženiringa

Pri socialnem inženiringu napadalci tarče prepričajo, da delujejo legitimno ali iskreno, in jih tako pretentajo, da razkrijejo osebne podatke, ki zadostujejo za prijavo v njihove profile in račune. Načinov je več in se med seboj razlikujejo, vsi pa uporabljajo kombinacije naslednjih psiholoških principov.

Recipročnost: Ljudje načelno vrnejo »uslugo« oziroma se čutijo dolžne odzvati se na pozitivno gesto, na čemer na primer temeljijo brezplačni vzorci, strategija dobri/slabi policaj itd.

Zavezanost in konsistentnost: Če se ljudje zavežejo nekemu cilju, je večja verjetnost, da ga bodo na vsak način poskusili doseči. To drži, četudi še pred dosego cilja odstranimo obljubljeno spodbudo.

Družbeni vpliv: Ljudje bodo verjetneje počeli stvari, ki jih počno tudi ostali.

Avtoriteta: Ljudje načelno ubogajo ukaze ljudi z avtoriteto, četudi ti nasprotujejo nekaterim vrednotam.

Všečnost: Ljudi najlaže prepričajo tisti, ki so jim všeč, kar izkoriščajo zlasti pristopi mrežnega marketinga.

Redkost: Če se zdi, da je ponudba kakšne dobrine močno omejena, si jo bodo ljudje bolj želeli.

Apple je po temeljiti preiskavi ugotovil, da hekerji niso nikoli kompromitirali infrastrukture iCloud ali storitve Find My iPhone, kot se je bilo domnevalo. Šlo je za natančen, dobro načrtovan in skrbno premišljen ciljani napad z ribarjenjem. Hekerji so prijavne podatke pod različnimi pretvezami dobili kar od žrtev samih. Ustvarili so račun z imenom »appleprivacysecurity« in od žrtev dobili podatke, ki so jih potrebovali za prijavo v iCloud. Telefoni iPhone pa so s privzetimi nastavitvami samodejno shranjevali kopije fotografij v iCloud, česar se uporabniki sploh niso zavedali. Afera, ki je dobila imeni Celebgate in The Fappening, je pokazala nevarnosti, ki se jim izpostavljamo tudi na družbenih omrežjih in moč socialnega inženiringa, kakor imenujemo zvito pridobivanje podatkov za dostop od uporabnikov samih.

Socialni inženiring

V informacijski varnosti z izrazom socialni inženiring označujemo psihološko manipulacijo, s katero ljudi pretentamo, da razkrijejo informacije ali storijo dejanja, ki jih sicer ne bi. Načinov je nešteto, vsem pa je skupno, da v nobeni točki ne gre za vdor, ki bi izkoriščal kakšno tehnično luknjo ali infrastrukturno pomanjkljivost v sistemu. Napadalci vse potrebno za nepooblaščeni dostop dobijo od ljudi samih.

Drži pa, da je socialni inženiring mnogokrat prvi korak v bolj kompleksnih načrtih za vdor. Neredko se vdori v banke, podjetja ali državne ustanove začnejo tako, da napadalci pretentajo katerega izmed zaposlenih, da klikne škodljivo povezavo, namesti zlonamerno programsko opremo ali preprosto razkrije potrebne informacije. To potem napadalci izkoristijo kot odskočno desko za nadaljnje rovarjenje po omrežju organizacije.

Vrste napadov

Ena najuspešnejših tehnik za vdiranje v družbena omrežja (in tudi drugam) je ribarjenje (phishing), kjer v resnici sploh ni treba najti nobenih ranljivosti. Najpogostejši način ribarjenja je postavitev kopije prijavne strani, na katero z elektronskimi sporočili ali kako drugače speljemo uporabnike. Ko se ti poskusijo prijaviti na lažno stran, napadalci shranijo prijavne podatke. Običajno v lažnih elektronskih sporočilih piše, da bo račun ob neaktivnosti deaktiviran, da je treba obnoviti kakšne podatke ali kaj podobnega. Da uporabniki ne posumijo, kaj se je zgodilo, jih seveda potem preusmerijo na pravo stran.

Lažne strani so na prvi pogled videti enako kakor prave.

Drugi način napadov, kjer prav tako ni prizadeta infrastruktura ponudnika storitev, je beleženje vnosov prek tipkovnice (keylogging). Če uspe napadalcem tarči na računalnik podtakniti zlonamerno programsko opremo, ta beleži vse vnose, torej vdor ni omejen le na družabna omrežja.

Nekoliko bolj dovršeni so napadi z metodo MITM (man-in-the-middle). Tu gre za vrivanje hekerjev med uporabnika in spletno stran, ki jo želi obiskati. Najlaže se napadi MITM zgodijo, če uporabljamo okužene računalnike ali pa če se s svojimi napravami povezujemo z nezaščitenimi (brezžičnimi) omrežji. Pri tovrstnih napadih se naš brskalnik pogovarja s strežnikom napadalcev, ne da bi to vedeli, zadnji pa s pravim strežnikom v našem imenu. Razen kratke zakasnitve je vse videti normalno. Pred MITM se strani branijo tako, da uporabljajo šifriranje HTTPS s sistemom certifikatov. V tem primeru bi moral namreč vmesni strežnik »izdati« svoj certifikat za šifriranje prometa do uporabnika, kar bi njegov brskalnik ugotovil in ga označil kot neveljavnega. A se je že zgodilo, da je kakšen posebej malomaren sestavljavec računalnikov (npr. Lenovo pred tremi leti) na svoje računalnike kot zaupanja vreden dodal lastni certifikat, kar bi lahko omogočalo izvajanje napadov MITM.

Štirje vektorji socialnega inženiringa

Ribarjenje (phishing): Napadalec z elektronskim sporočilom, ki je videti kakor legitimno, od žrtve zahteva vnos gesel, kod PIN ipd. v obrazec ali na spletno stran, ki je pod njegovim nadzorom.

Vishing (voice phishing): Napadalec tarčo pokliče po telefonu in se predstavi kot uslužbenec banke, operaterja ali kakšnega drugega podjetja ter od tarče zahteva osebne podatke za rešitev nekega »problema«.

Smishing (SMS phishing): Napadalec tarči pošlje sporočilo SMS, ki je videti, kot da izvira od podjetja, s katerim žrtev posluje (npr. banka). V njem od žrtve zahteva razkritje osebnih podatkov, obisk spletne strani pod nadzorom napadalca ali podobno.

Lažno predstavljanje: Redkeje, a zgodi se tudi, se napadalci v živo predstavljajo z lažno identiteto, običajno da bi dobili fizično dostop do kakšnega prostora.

Klasični socialni inženiring je zbiranje osebnih podatkov uporabnikov, denimo rojstnega datuma, telefonske številke ali odgovorov na varnostna vprašanja, ki jih potem uporabi v obrazcu za ponastavitev gesla ali celo v pogovoru s tehnično podporo ponudnika storitve.

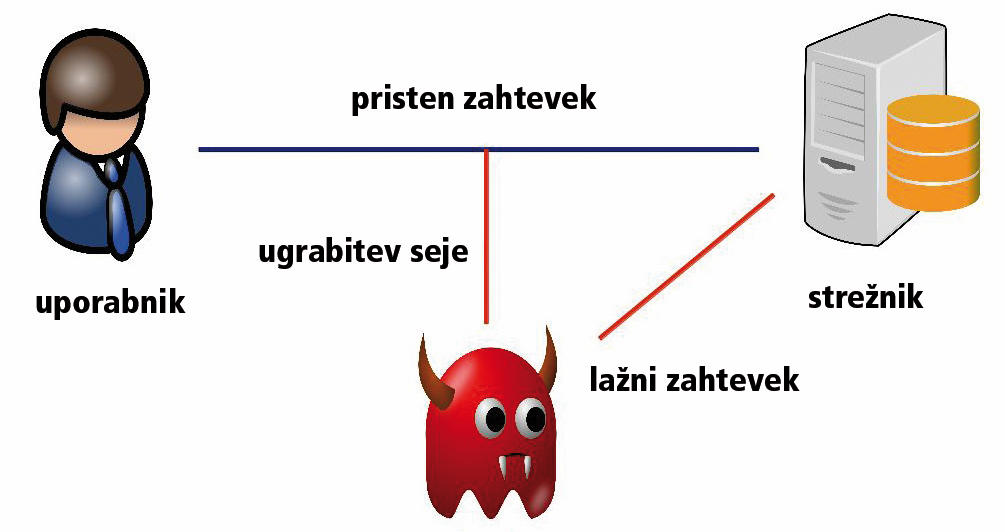

Ugrabitev seje (session hijacking) je mogoča za tem, ko se prijavimo v družabno omrežje. Brskalnik in strežnik namreč vzdržujeta odprto sejo, da lahko normalno brskamo po strani in se ni treba vsakokrat prijaviti. To vidimo, če, na primer, zapremo zavihek, potem pa ponovno obiščemo isto družabno omrežje – verjetno bomo še vedno prijavljeni. To je posledica piškotka (oziroma žetona), ki za čas trajanja seje ostane v brskalniku. Če napadalec pridobi ta piškotek, se lahko prijavi v družabno omrežje v imenu žrtve. Zlasti problematično je to, kadar do strani dostopamo nešifrirano (HTTP).

Pri ugrabitvi seje napadalec prestreže veljaven žeton ali piškotek, ki mu omogoča prijavo.

Še en način, ki spet ne sodi med pravo vdiranje, temveč bolj med socialni inženiring, je uporaba shranjenih gesel. Tu ne mislimo samo na gesla, ki so zapisana na samolepljivih lističih na monitorjih, temveč tudi shranjena v brskalniki ali upravljalnikih gesel (password managers). Če napadalci dobijo fizični dostop do računalnika, ki ima shranjena ta gesla in nima zaščite z glavnim geslom (master password), se bodo zlahka prijavili v profile na družbenih omrežjih.

Z zastrupljanjem DNS (DNS spoofing) napadalci poskrbijo, da se uporabnik kljub vpisu pravilnega naslova spletne strani poveže na napačen strežnik, ker mu strežnik DNS posreduje napačen naslov IP. Običajno brskalnik uporablja strežnik DNS, ki ga zagotavlja ponudnik dostopa do internet (ISP) ali upravljavec lokalnega omrežja (npr. v večjih organizacijah). Kadar pa napadalcem uspe prepričati računalnik, da posluša njihov, tj. lažni strežnik DNS, lahko uporabnike speljejo na lažne spletne strani. Od tod je potem napad enak kakor pri ribarjenju, le da to pot žrtve ne kliknejo ali obiščejo napačne domene, temveč jih DNS kljub vpisu pravilne domene usmeri na napačen naslov.

Spam

Eden izmed klasičnih napadov je tudi pošiljanja spama, ki se je sprva razširilo po elektronski pošti, danes pa pustoši tudi po družabnih omrežjih. K sreči večina družabnih omrežij omogoča pošiljanje neposrednih sporočil le, če smo s pošiljateljem povezani, ali pa sporočila nepovezanih avtorjev vsaj prestavi v manj viden, oddaljen del mape prejetih (denimo Facebook to počne). Zato napadalci pogosto pošiljajo spam z računov, ki so med našimi prijatelji – bodisi smo ga dodali nevede bodisi so ugrabili račun katerega od prijateljev.

Svojčas so bile pogoste prevare, ko so hekerji na neki način (glej zgoraj) dobili dostop do profila nekega uporabnika, potem pa so njegovim prijateljem pisali, da je obtičal v zakotnem delu sveta in da potrebuje denar. Seveda so predlagali nakazilo prek Western Uniona, nato pa je denar izginil. Včasih pa spam vsebuje zgolj povezave, katerih obisk nam nakoplje virusno okužbo.

Zaščita

Najboljši način za varovanje pred hekerskimi napadi je, da računov v družabnih omrežjih nimamo. Ker je to precej brutalen nasvet (tudi prometnih nesreč ne bo, če ukinemo promet), si oglejmo alternativne načine boja. Zelo priporočljivo je vključiti dvostopenjsko preverjanje pristnosti (two factor authentication), kar omogoča večina ponudnikov. To pomeni, da moramo poleg vpisa uporabniškega imena in gesla prijavo potrditi še z geslom prek esemesa, na eksterni aplikaciji za mobilni telefon ali kaj podobnega. Žal pa to ni praktično.

Odveč je poudariti, da moramo primerno skrbeti tudi za higieno naprav, s katerimi dostopamo do družabnih omrežij. To vključuje redne posodobitve programske opreme, uporabo protivirusnega programa, izogibanje povezovanja prek nezaščitenih brezžičnih omrežij. Klikanje na sumljive povezave v elektronski pošti ali hipnih sporočilih se odsvetuje, kjer nam majhnost našega jezika pomaga. Če nam prijatelji nenadoma pišejo v angleščini, je zelo verjetno nekaj narobe.

Spletni velikani nikoli ne bodo pošiljali elektronske pošte, v kateri bodo zahtevali vpis kakršnihkoli gesel ali drugih osebnih podatkov. Če nismo prepričani, ali je zahteva morebiti legitimna, se odpravimo na spletno stran družbenega omrežja tako, da v brskalniku sami vpišemo naslov, prijavimo in poglejmo, ali kaj zahtevajo od nas. Razne grožnje, da nam bodo v naslednjem tednu zaprli račun, da bo uporaba postala plačljiva, da moramo nujno takoj posodobiti osebne informacije in podobno, so zagotovo lažne.

Posebno pozornost velja nameniti uporabi manj varnih gesel ali recikliranju gesel (večkratni uporabi istega gesla na različnih straneh). Medtem ko je infrastruktura Googla, Facebooka, Instagrama in ostalih velikanov sorazmerno trdna, to ne velja za vse strani. Če se z istimi podatki vpisujemo na različne strani, potem pa hekerji vlomijo v eno izmed njih, ki po možnosti gesel ni primerno hranila (to je v šifrirani obliki z naključnim semenom), se bodo ti podatki znašli v temnem delu interneta. Le vprašanje časa je, kdaj jih bo kdo uporabil za poskus prijave v vse večje storitve.

Spletna stran haveibeenpwned.com omogoča vpis elektronskega naslova, potem pa nam prikaže znane varnostne incidente. Tako lahko vidimo, katere spletne strani, na katere smo se prijavili s tem elektronskim naslovom, so bile žrtve vdorov. Če smo na kateri izmed teh uporabili isto geslo kot kod drugod, ga je priporočljivo zamenjati. Zaradi tega je toplo priporočljiva uporaba upravljavcev gesel (password manager), ki za vsako spletno stran ustvarijo unikatno naključno geslo, ki si ga ni treba zapomniti, saj to storijo za nas. Poznati moramo le eno glavno geslo.

Spletna stran HaveIBeenPwned.com prikaže, ali je bil kateri od računov z našim elektronskim naslovom del znanih varnostnih incidentov.

Ukradeno javno mnenje

Družabna omrežja so postala platforme za širjenje dezinformacij, lažnih novic, ekstremizma in spreminjanje javnega mnenja. Na eni strani imamo neizpodbitne dokaze, da se po njih pretaka veliko lažnih novic, proti čemur se poskušajo boriti tako upravljavci kakor uradni organi, po drugi strani pa se ljudje (morda upravičeno) bojijo, da bodo lažne novice priročen izgovor za uvedbo cenzure in nadzora. Oboje je slabo.

Facebook, Google, Mozilla in Twitter so oktobra lani v Bruslju podpisali kodeks o ravnanju z dezinformacijami. V njem so definirali dobre prakse, kot so onemogočanje financiranja širjenja lažnih novic iz oglasov, jasno označevanje političnih vsebin z imenom naročnika, brisanje evidentno lažnih informacij, omejevanje lažnega predstavljanja, boj proti spamu, postavitev orodij za prijavljanje nezakonitih ali lažnih vsebin, brisanje lažnih računov in profil itd. Evropski komisiji tudi mesečno poročajo o napredku v boju proti dezinformacijam.

Evropska komisija je letos maja ugotovila, da se podjetja zelo trudijo izkoreniniti lažne vsebine ter da stopnjujejo ukrepe, a da so rezultati še vedno slabi. Boj proti lažnim vsebinam in povečanje transparentnosti je označila kot ključna za zaščito integritete volitev.

Na ameriških predsedniških volitvah leta 2016 so družabna omrežja prvikrat odigrala vidno vlogo, ki ni bila v celoti pozitivna. Raziskava Univerze Stanford je pokazala, da več kot 60 odstotkov Američanov dobi novice na družabnih omrežjih. Hkrati so odkrili, da so bile na Facebooku lažne zgodbe deljene večkrat kakor resnične zgodbe uglednih medijev in da so jim ljudje v veliki meri verjeli. V času celotne kampanje se je zgodilo najmanj 760 milijonov klikov na lažne zgodbe (torej povprečno tri na vsakega Američana).

Kaj lahko pohekamo sami

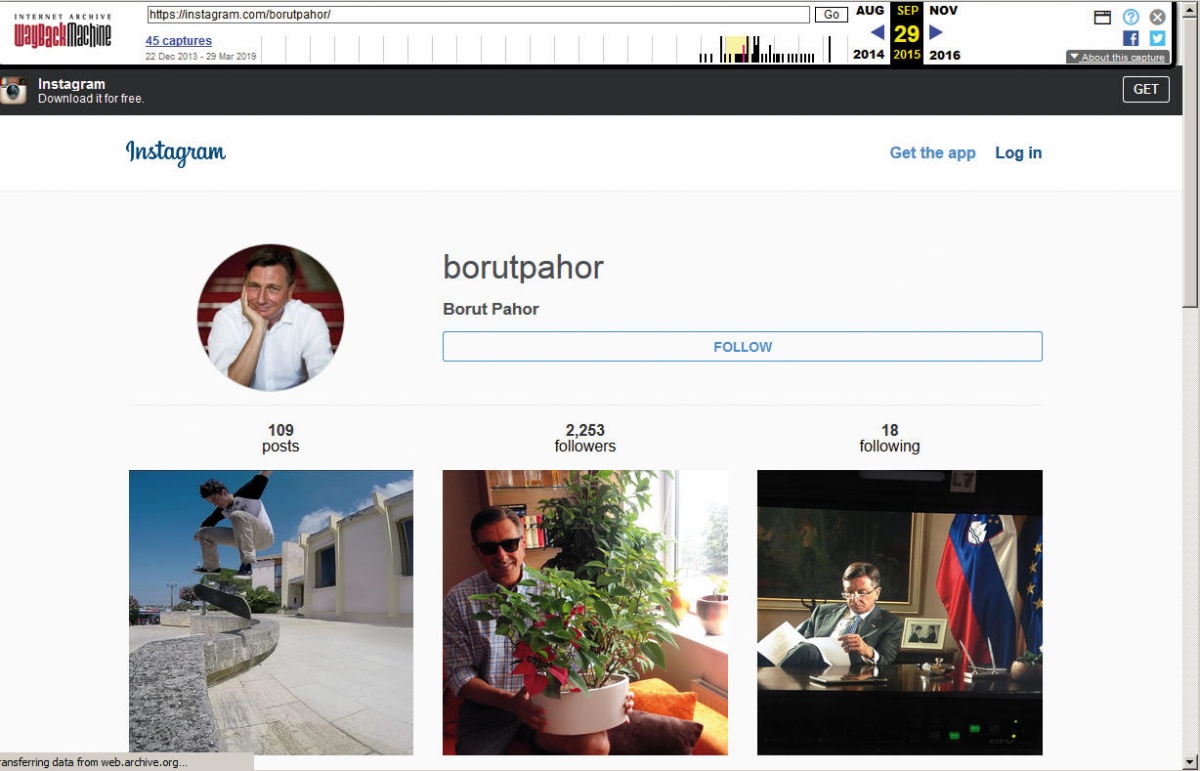

Sami ne moremo vdreti v Instagram ali Facebook v pravem smislu besede. Lahko pa si z nekaj spretnosti ogledamo vsebine, ki so sicer javne, a so uporabniki nanje pozabili, saj se ne prikazujejo na prvi strani. Prav tako je ogromno informacij moč dobiti, če povezujemo javno dostopne informacije o povezanih osebah s kombiniranjem informacij z različnih družabnih omrežij. Ne pozabimo, kar je bilo nekoč javno, potem pa smo dostop omejili na zasebno, ostaja razkrito v internetnih arhivih (archive.org).

Kar objavimo na internetu, tam tudi ostane.

Značilen primer so objavljene fotografije na Facebooku. V profilu naše fotografije načelno vidijo le prijatelji, a ne smemo pozabiti na vse javno dostopne fotografije, na katerih smo bili označeni. Do teh enostavno pridemo tako, da v iskalno polje na vrhu strani vpišemo »Ime priimek photos«. Če imamo soimenjake, bo zadetkov več, a to pomeni le, da bo prečesavanje trajalo dlje. V resnici že samo iskalni termin »Ime priimek« vrne veliko zanimivih informacij. Kdor ima javno dostopen seznam prijateljev, daje dodatno izhodiščno točko za nadaljevanje kopanja po družbenem omrežju. Zagotovo bo kdo izmed prijateljev imel objavljeno (ali pa bo le označen na kakšni javni fotografiji), kjer bomo tudi mi, čeprav morebiti sploh ne označeni. Metodični napadalec z dovolj časa lahko natančno pregleda, s kom se družimo in kje se zadržujemo.

Instagram, Twitter in druga družabna omrežja nudijo komplementarne informacije. Včasih kdo nepremišljeno objavi telefonsko številko na kakšnem forumu ali Facebooku, potem pa iskanje po internetu te telefonske številke vodi do kakšnega oglasa na Bolhi, kjer smo prijavljeni z vzdevkom. Ta vzdevek se potem najde na Instagramu, kjer profil po možnosti ni zaklenjen, na Pinterestu ali kje drugje.

Na internetu obstaja še cel kup javno dostopnih zbirk z osebnimi podatki, ki so tam iz povsem legitimnih razlogov. Ob vsakih volitvah se objavijo kandidatne liste, na katerih so osebni podatki (skupaj s starostjo, z prebivališčem, s poklicem) vseh kandidatov. Državni izpit center (RIC) vsako leto objavi letno poročilo iz mature, kjer so poimensko navedeni vsi zlati maturantje (to so osebni podatki, ker se da iz tega precej natančno sklepati o starosti). Podobno šole na spletnih straneh z veseljem objavljajo imena vseh dijakov, ki jim je uspel kak izjemen dosežek (na tekmovanjih). Državni organi in javni zavodi na svojih spletnih straneh običajno navajajo sezname vseh zaposlenih. S poznavanjem teh podatkov, z iskanjem po Googlu in s prečesavanjem družbenih omrežij (npr. LinkedIn) je moč izvedeti marsikaj.

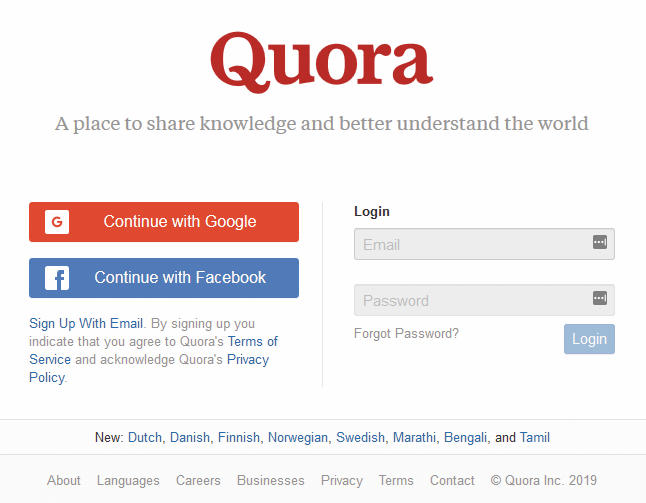

Zunanje aplikacije

Še eden izmed načinov, kako lahko napadalci pridejo do osebnih podatkov na družabnih omrežjih (zlasti na Facebooku pa tudi do Googlovega profila), so zunanje aplikacije ali uporaba uporabniškega računa za prijavo. Številne strani in aplikacije ponujajo možnost, da jih uporabljamo brez posebne registracije, saj lahko služi kar obstoječi profil na družbenih omrežjih. Z vpisom prijavnih podatkov in klikom na gumb Dovolim strani dovolimo dostop do nekaterih osebnih podatkov.

Številne zunanje strani omogočajo prijavo s profilom za Google ali Facebook.

Podobno velja za aplikacije (znan primer so številne igre za Facebook), ki jim z dodajanjem v profil odpremo vpogled v lastne osebne podatke. Kaj točno bodo videle in katera dovoljenja bodo imele, vidimo ob podelitvi dovoljenja, a večina tega ne prebere.

Več se v javnosti o tem govori od izbruha afere Cambridge Analytica v začetku preteklega leta. Istoimensko podjetje je nezakonito zbiralo podatke s Facebooka, do katerih je pridobilo dostop, ko so uporabniki namestili namensko aplikacijo This Is Your Digital Life. Toda zaradi tedanjih nastavitev Facebooka je aplikacija lahko nabrala tudi podatke o vseh prijateljih uporabnika, ki jo je namestil. Facebook je za to nezakonito početje vedel, a ga ni preprečil do razkritja afere. Danes imajo aplikacije manj privilegijev, a še vedno je vsaka povezava do profila potencialna možnost za odtekanje osebnih podatkov.

Rešitve ni

Povsem učinkovite rešitve ni. Družbena omrežja so po definiciji namenjena deljenju osebnih podatkov in povezovanju z ljudmi. Na njih imamo dandanes toliko stikov (precej več od 150, kolikor je antropolog Robin Dunbar v 90. letih izračunal, da jih lahko resnično poznamo), da težko nadzorujemo, s kom kaj delimo. Poleg tega nas ogrožajo še hekerski napadi na naše računalnike, napadi na infrastrukturo ponudnikov in lastna neprevidnost. Zato še vedno velja zlato pravilo: kar želimo, da ostane skrito, naj ostane proč od interneta ne glede na nastavitve zasebnosti, privilegije in pravice dostopa. Problem je le, da imamo tudi prijatelje in znance, ki prav tako kdaj objavijo kaj – o nas.