Socialno inženirstvo

Kako vdreti v neki sistem? Načinov je veliko, vendar je najbolj učinkovita uporaba t. i. socialnega inženirstva. Zakaj bi se trudili razkriti vstopno geslo ali ga s surovo silo razbiti, če pa nam z nekoliko zvitosti lahko kdo to geslo kar sam zaupa. Tako so kriminalci razmišljali že od nekdaj in tako (tudi) spletni kriminalci razmišljajo še zdaj.

Socialno inženirstvo ni tehnika, ki bi nastala v času informacijske tehnologije, saj je pojem v okviru socioloških znanosti znan in opredeljen kot vpliv na sociološko vedenje določene družbene skupine ali kulture. V računalniški eri je to pojem za manj tehnične oz. netehnične napade na informacijske oz. računalniške sisteme. Zagotovo ste že kdaj prejeli elektronsko sporočilo, ki vas je pozivalo, da oddeskate na določeno spletno stran in vnesete svoje uporabniško ime in geslo. V tem primeru ste bili tarča ene izmed tehnik socialnega inženirstva, imenovane ribarjenje (phishing).

Pojem socialnega inženirstva

Z uveljavitvijo informacijske tehnologije v poslovnem in zasebnem življenju so se razvili pristopi in tehnični napadi na informacijske sisteme. Ti napadi seveda zahtevajo precej tehničnega znanja, hkrati pa postajajo vedno bolj zapleteni, saj se tehnike zaščite pred vdori venomer izboljšujejo. Kot je znano, je pogosto ravno človek šibki člen v verigi varovanja informacijskih sistemov. Domiselni napadalci so se zato vprašali, zakaj ne bi napada pripravili tako, da se izkoristi ravno ta člen? Napadi se torej ne izvajajo več na sam sistem, temveč se jih poskuša zaobiti s pomočjo ljudi. Pri večini še tako avtomatiziranih procesov je venomer navzoč človek - od skrbnika informacijskega sistema do tajnice, ki pozna direktorjeva gesla. In ravno tu nastopi socialno inženirstvo.

Socialno inženirstvo bi lahko opredelili kot netehnični napad na informacijski sistem s pomočjo izkoriščanja človeških lastnosti (slabosti), kot so zaupljivost, naivnost ipd. Konvencionalne obrambne tehnike so v tem primeru nemočne.

Osnovni cilj socialnega inženirstva je pridobitev nepooblaščenega dostopa do informacijskega sistema ali informacij. Ves napad je osredotočen na zbiranje informacij o določeni osebi (žrtvi) in kasneje izkoriščanja teh informacij za napad. Tehnično znanje zato ni toliko pomembno, temveč bolj poznavanje socioloških prijemov in človeškega vedenja. Študije so namreč pokazale, da imajo ljudje določena vedenjska nagnjenja, ki se jih s prepričljivo manipulacijo lahko izkoristi. Socialni inženirji izkoriščajo ta nagnjenja in jih spodbujajo, da od ljudi izvabijo določen odziv. Navedimo nekaj zgledov:

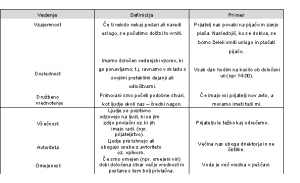

Po raziskavi, ki jo je opravila družba Gartner, lahko opredelimo šest osnovnih vedenjskih vzorcev, ki pri ljudeh vzbudijo pozitiven odziv:

Šest vedenjskih vzorcev, ki vzpodbudijo pozitiven odziv. Vir: Gartner

Življenjski krog napada s socialnim inženirstvom

Socialno inženirstvo ne označuje samo ene tehnike, marveč skupek tehnik, ki se med seboj razlikujejo. Na splošno razlikujemo dve vrsti napadov:

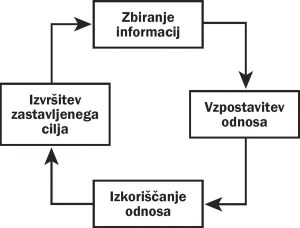

Obe vrsti bomo podrobneje predstavili kasneje. Kljub temu imajo vsi napadi skupno stičišče - življenjski krog napada, ki ga sestavljajo štiri stopnje. Vse stopnje so med seboj povezane (oz. prehajajo druga v drugo) in odvisne druga od druge.

Življenjski krog napada s socialnim inženirstvom. Vir: Gartner

Zbiranje informacij

Zbiranje informacij je prvi in verjetno najpomembnejši korak v življenjskem krogu. Uspeh socialnega inženirja je odvisen predvsem od količine in kakovosti pridobljenih podatkov. Ti podatki obsegajo bolj splošno znane podatke, kot so telefonske številke, elektronski naslovi ali poštni naslovi, pa tudi bolj osebne podatke, kot so rojstni datum, dekliški priimek, vzdevek ali kaj podobnega. Podatki pa niso vezani samo na ljudi, temveč tudi na stvari - npr. na arhitekturo informacijskega sistema, poznavanje organizacijskih postopkov v podjetju. Napadalec uporabi podatke za vzpostavitev in razvoj odnosa z žrtvijo (naslednji korak v življenjskem ciklu). V prvi korak je pogosto vloženega največ časa in truda.

Vzpostavitev odnosa

V drugi fazi napadalec uporabi šest prej omenjenih vedenjskih vzorcev in tako vzpostavi ter razvija odnos z žrtvijo.

Napadalec izkoristi pridobljene podatke iz prejšnje faze in glede na dano situacijo odigra določeno vlogo. Prepričljivost odigrane vloge napadalca je odvisna predvsem od kakovosti in količine pridobljenih podatkov ter njegovih "igralskih" spretnosti. Takoj je jasno, da so določeni ljudje bolj nadarjeni za igranje vlog in pridobivanje zaupanja. Ljudje smo nagnjeni k temu, da zaupamo določene informacije tistemu, za katerega menimo, da je zaupanja vreden, ta pa to doseže s poznavanjem oz. posredovanjem podatkov nam. Cilj te faze je prepričati žrtev, da nam lahko zaupa in zato tudi deli z nami podatke, ki so bolj ali manj zaupni.

Izkoriščanje odnosa

Ko pridobimo zaupanje in vzpostavimo odnos z žrtvijo, sledi korak, v katerem izkoriščamo ta odnos oz. pridobljeno zaupanje. Če je napadalec v prejšnjem koraku uspešno prepričal žrtev, da je vreden zaupanja, mu žrtev velikokrat brez zadržkov izda podatke, ki jih želi.

Izvedba zastavljenega cilja

Izvedba zastavljenega cilja je zadnji korak v procesu. V tem koraku napadalec izkoristi pridobljene podatke za dosego zastavljenega cilja. Tako lahko že same informacije pripeljejo do zastavljenega cilja ali pa jih napadalec uporabi za pomoč pri vdiranju na konvencionalni (tehnični) način.

Pomembno je poudariti, da življenjski krog napada s socialnim inženirstvom ni končan. Napadalec lahko tako nadalje zbira informacije in s tem ali razširi napad glede na informacijski sistem, uporabi podatke pri drugi žrtvi ali pridobi dodatne podatke, ki mu omogočajo izvesti drug napad. Ker je napadalec že vzpostavil odnos z žrtvijo, ga lahko s pridom izkorišča tudi v drugih situacijah. Napadalec seveda ne sme biti razkrit, če želi ohraniti zaupanje.

V nadaljevanju bomo opisali nekaj najpogostejših tehnik socialnega inženirstva.

Tehnike socialnega inženirstva

Najti dobre zglede socialnega inženirstva iz resničnega življenja je zelo težko, saj podjetja, ki so bila napadena na tak način, tega pogosto ne priznajo, ker bi s tem škodovala svojemu ugledu. Kot sem že omenil, sta dve vrsti socialnega inženirstva: netehnično in poltehnično. Pri slednjem želimo žrtev prepričati, da dostopa do originalne spletne strani, aplikacije ali sistema, in nam tako izda zaupne podatke. Pri netehničnem pristopu pa gre za načelo čiste človeške prevare in manipulacije z žrtvijo. Socialni inženir se zanaša na svoje veščine manipuliranja ljudi in izkoriščanja šibkih strani pri ljudeh. Vse metode, tako poltehnične kot netehnične, so kazniva dejanja in tudi z zakonom prepovedana. Tehnik je veliko, zato bomo predstavili samo bolj zanimive.

Socialno inženirstvo ob pomoči telefona

Med vsemi tehnikami socialnega inženirstva najbolj prevladuje ravno tehnika, ki poteka prek telefona. Vdiralec pokliče in oponaša nekoga na visokem položaju ali nekoga, ki je zaposlen na pomembnem mestu v podjetju. Po drugi strani se lahko nekdo pretvarja, da je skrbnik sistema ali pa kliče iz podjetja, ki vzdržuje informacijski sistem v organizaciji ali podjetju. Zgled napada: napadalec pokliče v podjetje in zahteva nadzornika ter se mu predstavi kot vzdrževalec. Pove mu, da se je njihov sistem sesul. Vendar nadzornik pravi, da se to ni zgodilo, zato vdiralec prosi, naj se odjavi in prijavi v sistem. Ko to nekajkrat ponovi, napadalec nadzorniku pravi, da je nekaj narobe, češ da ne vidi njegovega (nadzornikovega) računalnika. Zato nadzornika prosi, naj mu posreduje uporabniško ime in geslo, da bo nastalo situacijo poskušal razrešiti in ugotoviti, kaj je narobe.

Protiukrep je preprost - ne zaupajmo neznancem, ki nas kličejo. Prav tako zaupnih informacij nikoli ne posredujemo po telefonu. Resna podjetja od vas nikoli ne bodo želela izvedeti gesel in podobnih pomembnih podatkov kar po telefonu. Če poslujejo tako, je morda smiselno razmisliti o zamenjavi podjetja, s katerim sodelujemo (IT podpora).

Shoulder surfing - vohunjenje čez ramo

Vohunjenje ali gledanje čez ramo je zelo preprosta tehnika socialnega inženirstva, ki se uporablja za odkrivanje gesel, PINov ali številk kreditnih kartic. Napadalec neopazno opazuje, kaj žrtev piše, in si skuša to zapomniti ter kasneje uporabiti. Večinoma se to dogaja tam, kjer so terminali ali računalniki, strnjeni v gručo (spletne kavarne, skupna delovna mesta ipd.).

Kot protiukrep lahko navedeno predvsem pozornost uporabnikov. Pozorni moramo biti, kdo stoji okoli nas, predvsem na javnih krajih. Ko vpisujemo številko PIN v bankomatu, si tipkovnico prekrijemo z roko in z razmeroma hitrimi gibi vtipkamo kodo. Tako preprečimo, da bi si napadalec zapomnil gibe oz. naš PIN. V spletnih kavarnah se najprej prepričamo, da nas nihče ne opazuje, in šele nato vtipkamo geslo.

Dumpster diving - brskanje po smetnjaku

Brskanje po smeteh je eden izmed osnovnih netehničnim napadov socialnega inženirstva, s katerim lahko pridemo do zaupnih podatkov. V smeteh se namreč znajde veliko tudi zaupnih podatkov, ki jih zaposleni zmečkajo in vržejo stran. Velikokrat se uslužbenci niti ne zavedajo, kako pomemben je lahko podatek na listu, ki so ga ravnokar zavrgli. V podjetjih zaupne dokumente resda praviloma uničujejo, vendar se v smeteh pogosto znajdejo listine, ki za delovanje podjetja niso vitalnega pomena. Kljub temu lahko napadalcu ti podatki pridejo prav pri snovanju napada. Z listov je pogosto mogoče razbrati podatke o imenih ali nazivih, ki napadalcu omogočajo hitrejše pridobivanje zaupanja določenega človeka.

Prvi protiukrep je seveda dosledno uničevanje listin ali pa ukrep, da smetnjak prestavimo na območje, ki je pod nadzorom. Vsi papirnati dokumenti naj gredo skozi rezalne naprave. Na računalniških nosilcih, ki se znajdejo v smeteh, naj ne bo informacij, oz. poskrbimo za njihovo učinkovito brisanje. Za preprečevanje povrnitve podatkov z magnetnih nosilcev lahko celoten nosilec prepišemo z ničlami oz. enicami ali pa uporabimo posebne namenske uničevalce.

Uničevalec dokumentov - učinkovit protiukrep zoper brskanje po smetnjaku.

Ribarjenje (Phishing)

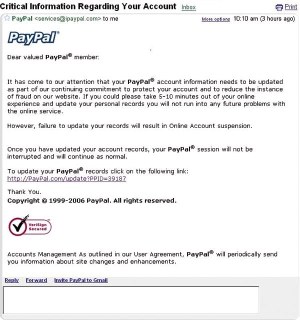

Ribarjenje je poltehnični pristop socialnega inženirja, s katerim želi od žrtve pridobiti zaupne podatke (uporabniška imena, gesla, podatke o kreditnih karticah) prek elektronske pošte. Žrtvi pošljemo sporočilo, ki posnema videz in delovanje določenih spletnih strani. Tehnika se je prvič pojavila leta 1987, vendar se je izraz "phishing" pojavil šele leta 1996. Beseda je sestavljena iz besede "fishing", torej ribarjenje, in besede "phreaking", ki označuje manipuliranje telekomunikacijskih storitev. Ribarjenje izvajamo prek elektronske pošte in t. i. prikaznih oken. Elektronska sporočila imajo videz in podatke različnih priljubljenih bank, spletišč, družabnih dveri ipd. Pogosto v njih najdemo besedilo, ki nas nagovarja, naj posredujemo uporabniška imena in gesla, saj naj bi naš račun bil kompromitiran, oz. želijo preveriti svoje podatke o strankah. S klikom povezave v elektronskem sporočilu žrtev oddeska na spletni naslov, tam mora vpisati svoje podatke. Dani naslov je podoben dejanskemu in se velikokrat razlikuje le malenkostno. Žrtev v upanju, da se bo stvar uredila, vpiše podatke in je nato najverjetneje še preusmerjena na originalno spletno stran, tj. stran, ki jo je poskušalo ribarsko elektronsko sporočilo posnemati. Za prikrivanje dejanske povezave se uporabljajo različne tehnike, v zadnjem času prekrivanje orodne vrstice z Java Scriptom, ki zakrije pravo povezavo, ali uporaba slik namesto tekstovnih povezav.

Napad, ki ga napadalci pogosto uporabijo pri ribarjenju, je t. i. cross-site scripting. S tem napadom uporabnik sicer pride na dejansko spletno stran, vendar se podatki, ki jih vpiše, namesto pravi strani pošljejo napadalcu. Ribarjenje je še posebej razširjeno na angleškem govornem območju, v Sloveniji pa teh napadov ni veliko, predvsem zaradi naše majhnosti. Med letoma 2004 in 2005 naj bi bilo v ZDA zaradi ribarjenja oškodovanih 1,2 milijona uporabnikov, škoda pa naj bi dosegla 929 milijonov dolarjev.

Primer ribarjenja.

Kot protiukrep proti ribarjenju je še najučinkovitejše ozaveščanje uporabnikov o tem problemu. Veliko podjetij, ki so pogosta tarča, na svojih straneh ponuja informacije o tem napadu. Največ lahko postori uporabnik sam. Če dobimo elektronsko pošto, ki nas vabi, da vpišemo svoje podatke, je morda najbolje, da sami oddeskamo na spletno stran (ročno vpišemo naslov). Zavedati se moramo, da se zaupne informacije nikoli ne pošiljajo po elektronski pošti - tako da podjetja, kot je npr. PayPal, od vas ne bodo nikoli zahtevala, da vpišete uporabniško ime in geslo kar prek elektronske pošte. Tudi ponudniki programske opreme so pristavili svoj lonček in nam ponujajo najrazličnejše programske izdelke, ki naj bi nas obvarovali pred ribarjenjem. Vendar je učinkovitost takšnih filtrov ob hitrem razvoju in vedno bolj dovršenih metodah "phisherjev" vprašljiva.

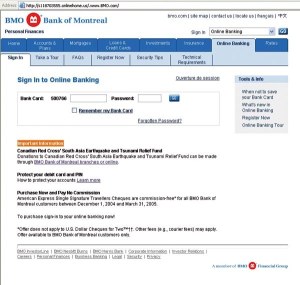

Phishing elektronska sporočila pogosto vabijo na lažne spletne strani bank.

Vhishing

Vhishing je novejši poltehnični pristop socialnega inženirstva, ki izkorišča telefonske sisteme vrste VoIP (Voice over IP). Tudi ta izraz je kombinacija dveh besed, in sicer "voice", torej glas, in "phishing", ribarjenje. Vhishing se uporablja predvsem za krajo identitete in drugih zaupnih podatkov (npr. podatki o kreditnih karticah). Pri izvedbi klica napadalec skrije pravo številko in jo zamenja s številko, ki jo žrtev pozna ali ji zaupa (npr. operaterja). Tehniko je mogoče uporabiti v navezi s ribarjenjem, tako da je v elektronski pošti navedena številka namesto spletne povezave. Napad se izvede ob pomoči vnaprej posnetega govora, ki uporabnika opozori, da je z njegovim računom nekaj narobe. Nato ga ta posnetek vodi skozi procese, ki na koncu pripeljejo do želenega razkritja zaupnih informacij.

Ker je napad z vhishingom zelo težko izslediti, je priporočljivo, da smo zelo nezaupljivi in ne posredujemo zaupnih podatkov po telefonu. Pričakuje se, da se bo s širjenjem tehnologije VoIP širila tudi pogostost vhishing napadov.

Napad ob pomoči ključka USB

Razmah napadov s ključem USB je bil leta 2004. Z množično uporabo tega nosilca pa se tudi ta vrsta napada hitro širi.

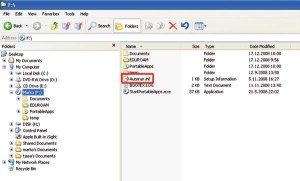

Največkrat se zgodi, da napadalec ključek USB s škodljivo programsko kodo pusti na javnem kraju, kjer ključek čaka na žrtev. Ker smo ljudje po naravi zvedavi, ključek nekdo pobere in ga pogosto brez pomisleka vtakne v računalnik. Nato se lahko zažene program, ki z računalnika pobere vsa shranjena gesla in jih pošlje na elektronski naslov napadalca. Lahko se celo zgodi, da se s ključka samodejno namesti trojanski konj ali podobna škodljiva programska oprema (pozor pred tovrstnimi virusi, ki so aktivni ravno v zadnjem času!).

Da bi se zaščitili, je prvi in najbolj učinkovit ukrep izključitev vhodov USB na računalnikih v podjetju ali organizaciji, če niso nujno potrebni. Ker se vhodi USB čedalje bolj uporabljajo (npr. tipkovnica, miška, tiskalnik), je takšna rešitev pogosto nesprejemljiva. Problem je morda bolj smotrno rešiti z izklopom samodejnega zagona v operacijskem sistemu. Seveda je treba tudi ozaveščati uporabnike oz. uslužbence, saj si lahko tako prihranimo marsikatero nevšečnost.

Pazljivost pri vstavljanju USB ključka ni nikoli odveč, še posebej če vsebuje datoteko Autorun.inf.

Registracija na spletnih straneh

Uporabniki pogosto uporabljajo enake podatke oz. identitete na več spletnih virih, to pa lahko napadalci s pridom izkoristijo. Napadalec postavi spletno stran z vabljivo vsebino, ki naj bi privabila naivne uporabnike. Spletno stran lahko "promovira" po elektronski pošti in vabi k sodelovanju v kakšni nagradni igri na tej spletni strani. Napad tako manipulira s človeškimi lastnostmi oz. vedenjskimi vzorci, v tem primeru naivnostjo. Če se uporabniki registrirajo, zaidejo podatki v roke napadalcu. Velikokrat omenjeno metodo združijo z drugo, kot je iskanje podatkov o žrtvi prek spletnih iskalnikov ali drugih virov. Ker uporabniki uporabljajo enaka uporabniška imena in gesla za kopico strani, lahko napadalec pridobljene podatke uporabi v različnih situacijah (vstop v več uporabniških računov).

Najbolj učinkovita obramba pred to vrsto napadov je uporaba različnih uporabniških imen in gesel. Cilj je, da bi imeli vsaj različna uporabniška imena in gesla za zabavne strani, za elektronsko bančništvo in druge "resne" stvari (npr. PayPal). Veliko uporabnikov ima težave pri doseganju omenjenega cilja, saj imajo velike količine uporabniških računov, zato se pogosto ponavljajo in so pogosta šibka točka.

Čeprav imajo sodobni spletni brskalniki vgrajeno opozarjanje na goljufive strani, je najboljša zaščita, da se ne registriramo na prav vsako spletno stran.

Pomemben in nemočen uporabnik

Ta napad je netehničen, napadalec zaigra vlogo nemočnega ali neveščega uporabnika oz. pomembneža v določeni ustanovi. Pri vlogi pomembnega uporabnika mora napadalec tudi dajati vtis pomembneža, tako da mora biti ustrezno oblečen in kazati ustrezne statusne simbole (npr. kartice). Nato žrtev pod pretvezo prepriča, da mu zaupa določene podatke. Poleg tega uporabi tudi tehnike zastraševanja (žrtev se boji, da bi lahko izgubila službo) in žrtev mu velikokrat brez zadržkov posreduje katerekoli podatke.

Nemočen uporabnik je ravno nasprotna vloga pravkar opisani. Napadalec se pretvarja, da je začetnik na določenem področju, in prosi žrtev za pomoč. V človeški naravi je, da pomagamo, a pri tem lahko razkrijemo marsikateri zaupen podatek. Npr. geslo.

Najboljša obramba proti tem metodam je, da ne zaupamo vsakomur, še posebej, če ga srečamo prvič. Od vsakogar zahtevamo, da se nam predstavi in legitimira s kakšnim dokumentom. Vsekakor pa upoštevajmo, da pod nobenim pogojem ne izdajamo zaupnih podatkov (gesel, osebnih podatkov ipd.).

Obratno socialno inženirstvo

Gre za tehniko, pri kateri se vlogi napadalca in žrtve zamenjata. Napadalec se pretvarja, da mora zaradi pomanjkanja znanja poklicati žrtev, da bi ji ta pomagala. Tehnika zahteva veliko vloženega truda in predpriprav, zato je ena izmed najtežjih. Napad je sestavljen iz treh faz: sabotaža, oglaševanje in pomoč. V prvi fazi napadalec onesposobi računalniško napravo. Žrtev težave opazi in napadalec se oglašuje kot nekdo, ki lahko napako odpravi. Za odpravo napake napadalec zahteva določene podatke. Nato napako tudi odpravi, a hkrati je pridobil zaupne podatke. Žrtev je na koncu celo zadovoljna, saj je napaka opravljena, in ne posumi, da je šlo v resnici za prevaro.

Ukrepov za preprečevanje ali zmanjšanje možnosti takšnih napadov je več. Eden izmed možnih protiukrepov je, da se uvede vzdrževalca opreme znotraj podjetja, ki ima edini pravico urediti takšne probleme. Če pa imamo najeto zunanjo podjetje za odpravljanje napak, moramo biti pazljivi in vsakogar legitimirati ter popisati njegovo/njeno dejavnost.

Znani zgledi socialnega inženirstva

Kevin Mitnick

Najbolj znan zgled socialnega inženirstva je svetovno znani socialni inženir Kevin Mitnick. Že v mladosti je uporabljal tehnike socialnega inženirstva in se brezplačno vozil z avtobusi po Los Angelesu. V srednji šoli mu je "uspelo" resneje in prek telefona klical v tuje države na stroške naročnikov telekomunikacijskega operaterja AT&T. Leta 1979 je prvič vdrl v računalniško omrežje podjetja DEC in bil kasneje za to tudi sodno preganjan. Tako je bila leta 1994 njegova slika objavljena na prvi strani New York Timesa in postal je zelo iskan s strani organov pregona. Kasneje so ga obsodili zaradi vdorov v različna podjetja, med drugim v Motorolo, Nokio, Sun Microsystems ipd. Sredi devetdesetih letih prejšnjega stoletja je bil obsojen na pet let zapora, od tega je 8 mesecev preživel celo v samici. Njegovi simpatizerji so menili, da je bila kazen preostra. Ko so ga leta 2000 izpustili iz zapora, ni smel uporabljati informacijske tehnologije, razen navadnega telefona. Danes Mitnick dela kot svetovalec za varnost v različnih podjetjih, napisal je dve knjigi - The Art of Deception leta 2002 in The Art of Intrusion leta 2005.

Zgodba Lukasa Kohuta

Zgled uspešne uporabe socialnega inženirstva je tudi češki fant z imenom Lukas Kohut. Leta 1999 je s prijatelji stavil, da lahko kot izmišljena oseba, ki je član osebja ministra, naroči letalsko karto. Po tednu dni preučevanja delovanja čeških državnih ustanov je poklical ministrstvo in rezerviral polet na Šrilanko. Predstavil se je kot član osebja Jana Kasala z ID številko OSN67. Na ministrstvu so mu celo predlagali, naj vzame zasebno letalo. Poklical je tudi varnostno podjetje Samcora, ki mu je zagotovilo pet varnostnikov, in odšel na potovanje. To je večkrat ponovil in tako veliko prepotoval. Prijeli so ga šele po tem, ko nad zračnim prostorom Indije ni dobil zelene luči za prelet. Obsojen je bil na 6 mesecev zaporne kazni in plačilo 30.000 evrov.

Zemljevid potovanj Lukasa Kohuta.

AOL

Napad s socialnih inženirstvom se je zgodil tudi v podjetju AOL. Napadalec je s tehnikami socialnega inženirstva pridobil informacije o več kot 200 računih uporabnikov AOL. Napadalec je napael takole: najprej je poklical AOLovo tehnično pomoč in se z uslužbencem pogovarjal več kot eno uro; pri tem je tudi omenil, da prodaja avto po zelo ugodni ceni. Ker je uslužbenec pokazal zanimanje za nakup, mu je napadalec ponudil, da mu pošlje sliko avtomobila, ta pa je bila v resnici črv. Črv je odprl vrata v požarnem zidu in tako vdiralcu omogočil dostop do AOLovega notranjega omrežja.

Koristne povezave:

Social engineering, searchsecurity.techtarget.com/sDefinition/0,,sid14_gci531120,00.html

Protect against social engineering, www.cisco.com/web/about/security/intelligence/mysdn-social-engineering.html

Gartner, There Are No Secrets: Social Engineering and Privacy, www.gartner.com/gc/webletter/security/issue1/

Takedown, Kevin Mitnick, www.takedown.com/bio/mitnick.html

Phishing, en.wikipedia.org/wiki/Phishing

Scott Dunn, One quck trik to prevents AutoRun attacks, www.windowssecrets.com/2007/11/08/02-One-quick-trick-prevents-Autorun-attacks

Lukas Kohut's social engineering story, www.social-engineering.eu/stories/kohout_story/

Vishing, en.wikipedia.org/wiki/Vishingl

Avoiding Social Engineering and Phishing Attacks, www.us-cert.gov/cas/tips/ST04-014.html

Sarah Granger, Social Engineering Fundamentals, Part I: Hacker Tactics, www.securityfocus.com/infocus/1527

Sarah Granger, Social Engineering Fundamentals, Part II: Combat Strategies, www.securityfocus.com/infocus/1533

Sarah Granger, Social engineering reloaded, www.securityfocus.com/infocus/1860