Sedem ključev interneta

Sliši se kot zgodba iz kakšne kriminalke ali znanstvene fantastike: sedem ljudi ima sedem ključev, brez katerih po katastrofi ne bi bilo mogoče obnoviti interneta, z njimi pa se ga lahko kadarkoli polastijo. Vsake toliko časa se zberejo v sobi brez dnevne svetlobe in ob nenavadnem ritualu zagotovijo, da internet še naprej deluje. V zgodbi je malce več kot ščepec resnice, saj izbrani posamezniki resnično varujejo zelo specifičen del internetne infrastrukture in se srečujejo štirikrat letno.

Ustavila jih ni niti pandemija, le nekoliko upočasnila. Oktobra so se v sicer okrnjenem številu v mestu Culpeper v ameriški Virginiji zbrali nekateri imetniki ključev, ki jih poetično lahko imenujemo tudi ključi do interneta. Gre za preverjene računalniške strokovnjake, ki skrbijo za verodostojnost mehanizma DNSSEC. Na slovesnosti, ki je trajala štiri ure, so se snemali z več kamerami, žebrali laikom nerazumljive besede, vtikali ključke USB in na koncu podpisali zapisnik z več številkami kot črkami.

Zakaj ICANN

Zlasti v Evropi so čedalje glasnejša vprašanje, zakaj je ravno ICANN upravljavec strateško pomembnega dela interneta. Internet Corporation for Assigned Names and Numbers so ustanovili leta 1998 v ZDA kot neprofitno organizacijo, ki skrbi za pomemben del interneta. ICANN je tudi lastnik IANA (Internet Assigned Numbers Authority), ki nadzoruje razdelitev naslovov IP, razporeditev avtonomnih sistemov (AS), sistema DNS in nekaterih drugih tehničnih aspektov interneta.

ICANN je nastal na pobudo ameriškega gospodarskega ministrstva, ki je želelo organizacijo, da bi formalizirali upravljanje interneta. Dotlej je to počel Jon Postel, ki je bil eden ključnih ljudi pri vzpostavitvi predhodnika interneta ARPANET. Čeprav ICANN svoje delo opravlja korektno, se na drugih koncih sveta vseeno pojavlja nelagodje ob dejstvu, da ZDA vendarle imajo vzvode za nadzor, četudi jih aktivno ne uporabljajo. ICANN je trenutno v ZDA, ker je tako hotelo ameriško gospodarsko ministrstvo (in ga je včasih izdatno financiralo), v Kaliforniji pa, ker je bil od tam Jon Postel. Čedalje glasnejši so pozivi, da bi morala internet kot kritično infrastrukturo upravljati naddržavna agencija, najraje pri Združenih narodih.

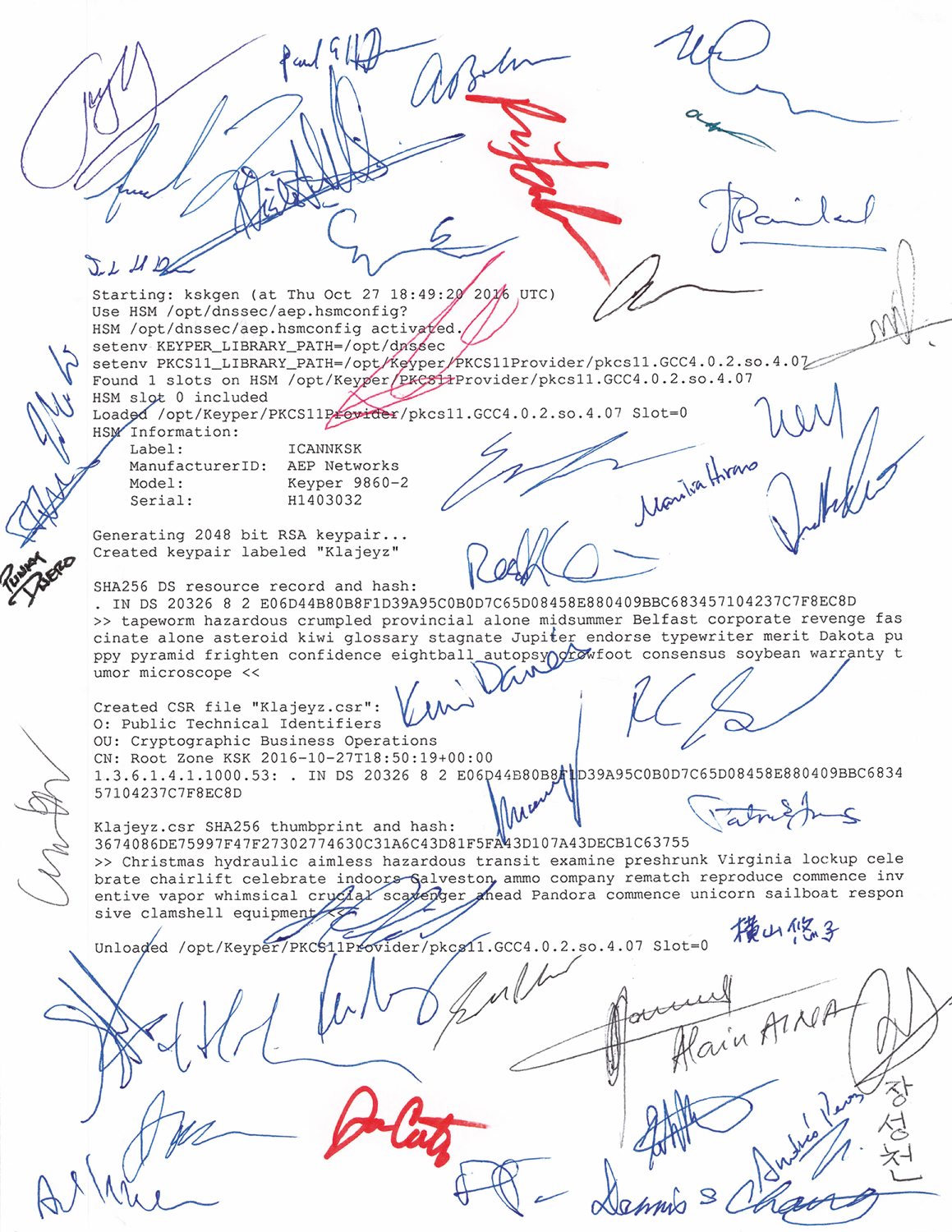

Prvikrat so se zbrali 16. junija 2010 in so se do epidemije dobivali štirikrat letno. Njihova srečanja, ki z obsežnimi varnostnimi protokoli za dostop spominjajo na prizore iz znanstvenofantastičnih filmov, se v živo prenašajo prek interneta. Po koncu ceremonije na spletnih straneh objavijo video posnetke z več zornih kotov, vse zapisnike in podpise, sliko (ISO) operacijskega sistema udeleženih računalnikov, dnevniške datoteke, zgoščene vrednosti in javne ključe. A do skrajnosti formaliziran in hkrati transparenten postopek ima svoj smoter.

Veriga zaupanja

Z internetom povezani računalniki, od največjih strežnikov do osebnih računalnikov, se prepoznavajo po naslovih IP. To je za brskanje po svetovnem spletu neuporabno, saj nihče pri zdravi pameti od uporabnikov ne more zahtevati, da si zapomnijo spletni naslov 89.212.23.214. Bistveno bolj človeško je vpisati monitor.si, da nas brskalnik pripelje do iste spletne strani.

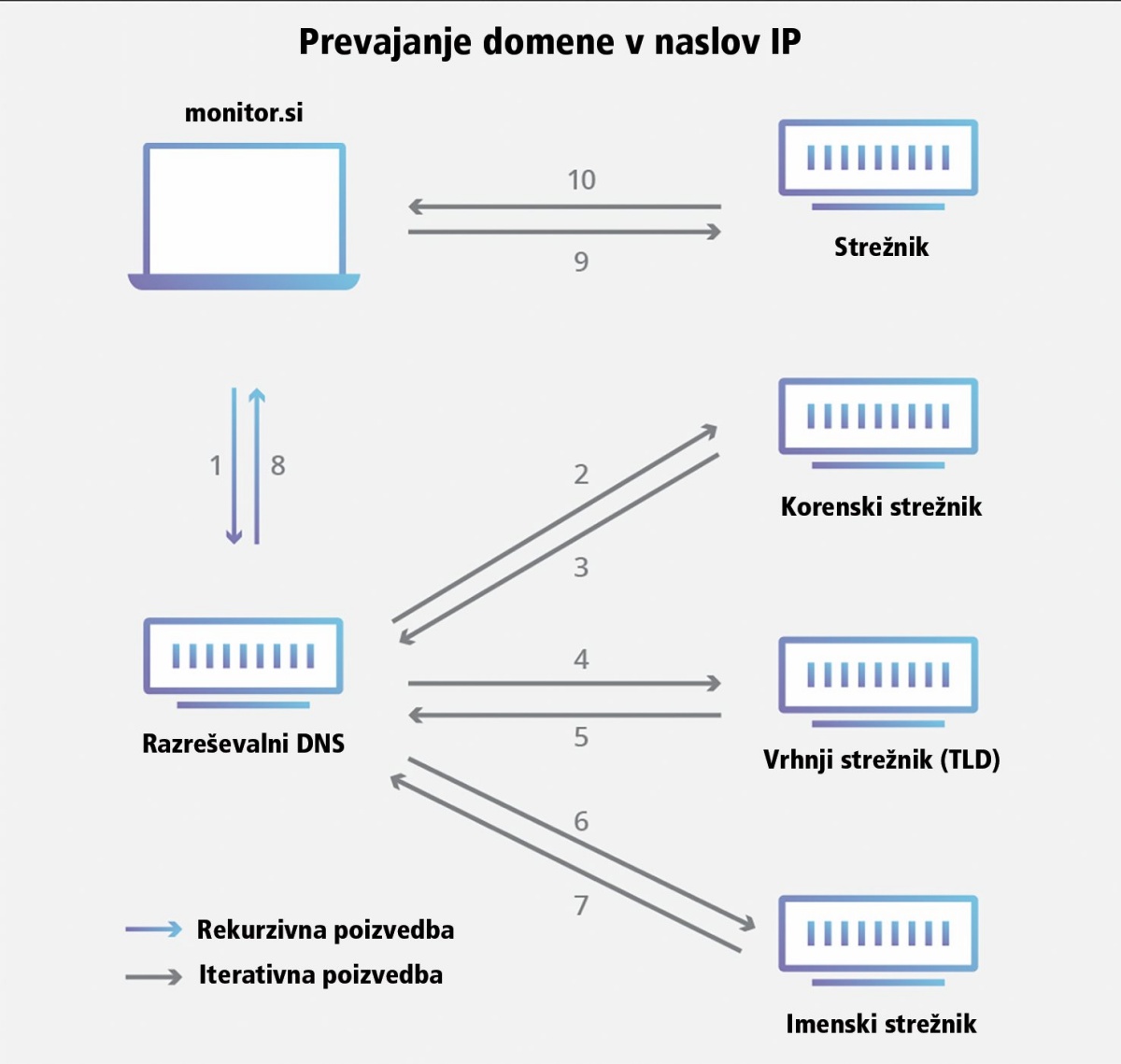

Ko od brskalnika želimo spletno stran monitor.si, mora ta nekako ugotoviti, kateremu naslovu IP ustreza ta domena. Najprej bo vprašal operacijski sistem, ki mu lahko za nekatere naslove fiksno nastavimo domene (v datoteki hosts) ali pa ima informacijo v predpomnilniku, če smo do strani dostopili pred kratkim. Če informacije ne dobi, vpraša posebni razreševalni strežnik (DNS resolver ali recursor), katerega naslov IP nam pove ponudnik dostopa do interneta, lahko pa nastavimo tudi kakšnega drugega (npr. Googlovega). Ta ima to informacijo morda že v predpomnilniku, če je v zadnjih 24–48 urah kdo spraševal že enako, sicer pa isto vprašanje postavi više v hierarhiji.

Naprej vpraša strežnik (root nameserver), ki odgovori z naslovom vrhovnega strežnika za posamezno vrhnjo domeno (top-level-domain server). Ta postreže z odgovorom, kateri imenski strežnik (authoritative name server) je pristojen za konkretno domeno, ki nas zanima. Ta bo zagotovo poznal njen naslov IP. Sistem ima vgrajeno redundanco, saj je vrhovnih strežnikov 13 (in še teh je fizično več kot tisoč, kar omogoča anycasting).

Razreševanje domene poteka v korakih. Slika: Cloudflare

V internetu sodelujejo ljudje s celega sveta, ki imajo najrazličnejše motive in vzgibe. Časi, ko je bil internet omejen na majhno skupino ljudi, ki so imeli akademske namene, je nepreklicno minil. Opisani sistem DNS izvira iz 80. let prejšnjega stoletja, zato ni bil postavljen z mislijo na varnost. Zaživel je leta 1983, ko je DNS izumil Paul Mockapetris in postavil prvi strežnik z imenom Jeeves. Tedaj se ni zdelo verjetno, da bi ga kdo želel zlorabiti. Danes je seveda drugače, saj se prek interneta pretakajo tudi ogromne količine denarja in tudi sicer pomembno vpliva na naša življenja. DNS je medtem postal standard, ki ga opisujeta RFC 1034 in 1035.

Klasični sistem DNS nima vgrajenega preverjanja, ali je odziv imenskega strežnika avtentičen. Preverimo lahko le, ali odgovor navidezno prihaja z istega naslova IP, na katerega smo poslali vprašanje, kar je mogoče enostavno ponarediti. To pomeni, da lahko nepridipravi postavijo lažne strežnike ali drugače pošiljajo lažne odgovore, kar bi obiskovalce legitimnih strani preusmerilo na zlonamerne naslove. Ker je v sistem vgrajeno predpomnjenje, bi lahko napadalec poslal lažni odgovor razreševalniku, ki bi potem ves dan vsem poizvedbam odgovarjal s tem lažnim naslovom IP (temu se reče cache poisoning).

Težava ni nova. Že v 90. letih se je organizacija Internet Engineering Task Force (IETF), ki razvija internetne standarde, zavedela težave. Steven Ballovin je že leta 1990 prvi opisal tak napad, a so ga javno predstavili šele leta 1995. IETF je začel iskati rešitev. Rezultat je DNSSEC, ki v sistem DNS uvaja digitalne podpise iz šifriranja. Vsako območje DNS ima svoj par zasebnega in javnega ključa. Javni ključ je na voljo vsakomur in ga lahko uporabi, da preveri avtentičnost posredovanih podatkov. Javni ključ posameznega območja pa je podpisan z zasebnim ključem hierarhično višjega območja itd. Vsaka hierarhija se nekje konča in v primeru DNS je to pri paru ključev, ki ustrezata najvišjemu (root) območju. Tu nam tehnologija ne more več pomagati. Zaupamo jima, ker ima ta zasebni ključ (trust anchor) v upravljanju zaupanja vredna institucija, ki se redno trudi upravičevati to zaupanje. Od tega enega zasebnega ključa je dejansko odvisna celotna veriga zaupanja.

Prvo različico DNSSEC smo dobili že leta 1997 (RFC 2065), leta 1999 pa praktično končno (RFC 2535), ki jo je pestilo precej težav in ranljivosti. DNSSEC, kot ga poznamo danes, sega v leto 2005 (RFC 4033, 4034, 4035). Prvi so ga na ravni vrhnjih domen uvedli Švedi (.se), preostanek sveta pa je čakal in opazoval. Do konca desetletja je ob odkritju nadaljnjih možnosti zlorabe DNS vendarle široko dozorelo stališče, da celotni splet potrebuje DNSSEC. In tako smo julija 2010 dobili z DNSSEC podpisane vrhnje domene (root). Danes DNSSEC podpisuje že 1.380 vrhnjih domen izmed 1.497, tako državne (.si), klasične (.com) kot nove (.istanbul).

Četrtletne slovesnosti

DNSSEC se je začel uporabljati leta 2010. Prva slovesnost je potekala 16. junija 2010, na kateri so vzpostavili varno fizično lokacijo v Culpeperju v Kaliforniji (Root Zone Key Management Facility East), ustvarili glavni ključ (KSK – key signing key) in z njim podpisali območne ključe (ZSK – zone signing keys). S temi se potem podpisujejo zapisi s strežnikov DNS. Podpisani so skupki zapisov (imenujejo se RRset) in ne posamezni zapisi.

Na drugi slovesnosti 12. julija istega leta so vzpostavili še lokacijo v El Segundu (Root Zone Key Management Facility West), uvozili KSK iz Culpeperja in podpisali ZSK za zadnje četrtletje leta 2010. Odtlej slovesnosti potekajo vsake tri mesece in trajajo približno štiri ure. Na njih običajno podpišejo ZSK za naslednje četrtletje, občasno pa morajo postoriti še kaj drugega. Avgusta in oktobra 2016 so najprej z ničlami prepisali stare strojne module za skladiščenje ključev (HSM), nato pa jih leta 2019 uničili. Zadnja slovesnost je potekala 14. oktobra letos, na njej pa so aktivirali en nov HSM. KSK se je tudi že zamenjal, in sicer leta 2017, pa tega nismo niti opazili, ker sistem deluje. KSK in ZSK so 2048-bitni ključi RSA.

Podpisani zapisnik ob tvorbi novega ključa leta 2016, ki zagotavlja zaupanje v DNSSEC.

Ukrepi, ki veljajo ob slovesnosti (in tudi sicer), se zdijo filmski. Na lokaciji imajo različne sobe različno stopnjo varnosti. Veža je na ravni tri, soba za slovesnost na ravni štiri in še stopnjo više je dejanska soba s sefom. Celotna slovesnost se snema z več kamerami, scenarij je natančno predpisan z jasno razdeljenimi vlogami, pri vsakem koraku morata biti vsaj dve osebi (ponavadi pa še več), v stavbi je kup različnih senzorjev gibanja, za vstop je potrebna biometrična avtentikacija itd. Ko se slovesnost, ki traja več kot štiri ure, začne, vsi sledijo univerzalnemu koordiniranemu času (UTC), čeprav poteka v ZDA. Vse je natančno predvideno, vsako odstopanje je treba zabeležiti in razložiti, podobno kot v farmacevtski industriji. Strojni moduli, ki hranijo ključe, se ob sunkih, nasilnem odpiranju ali drugih težavah samodejno pobrišejo.

Anne-Marie Eklund Löwinder, ki je ena izmed 14 ljudi s ključi, sodelujočih na slovesnostih, pojasnjuje, da se postopki morda zdijo neumni, a je vsak korak zelo pomemben pri zagotavljanju zaupanja. Sistem vsebuje varnostne kopije in varnostne kopije varnostnih kopij, več ravni varnosti. To je navsezadnje pomembno zato, ker ni višje avtoritete od ICANN. Njegovim ključem zaupamo le, če zaupamo organizaciji in varnostnim mehanizmom, ki jih je postavila.

Udeleženci zadnje predpandemijske slovesnosti podpisovanja ključev, ki je potekala 16. februarja 2020 v El Segundu v Kaliforniji. Slika: IANA

Sefa, v katerih sta shranjena dve kopiji zasebnega ključa od štirih za podpisovanje vrhovnega območja (root zone). Varnostni protokol je zelo strog. Slika: Anne-Marie Eklund Löwinder,

Brez senzacionalizma

V medijih se često pojavijo naslovi, kako je sedem posameznikov zadolženih za delovanje interneta, zato ga lahko s svojimi (ne)dejanji ustavijo, ugrabijo ali po katastrofi ponovno zaženejo, odvisno od preferenc. To je filmsko pretiravanje, ki ima s kompleksno resničnostjo malo skupnega.

ICANN skrbi za delovanje sistema DNSSEC, torej kriptografsko zaščitene različice DNS. Skrbi tudi za vrhovni par ključev KSK, s katerim so podpisani nižji ključi v hierarhiji. Fizično sta para shranjena na dveh strogo zavarovanih lokacijah (v El Segundu v Kaliforniji in Culpeperju v Virginiji) v posebnih napravah HSM (hardware security module). Na vsaki lokaciji sta dva HSM. Ključev ni mogoče uporabiti zunaj teh dveh lokacij in brez HSM. Omenjene slovesnosti so namenjene upravljanju teh ključev, na primer aktivaciji novega HSM, uničenju starega in zlasti podpisovanju nižje rangiranih ključev ZSK (zone signing key), ki imajo veljavnost 90 dni.

Sedmerica je trenutno šesterica

Zadnja sprememba na seznamu nosilcev ključev za obnovitev (recovery key share holder) se je zgodila aprila letos, ko je eden izmed skrbnikov ključev umrl. Ameriški strokovnjak za internetno varnost Daniel Kaminsky, ki se je na naslovnice vseh medijev prebil leta 2008, ko je odkril hudo ranljivost v DNS, je aprila letos v 43. letu starosti umrl. Ker njegovega naslednika še niso izbrali, so na seznamu ostali Moussa Guebre (Burkina Faso), Kristian Ørmen (Danska), Norm Ritchie (ZDA), Ondřej Surý (Češka), Bevil Wooding (Trinidad in Tobago), Jiankang Yao (Kitajska). Ørmen je leta 2017 nadomestil Paula Kana.

Sistem je zasnovan tako, da sodelujejo zaupanja vredni predstavniki skupnosti (trusted community reprsentatives), ki jih je več vrst. Pri teh slovesnostih sodelujejo pooblaščenci (CO – crypto officers). Ti imajo fizične ključe, ki odpirajo sefe, v katerih so pametne kartice, potrebne za uporabo HSM. Za delovanje so potrebne vsaj tri izmed sedmih CO. Skupno jih je sicer 14, po sedem za vsako lokacijo. Zaradi tega morajo biti CO pripravljeni štirikrat letno pripotovati v ZDA.

Če se HSM kaj zgodi, ima ICANN njegovo kopijo na isti lokaciji. Lokaciji pa sta dve. Šele če bi po kakšnem neverjetnem scenariju vsi štirje HSM odpovedali ali izginili, bi se aktiviral protokol obnove. ICANN bi tedaj preprosto kupil novi HSM. Nato pa bi sledila obnovitev, v kateri sodeluje druga skupina zaupanja vrednih predstavnikov skupnosti, in sicer imetnikov delov varnostne kopije ključev (RKSH – recovery key share holder). Ti imajo pametne kartice, ki so potrebne za dostop do varnostne kopije ključa organizacije ICANN na še eni pametni kartici. Na pametnih karticah sedmerice RKSH torej ni informacij, iz katerih bi lahko obnovili par ključev, temveč zgolj omogočajo, da s pametne kartice z varnostno kopijo KSK zadnjega restavriramo v nov HSM. Imetniki ključev (RKSH) torej ne morejo »prevzeti« interneta, karkoli si že pod tem predstavljamo.

Ta sedmerica ne sodeluje na rednih četrtletnih slovesnostih, kjer se običajno zgolj podpisujejo ZSK, mora pa biti sposobna pripotovati v ZDA sorazmerno hitro, če je to potrebno. Najmanj pet jih potrebujemo, da obnovijo KSK. Imajo pa precej filmsko nalogo, da vsako leto dokažejo, da so še živi in da imajo v lasti svojo pametno kartico. Običajno jo hranijo v bančnem sefu, enkrat letno pa se slikajo s kartico in z aktualnim časopisom.

Tretja skupina pa so rezerve (backup trusted community representative), ki jih je trenutno osem.

Ob tem ne smemo pozabiti, da je internet seveda bistveno več kot le DNSSEC.