Predvidevanje za poslovanje kritičnih ranljivosti

Učinkovita kibernetska varnost zahteva več časa in sredstev, kot jih imajo na voljo ekipe za kibernetsko varnost in oddelki IT. Za učinkovito varovanje podjetja velja zato prednostno obravnavati kritične ranljivosti in se izogibati zapravljanju časa za odvečne dejavnosti. Toda kako?

Prepoznavanje ranljivosti in šibkih točk, ki so najpomembnejše za podjetje ali organizacijo, je težko, posebej v današnjem času, ko si večina javno razkritih ranljivosti prisluži oceno visoka stopnja pomembnosti ali kritična ranljivost. Natančnejše informacije omogočajo boljšo porabo časa, denarja in ljudi. Uporaba prediktivnega določanja prioritet krpanja ranljivosti, kjer gre za postopek določanja prednostnih ranljivosti, ki temelji na verjetnosti, da bodo izkoriščene v kibernetskem napadu, lahko močno izboljša učinkovitost in uspešnost sanacije napada.

Število tehnoloških virov v podjetjih se stalno povečuje, njihovo varovanje pa postaja vse težje. Tudi naraščajoča kompleksnost ustvarja ranljivosti, ki jih je težko prepoznati in odpraviti. Varnostni strokovnjaki pogosto nimajo vpogleda v vse vire podjetja, ki sestavljajo t. i. napadalno površino organizacije. Tudi če bi ga imeli, pa bi bilo odpravljanje vseh ranljivosti z omejenimi finančnimi in človeškimi viri izjemno zahtevno – če ne celo nemogoče.

Številke so zastrašujoče: v letu 2017 je bilo objavljenih 15.038 novih ranljivosti v primerjavi s 9.837 v letu 2016. V enem samem letu smo doživeli 53-odstotno povečanje. Lani je bilo objavljenih 16.500 novih ranljivosti. V povprečju podjetja dnevno najdejo 870 ranljivosti v svojih 960 IT-virih. Skupine za kibernetsko varnost in oddelki IT preprosto nimajo časa ali virov za obravnavanje vseh ranljivosti, zato je potreba po uvajanju prednostnih nalog na področju odkrivanja in krpanja ranljivosti očitna.

Tradicionalno upravljanje ranljivosti je vse manj učinkovito

V popolnem svetu bi podjetja odpravila oziroma zakrpala vse ranljivosti, vendar pa število potrebnih popravkov v IT-virih preprosto presega finančna in človeška sredstva, ki jih imajo podjetja na voljo za kibernetsko varnost in IT. Ameriška nacionalna zbirka podatkov o ranljivostih (NVD; nvd.nist.gov) je od leta 1999 objavila že več kot 110.000 ranljivosti. A vseh napadalci niso izkoristili niti jih ne bodo. Pravzaprav ti pri svojem delu uporabljajo le delček odkritih ranljivosti.

Lani je bilo odkritih 16.500 novih ranljivosti, vendar pa so napadalci napisali škodljive kode le za sedem odstotkov teh ranljivosti ali jih kako drugače izkoristili.

Po podatkih NVD je bilo lani odkritih 16.500 novih ranljivosti, napadalci pa so napisali škodljive kode le za sedem odstotkov teh ranljivosti ali jih kako drugače izkoristili. Še manjši je bil delež ranljivosti, ki so omogočile dejanski napad na podjetja. To pa pomeni, da je velika večina odkritih ranljivosti predstavljala zgolj teoretično tveganje. Za večino organizacij se razlika med ranljivostmi, ki jih je mogoče izkoristiti, in tistimi, ki bodo najverjetneje izkoriščene, meri v tisočih, zaradi česar je zelo težko določiti, katere ranljivosti najprej sanirati, če sploh. Dodatna težava podjetij, ki dejansko spremljajo nastanek novih ranljivosti, je tudi v tem, da ocene (CVSS), ki jih ranljivostim prisodijo varnostni analitiki, ko skrbijo za NVD, že v več kot 60 odstotkih primerov pridobijo oznako kritično ali visoka stopnja pomembnosti. Če naj bo odpravljanje ranljivosti učinkovito, mora določanje prednostnih nalog krpanja ranljivosti postati natančnejše.

Površina za napade se povečuje

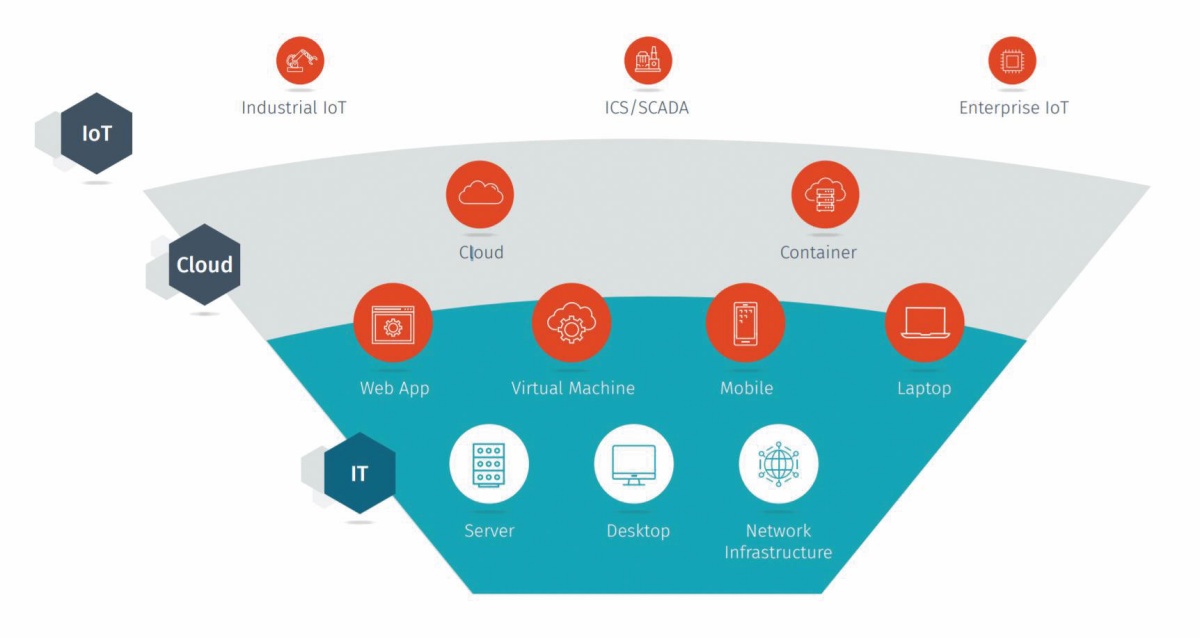

Napadalci imajo vedno večjo površino, ki jo izkoristijo za napad, saj podjetja premorejo vse več naprav in povezav oziroma točk, skozi katere napadalec lahko vstopi v podjetje. Digitalna preobrazba podjetij je poskrbela, da se je napadalna površina iz tradicionalnih IT-virov razširila še na mobilne naprave, računalniške oblake, virtualne zabojnike, internet stvari in industrijske nadzorne sisteme. Preprosto povedano, več naprav v poslovnih okoljih prinaša več ranljivosti.

Več naprav širi površino za napade oziroma krajino, ki jo morajo varnostni strokovnjaki in oddelki IT varovati.

Podjetja so precej spretna in uspešna pri obravnavanju tradicionalnih ranljivosti, ki vključujejo posodabljanje in krpanje strežnikov, namiznih računalnikov in omrežne opreme. Kar je tudi logično, saj so orodja za ta področja tudi najbolj razširjena in »zrela«. Mobilna varnost še vedno ostaja izziv ob upoštevanju različnosti naprav, operacijskih sistemov, brskalnikov in predvsem mobilnih aplikacij, ki naj bi jih (za)varovali. Poleg kompleksnosti mobilne infrastrukture bodeta v oči še slaba varnostna zasnova aplikacij in splošno pomanjkanje kibernetske higiene pri končnih uporabnikih mobilnih naprav. Sredstva v oblaku, vključno z navideznimi stroji in zabojniki, so pogosto kratkotrajna in jih je težko upravljati. Industrijske naprave in njihovi nadzorni sistemi (SCADA) pa so bili zasnovani še v času pred internetom in niso bili grajeni z mislijo na kibernetsko varnost.

Poleg tega se velja zavedati, da ima posamezen IT-vir oziroma naprava lahko več ranljivosti. V času pisanja tega prispevka je bilo z operacijskim sistemom Windows 10, ki je nameščen na največ računalnikih v današnjih poslovnih okoljih, po podatkih NVD povezanih kar 5.718 ranljivosti!

Nezmožnost podjetij, da bi odpravila vse ranljivosti, ustvarja priložnosti za napadalce. Raziskava inštituta Ponemon je decembra lani ugotovila, da je v zadnjih dveh letih 91 % organizacij doživelo vsaj en kibernetski napad s škodljivimi posledicami, 60 % pa jih je doživelo dva napada ali več.

Uvedba predvidevanja prednostnih nalog na področju krpanja ranljivosti

Vsako podjetje bi rado vedelo, kje naj začne krpanje ranljivosti. Isto vprašanje so si postavili tudi pri varnostnem ponudniku Tenable in razvili postopek prediktivnega napovedovanja ranljivosti, ki zahtevajo prednostno obravnavo za posamezno podjetje oziroma njegovo digitalno krajino. Proces izkorišča tehnologijo strojnega učenja in razvršča ranljivosti glede na verjetnosti, da jih bodo napadalci izkoristili v napadu na podjetje.

Postopek, poimenovan Predictive Prioritization, združuje več kot 150 podatkovnih virov o ranljivostih iz vsega sveta. Algoritem analizira vsako ranljivost v zbirki NVD in ji dodeli oceno verjetnosti uporabe v napadu na podjetje. Izid je nadvse uporaben: varnostni strokovnjaki in informatiki lahko svoj čas in znanja osredotočijo le na 3 odstotke ranljivosti, ki so dobile oceno, da bodo zelo verjetno izkoriščene v namene napada na podjetje. Praksa kaže, da omenjeni postopek loči med resničnimi in teoretičnimi tveganji, zato lahko podjetja zmanjšajo število ranljivosti, ki jih morajo nujno zakrpati za kar 97 %. Seveda je priporočljivo, da, četudi oborožena s tem znanjem, podjetja zakrpajo kar največ ranljivosti, začenši s tistimi, ki so za njihovo poslovanje najbolj kritične.

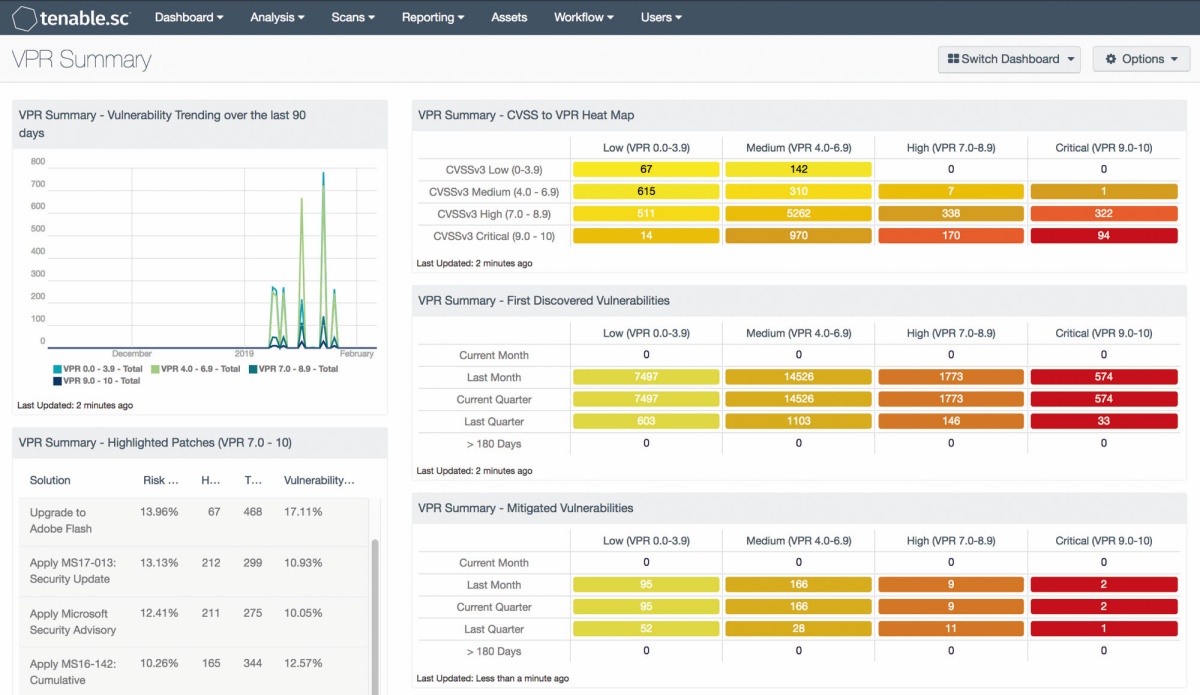

Kako deluje predvidevanje prednostnih nalog krpanja ranljivosti? Postopek prediktivnega določanja prioritet krpanja ranljivosti omogoča podjetjem, da se osredotočijo na ranljivosti, ki bodo najverjetneje izkoriščene in bodo imele velik vpliv na poslovanje. Omenjeni algoritem vsakemu podatkovnemu viru ranljivosti dodeli neko verjetnost, pri čemer analizira značilnosti ranljivosti v sedmih kategorijah, kot so: vzorec pretekle nevarnosti, prejšnji vir grožnje, meritve ranljivosti, metapodatki o ranljivosti, pretekli napadi, prizadeta podjetja in razpoložljivost škodljivih kod. Rezultat analize je prednostna ocena ranljivosti (VPR – vulnerability priority rating), ki je je deležna vsaka objavljena ranljivost. Ocena se giblje na intervalu med 1 in 10, pri čemer 10 predstavlja za podjetje najbolj varnostno kritično ranljivost. Poleg tega se ocene več kot 111.000 znanih ranljivosti osvežijo vsakih 24 ur, saj krajina digitalnih groženj in napadalcev seveda ne miruje.

Takole je videti upravljavska konzola rešitve Tenable.sc, ki stalno spremlja kritične ranljivosti in jim dodeljuje ocene tveganja za poslovanje podjetja.