Največji napadi DDoS

Včasih napadalci nimajo drugega namena kakor škodovati. Ne zanimajo jih podatki v sistemu, ne želijo neopazno prisluškovati ali krasti. Napadi za zavrnitev storitve (DDoS) se zdijo kot primitivna vrsta napadov, katere glavni cilj je preglasiti vse drugo in izčrpati strežnik. A metoda je presenetljivo uspešna, priljubljena in v zadnjem času tudi dobičkonosna.

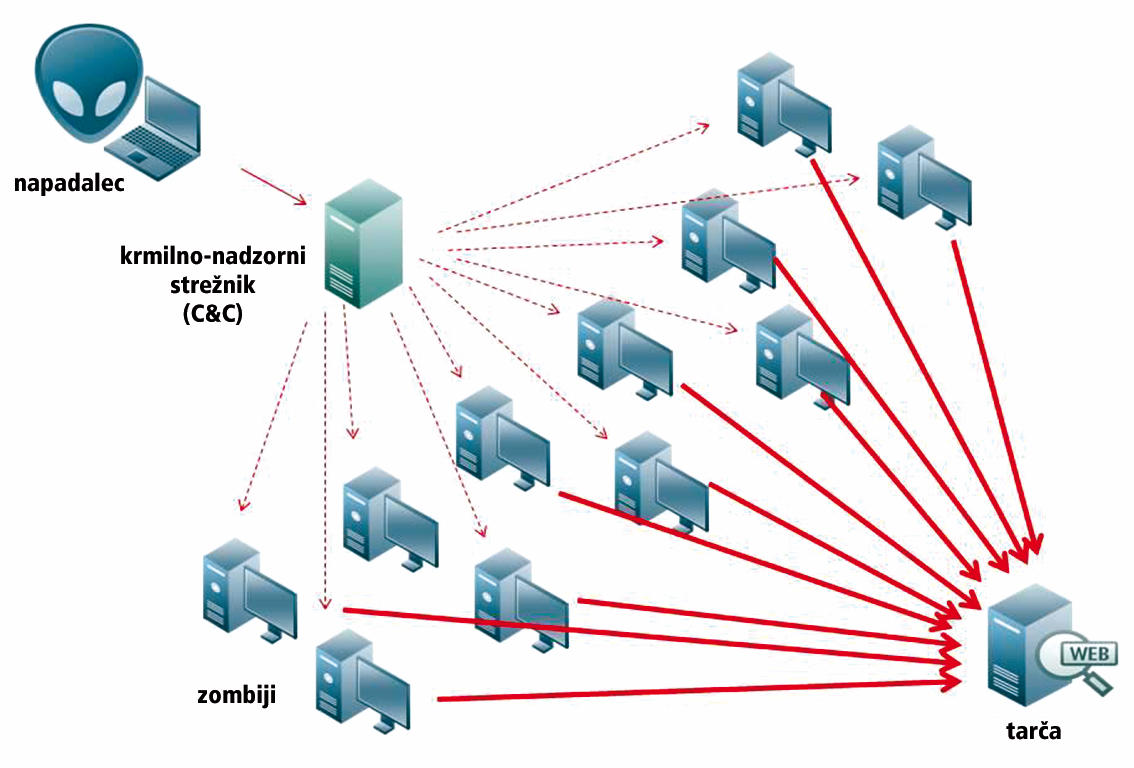

Shema napada DDoS z zombiji

Pri klasičnih vdorih napadalci poizkusijo pridobiti nepooblaščen dostop do sistema. Da jim to uspe, morajo izkoristiti kakšno ranljivost v sistemu ali nekako namestiti zlonamerno programsko opremo v sistem. Pogosto s ciljanimi sporočili pretentajo zaposlene v namestitev. V takšnih napadih se običajno iščejo kakšne informacije, vsaj na začetku pa je ključno, da napadalci ostanejo prikriti in ne zbujajo pozornosti.

Napadi DDoS (distributed denial of service) oziroma, po slovensko, napad za zavrnitev storitve so po svoji morfologiji povsem drugačni. Pri teh gre za doseganje cilja s čim večjim kladivom. Napadalci strežnik zasujejo s prometom v takšnem obsegu, da ne zmore obdelati vseh zahtevkov in odgovoriti nanje. Zaradi tega postane strežnik nenormalno počasen in na koncu povsem neodziven, to pa seveda občutijo legitimni uporabniki. Ker gre za napade s surovo silo, ki ne izkoriščajo nobene ranljivosti na tarčnem strežniku, nanje ni odporna nobena stran. Seveda pa so za napade DDoS ključni ranljivi računalniki, nad katerimi zlikovci prevzamejo nadzor in jih uporabijo za izvedbo napada DDoS. Z večanjem števila v internet povezanih naprav (IoT) se je še povečal potencial za DDoS in v resnici smo že videli obsežne napade, ki so jih izvajale v glavnem ranljive spletne kamere, usmerjevalniki ipd.

Lanski napad je dosegal 620 Gb/s, kar je ravno toliko, da je Akamai še uspel obvarovati Krebsovo stran, pozneje pa so mu morali gostoljubje odpovedati.

Na voljo so načini za varovanje pred napadi DDoS (v nadaljevanju), a v resnici gre za igro kdo bo koga. Pred največjimi napadi DDoS se praktično ni mogoče obvarovati, kot kažejo številni primeri.

Zgodovina

Za prvi napad DDoS lahko štejemo incident iz leta 1974, ko je 13-letni David Dennis ugotovil, da ukaz external, ki na terminalih PLATO omogoči komunikacijo z zunanjo napravo, terminale zamrzne, če nimajo priključene zunanje naprave. Napisal je skripto, ki je ukaz poslala vsem terminalom na Univerzi v Illinoisu.

Pravi večji napadi DDoS so se začeli konec 90. let, priljubljenost pa se jim je povečala v začetku tisočletja. Leta 1999 je bilo omrežje Univerze v Minnesoti dva dni nedosegljivo zaradi napada DDoS. Leta 2000 so bili omejeni napadi na podjetja, finančne ustanove in državne službe že pogosti, največkrat prek napada na DNS. Leta 2002 smo videli tudi prvi napad na korenske strežnike DNS. Danes je dostopna koda ali kar botnet za najem, kar napad omogoča skoraj vsakomur. Večinoma se napadi DDoS uporabljajo za izsiljevanje.

Izvedbe napadov

Končni cilj vseh napadov je enak, to je stran oziroma strežnik preobremeniti s prometom ali golim številom zahtevkov. Za praktično izvedbo pa je načinov več.

Volumetrični napadi. Z njimi napadalci v celoti zapolnijo pasovno širino, ki jo imamo najeto za dostop do interneta. To storijo s poplavo paketkov UDP, ICMP ali TCP, ki imajo pogosto ponarejeno informacijo o izvoru (spooofing), da se je teže braniti s filtriranjem in blokiranjem. Pogosto jih izvajajo prek omrežja ugrabljenih računalnikov (botnet), ki jih nadzoruje napadalec.

Napadi prek protokola. S temi napadi poizkusijo napadalci izčrpati dejanska sredstva, ki jih imajo strežniki na voljo. Poudarek torej ni na popolni zapolnitvi pasovne širine, temveč na popolni obremenitvi strežnika, ki zato postane neodziven. Primer je poplava paketkov TCP, s katerimi napadalec dejansko poizkusi odpreti čim več možnih povezav do strežnika.

Napadi z odbojem in ojačenjem. Napadalci so ugotovili, da lahko pomanjkljivo konfigurirane strežnike izkoristijo, da ojačajo njihove napade. Če, recimo, strežnik na 1 kB dolgo poizvedbo pošlje 20 kB dolg odgovor, ga lahko izkoristijo za dvajsetkratno povečanje obsega napada. Napadi z ojačenjem DNS (DNS amplification), kakršen je bil napad na Spamhaus marca 2013, so ena izmed možnosti. Napadalci odprtim strežnikom DNS (open resolvers) pošljejo kup poizvedb, izvorni IP pa ponaredijo tako, kakor da zahtevki prihajajo iz tarče. Strežniki DNS jo potem zasujejo z odgovori. Podobno je mogoče izrabiti strežnike NTP, ki omogočajo kar 200-kratno ojačenje napada. Ukaz monlist namreč vrne seznam 600 zadnjih naslovov IP, ki so se povezali na strežnik. Če odgovore preusmerimo na tarčo, jo zlahka zasujemo. Novejše različice NTP imajo to funkcijo privzeto izključeno. Podobno lahko uporabimo tudi starejše različice SNMP.

Napadi na ravni aplikacije. Konec koncev lahko napademo kar aplikacijo, ki poganja spletno stran, in ne samega gostovanja. Če na primer stran ponuja okno za iskanje po strani, so to odprta vrata za tak napad. Drug primer je pošiljanje zahtevkov za prenos grafike ali kakšne druge poizvedbe po bazi, pri čemer nastavimo zelo kratko okno za sprejem. Za to izvedbo niti ne potrebujemo zelo velike pasovne širine, saj napadamo neposredno bazo spletne strani. Čim bolje poznamo, kaj jo poganja, tem laže jo preobremenimo. In ko pade baza, je tudi spletna stran neuporabna.

Nenamerni DDoS

Včasih pa strašen obisk kakšne strani sproži sam splet okoliščin, to pa potem privede do nedostopnosti strani, ker ne zmore obdelati tolikšnega prometa. Pogosto je kriva povezava do strani na zelo priljubljenih straneh (učinek Slashdota), ni pa to edina možnost.

Ko je Michael Jackson leta 2009 umrl, se je upočasnil kar celoten splet, vsaj tako se je zdelo. Toliko ljudi je takrat drlo preverit vest o njegovi smrti, da je napako izpisoval celo sam Google. Njegovi strežniki so pol ure mislili, da gre za napad DDoS zaradi zelo velikega števila zelo podobnih poizvedb, zato so uporabnikom zavračali dostop.

Podobno se je zgodilo, ko je DigitalGlobe objavil spletno stran, kjer so lahko ljudje brskali po satelitskih slikah in pomagali iskati nesrečno letalo z leta MH370, ki je marca 2014 izginilo nad Indijskim oceanom. Spletna stran navala ni zdržala. Ko je zmagal Donald Trump, se je pod obiskom sesula spletna stran kanadskega urada za imigracije. Takšnih zgodb je še na stotine.

Podobnih primerov je nekaj tudi pri nas. Leta 2015 je razpisana štipendija za deficitarne poklice sesula strežnike sklada za razvoj kadrov in štipendij, saj jo je obiskalo več kot 500 ljudi na sekundo. Tudi ko je leta 2011 GURS objavil spletno stran za obveščanje lastnikov o vrednotenju nepremičnin, je ta pod navalom nekaj dni pred iztekom roka klecnila. Podobno je leta 2014 e-zemljiška knjiga pokleknila zaradi navala lastnikov nepremičnin ob informativnem izračunu davka na nepremičnine.

Napad na Dyn

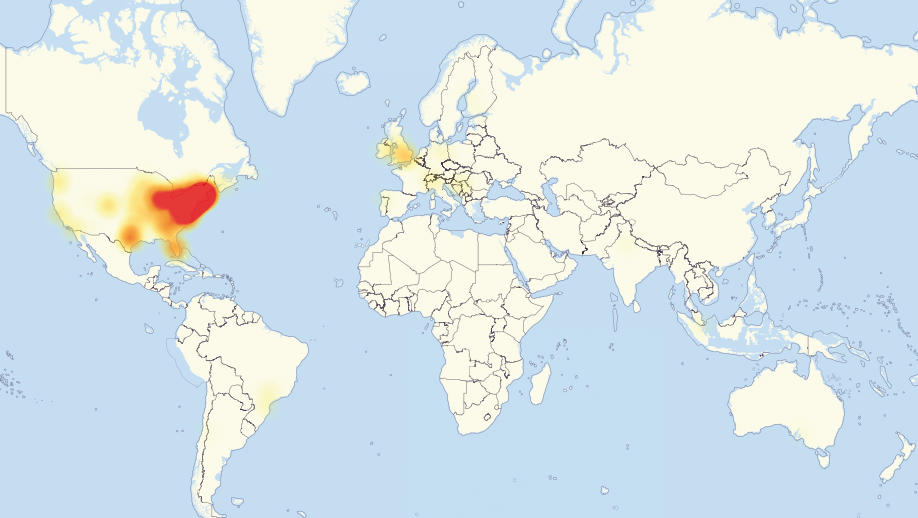

Eden največjih ali morda največji DDoS se je zgodil 21. oktobra lani, ko je bilo v Evropi in ZDA nedostopnih zelo veliko priljubljenih strani, med drugim Amazon, BBC, Github, The New York Times, Reddit, Twitter, Visa, The Wall Street Journal, Wired in številne druge. Kmalu se je izkazalo, da je šlo za obsežen in dovršen napad DDoS, ki ga je izvajal botnet Mirai. Kmalu se je začelo špekulirati, kdo ga je zakuhal. Je šlo za delo kakšne državne agencije, teroristov ali zgolj običajnih kriminalcev? Kot kažejo analize, je šlo za delo manjše skupine ne preveč podkovanih posameznikov. Kako je to mogoče? Koda Mirai je prosto dostopna v internetu, enako velja tudi za že izdelana orodja na njeni podlagi in cele delujoče botnete.

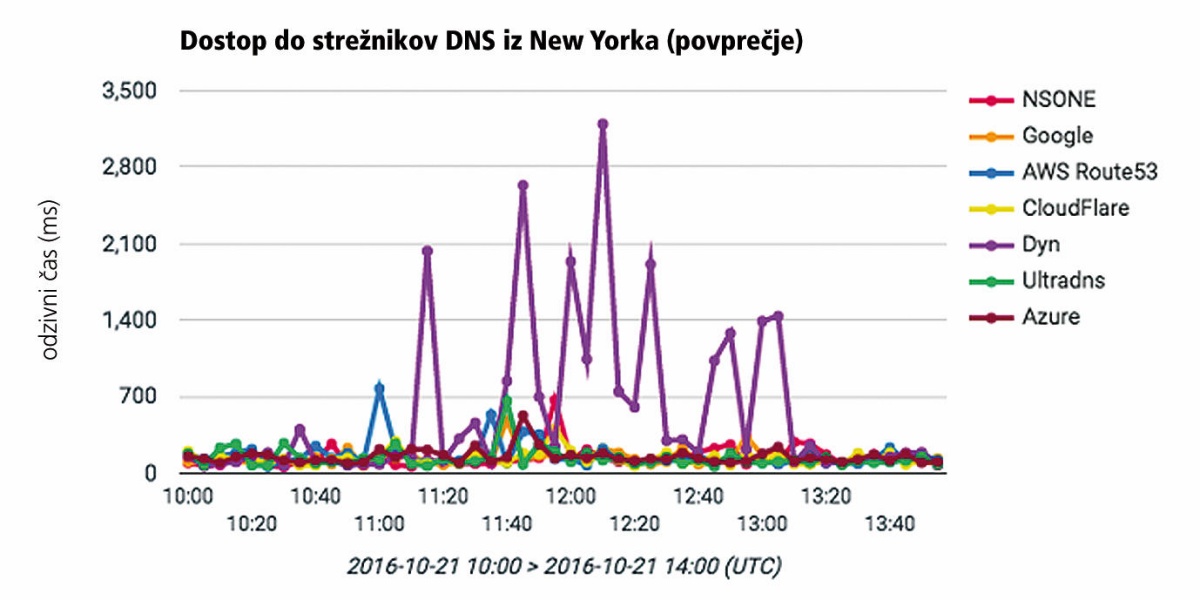

Pri napadu na Dyn so bili njegovi strežniki DNS popolnoma neuporabni.

Po okužbi z Mirai naprave iščejo druge naprave IoT in se poizkusijo prijaviti vanje z različnimi tovarniškimi nastavitvami.

Tarča napada je bil Dyn, ki je eden izmed vodilnih ponudnikov DNS. Dyn ima velikansko infrastrukturo, a je napad dosegal 1,2 Tb/s, česar niso mogli zdržati. Presenetljivo je, kako enostavno so napadalci zbrali tolikšne zmogljivosti. Napad je potekal v treh valovih, in sicer ob 13h, ob 18h in ob 22h po slovenskem času, vsakokrat približno dve uri.

Čeprav sta odgovornost za napad prevzeli hekerski skupini Anonymous in New World Hackers, nista predložili nobenih trdnih dokazov. Najverjetnejša je razlaga, da so napad izvedli uporabniki strani hackforums.net, kjer se prodajajo in kupujejo tudi orodja za DDoS. Napadalci so uporabili kodo Mirai in jo ustrezno prilagodili, da je napadala Dyn.

Prizadeta območja v lanskem napadu na Dyn, kar je bil največji DDoS v zgodovini.

Mirai

Mirai je zlonamerna koda (malware), ki okuži pametne naprave, povezane v internet. Če imajo spletne kamere, usmerjevalniki, omrežni tiskalniki in podobno nameščeno starejšo, luknjičasto različico Linuxa, so dovzetni za Mirai. Po okužbi te naprave iščejo preostale pametne naprave (IoT) in se poizkusijo prijaviti vanje z različnimi tovarniškimi uporabniškimi imeni in gesli. Okužbo preprosto odstranimo z novim zagonom naprave, ker je virus v pomnilniku, a se bo verjetno spet hitro okužila. Po okužbi Mirai pobriše konkurenčne viruse in onemogoči dostop prek upraviteljskih vrat.

Paras Jha je domnevni avtor kode Mirai.

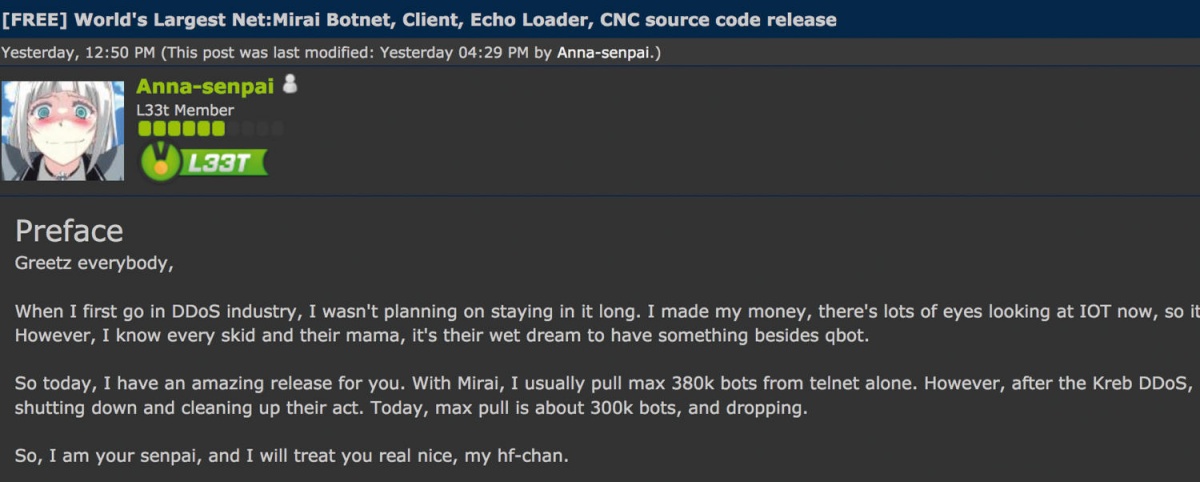

Potem okužene naprave poslušajo nadzorne strežnike v internetu, ki jim naročijo, kdaj je čas za napad. Ker je teh naprav zelo veliko, lahko napadalci z njimi ustvarijo obsežen napad DDoS. Mirai so prvikrat odkrili avgusta lani. Glavni problem je, da je izvorna koda Mirai prosto dostopna na hekerskih forumih, kamor jo je naložil nekdo z vzdevkom Anna-senpai (več v nadaljevanju), zato jo lahko vsak uporabi in predela. Še več, zelo poceni (za zgolj nekaj dolarjev) je mogoče na hekerskih forumih kupiti dostop do že obstoječih botnetov naprav IoT, ki so okužene z Miraijem. To omogoča tudi sorazmerno neveščim hekerjem ustvariti velikanske napade.

Potem ko je bila v tem sporočilu razkrita koda za Mirai, se je število napadov DDoS z naprav IoT povečalo.

OVH

Ponudnik gostovanja OVH je bil v drugi polovici lanskega septembra nekaj dni tarča obsežnega napada DDoS, ki je kumulativno dosegal 1 Tb/s, posamezne špice pa do 800 Gb/s, s čimer gre za drugi največji napad DDoS v zgodovini. OVH je francosko podjetje, ki ponuja storitve v oblaku in gostovanje. Wikileaks, na primer, gostuje pri OVH. Tudi v tem primeru je šlo za napad z ugrabljenimi napravami IoT. Octave Klaba, ustanovitelj OVH, je pojasnil, da lahko botnet s 145.000 spletnimi kamerami ustvari DDoS zmogljivosti 1,5 Tb/s, in prav tak botnet je napadel OVH. Večina naprav je bila spletnih kamer, med okuženimi napadalci pa so bili tudi pametni videorekorderji, diskovna polja NAS, usmerjevalniki in celo Raspberry Pi. OVH je sicer napad preživel sorazmerno dobro, saj jih je zavaroval lasten izdelek VAC, ki je namenjen prav zaščiti pred DDoS.

Brian Krebs v nemilosti

Zakaj je Anna-senpai sploh javno objavila kodo Miraija in kdo to je, se je vprašal znani spletni preiskovalni novinar in strokovnjak za varnost, Brian Krebs. Toda začnimo na začetku. Krebs je 8. septembra lani v svojem blogu objavil daljši članek o orodju vDOS, s katerim so zlikovci v dveh letih zaslužili več kot 600.000 dolarjev. Z njim so ustvarjali napade DDoS in vDOS je bil odgovoren za veliko večino napadov DDoS pred nastankom Miraija.

Krebs je ugotovil, da sta zelo verjetna avtorja orodja dva Izraelca. To je razbral iz pobeglih dnevniških datotek, ki jih je vDOSu izmaknil eden izmed Krebsovih virov – vdrl je v strežnike vDOS. Približno obenem je FBI tudi aretiral Izraelca, ki sta bila kolovodji projekta vDOS.

Naslednji dan je Krebsova spletna stran doživela precej močan DDoS z jakostjo 140 Gb/s, ki pa ga je njegov ponudnik gostovanja Akamai s svojimi orodji za varovanje pred DDoS uspešno zaščitil.

Še večji DDoS pa je Krebsa zadel 20. septembra lani. Ta napad je dosegal 620 Gb/s, kar je bilo sprva ravno toliko, da je Akamai še uspel obvarovati Krebsovo stran, pozneje pa so mu morali gostoljubje odpovedati. Ocenili so, da bi škoda zaradi napada na Krebsov blog presegala milijon dolarjev, trpele pa so tudi vse druge njihove stranke. Zanimivo, da ni šlo za napad z zrcaljenjem DNS, temveč klasično poplavo zahtevkov SYN, GET in POST. Tudi to pot so sodelovale naprave IoT, ki so v ta namen izjemno pripravne. So slabo zaščitene in ena sama naprava je več kot dovolj, da zasede domačo linijo 1 ali 10 Mb/s.

Teden dni po napadu, ki je Krebsove strani za štiri dni odrezal od sveta, je neznana Anna-senpai na hekerskem forumu razkrila kodo Miraija, ki je koordiniral vse te napade. To se običajno zgodi, ko preiskovalci pridejo malo preblizu, zato zlikovci kodo priobčijo v internetu, da jo lahko uporabijo in s tem zmedejo preiskovalce tudi drugi.

Brians Krebs se je zakopal v brskanje in januarja je z veliko verjetnostjo razglasil, kdo je Anna-senpai. Vedeti je treba, da Mirai ni edini predstavnik virusov za DDoS z naprav IoT. V resnici gre zgolj za najbolj znano različico opreme, ki jo poznamo tudi pod imeni Bashlite, Gafgyt, Qbot, Remaiten in Torlus. Krebs je ugotovil, da je Anna-senpai najverjetneje Paras Jha, lastnik podjetja ProTraf Solutions za zaščito pred DDoS, in je svojo preiskavo opisal v obsežnem članku (Who is Anna-Senpai, the Mirai Worm Author?), ki je trikrat daljši od celotnega pričujočega sestavka.

Glavni razlog izsiljevanje

Na prvi pogled se zdi, da od napadov DDoS nihče nima nič, a je v resnici precej razlogov, zakaj se hekerji lotevajo tega početja. Eden izmed zelo preprostih razlogov je izsiljevanje.

Napadalci običajno žrtvi zagrozijo z napadom DDoS, če ne plača odkupnine. Da podkrepijo svoje zahteve, včasih izvedejo tudi krajši napad. Priljubljene tarče so podjetja, ki so življenjsko odvisna od spletnih strani, denimo spletne trgovine, banke ipd. Napadalci navadno zahtevajo od nekaj sto do nekaj tisoč dolarjev. Uspeh izsiljevanja je odvisen od več komponent, zlasti od tarče, izbranega časa in zahtevane višine odkupnine. Napad na spletno trgovino na črni petek je precej bolj boleč kot na kak naključni petek. Izsiljevalske DDoS so doživeli že ponudniki elektronske pošte, na primer Hushmail, Runbox, VFEMail, FastMail, ProtonMail in drugi.

Pogoste tarče so tudi strežniki za Minecraft, ki upravljavcem prinašajo tudi 50.000 dolarjev in več na mesec, zato imajo ti veliko motivacijo, da plačajo odkupnino in odvrnejo napad DDoS. Če je strežnik nedosegljiv nekaj dni, se igralci prestavijo drugam in ne pridejo več nazaj. Recimo, leta 2014 je napad na ProxyPipe, ki se ukvarja z zaščito strežnikov za Minecraft, izvedlo 100.000 strežnikov na ploščah SuperMicro IPMI. Leta 2016 je podjetje ProTraf Solutions izvajalo napade DDoS na ponudnike zaščite pred DDoS za strežnike Minecraft in številni upravljavci strežnikov so prestopili k njim za zaščito. Prav s temi napadi so povezani tudi napadi na Krebsov blog.

Videli smo že tudi primere, ko so napadali borze za bitcoine, kar je povzročilo paniko in naglo prodajo, s tem pa znižanje tečaja bitcoina, kar so izkoristili za poceni nakupe.

Drugi razlog je diverzija, saj napad DDoS navadno popolnoma okupira razpoložljivo osebje, zato lahko tedaj v miru izvajajo kak sofisticiran vdor. Prav tako napad DDoS ustvari velikanske količine dnevniških datotek, zaradi česar je iskanje vdora težavno.

V primeru Briana Krebsa je šlo za maščevanje. In res, zlasti med hekerji se napadi DDoS pogosto uporabljajo za merjenje moči. Razni hekerski aktivisti (denimo Anonymous) pa napade DDoS uporabljajo tudi v politične namene.

DoS s trajnimi posledicami

Dogajajo se celo napadi, ki prizadete naprave trajno onemogočijo (permanent DoS, PDoS). Letos se je pojavila nesnaga z imenom BrickerBot. Gre za virus, ki napada naprave IoT s staro različico Dropbear SSH. Avtor BrickerBota – virus je na voljo v številnih različicah – trdi, da se bori proti okužbi z Miraijem. BrickerBot išče ranljive naprave, ki imajo BusyBox in poslušajo za povezave prek telneta, in jih trajno onesposobi, da jih ne bi mogel prevzeti Mirai. BrickerBot ni edini virus, ki se bori proti drugim virusom. Tudi Hajime okuži ranljive naprave in jih zakrpa.

Kako se zaščititi

Z eno besedo, težko. Če nas zadene DDoS velikosti 600 Gb/s, bomo težko obdržali stran dostopno. K sreči tako obsežni napadi precej stanejo tudi izvajalce, zato jih verjetno ne bomo deležni. Pred manjšimi pa se je mogoče varovati.

Najpomembneje je, da smo na napad DDoS pripravljeni. Izdelan moramo imeti načrt ukrepanja, torej koga poklicati, kaj sporočiti, komu ga prijaviti (ponudniku gostovanja in ponudniku dostopa do interneta), katere informacije zbrati, kako strankam kljub vsemu omogočiti normalno poslovanje itd.

BrickerBot išče ranljive naprave in jih trajno onesposobi, da jih ne bi mogel prevzeti Mirai.

Podrobno moramo nadzorovati omrežje, da bomo čim prej prepoznali nenavadno dogajanje. Omrežje mora biti načrtovano z mislijo na skalabilnost in fleksibilnost. Izvajati moramo vsaj osnovno filtriranje (požarni zidovi, blokiranje neuporabljenih vrat, onemogočitev nepotrebnih storitev, zavračanje neklicanih vhodnih paketkov itd.). Poskrbeti je treba tudi, da je programska oprema posodobljena, strežniki pa pravilno konfigurirani.

Uvrščanje virov napada (naslovi IP) na črno listo je na splošno premalo za zaščito, ker napadalci hitro menjajo vir napada, ki je tako ali tako lažen (spoofing). Kljub temu lahko nekoliko omili napad. Nakup večjih količin pasovne širine v teoriji pomaga, v praksi pa ne, ker je to predraga rešitev. Zelo drago je kupiti dvakrat več pasovne širine in strežnike ustrezno nadgraditi, medtem ko napadalce dvakratna okrepitev napada ne stane zelo veliko. Na voljo so tudi zavarovanja, ki jih podjetja lahko sklenejo za škodo, ki jim jo povzročijo napadi DDoS. Pomembno je seveda tudi, da sami ne postanemo vir napada, kar pomeni, da moramo imeti posodobljeno in zakrpano programsko opremo, ki je tudi pravilno nastavljena. Recimo, strežnik DNS ne sme odgovarjati vsem (open resolver), strežnik NTP pa ne sme odgovarjati na ukaz monlist. Koristno je tudi preprečiti pretvarjanje (spoofing), s čimer onemogočimo napade z ojačenjem (amplification attacks). Ponudniki dostopa do interneta lahko z uvedbo BCP38 preprečijo pošiljanje paketkov z lažnim virom, a vsi tega še ne uporabljajo.

Učinek Slashdot

Nekakšen napad DDoS se pravzaprav zgodi vsakokrat, kadar spletno stran zasujemo z več zahtevki, kot jih je sposobna obdelati. Ti so lahko povsem legitimni in ne nujno zlonamerni. Če bi si celoten svet želel ogledati neko spletno stran, bi se verjetno sesula.

Kadar neka zelo priljubljena spletna stran vsebuje povezavo na manjšo stran, se obisk slednje zelo poveča. Navadno imajo manjše strani skromnejšo infrastrukturo, ker nikoli nimajo veliko obiska. Razen ko jih omeni novica na zelo brani strani. Temu pravimo učinek Slashdot, po istoimenski strani z novicami, ki ima veliko obiskovalcev in je z omembami manjših strani te pogosto preobremenila, ko so vsi obiskovalci Slashdota trumoma drli na manjšo stran.

Učinek ni omejen zgolj na Slashdot, saj imajo tak vpliv vse zelo priljubljene strani. Zelo brani Twitterjevi računi, Reddit, Imgur, Digg in podobni

prav tako ustvarijo učinek Slashdota.