Najbolj znani in zanimivi virusi

Ko govorimo o računalniških virusih, večina najprej pomisli na računalnike z operacijskim sistemom Windows. Z dobrim razlogom – ti sistemi že desetletja predstavljajo glavno tarčo kibernetskih napadov, saj jih uporablja največ uporabnikov po svetu. Toda ta pogostost napadov je ustvarila tudi mit – mit, da so Applovi računalniki imuni. Mac naj bi bil svetla izjema, otok varnosti sredi digitalnega oceana groženj. Ta predstava je obstajala tako dolgo in bila tako uspešno zasidrana v kolektivno zavest, da jo mnogi še danes jemljejo kot samoumevno.

V resnici pa ni šlo za imuniteto, temveč za nerazmerje v zanimanju. Zgodovinsko gledano so pisci zlonamerne kode svoje napade vedno usmerjali tja, kjer je bila večina – na peceje. A tudi na macih so se pojavljali virusi. Sprva redki, potem postopoma bolj prefinjeni, vse dokler ni postalo jasno, da noben sistem ni nedotakljiv. Tudi mac ne. In čeprav so njegovi uporabniki dolgo verjeli v lastno tehnično nedolžnost, so v nekem trenutku morali priznati, da ni dovolj le izbira prave blagovne znamke, da bi izognili nevarnosti.

Na naslednjih straneh ponujamo dva prispevka. Prvi predstavlja najzanimivejše primere virusov, ki so zaznamovali osebne računalnike z operacijskim sistemom Windows. Od zgodnjih dni, ko so virusi potovali po disketah, do sodobnih kibernetskih napadov z milijardnimi posledicami. Gre za izjemno raznolike primere – nekateri so delovali kot samorazmnoževalni mehanizmi, drugi kot orodja državnih obveščevalnih služb. Vsem pa je skupno, da so bili prelomni. In vsi povzročili finančno škodo.

Drugi članek pa razbija mit o nedotakljivosti Applovih naprav. Čeprav je macOS dolga leta slovel kot varnejši sistem – delno zaradi tehnične zasnove, delno pa zaradi nadzora nad programsko in strojno opremo –, se je z vsako novo generacijo virusov pokazalo, da tudi ta obrambni zid ni neprebojen. MacMag, Leap.A, Flashback in celo ranljivosti na ravni procesorjev razkrivajo, da tudi v okolju, ki se zdi zaprto in nadzorovano, lahko pride do vdora. Prav ti primeri so še posebej zanimivi, saj pogosto delujejo bolj prikrito, zahtevajo sodelovanje uporabnika in izkoriščajo zaupanje, ki ga ta sistem tradicionalno uživa. In prav zato so nevarni – ker pridejo skozi vrata, ki smo jih sami odprli.

Ti dve zgodbi – o virusih za PC in za mac – nista ločeni, temveč vzporedni. Kažeta, kako se grožnje razvijajo glede na okolje, kako napadalci iščejo nove poti in kako se vsak mit o varnosti prej ali slej sooči z realnostjo. Osredotočili se bomo na tiste viruse, ki so bili najzanimivejši, najpametnejši, najvplivnejši. Na viruse, ki niso zgolj povzročili škode, temveč so preoblikovali našo predstavo o tem, kaj vse je v digitalnem svetu mogoče.

Virusi za PC

Računalniški virus je skupek navodil, ki se prilepijo na druge računalniške programe, in čeprav ti še naprej opravljajo svoje običajne naloge, hkrati v ozadju izvršujejo tudi ukaze virusa. Ta se aktivira, ko je naložen v delovni pomnilnik računalnika, in nato usmeri gostiteljski program, da njegovo kodo prenese v druge programe in datoteke ter jih okuži. Sposobnost virusa, da se razmnožuje, omogoča njegovo širjenje na druge računalnike prek pomnilniških naprav, omrežij ali interneta. V hujših primerih virusi povzročijo ogromno škodo v le nekaj minutah ali urah, včasih pa celo zaklenejo sistem, dokler ni plačana odkupnina.

Melissa

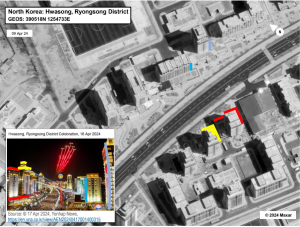

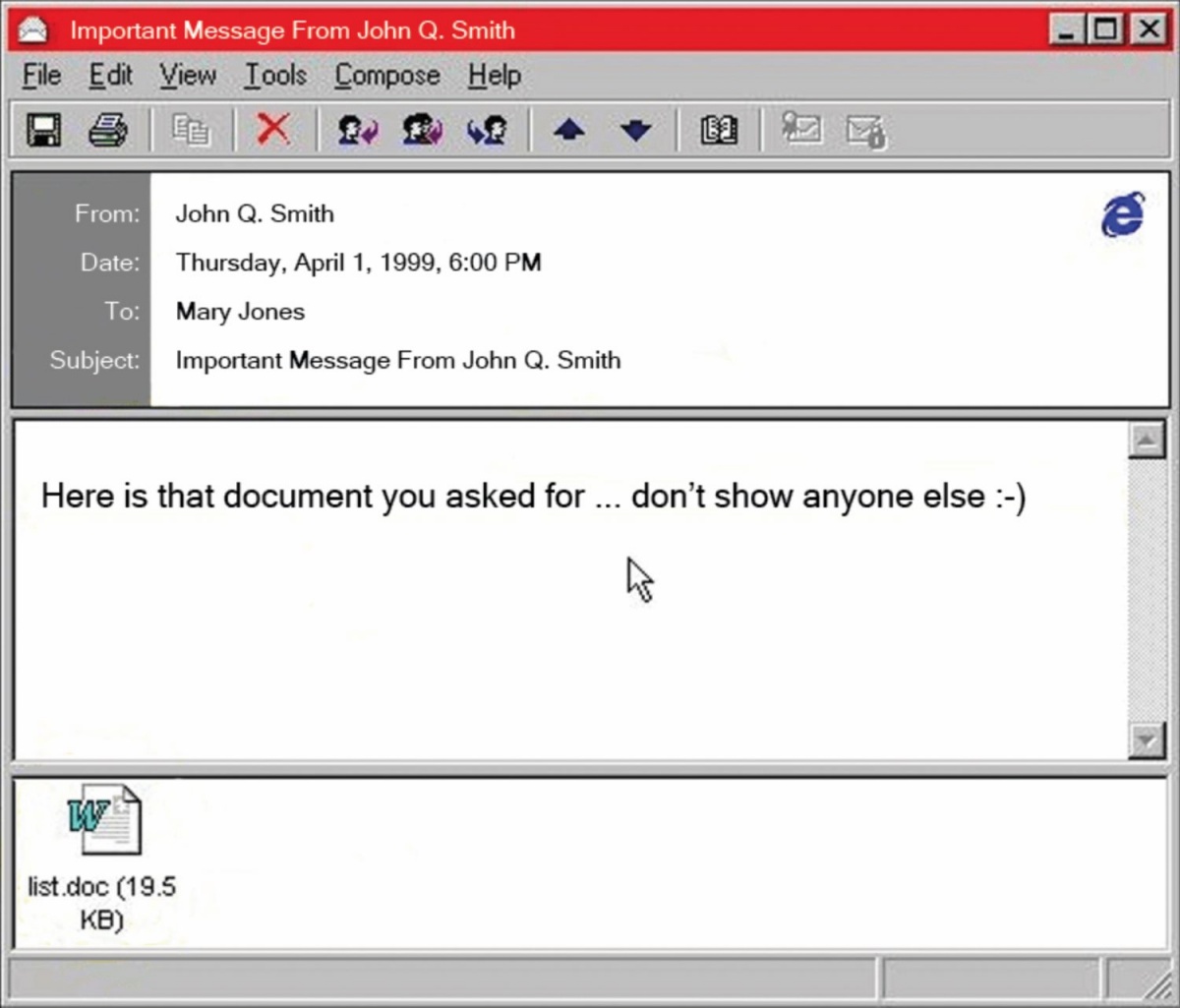

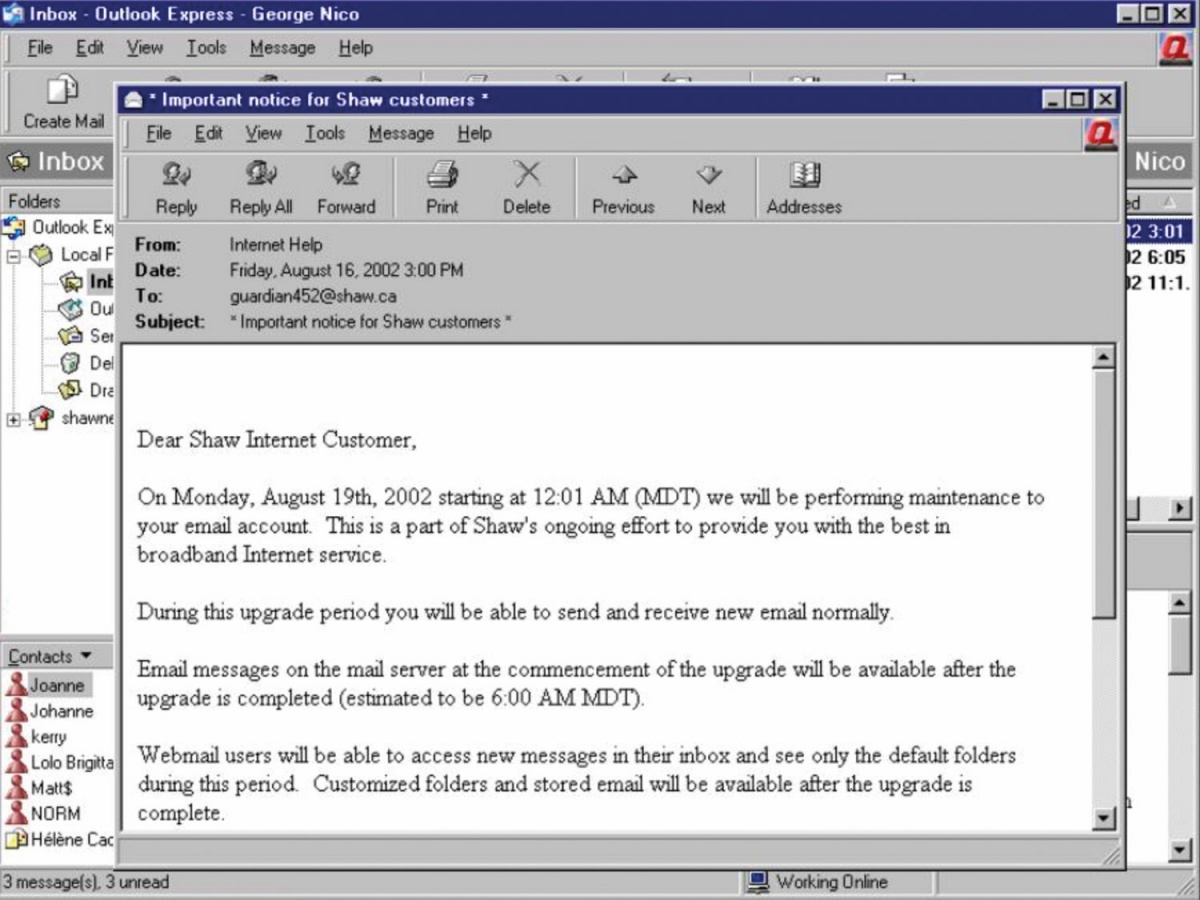

Makro virus Melissa je med prvimi izkoriščal človeško naivnost in radovednost.

Pred 20 leti je svet interneta doživel eno prvih velikih opozoril o nevarnosti kibernetskih napadov. Virus Melissa, ki se je pojavil marca 1999, je s svojo neverjetno hitrostjo širitve in obsegom povzročene škode razkril temnejšo plat digitalne povezanosti. To je bil mejnik, ki je spodbudil razvoj sodobnih varnostnih sistemov in opozoril uporabnike na tveganja nenadzorovanega odpiranja elektronske pošte.

Programer David Lee Smith je izrabil račun AOL in na spletni forum alt.sex objavil datoteko, ki naj bi vsebovala brezplačna gesla za dostop do plačljivih spletnih strani za odrasle. Ko so uporabniki prenesli in odprli dokument v programu Microsoft Word, se je sprožil makro virus, ki je prek Microsoftovega Outlooka poslal okuženo sporočilo na prvih 50 naslovov v uporabnikovem imeniku. Sporočila so bila zasnovana tako, da so vzbudila radovednost, na primer z naslovi datotek kot so sexxxy.jpg, naked wife in s pripisi v stilu: »Tukaj je dokument, ki si ga želel. Nikomur ga ne pokaži ;-).« Tako se je virus širil kot avtomatizirano verižno pismo,

a ne zaradi želje po kraji denarja ali uničenju podatkov. Melissa ni izbrisala datotek, toda kljub temu je povzročila ogromno škodo. Več kot 300 podjetij in vladnih ustanov po svetu je moralo začasno ustaviti delovanje svojih poštnih strežnikov, med njimi tudi Microsoft in ameriška mornarica. Ocenjuje se, da je bilo motenih približno milijon elektronskih računov, škoda pa je dosegla kar 80 milijonov dolarjev. Zahvaljujoč sodelovanju FBI, AOL in organov pregona iz New Jerseyja je bil Smith hitro odkrit in aretiran. Priznal je krivdo, bil obsojen na 20 mesecev zapora ter kaznovan z denarno kaznijo 5.000 dolarjev. Melissa, poimenovana po eksotični plesalki s Floride, ni bila najnevarnejši virus vseh časov, a morda je bila najbolj človeški. Pokazala nam je, da smo prav mi tisti člen v verigi, ki omogoči ali prepreči širjenje digitalnega kaosa. In čeprav je od leta 1999 minilo že precej let, je njeno sporočilo še vedno aktualno – varnost se začne pri posamezniku.

Leto: 1999

Način širjenja: Priponka, Microsoft Word

Ocenjena škoda: 80 milijonov USD

ILOVEYOU

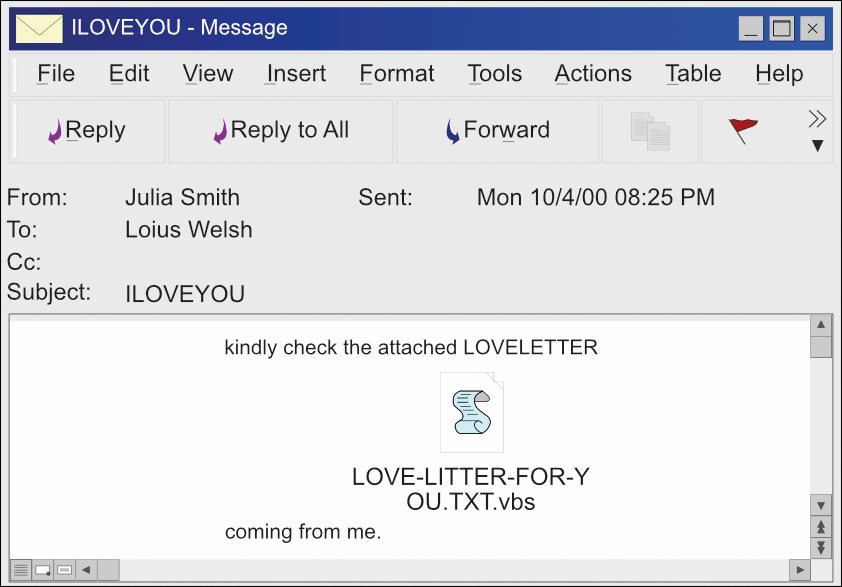

Virus ILOVEYOU je povzročil, da se je širša javnost začela zavedati, da lahko že en sam klik vodi do ogromnih težav.

Virus ILOVEYOU je eden najbolj razvpitih primerov računalniških napadov, ki je leta 2000 povsem pretresel svet. Njegov izbruh se je začel 4. maja, ko sta ga v obtok poslala študenta s Filipinov. Širil se je prek elektronske pošte, skrit v priponki z zavajajočim imenom LOVE-LETTER-FOR-YOU.txt.vbs. Uporabniki so zaradi radovednosti priponko množično odpirali, saj je naslov sporočila vzbujal čustva in vabil k ogledu navideznega ljubezenskega pisma. Ko je bil aktiviran, je virus začel svojo rušilno pot. Najprej je prepisal ključne sistemske datoteke, kar je kasneje pogosto povzročilo sesutje operacijskega sistema, nato pa se je samodejno razposlal vsem stikom iz uporabnikovega imenika. Zaradi izjemno učinkovite metode širjenja je v nekaj urah dosegel globalne razsežnosti in prizadel milijone računalnikov po svetu.

Posledice napada so bile izjemno obsežne. Po ocenah strokovnjakov je povzročil za okoli 15 milijard dolarjev gospodarske škode. Moteno je bilo poslovanje številnih podjetij, posamezniki so izgubljali pomembne podatke, predvsem pa se je v javnosti razširilo globoko nezaupanje v digitalno varnost. Mnogi so se prvič srečali s pojmom zlonamerne kode, ki se lahko skriva v vsakdanjem elektronskem sporočilu, in spoznali, kako ranljiva je njihova digitalna zasebnost. Virus ILOVEYOU je predstavljal veliko prelomnico v odnosu do spletnih groženj. Nenadoma se je širša javnost začela zavedati, da lahko že en sam klik vodi do ogromnih težav. Strokovnjaki so začeli opozarjati na pomen previdnosti pri odpiranju priponk, pojavila se je potreba po širši uporabi protivirusne programske opreme in večjem ozaveščanju o digitalni varnosti.

Čeprav danes ni več aktiven, je njegov vpliv dolgoročen. Postal je simbol nevarnosti, ki jo predstavljajo digitalne grožnje, hkrati pa je spodbudil razvoj številnih varnostnih ukrepov, ki so danes postali standardni del digitalnega vsakdana. Še vedno nas opozarja, kako pomembno je, da znamo prepoznati nevarnosti, se iz njih učimo in se z njimi ustrezno spoprijemamo.

Leto: 2000

Način širjenja: Priponka

Ocenjena škoda: 10–15 milijard USD

Klez

Klez se je znal prilagoditi in izmikati protivirusnim programom.

Računalniški črv Klez se je prvič pojavil oktobra 2001 na Kitajskem. Gre za zlonamerno programsko opremo, zasnovano za širjenje prek elektronske pošte, ki deluje na operacijskih sistemih Microsoft Windows. Njegova glavna tarča so bile ranljivosti v prikazovalnem mehanizmu Trident brskalnika Internet Explorer, ki se je uporabljal tudi v programih Outlook in Outlook Express. Virus Klez je datoteka v formatu Windows PE EXE, velika približno 65 KB. Ko uporabnik odpre okuženo elektronsko pošto, bodisi prek samodejnega izvajanja kode HTML ali ročnega odpiranja priponke, se črv aktivira. Nato pregleda računalnik za e-poštne naslove in se samodejno pošlje naprej. Priponka, ki vsebuje črva, je pogosto predstavljena kot posodobitev ali celo zdravilo proti samemu virusu Klez. Kasnejše različice črva so še dodatno otežile identifikacijo okuženega sistema, saj so za pošiljanje uporabljale naključno izbrane e-poštne naslove iz imenika, kar je povzročilo zmedo pri ugotavljanju pravega izvora virusa. Poleg tega so nekateri primerki pošiljali tudi druge datoteke iz okuženega računalnika, kar je povzročilo resne kršitve zasebnosti. Največja nevarnost Kleza pa je bila njegova sposobnost, da je nenehno spreminjal svojo programsko kodo. Postal je tako imenovani polimorfni virus. To pomeni, da se je znal prilagoditi in izmikati zaznavi protivirusnih programov, kar je močno otežilo njegovo odstranjevanje. Poleg tega so številni kibernetski kriminalci ustvarili njegove različice, zaradi česar je postal ena najbolj trdoživih in kompleksnih digitalnih groženj svojega časa.

Leto: 2001

Način širjenja: Priponka

Ocenjena škoda: 19,8 milijarde USD

MyDoom

Virus MyDoom je imel zelo specifične cilje in je onemogočil številne spletne strani, ki jih je zasul s prometom.

Skoraj tri leta po Klezovem pohodu se je 26. januarja 2004 po svetovnem spletu razlegel prvi val čudnih elektronskih sporočil. Na prvi pogled so bila povsem običajna, kratka in poslovnega videza. Priložena je bila priponka, ki je bila videti kot dokument. A ko je nič hudega sluteči uporabnik kliknil nanjo, se je začelo nekaj, česar takrat še nihče ni razumel in kar se je kmalu zapisalo v zgodovino kot najhitreje širjen računalniški virus vseh časov: MyDoom. Ta ni bil zgolj virus. To je bil digitalni požar, ki se je razširil hitreje kot katerakoli naravna katastrofa. V samo enem tednu je bilo okuženih že pol milijona računalnikov. Do konca svojega pohoda je virus vključil v svoj zlonamerni ustroj več kot 50 milijonov naprav. Kdo ga je ustvaril? Še danes ostaja skrivnost.

Zanimivo je, da je bila osnovna zamisel MyDooma precej stara – verižna pisma. Ta so že več kot stoletje uporabljena za manipulacijo in širjenje informacij. MyDoom pa je to starodavno idejo digitaliziral in jo opremil z zlonamerno kodo, ki se je skrita v elektronski priponki samodejno širila, ne da se prejemniki tega zavedali. Ko je uporabnik odprl okuženo priponko, se je virus v trenutku zasidral v sistem Windows, dostopal do uporabnikovega imenika in samodejno razposlal sebe naprej vsem stikom. Obenem je odprl vrata, skozi katera so lahko napadalci kadarkoli znova vstopili. MyDoom ni bil ustvarjen le zato, da bi se širil. Imel je zelo specifične cilje. Poleg okužb posameznih naprav je izkoriščal celotno mrežo kompromitiranih računalnikov za izvajanje napadov DDoS (Distributed Denial-of-Service), pri katerih se tarčne spletne strani in strežniki preobremenijo s prometom, dokler ne postanejo neuporabni. Prva žrtev je bilo podjetje SCO Group, tedaj pomemben akter v svetu operacijskega sistema Unix. Ko se je njihova spletna stran pod napadom sesula, so morali celo zamenjati spletni naslov. Naslednja tarča je bil Microsoft. A tehnološki gigant je imel močnejšo infrastrukturo in se mu je uspelo ubraniti. Kljub temu pa je virus povzročil precej škode, saj je istočasno blokiral dostop do protivirusnih strani, s čimer je uporabnikom onemogočil, da bi sploh prenesli zaščitna orodja.

Strokovnjaki ocenjujejo, da je MyDoom povzročil več kot 38 milijard ameriških dolarjev škode. Poleg različic A in B so se pojavile še številne druge mutacije, kot so C, F, G, H, U, V, W in X, vse z rahlo spremenjenimi cilji, a enako smrtonosnim učinkom. Številni računalniki so še dolgo po prvotni okužbi ostali ranljivi, saj so napadalci lahko kadarkoli znova dostopali do sistemov prek odprtih stranskih vrat. Uporabniki so sicer opazili upočasnjeno delovanje računalnikov, povečano porabo internetne povezave, čudna sporočila v imenu njihovih elektronskih naslovov, a pogosto prepozno. Virus je bil tako učinkovit in razširjen, da se še danes uvršča na seznam najbolj katastrofalnih kibernetskih groženj, ki so kadarkoli ogrozile digitalno varnost.

Leto: 2004

Način širjenja: Množično pošiljanje po e-pošti + odprta vrata v operacijskem sistemu

Ocenjena škoda: 38 milijard USD

Conficker

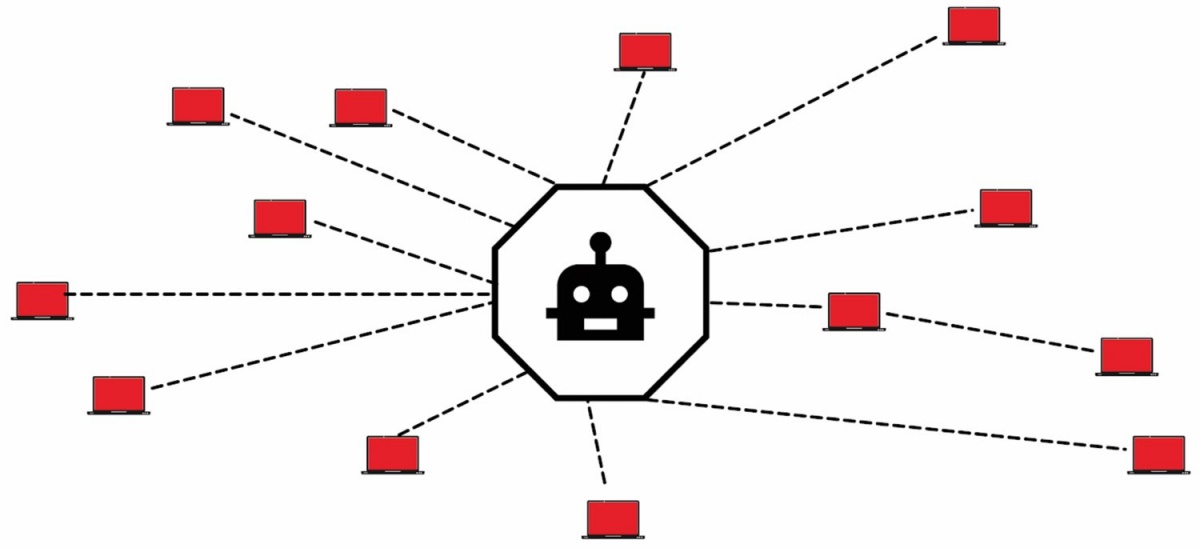

Conficker je okužene računalnike povezal v tako imenovano zombi omrežje.

Leta 2008 se je v hotelskem baru v Arlingtonu, Virginija, po napornem dnevu sestankovanja skupina računalniških varnostnih strokovnjakov sproščala ob pijači. Sodelovali so z varnostnimi agencijami na letnem dogodku, kjer elita kibernetske varnosti načrtuje obrambo pred prihodnjimi napadi. A tistega večera se je med pogovorom pojavil nenavaden občutek. Microsoft je dva tedna pred običajnim rokom nenadoma izdal varnostni popravek, ki je bil namenjen varnostni luknji v operacijskem sistemu Windows. Ta se je nanašal na ranljivost v omrežnem protokolu, ki je omogočala oddaljeni dostop do sistema. Zdelo se je tehnično suhoparno, toda v resnici je šlo za vrata, skozi katera se je prikradel najbolj sofisticiran računalniški črv tistega časa.

Virus Conficker, znan tudi kot Downup, Downadup ali Kido, se ni zgolj širil, ampak je prevzemal nadzor. V nekaj tednih je okužil računalnike v domovih, na univerzah, v vladnih agencijah in celo vojski treh različnih držav. Nastalo je tako imenovano zombi omrežje, botnet, prek katerega so napadalci lahko prožili napade, zbirali podatke ali izvajali izsiljevanja. Strokovnjaki so bili osupli. Conficker je bil pametnejši od skoraj vseh znanih škodljivih programov. Uporabljal je šifrirane komunikacijske kanale, dinamično generiral spletne naslove, prek katerih je prejemal ukaze, ter blokiral protivirusne strani, da bi preprečil čiščenje okuženih sistemov. Bil je kot duh, neviden, izmuzljiv in hkrati uničujoč. Tudi ko so varnostni strokovnjaki razvozlali njegovo delovanje in vzpostavili delovno skupino za boj proti njemu, je nadaljeval svojo širitev. Bil je vedno korak pred zasledovalci.

Kljub ogromnim naporom celotne varnostne skupnosti, vključno z vladnimi agencijami, akademiki in industrijskimi giganti, avtorja Confickerja nikoli niso odkrili. Domneve segajo od kriminalnih združb do državnih akterjev, a identiteta ustvarjalca ostaja neznana. Ocenjuje se, da je Conficker okužil več kot 10 milijonov računalnikov, s čimer je postal eden največjih botnetov v zgodovini. Čeprav Conficker danes ne predstavlja več globalne nevarnosti, nas je naučil pomembno lekcijo. Kibernetski napadi se ne začnejo z eksplozijo, temveč s šepetom. Ena sama nepokrpana ranljivost je lahko dovolj, da zlonamerni črv zgradi infrastrukturo, ki ogrozi svet. Od tega napada naprej so bila uvedena številna pravila. Podjetja danes redno nameščajo varnostne popravke in šifrirajo komunikacijo, medtem ko varnostni strokovnjaki in vladne agencije odprto in proaktivno sodelujejo pri odkrivanju groženj. Conficker je dokaz, da v digitalnem svetu resnična moč ni v sili, temveč v nevidnosti in zvijačnosti. Črv, rojen iz preprostega popravka, je pokazal, kako krhek je lahko svet računalniške infrastrukture, če zanj ne skrbimo aktivno.

Leto: 2008

Način širjenja: USB-ključek, omrežje + ranljivost operacijskega sistema

Ocenjena škoda: 9,1 milijarde USD

CryptoLocker

S kriptovaluto bitcoin kriminalci čez noč niso več potrebovali poštnih naslovov, bančnih računov ali tveganih srečanj. Rodil se je virus CryptoLocker.

Leta 1989, ko svet še ni poznal interneta, kakršnega imamo danes, in so bili računalniški virusi redki ter večina uporabnikov ni vedela, kaj pomeni pojem računalniška varnost, se je pojavil AIDS Trojan – prvi znani primer izsiljevalske programske opreme. Ni se širil po spletu, temveč z disketami. Ko je okužil računalnik, je zaklenil dostop do datotek in od žrtve zahteval 189 dolarjev, poslanih po pošti v Panamo. Preprosto, a vizionarsko. Takrat je bil to zgolj bizaren incident. Nihče si ni predstavljal, da bo čez tri desetletja ta zamisel prerasla v večmilijardno kriminalno industrijo. Leta so tekla in tehnologija je napredovala, a izsiljevalska programska oprema je ostajala v ozadju kot tiho, skoraj pozabljeno orodje. Pravi razcvet pa je sledil okoli leta 2010, ko se je pojavila kriptovaluta bitcoin. Z njo se je zgodil preboj, kriminalci čez noč niso več potrebovali poštnih naslovov, bančnih računov ali tveganih srečanj. Zdaj so lahko izsiljevali ljudi anonimno, hitro in globalno. Kriminalna podzemlja so prepoznala priložnost in izsiljevalski virusi so začeli svojo pot iz niše v središče kibernetske grožnje.

Jeseni leta 2013 je svetovni splet prešel v novo ero, dobo digitalnega izsiljevanja. Bil je september, ko so se začele pojavljati prve žrtve pošiljanja okuženih priponk, ki niso le pokvarile računalnika, temveč zaklenile vse uporabnikove datoteke in zahtevale odkupnino. Tako se je svetu prvič predstavil CryptoLocker. To ni bil več otročji virus, ampak profesionalni izdelek. Uporabljal je močno RSA enkripcijo z 2048-bitnimi ključi in datoteke šifriral tako, da jih ni bilo mogoče obnoviti brez plačila. Odkupnina se je gibala med 300 in 700 ameriškimi dolarji, plačana pa je morala biti v kriptovaluti itcoin ali prek predplačniških bonov. CryptoLocker se ni širil sam, razširjal ga je bančni trojanec Gameover Zeus, ob pomoči katerega je okužil tisoče naprav. Bil je del sofisticiranega omrežja, imenovanega Gameover ZeuS botnet, prek katerega so napadalci pošiljali lažna elektronska sporočila s škodljivimi priponkami. Ko je uporabnik priponko odprl, se je virus takoj aktiviral, našel vse pomembne dokumente, slike, Excelove tabele, baze podatkov, in jih zaklenil. Napadalci niso več kradli podatkov, imeli so jih za talce. V zameno za njihovo vrnitev so žrtvam postavili ultimat: plačaj ali pa se poslovi od njih za vedno.

Leta 2014 so svetovne varnostne agencije v sodelovanju z zasebnimi podjetji sprožile obsežno akcijo, imenovano Operacija Tovar, s katero so razbile infrastrukturo, ki je podpirala CryptoLocker in Gameover ZeuS. Napadalna mreža je bila uničena, strežniki onemogočeni, grožnja začasno zatrta. A duh je takrat že pobegnil iz steklenice. Kljub uspešni operaciji so se že pojavile številne posnemovalke CryptoLockerja, ki so sledile isti strategiji šifriranja in izsiljevanja. Škoda, ki jo je povzročil CryptoLocker, ni bila samo finančna. Podjetja so utrpela večdnevne izpade poslovanja, izgubila zaupne podatke, nekatera pa so celo propadla. Za posameznike je bil udarec pogosto še hujši; fotografije družine, zasebni dokumenti, življenjski projekti, vse je čez noč izginilo. Poleg tehničnih in poslovnih izgub pa je CryptoLocker pustil tudi psihološke posledice. Ljudje so spoznali, kako krhek je njihov digitalni svet, če ni zaščiten.

Originalna različica CryptoLockerja je danes onemogočena, a njegovo poslanstvo živi dalje. Številna sodobna izsiljevalska programska oprema temelji na principih, ki jih je postavil CryptoLocker, a gre še korak dlje. Če odkupnina ni plačana, napadalci podatkov ne izbrišejo, temveč jih javno objavijo, kar je v številnih primerih še veliko hujše. Iz izkušnje s CryptoLockerjem se je svet informacijske varnosti naučil nekaj ključnih stvari: da so redne (lokalne in oblačne) varnostne kopije vedno najboljša obramba, filtriranje e-pošte in izobraževanje uporabnikov prepreči večino napadov, posodobitve programske opreme zaprejo varnostne luknje, ki jih napadalci izkoriščajo, in da plačilo odkupnine ni priporočljivo, saj nikoli ni zagotovila za srečen konec zgodbe. CryptoLocker je bil prvi opozorilni znak, da se vojna v kibernetskem prostoru začenja. Bil je uveljavitev digitalnega izsiljevanja kot poslovnega modela za kriminalce. Njegov vpliv se čuti še danes, vsakič ko v e-poštnem nabiralniku pomislimo, ali je priponka res varna, vsakič ko ustvarimo varnostno kopijo.

Leto: 2013

Način širjenja: Trojanski konj Gameover ZeuS

Ocenjena škoda: 665 milijonov USD

WannaCry

WannaCry je v enem dnevu ohromil bolnišnice, vlade, podjetja in univerze po vsem svetu.

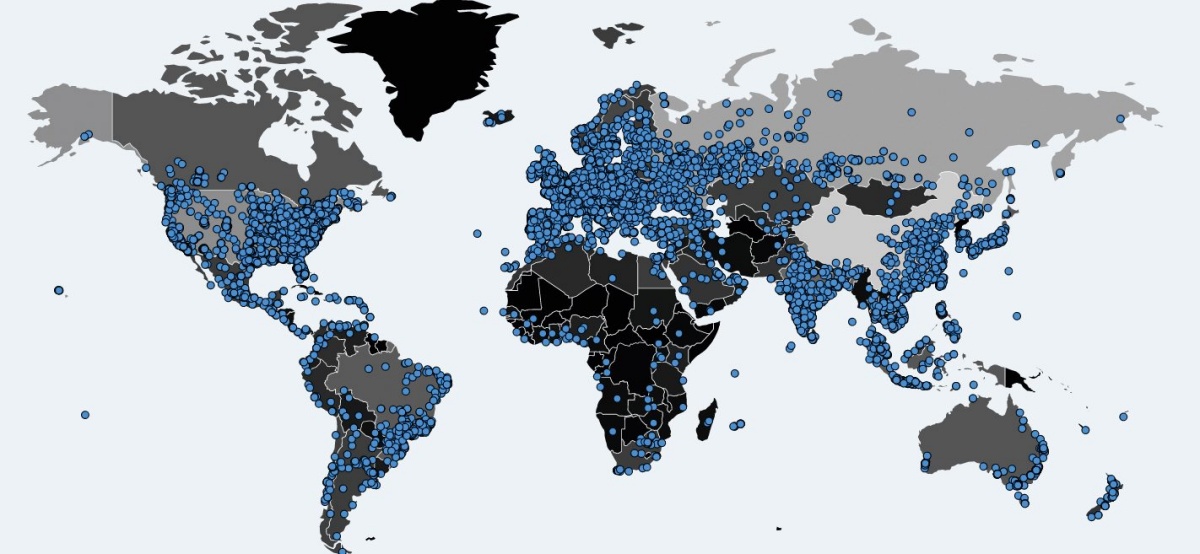

Dvanajsti maj 2017 je bil za večino prebivalcev Zemlje povsem običajen dan, a v ozadju digitalnega sveta se je začela ena najbolj uničujočih kibernetskih zgodb sodobnega časa. Le nekaj ur po prvih opozorilih se je prek interneta začela širiti zlonamerna koda, poimenovana po priponi wncry, ki jo je puščala za seboj. Svet je kmalu izvedel za njeno ime – WannaCry. V zgolj 24 urah je virus ohromil bolnišnice, vlade, podjetja in univerze v kar 150 državah. Več kot 200.000 organizacij je bilo prizadetih, med njimi tudi britanski Nacionalni zdravstveni sistem (NHS), Deutsche Bahn, FedEx, ruska Sberbank in več državnih institucij v Indiji. To je bil napad brez primere, tako po hitrosti kot po učinku in razsežnosti.

Čeprav je WannaCry zahteval odkupnino, se v resnici ni razlikoval od kibernetskega orožja. Prvič smo videli, kako lahko izsiljevalska programska oprema služi tudi državno podprtim ciljem, ne le kriminalnim skupinam. Ameriške in britanske oblasti so odgovornost pripisale skupini APT38, znani tudi kot Lazarus Group. Vse sledi so vodile v Severno Korejo. Medtem ko je svet zmrznil, so napadalci zbrali relativno majhen znesek, med 150.000 in 386.000 dolarji. Toda cilj ni bila finančna škoda, ampak kaos. Najbolj strašljiv prizor se je odvijal v britanskem zdravstvu. Bolnišnice so bile prisiljene odpovedati operacije, reševalna vozila so bila preusmerjena, zdravniki niso mogli dostopati do kartotek. Nihče ne ve natančno, koliko življenj je bilo neposredno prizadetih, saj nikoli ni bila izvedena nobena uradna analiza vpliva na paciente. In to nas pripelje do prve velike lekcije napada WannaCry. Brez sistematičnega zbiranja podatkov o posledicah napadov ne moremo razumeti njihovega resničnega vpliva na družbo.

Eden najbolj skrb vzbujajočih vidikov WannaCryja je bil izvor ranljivosti, ki jo je izkoristil. Uporabljena je bila koda EternalBlue, orodje, ki ga je razvila ameriška agencija NSA in ga je kasneje ukradla hekerska skupina Shadow Brokers. Razkritje tega dejstva javnosti je povzročilo razburjenje. Druga lekcija WannaCryja je bila jasna: zbiranje in skrivanje varnostnih lukenj državnih institucij predstavlja resno globalno grožnjo. Tudi več let od napada številne organizacije še vedno niso namestile popravkov, medtem ko je WannaCry mutiral. Tretja lekcija je učila, da tovrstni napadi ne izginejo, ampak mutirajo, se prilagajajo in ostajajo z nami. Čeprav je napad WannaCry zabeležen v arhivih kibernetske varnosti kot zgodovinski mejnik, ni stvar preteklosti. Ostaja z nami, v novih oblikah, nezakrpani infrastrukturi, sistemih, ki se še vedno zanašajo na zastarele rešitve. Je opomin, da digitalna varnost ni tehnično vprašanje, ampak družbeni izziv. In dokler ne bomo razumeli človeških zgodb za številkami, bodo napadi, kot je WannaCry, še vedno imeli moč, da nas presenetijo in ohromijo.

Leto: 2017

Način širjenja: Škodljiva koda EternalBlue + ranljivost operacijskega sistema

Ocenjena škoda: 4 milijarde USD

StuxNet

StuxNet je bila prva kibernetska bomba v zgodovini. Iran je oškodovala za 10 milijonov ameriških dolarjev in dve leti napredka pri razvoju jedrskega orožja.

Za konec ne moremo mimo virusa, ki ni bil grožnja navadnemu uporabniku računalnika, a vseeno zasluži mesto na seznamu največjih digitalnih groženj doslej. Stuxnet je bil namreč prva kibernetska bomba v zgodovini. Da bi razumeli, zakaj, si moramo pobliže ogledati, kdaj. V času po letu 2000 so diplomati po vsem svetu zadržano dihali. Iran je s svojim jedrskim programom napredoval, zahodne sile pa so se bale, da se približuje točki, ko bi lahko razvil jedrsko orožje. Takrat je obstajala resnična grožnja, da bo Izrael ukrepal z letalskim napadom, kar bi zanetilo celotno regijo. Toda v tem ozračju tihe napetosti se je v ozadju pripravljala povsem drugačna rešitev. Brez strelov, brez bomb, brez kričanja. Rešitev, ki je bila nevidna, a smrtonosna. Zgodba se je začela kot skrivna skupna operacija ameriške in izraelske obveščevalne službe. Celo njeno kodno ime Operation Olympic Games zveni kot nekaj iz vohunskega romana. A šlo je za resnično in zelo resno misijo: ustvariti programsko orodje, ki bi fizično uničilo iranske centrifuge za obogatitev urana.

Operacija Olimpijske igre je ustvarila črva Stuxnet. Programska oprema velikosti 500 kilobajtov je okužila računalnike vsaj 14 industrijskih lokacij v Iranu, vključno z obratom za bogatenje urana. Črv je bil edinstven zaradi svoje tridelnosti: najprej je okužil računalnike z operacijskim sistemom Windows, nato ciljal programsko opremo Siemens Step7, ki se uporablja za industrijske nadzorne sisteme, na koncu pa je prevzel nadzor nad programirljivimi logičnimi krmilniki (PLC). To mu je omogočilo vohunjenje za industrijskimi sistemi in celo povzročanje poškodb, kot je uničenje centrifug, ne da bi operaterji zaznali težave. Delavci v objektu Natanz v Iranu so se soočili z nepojasnjenimi napakami v napravah. Centrifuge, izjemno občutljive in drage naprave, so se začele kvariti. Nihče ni razumel, zakaj. Celo Mednarodna agencija za jedrsko energijo (IAEA) je bila zmedena. Leta 2010 je opazila, da je bilo poškodovanih skoraj 2.000 centrifug, več kot dvakrat več, kot bi bilo pričakovano.

Stuxnet je bil tehnološka mojstrovina. Njegov razvoj je verjetno zahteval večletno delo ekipe vrhunskih strokovnjakov. Stroški razvoja so ocenjeni na milijardo do dve ameriških dolarjev. Črv se je širil prek ranljivosti v operacijskem sistemu Windows, ki do tedaj še niso bile javno znane. Razširil se je prek lokalnih omrežij in USB-ključkov, kar mu je omogočilo dostop tudi do računalnikov brez internetne povezave. Ko je okužil računalnik, je virus preveril, ali ta nadzira določene Siemensove krmilnike. Če jih je našel, je začel tiho spreminjati njihove programe. Rezultat? Centrifuge so se začele vrteti z nepravilnimi hitrostmi: dovolj subtilno, da so jih poškodovale, a ne tako očitno, da bi uporabniki takoj zaznali napako. Obenem je Stuxnet skrbno prikrival svoje delovanje in poskrbel, da so prikazovalniki kazali normalno delovanje.

Ironično je, da Stuxnet nikoli ni bil namenjen širjenju po svetu. Objekt Natanz je bil namreč popolnoma odrezan od interneta. A virus je vseeno pobegnil, morda zaradi človeške napake, morda zaradi preagresivne kode. Vse se je razkrilo, ko je iranski uradnik poklical tehnično pomoč, ker so se računalniki v njegovi pisarni začeli nenavadno sesuvati. Klic je pristal pri beloruskem varnostnem podjetju VirusBlokAda, kjer je raziskovalec Sergey Ulasen začel raziskovati skrivnostni virus. Kar je našel, ga je presunilo: sofisticiran črv, napisan v več programskih jezikih, opremljen z vohunskimi orodji, ki je upravljal industrijsko opremo. Za pomoč je prosil širšo varnostno skupnost. Strokovnjaki, kot je Liam O’Murchu iz Symanteca, so opisali Stuxnet kot najbolj zapleteno kodo, kar so jih kadarkoli analizirali, in po mesecih povratnega inženiringa razkrili, da je bil Stuxnet zasnovan za napad na Siemensovo opremo v iranskem programu obogatitve urana. Analiza kode je razkrila, da je Stuxnet iskal specifične frekvenčne pretvornike, ki so se ujemali z dokumentacijo Mednarodne agencije za jedrsko energijo (IAEA) o iranskih centrifugah.

Stuxnet je prvič dokazal, da lahko programska oprema fizično uniči naprave in spremeni tok geopolitike. In čeprav je bil ustvarjen za točno določen cilj, uničenje iranskega jedrskega programa, je odprl Pandorino skrinjico. Njegov vpliv je preoblikoval razumevanje kibernetskih konfliktov in odprl vrata novim vrstam napadov, kot so Duqu, Flame in Gauss, ki so sledili po odkritju Stuxneta. Roel Schouwenberg, raziskovalec iz laboratorija Kaspersky, meni, da je bil Stuxnet prelomnica v zgodovini kibernetske varnosti. Kar smo prej videli le v filmih, je postalo resničnost. V 90-ih letih prejšnjega stoletja so računalniški virusi večinoma povzročali zgolj preglavice, kot je bila izbrisana datoteka ali spremenjena spletna stran, Stuxnet pa je predstavil novo obdobje prefinjenega kibernetskega vojskovanja. Običajnemu uporabniku sam po sebi nikoli ni bil resna grožnja, največ, kar bi nas ob okužbi doletelo, je modri zaslon smrti, ki nam ne bi povzročil večje škode, saj ne upravljamo uranovih centrifug. Tudi ranljivosti, ki jih je črv izkoriščal, že davnaj ni več. So pa tu nove in zagotovo Stuxnetovi potomci. Svet se je z njim naučil, da koda lahko uniči stroje. Da lahko vrstica programske opreme pomeni razliko med mirom in vojno. In poti nazaj ni.

Leto: 2010

Način širjenja: USB-ključek, omrežje

Ocenjena škoda: 10 milijonov USD

Virusi za Apple Mac

Dolga leta so uporabniki Applovih računalnikov živeli v prepričanju, da njihovi stroji preprosto ne morejo dobiti virusov. Ta občutek varnosti je temeljil na kombinaciji Applovih tržnih sporočil, uporabniške izkušnje in (v zgodnjih dneh) dejanskih podatkov. Večina škodljivih programov je napadala Windows, kar je uporabnikom operacijskega sistema macOS dalo občutek nedotakljivosti. Toda ta občutek je bil iluzija. Virusi za mace so obstajali. Bili so sicer redkejši in subtilnejši, a pogosto enako nevarni.

Vse se začne pri številkah. Operacijski sistem Windows je dolga desetletja prevladoval na trgu osebnih računalnikov, kar pomeni, da so bili pisci virusov motivirani, da napadejo največji zbir potencialnih žrtev. Poleg tega je macOS zasnovan na Unixovi arhitekturi, znani po svoji robustnosti in strogi ločitvi uporabniških privilegijev. Nenazadnje je Apple že od začetka strogo nadzoroval svojo programsko in strojno opremo. V nasprotju z odprto naravo Windows okolja, kjer lahko uporabnik (ali napadalec) skoraj brez omejitev spreminja sistemske nastavitve, je Apple omejeval dostop, kar je pomagalo preprečevati širjenje zlonamerne kode. Čeprav je mac veljal za varen, skoraj nedotakljiv sistem, so se skozi leta začele pojavljati razpoke in skoznje so se počasi, a vztrajno začeli plaziti zlonamerni programi.

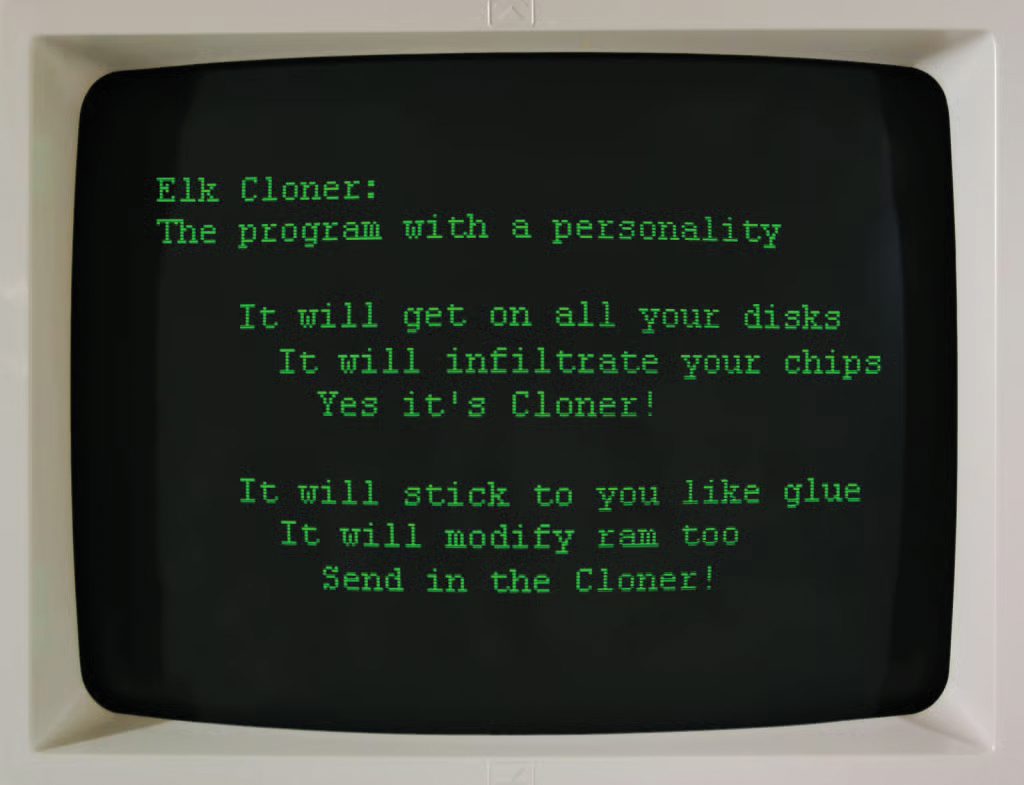

Prvi znani virus za Applove računalnike ni bil zlonameren in je uporabnikom na zaslonu prikazal le kratko pesem.

Že leta 1982 se je pojavil prvi znani virus za mac – Elk Cloner. Izdelal ga je srednješolec Rich Skrenta in sprva ni bil zlonameren. Širil se je prek disket, uporabnikom pa je na zaslonu prikazal kratko pesmico. Bil je igriv, a pomenljiv dokaz, da so tudi maci ranljivi. Leta 1987 pa se je situacija zaostrila z virusom MacMag, ki se ni več zgolj igral, temveč je poškodoval datoteke in onemogočil uporabo aplikacij. Leto kasneje je udaril Morrisov črv, ki je okužil več sistemov, tudi Mac in Unix, ter povzročil kaos po zgodnjem internetu. Isto leto se je pojavil še INIT 29, prvi virus, ki je neposredno okužil sistemske datoteke Mac OS. Povzročal je naključna sesutja in izgubo podatkov. Leta 1989 sledi nVir, virus, ki ni zgolj okužil datotek Finder in System, temveč je vseboval tudi sporočilo, v katerem je avtor izrazil nezadovoljstvo s podjetjem iz Cupertina. Računalništvo je tako postalo tudi prostor protesta.

V 90-ih letih je mac postal še bolj priljubljen, kar je pomenilo večjo tarčo. Virusi so postajali kompleksnejši. Leta 1992 se je pojavil Scores, zagonski virus, ki je okuževal prek disket. Ob njem je deloval tudi Dark Avenger, eden prvih polimorfnih virusov, ki je bil sposoben spreminjati svojo kodo, da bi se izognil protivirusnim programom. Leta 1996 je udaril Laroux, ki se je širil prek priponk elektronske pošte. Ob koncu desetletja, leta 1997, se je pojavil Concept, virus, ki se je prenašal z Wordovimi dokumenti in prvič zabrisal mejo med Windows in platformo Mac. Leta 1998 sledi FunLove, virus, ki je okužil izvršljive datoteke in povzročal izgubo podatkov, s čimer je bil nevaren tako za sisteme Mac kot Windows. Svetovni splet je odprl vrata množičnemu širjenju virusov in nova resničnost je bila jasna – Mac ni bil več varen otok.

Leap.A je bil prvi pomemben črv za Applov operacijski sistem, ki je povzročil, da nekateri programi na macih niso več delovali.

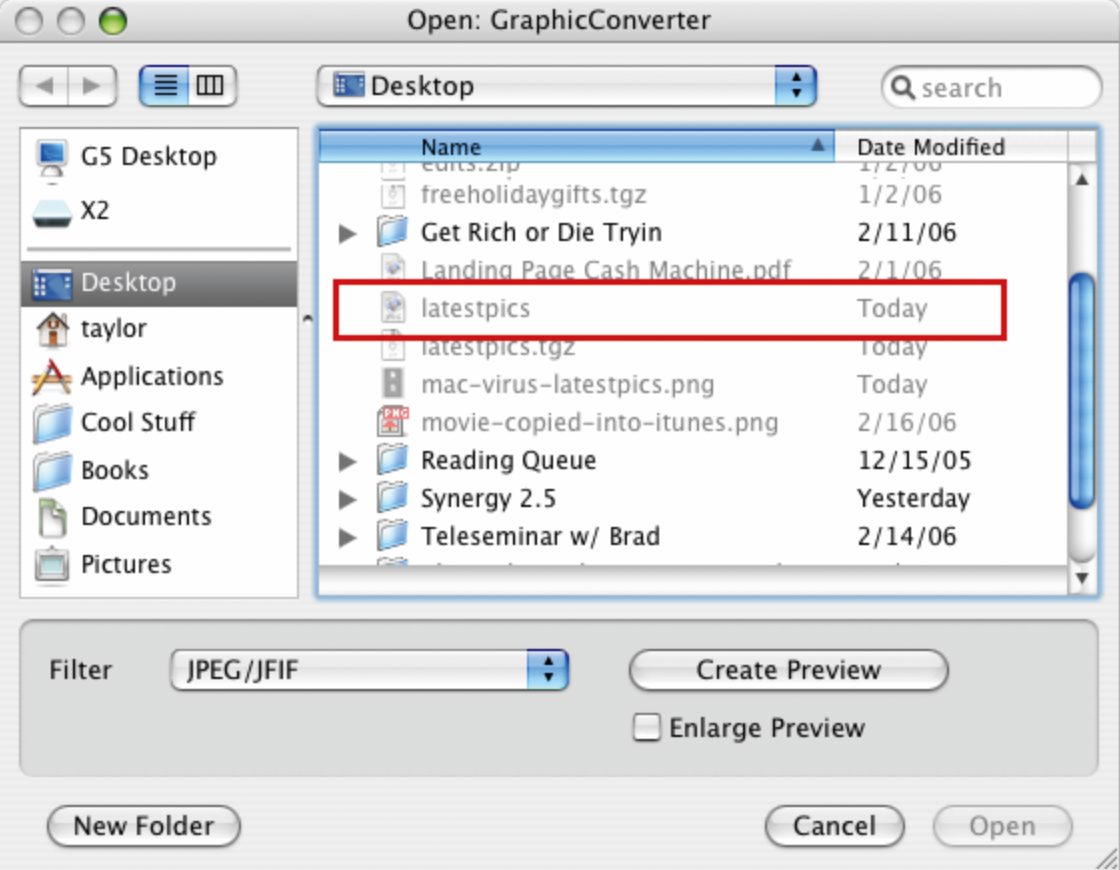

Leta 2006 je podjetje Intego odkrilo prvega pomembnega črva za Applov operacijski sistem. Poimenovali so ga Leap.A oziroma v bolj šaljivi različici Oompa-Loompa. Odkritje v javnosti velja za simbolični konec zlatega obdobja varnosti, v katerem so uživali uporabniki Applovih računalnikov. Leap.A namreč ni bil običajen virus, kakršne so jabolčni navdušenci zelo redko srečevali do takrat. Širil se je prek priljubljenega Applovega programa za neposredna sporočila iChat. Uporabniku je bila poslana datoteka z imenom latestpics.tgz, ki je obljubljala predogled prihodnjega operacijskega sistema macOS. Znotraj arhiva pa se je skrival izvršljivi program, prikrit kot slika, z znano ikono. Da bi virus deloval, ga je moral uporabnik ročno zagnati. Potreboval je nevedno žrtev, ki je odprla vrata. Ko se je zlonamerni program zagnal, je poskušal pridobiti administratorske pravice in okužiti aplikacije, a le tiste, ki jih je namestil trenutni uporabnik (ne sistemskih). Deloval je samo na aplikacijah, izdelanih s programskim vmesnikom Cocoa, in okužil največ štiri najpogosteje uporabljene programe. Če niso ustrezali kriterijem, ni ukrepal.

V nasprotju s številnimi zlonamernimi programi Leap ni bil uničevalen v tradicionalnem smislu, ni brisal podatkov, vohunil ali nadzoroval sistema. Ironično pa zaradi napake v kodi okuženi programi niso več delovali. To je po svoje pomagalo, saj je onemogočilo nadaljnje širjenje, a tudi povzročilo precejšnje nevšečnosti uporabnikom. Črv se ni mogel širiti prek interneta. Uporabljal je le lokalno omrežje LAN in še to le v primeru, če je bil omogočen protokol Bonjour. Ob okužbi sta bili najučinkovitejši rešitvi ročno brisanje zlonamernih datotek in ponovna namestitev aplikacij. Ker sistemske aplikacije niso bile ogrožene, ni bilo potrebe po popolni ponovni namestitvi operacijskega sistema. Čeprav je bil Leap omejen po obsegu in tehnični sposobnosti, je njegov pomen izjemen, saj je Applove uporabnike naučil, da sta odpiranje sumljivih datotek in omogočanje upraviteljskih pravic lahko pogubna.

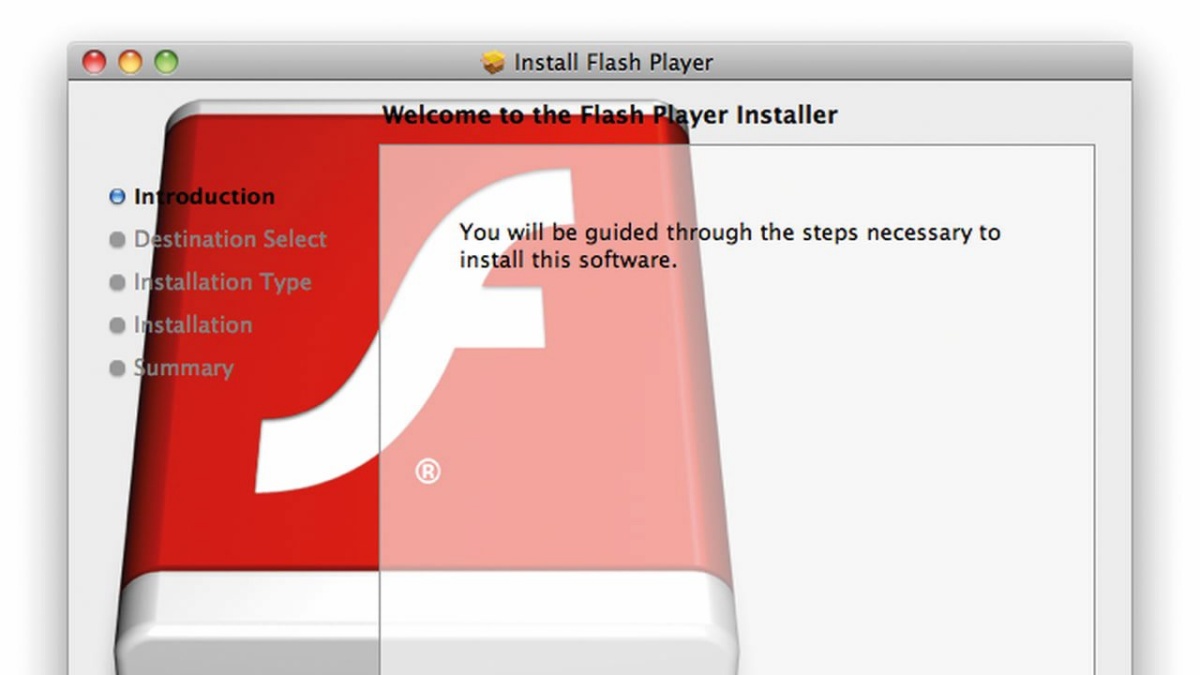

Virus Flashback se je na začetku pretvarjal, da je posodobitev predvajalnika Adobe Flash Player.

Nekateri uporabniki macov so jeseni 2011 naleteli na pojavno okno, ki je opozarjalo, da je treba posodobiti Adobe Flash Player. Ker je bilo to običajno opravilo in so bile podobe prepričljive, so številni kliknili pritrdilen odgovor ter vpisali svoje uporabniško geslo. S tem so nevede povabili nezaželenega gosta v svoj sistem. Tako se je začela zgodba virusa Flashback, enega prvih množično razširjenih zlonamernih programov za macOS. Črv, ki je dolgo ostal neopažen, je do pomladi 2012 okužil več kot pol milijona Applovih računalnikov po vsem svetu. Bil je tih, premeteno prikrit in zelo uspešen. Medtem ko so se prve različice Flashbacka pretvarjale, da so legitimne nadgradnje Flash Playerja, so napadi čez nekaj mesecev postali še bolj prefinjeni. Nove različice virusa so izkoristile Java ranljivosti (CVE-2012-0507 in CVE-2011-3544), ki so omogočile, da se je Flashback samodejno namestil že samo z obiskom okužene spletne strani. Flashback ni bil najbolj destruktiven virus, ni brisal datotek ali zaklepal sistemov. Njegov cilj ni bil uničenje, temveč preusmerjanje iskanj in generiranje prihodkov prek oglasov, a vendar je bil njegov pomen ogromen. To je bil trenutek, ko so tudi najbolj skeptični uporabniki začeli dvomiti o Applovi imuniteti.

Virusi danes niso edini problem. Že leta 2015 je bila odkrita ranljivost Freak, ki je izkoristila slabost v šifrirnih protokolih in vplivala tudi na macOS. Čeprav ni šlo za specifično Applovo napako, je bila to opozorilna zgodba o medsebojni povezanosti varnosti. Leta 2022 pa so raziskovalci v laboratorijih MIT nenadoma odkrili nekaj, kar je spominjalo na digitalno legendo. Nekaj prikritega. Ne en sam hrošč. Ne ena luknja v kodi, temveč celoten razred ranljivosti, ki tiho preži v Applovem procesorju M1. Poimenovali so ga Pacman. Šaljivo ime za Applov čip pomeni precej bolj resno grožnjo. Razred ranljivosti Pacman bi lahko omogočil napad, ki ne potrebuje fizičnega dostopa in ne zahteva eksplozivnega vdora. Namesto tega deluje tiho, skoraj kot duh, ter v popolni tišini izkorišča kombinacijo strojne in programske ranljivosti v mehanizmu Pointer Authentication Codes (PAC), ki ga je Apple uvedel, da bi onemogočil izvajanje nepooblaščene kode v procesorjih ARM.

Applov procesor M1 je imel nepopravljiv komplet ranljivosti, s katerimi bi zlikovci sicer inovativno zaščito PAC lahko iz obrambe preusmerili v napad.

PAC je bil varnostna inovacija. Dodatek v siliciju, ki preverja, ali so kazalci v pomnilniku zakoniti. Če niso, sistem zavrne nadaljnje izvajanje. A Pacman napad je obrambo spremenil v napad. Napadalec lahko z zlonamernim programom preizkusi različne vrednosti PAC in ob pomoči tako imenovanih stranskih kanalov (side-channel attack) ugotovi, katera kombinacija deluje – vse to brez opozorila. Applov M1 je bil dolga leta videti kot svetel zgled varnosti v svetu osebnih računalnikov. Njegova zaprta arhitektura, preverjanje kazalcev in zaščita pred strojno manipulacijo so predstavljali visok prag za napadalce. A Pacman dokazuje, da na ravni strojne opreme ni nič nedotakljivo. Pacman ni ranljivost, ki jo lahko enostavno popravijo s programsko posodobitvijo, saj temelji na interakciji med programsko opremo in strojno opremo in kot taka ostaja neodpravljiva na računalnikih s procesorji M1, ki so bili izdelani pred odkritjem. To nas je ponovno opomnilo, da varnost v digitalnem svetu nikoli ni dokončna. Lahko je napredna. Lahko je močna. Lahko je boljša od druge. A absolutna ni nikoli.