Ko mačka pokaže kremplje

Je Mac res tako neprebojen ali pa preprosto ni zanimiv za nepridiprave, ki raje pišejo uničevalno kodo za bolj razširjena Okna? Mit o nepotrebnosti protivirusnega programa na operacijskem sistemu, poimenovanem po divjih mačkah, je v zadnjem letu ovrgel trojanec Flashback, ki je okužil dobrega pol milijona Macov po svetu. Da se je s priljubljenostjo Appla povečala tudi nevarnost, ki preži na naše muce, je jasno, zato je skrajni čas, da jim iz tačic zrastejo kremplji.

Prvo, kar lahko naredimo vsi, da bi preprečili morebitno okužbo, je ozaveščanje o nevarnostih ter pazljivo in odgovorno ravnanje pri uporabi računalnika. Našteto zajema neupoštevanje elektronskih sporočil s priponkami, ki nam jih je poslal neznan pošiljatelj, nameščanje programov preverjenih avtorjev in pazljivo ravnanje z dokumenti pisarne MS Office, ki vsebujejo makroprograme. Priporočljiva je vsakodnevna raba običajnega uporabniškega računa brez upraviteljskih pravic. V System Preferences/System/Users&Groups/Login Options izklopimo možnost samodejne prijave tako, da vrednost Automatic login nastavimo na Off. Pod System Preferences/Personal/Security&Privacy/General nastavimo geslo, ki zaklene računalnik, ko nismo dejavni (Require password after sleep or screen saver begins). Marsikaj koristnega nam pod nos moli sam operacijski sistem. Tako je na primer Apple v zadnjem utelešenju sistema OS X uvedel tristopenjsko zaupanje v nameščene programe, kjer se lahko uporabnik odloči, ali bo izkazal gostoljubje le programom s tržnice Mac App Store, tistim z Applovim blagoslovom ali vsem, ki jim zaupa po lastni presoji.

Kljub še tako dobrim varnostnim ukrepom se lahko zgodi, da se okužimo. Na srečo je veliko navlake, ki dela škodo, precej enostavno odstraniti. Sprva poskusimo s pripomočkom Activity Monitor (Applications/Utilities), kjer preverimo, če kak sumljiv program preveč zažira strojno opremo in ji ne pusti dihati. Pogledamo, ali je na seznamu kakšno neznano ime, navadno v kombinaciji z našim uporabniškim imenom, saj taka koda nima administratorskih pravic. Ko vsiljivca najdemo, ga označimo in izberemo Quit Process. Enako poslanstvo ima ukaz sudo killall ime_programa, ki ga vpišemo v ukazno vrstico Terminala. Nadalje preverimo, ali ime neželenega programa najdemo na področju aplikacij (imenik Applications v raziskovalcu Finder) in med procesi, ki se zaženejo ob vzpostavitvi sistema. Slednje preverimo pod System Preferences/System/Users&Groups/Login Items. Če težave niso odpravljene, namestimo enega od priznanih odganjalcev škodljive programske opreme. Med znanimi imeni najdemo Sophos, Kaspersky, McAfee in Norton. Med možnostmi ne manjka niti odprtokodni ClamXav, ki svoje storitve za domačo rabo ponuja popolnoma brezplačno.

Požarni zid

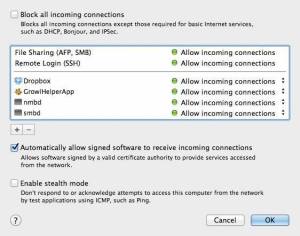

Vgrajeni požarni zid lahko kljub omejenim možnostim prilagodimo po lastnem okusu.

Pravijo, da sosede zbliža dobra ograja. Enak rek velja v povezanem računalništvu, kjer zmogljiv požarni zid ni nikoli odveč. Na srečo pri veliki večini incidentov vgrajeni Firewall operacijskega sistema OS X povsem zadostuje. Vklopimo ga s System Preferences/Personal/Security & Privacy/Firewall, kjer s klikom ikone ključavnice najprej vnesemo administratorsko geslo, nato izberemo možnost Turn On Firewall. Na tej točki velja opozoriti, da sistem ob izklopljenem požarnem zidu v računalnik spušča vse zunanje povezave, to pa je nevarno in precej nespametno. Takoj ko status Off spremenimo v On, ostanejo vsi nameščeni in zagnani programi, razen aktivnih storitev, kot je tiskalniški strežnik, zunaj navidezne ograje. Več možnosti najdemo pod Firewall Options. Najbolj rigorozna nastavitev Block all incoming connections zapre vhodna vrata vsem zunanjim povezavam, razen osnovnih stikov, potrebnih za dostop do spleta. Če se ne odločimo zanjo, se nam v osrednjem okencu kaže seznam storitev in aplikacij z dovoljenim vstopom v sistem. V njem posameznim vnosom prepovemo delovanje, če jim status Allow incoming connections spremenimo v Block incoming connections. Z gumbom plus na seznam dodajamo poljubne aplikacije, ki jih kasneje zlahka odstranimo z minusom. Možnost Automatically allow signed software to receive incoming connections nam delo olajša tako, da samodejno dodeli pravico dostopa programom z ustreznim potrdilom. Po tej poti dobi program iTunes, podpisan s strani Appla, dovoljenje za povezovanje brez našega posredovanja. Stealth mode vklopi delovanje, ki računalnik skrije pred tujim radarjem. V tihem načinu je sistem zunanjemu vsiljivcu neviden in se ne odziva na poskuse odkrivanja, kakršno je na primer ribarjenje z ukazom ping.

Začetnikom je namenjen grafični uporabniški vmesnik NoobProof, ki iz vgrajenega požarnega zidu iztisne precej več, kot mu je namenil Apple.

Vgrajeni požarni zid ima več moči, kot sprva pokaže uporabniku, a za kaj naprednejšega si je treba umazati roke in pravila vpisati s pomočjo ukazne vrstice v programu Terminal. Ker ročno nastavljanje odprtokodnega požarnega zidu Ipfirewall ali Ipfw, kakor se znani FreeBSD IP filter imenuje, presega okvir naših nasvetov, vam za dosego več zmožnosti priporočamo grafična vmesnika NoobProof in WaterRoof (poimenovan z besedno zvezo/igro, ki predstavlja nasprotje angleškemu nazivu za požarni zid, FireWall), ki ju brezplačno dobimo na spletišču Hanynet.com. Z njima precej lažje prikrojimo pravila in prisilimo vgrajeni požarni zid, da uboga zgolj naše zahteve. NoobProof je lažji, začetnikom namenjen pripomoček, WaterRoof pa meri na naprednejše uporabnike, ki lahko z njim določajo dinamična pravila, posredujejo promet z vrat na vrata, priprejo spletno pipico in podrobnejše analizirajo delovanje sistema oziroma omrežja. Z omenjenima pripomočkoma bo uporaba plačljivih požarnih zidov odveč. Vgrajeni Ipfw za običajne potrebe povsem zadostuje, za tiste, ki bi radi več, pa sta na voljo odlična programa ali vpis pravil s pomočjo Terminala.

Branje dnevnikov, kjer so zapisani dogodki, ki jih je zaznal požarni zid, sčasoma zleze pod kožo še tako neukemu uporabniku. V pomoč nam je splet, kjer je objavljenih kup razlag, ki razjasnijo vsak, še tako obskuren incident.

Če nas zanima, kaj požarni zdi v resnici počne, lahko z Applications/Utilities/Console pokukamo v ozadje. V levem stolpcu poiščemo področje /var/log in ga razširimo z uporabo puščice. Zadnji zapisi požarnega zidu so v datoteki appfirewall.log. Starejši dogodki se arhivirajo v datoteke s končnico bz2, zato je ob pregledovanju bolj oddaljenega dogajanja treba pobrskati med njimi. Branje zapisov je sprva videti kot misija nemogoče, a se navidezno nesmiselne informacije hitro pretvorijo v razumljiva sporočila. Običajno sta na začetku zapisa navedena datum in čas dogodka, nato sledijo imena vpletenih, tip in opis zahteve. Z malo vaje znamo kmalu razbrati, kaj se je s sistemom dogajalo in kakšno rešitev mu je ponudil požarni zid. Branje dnevnikov seveda ni vsakdanje opravilo, uporabimo ga, ko želimo preveriti, ali varnostni mehanizmi opravljajo svoje delo, oziroma če sumimo, da ni vse tako, kot bi moralo biti.

Mali ovaduh

Little Snitch je zmogljiv program, ki z omejevanjem izhodnih povezav poskrbi, da zasebne stvari ostanejo doma. Ker je skozi posodobitve pridobil možnost zapore vhodnega prometa, ga lahko uporabimo tudi kot dežurni požarni zid.

S preprostimi opozorili, ki nas obveščajo o zahtevi po povezavi z zunanjim svetom, lahko Ovaduhu pravila vbijemo v glavo, četudi ne poznamo terminov, kot sta povezava TCP in vrata http.

Little Snitch popelje nadzor nad omrežnim prometom na popolnoma novo raven.

Požarni zid preprečuje vsiljivcem, da bi vstopili v sistem, a kaj lahko se zgodi, da se okužimo z virusom, ki pošilja naše podatke tujcu na drugi strani spleta. Kdo pazi na dogajanje v smeri računalnika navzven? Takšne namere prepreči Little Snitch, ki ga dobimo na spletni strani Obdev.at že za slabih trideset evrov. Glavna zvezda pripomočka razvijalske skupine Objective Development je Little Snitch Network Monitor, ki natančno nadzira promet v omrežju in ga prikaže skladno z uporabnikovimi navodili. Ovaduh pozna tudi tiho delovanje, Silent Mode, ki začasno skrije obvestila o dogodkih v omrežju. Nemoteno delovanje nastavimo na spuščanje prometa skozi sito (Allow connection attempts) oziroma na popolnoma spuščeno loputo (Deny connection attempts). V vsakem primeru se dogajanje posname v dnevniško datoteko, iz nje kasneje razberemo nastavitve, ki jih moramo popraviti oziroma uveljaviti. Tako prikaz prometa kot tihi način izberemo s klikom nove ikone v menujski vrstici. Ker zna Little Snitch delati s profili, ga lahko nastavimo tako, da se bo obnašal glede na okolje, v katerem je. Z Rules/New Profile ustvarimo na primer profil z imenom Doma in vanj vnesemo pravila, ki bodo delovala v domačem omrežju. Enako storimo za službo, počitnice in še kaj. Pravila uveljavljamo za različna časovna obdobja in glede na smer prometa. Ker ima Ovaduh možnost zapore prihajajočega prometa, ga lahko uporabiti tudi kot požarni zid.

Drugi nasveti

Škodljivi program Flashback (Trojan BackDoor) so prvič zaznali septembra 2011. Nova različica zlonamernega programja pa se je na pohod odpravila aprila letos in na hitro okužila več kot 600.000 Applovih računalnikov. Trojanec je izkoristil razpoko v varnosti Macovega pogona za kodo, pisano v programskem jeziku java. Oracle je ranljivost pokrpal v začetku leta, zato drugi operacijski sistemi niso bili prizadeti. Popravek se do nastanka druge različice škodljivca ni znašel v posodobitvi sistema OS X. Ker uporabniki Applovih računalnikov zaplate za javo dobimo od Appla namesto neposredno od Oracla, smo ostali na suhem. Mnogi smo obiskali lažno spletišče, ki je z izkoriščanjem razpoke v javanskem pogonu na našega Maca namestilo zlonamerno kodo. Da se to ne bi nikoli več zgodilo, priporočamo nekaj naslednjih korakov. Prvi je prepoved odpiranja "varnih" datotek. Včasih so za varne datoteke veljali filmi, glasba, dokumenti in še kaj. Danes, ko so nepridipravi naprednejši, se v naštetih vrstah računalniških informacij zlahka skriva kakšna zlonamerna koda, zato takšnih datotek ne smemo samodejno odpirati. V spletnem brskalniku Safari v nastavitvah Preferences poiščemo zavihek General in odkljukamo možnost Open "safe" files after downloading. Naslednje, kar lahko storimo, je izklop jave na ravni sistema. Ker so javanske aplikacije povsem drugačna zver od tipičnih macovskih programov, ki jih avtor prevede za točno določeno ciljno arhitekturo in se izvajajo s pomočjo zagonskega okolja JRE (Java Runtime Environment) na vseh sistemih enako, so veliko bolj nevarne od tipičnih programskih izdelkov na Applovih računalih. Avtorjem zlonamerne kode je tak način razširjanja njihovih izdelkov nadvse ljub, saj je ciljno občinstvo številnejše, ker zajema uporabnike operacijskih sistemov Windows, Linux in OS X. Če zmoremo čez delovni dan brez jave, jo izklopimo z zagonom Applications/Utilities/Java Preferences, kjer pod zavihkom General odkljukamo Enable applet plug-in and Web Start applications ter vnose, ki imajo v imenu naziv Java SE. V javanskih nastavitvah pogledamo še pod zavihek Security, če slučajno ni tam kakšnega programa, ki bi se zaganjal brez naše vednosti. Če takšnega vsiljivca odkrijemo, ga označimo in z znakom minus zbrišemo s seznama. Za konec prepovemo še izvajanje javanskih programčkov znotraj spletnega brskalnika. V Safariju pod Preferences/Security odstranimo kljukice pred Enable Java ter Enable JavaScript in škodljivi apleti bodo za nas preteklost.

Ker se Apple zaveda, da se z večanjem tržnega deleža operacijskega sistema OS X povečuje tudi zanimanje za zlorabo, z vsako nadgradnjo operacijskega sistema doda prenekatero varnostno funkcijo, ki zmanjša ranljivost uporabnikov njihove strojne in programske opreme. Redno posodabljanje sistema in aplikacij je zato ključnega pomena. Popravki izhajajo dovolj redno, da nas lahko rešijo pred najhujšim. Dobavljivost posodobitev najlaže preverimo z občasnim klikom ikone jabolka in z izbiro Software Update. Ob sprejemanju novosti se moramo priključiti na električni tok, saj bi nasilna prekinitev nadgrajevanja hitro prinesla usodne posledice za delovanje sistema. Postopek posodabljanja avtomatiziramo s System Preferences/System/Software Update, kjer preverjanje z Automatically check for updates prepustimo operacijskemu sistemu. Dodatni možnosti nam datoteke prenašata v ozadju (Download newly available updates in the background) in najpomembnejše tudi samodejno namestita (Install system data files and security updates). Na novejših mačkah, sodobnejših sistemih OS X, se v računalnik samodejno nameščajo tudi aplikacije, ki smo jih kupili na tržnici Mac App Store in jih v našem sistemu še ni. To možnost odkljukamo z Automatically download apps purchased on other Macs. Za njihovo posodabljanje skrbi odjemalec za tržnico, program App Store.

Govorili smo že tudi o pomembnosti gesel, ki jih redno zamenjujemo in jih v vsakem trenutku uporabljamo več, vendar novo opozorilo ne bo odveč. Čeprav je vpisovanje zahtevnih gesel neprijetno opravilo, je še vedno najvarnejše. Gesla naj bodo med seboj različna, saj se hitro zgodi, da kak uporabniški račun pade v roke zlikovcem, ki imajo ob istih prijavnih podatkih naenkrat dostop do našega digitalnega življenja v celoti. Če nam nenehno vpisovanje gesel res preseda in nam vgrajeni upravitelj z gesli (Keychain) ni dovolj, si omislimo pomožno aplikacijo, kot je 1Password, ki jo za slabih štirideset evrov prodajajo na tržnici Mac App Store.

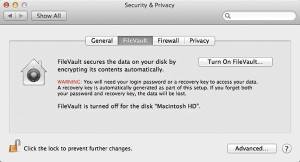

Mountain Lion je šifriranje diska še okrepil in zdaj ponuja FileVault2, ki varuje podatke s 128-bitnim ključem.

Dodatno varnost dosežemo, če podatke na disku šifriramo z izbiro FileVault. Na izbranem razdelku jo vklopimo s System Preferences/Personal/Security & Privacy/FileVault/Turn On FileVault. Zanjo potrebujemo upraviteljske pravice. Vsakič, ko se bomo prijavili v računalnik, se bo z našim geslom odklenil tudi disk in podatki na njem. Brez gesla dostop do informacij ne bo mogoč.