Je Wi-Fi res varen?

Kako potekajo hekerski napadi na omrežja Wi-Fi in kako se zaščititi pred njimi? So modemi in usmerjevalniki z vključenim WPS za hekerje res lahke tarče? Zakaj moramo uporabljati le dolga kompleksna gesla? Nam hekerji lahko podtaknejo lažno spletno stran, kamor vnesemo svoje poverilnice, vendar tega ne bomo opazili?

Ni slabšega občutka od tistega, ko z zastonjskim programskim orodjem za izvajanje prebojnih testov potrdiš sum, da sosed iz tvojega ali sosednjega bloka veselo »heka« v tvoje omrežje Wi-Fi in druga v soseski. Hekerska orodja so namreč na voljo skoraj za vse računalniške platforme s povezljivostjo Wi-Fi: namizne peceje, notesnike, tablice, mikro peceje (kot sta raspberry Pi in banana Pi), nekatere pametne telefone (npr. nexus in pixel) pa tudi za sorazmerno enostavne razvojne plošče (npr. tiste na osnovi modulov ESP8266 in ESP32).

Kali Linux, med hekerji najbolj priljubljeni operacijski sistem

Z njimi nam lahko ponagaja že heker s sorazmerno malo računalniškega znanja, ki v enega izmed svojih fizičnih ali navideznih računalnikov namesti zastonjski operacijski sistem Kali Linux z množico prednameščenih programskih orodji za iskanje ranljivosti in izvajanje prebojnih testov v omrežjih Wi-Fi. Z vmešavanjem v delovanje omrežij lahko heker podre povezave računalniških naprav (t. i. postaj Wi-Fi) z dostopnimi točkami Wi-Fi in hkrati znatno upočasni njihov podatkovni promet, kar še posebej hitro opazimo med gledanjem TV prek spleta ali predvajanjem videa z Youtuba. A to je šele začetek!

Od prvega napada …

Hekerji najpogosteje delujejo pasivno, pri čemer zgolj spremljajo in analizirajo omrežni podatkovni promet v bližnjih omrežjih Wi-Fi, redkeje pa s pošiljanjem zlonamernih krmilnih in/ali podatkovnih paketov aktivno posežejo v njihovo delovanje. Pasivnih napadov ne moremo zaznati, saj v ničemer ne spreminjajo podatkovnega prometa, aktivni napadi pa ga pogosto upočasnijo ter občasno prekinejo in s tem prisilijo postaje k ponovnemu povezovanju z dostopno točko.

Z aktivnimi napadi na omrežja hekerji prej pridejo do zastavljenih ciljev, a je veliko verjetneje, da jih bodo odkrili in kaznovali. Večina se zato loteva kombiniranih napadov, pri katerih najprej preučijo ciljno omrežje, nato pa, karseda hitro, izvedejo aktivni napad.

Grozeče varnostne luknje v komunikacijskih protokolih

Podatkovni promet je (razen pri odprtih omrežjih Wi-Fi) kodiran, zato se hekerji najprej lotijo odkrivanja pristopnih gesel. Omrežja Wi-Fi uporabljajo protokole: WEP (enakovredna zasebnost kot v ožičenih omrežjih, angl. wired equivalent privacy), WPA (zaščiten dostop Wi-Fi, angl. Wi-Fi protected access), WPA2 in WAP3, pri čemer strokovnjaki WEP odsvetujejo, saj deluje na osnovi simetrične kriptografije, pri kateri je mogoče pristopno geslo odkriti zgolj z nekoliko daljšim spremljanjem podatkovnega prometa. Prav zato je že leta 2003 nastal protokol WPA, ki mu je leto kasneje sledil WPA2, leta 2018 pa še WPA3.

Večina WPA in WPA2 uporablja skupaj s protokolom PSK (angl. pre-shared key), po katerem si postaja in dostopna točka ob začetku komunikacije med t. i. rokovanjem izmenjata šifrirne ključe v obliki kod hash, izračunanih iz pristopnega gesla, enoličnega naslova MAC (kontrolni naslov medija, angl. media control address), ki je (fiksno) vgrajen v omrežni vmesnik, in še nekaterih drugih podatkov.

Kode hash si postaja in pristopna točka izmenjata v kontrolnih paketih tipa EAPOL (razširljivi avtentikacijski protokol prek lokalnega omrežja, angl. extensible authentication protocol over local area network), ki jih heker z lahkoto prestreže z vmesnikom Wi-Fi, delujočim v oglednem načinu delovanja (angl. monitor mode), v katerem zajema kontrolne in podatkovne pakete vseh omrežij Wi-Fi v bližini in ne le in omrežja, s katerim je morebiti povezan. Čeprav tega načina ne omogočajo vsi omrežni vmesniki, med hekerji priljubljeni raspberry piji z njim nimajo težav; v najslabšem primeru lahko za okoli 30 dolarjev dokupijo ustrezen vmesnik Wi-Fi, ki ga z računalnikom povežejo prek priključka USB.

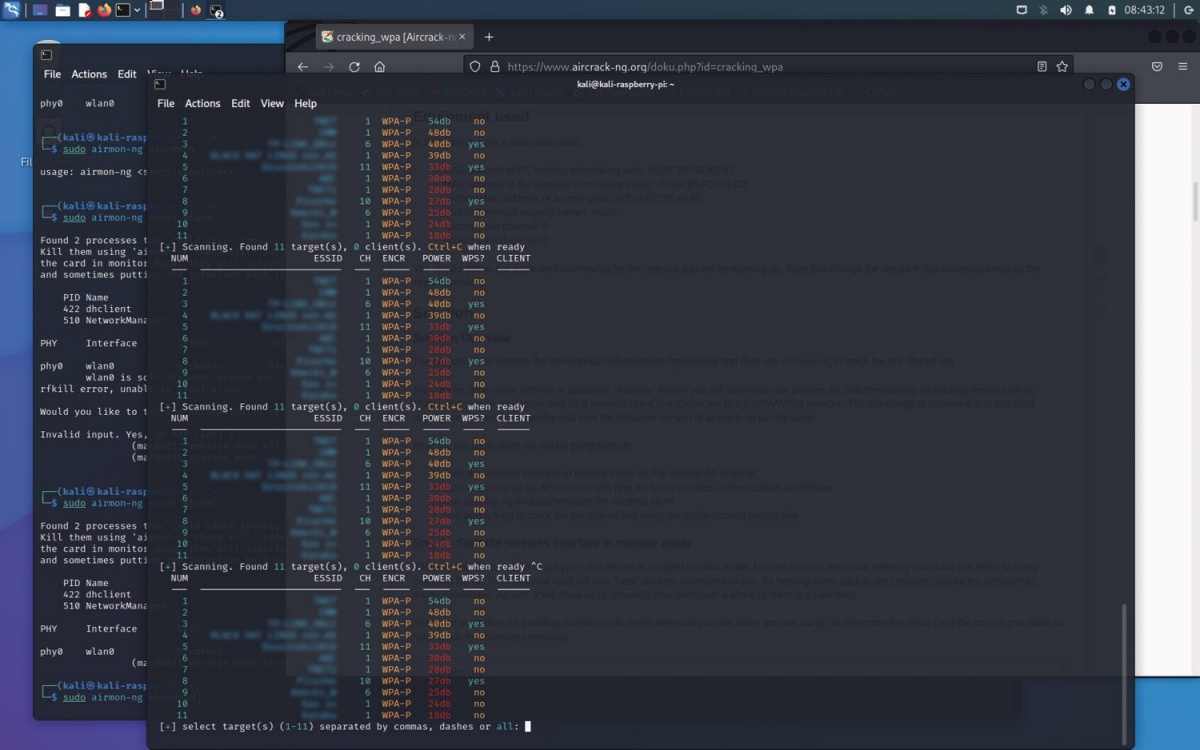

Pregled dostopnih točk s prikazom vključenosti WPS z orodjem aircrack-ng***

Leta 2018 so hekerji v nekaterih dostopnih točkah Wi-Fi odkrili ranljivost, ki so jo izkoristili za nov tip napada, t. i. PMKID. Po standardih IEEE 802.1x lahko postaja od dostopne točke s posebnimi kontrolnimi paketi kadarkoli zahteva posredovanje vrednosti PMKID, ki vsebuje šifrirni ključ oziroma kodo hash in še nekatere druge podatke. Čakanje na trenutek, ko se katera od postaj poveže z dostopno točko, zato ni več potrebno. Res pa je, da je implementacija PMKID opcijska, zato ni podprta pri vseh dostopnih točkah.

Varnostne luknje v WPA2 so poskušali leta 2018 zakrpati tudi z novim WPA3, ki namesto PSK uporablja identifikacijski protokol SAE (angl. simultaneous ahtenticaion of equals) in zmogljivejše šifrirne algoritme, s čimer naj bi bolje zaščitil tudi omrežja s kratkimi in z enostavnimi pristopnimi gesli. Vendar so strokovnjaki aprila 2019 v WPA3 odkrili kopico dizajnerskih napak in varnostnih lukenj, hekerji pa so izumili novo vrsto napada Dragonblood (zmajeva kri), s katerim lahko prednosti WPA3 zaobidejo in se do gesla dokopljejo z napadom z grobo silo, obenem pa lahko onemogočajo komunikacijo postaj z dostopnimi točkami.

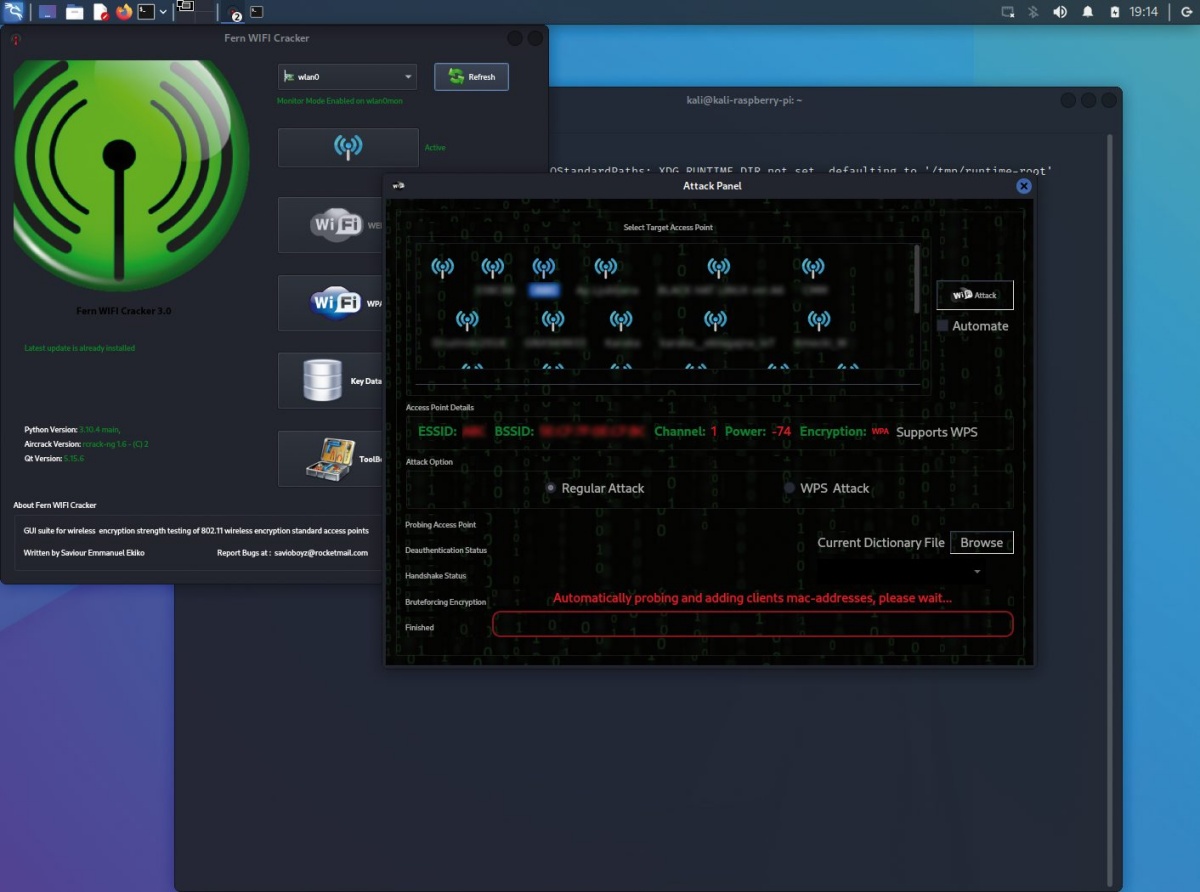

Fern WiFi Cracker je program z grafičnim vmesnikom v Pythonu, ki omogoča lagodnejše hekanje omrežij Wi-Fi.

Napad z »lončkom sladkorčkov«

Večina pametnih telefonov in prenosnih računalnikov omogoča samodejno povezovanje s shranjenimi dostopnimi točkami, ki jih vnesemo med prvo prijavo v javno dostopna omrežja Wi-Fi za goste in potnike v hotelih, zasebnih nastanitvah, restavracijah, na letališčih itn. Ko se ponovno znajdemo na istem kraju, poverilnic tako ni treba ponovno vnašati, a samodejno povezovanje je tudi svojevrstna past, ki jo hekerji s pridom izkoriščajo za vdore v pametne telefona in prenosne računalnike.

Samodejno povezovanje deluje vsakokrat, ko zaženemo napravo, ali periodično, če je Wi-Fi ves čas vklopljen. Ko naprava išče shranjeno dostopno točko, se lahko hekerjev računalnik odzove in shrani kodo hash prvega dela rokovanja. Čeprav do povezave ne bo prišlo, lahko na osnovi posredovane ugane geslo, ki ga navadno lahko odkrije ob pomoči slovarjev ali s preprostim socialnim inženiringom. Tako lahko vzpostavi pristopno točko z enakim imenom (SSID) in geslom, kot jo ima ponudnik javnega dostopa do interneta, zato se lahko naprava z njo tudi poveže. Heker ima tako odprto pot za ostale hekerske napade, morda mu uspe spremeniti nastavitve naprave, namestiti kako zlonamerno programsko opremo, s katero bo lahko vselej vstopal vanjo, itn. Wi-Fi je zato priporočljivo izklapljati, ko ga ne potrebujemo, občasno pa tudi blokirati ali izbrisati shranjene dostopne točke.

Še to! Če vaša naprava, čeprav je v bližini več približno enako oddaljenih shranjenih dostopnih točk s sorazmerno dobrim signalom, po uspešni povezavi z eno izmed njih pogosto izgubi signal in se samodejno prijavi na drugo itn., je to lahko znak, da je v bližini na delu heker, ki namerno prekinja komunikacijo, da bi se dokopal do kod hash shranjenih omrežij in tako odkril njihova pristopna gesla, obenem pa tudi preveril, ali smo shranili še kako novo omrežje.

Kako hekerji ulovijo pakete s kodami hash?

Heker za napad na omrežje Wi-Fi ne potrebuje fizičnega dostopa do vašega stanovanja ali pisarne, biti mora le dovolj blizu, pri čemer je največja mogoča razdalja odvisna od zmogljivosti njegove komunikacijske opreme. Navadno zadošča, da se s prenosnim računalnikom usede za mizo v baru v bližini vašega doma ali pa tam parkira svoj avtomobil, pri čemer šteje zračna razdalja do dostopne točke in računalnikov.

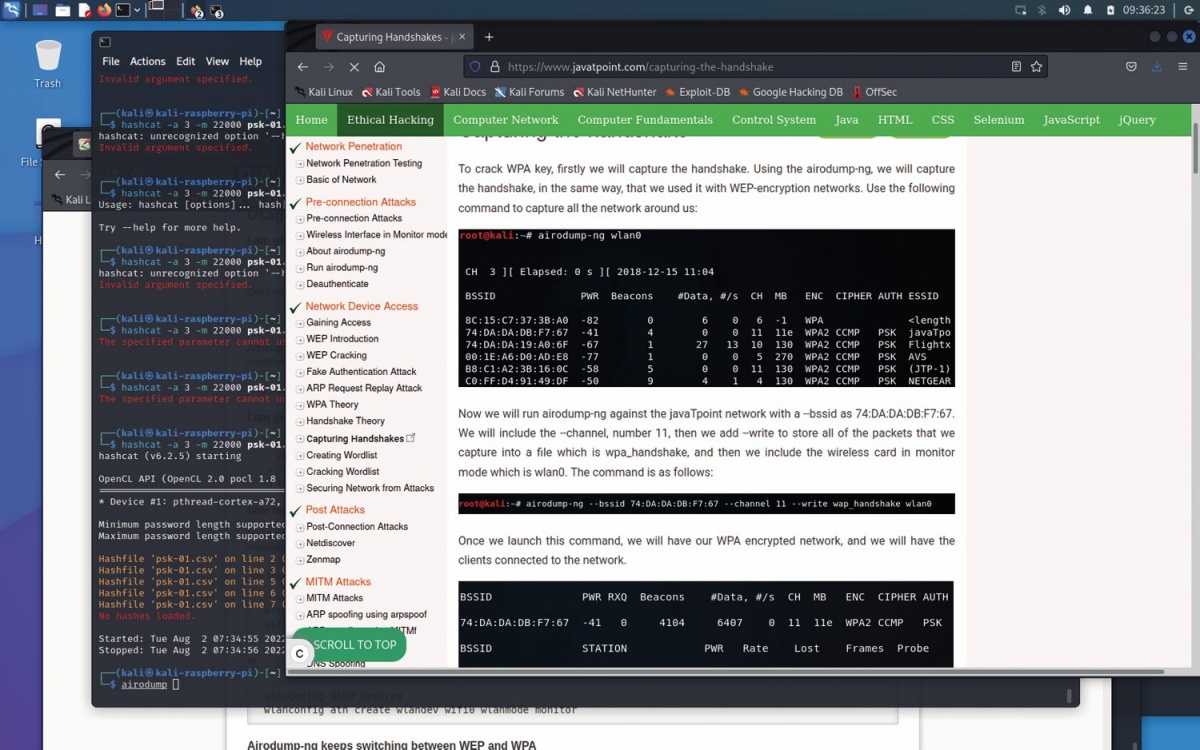

Da lovljenje hash kod ni kar tako, se lahko prepričamo tudi na spletni strani javatpoint.com/capturin-the-handshake, kjer najdemo podrobna navodila, kako uporabljati različna hekerska orodja.

Nato se loti spremljanja podatkovnega prometa na izbranih frekvenčnih kanalih. Pri nas Wi-Fi na frekvenčnem območju 2,4 GHz uporablja 11 kanalov, kanala 12 in 13, ki ju podpirajo le nekateri komunikacijski vmesniki, pa sta rezervirana za mobilno telefonijo.

Kakorkoli, z enim vmesnikom Wi-Fi lahko heker spremlja naenkrat samo pakete na enem od kanalov, a lahko med kanali tudi hitro preklaplja. Tako v prvem koraku pridobi pregled dostopnih točk po kanalih, skupaj s podatki o njihovih varnostnih protokolih. Za tarčo navadno izbere eno izmed njih, nakar spremljanje podatkovnega prometa omeji na kanal, ki ga uporablja tarča. Hitro preklapljanje med kanali ne pride v poštev, saj bi ne bi bilo mogoče zajeti vseh paketov.

***Slika 5: Orodje za lovljenje kod hash lahko namestimo tudi na popularne brezžične module ESP32.***

Nato poskuša zajeti podatkovne pakete tipa EAPOL, v katerih dostopna točka in z njo povezani računalniki izmenjujejo kode hash. Biti mora potrpežljiv, saj je čas od vzpostavitve povezave do njene prekinitve in ponovne vzpostavitve lahko tudi zelo dolg (npr. nekaj dni). Lahko pa se namesto tega odloči za aktivni napad na omrežje s pošiljanjem deavtentifikacijskih paketov, s katerimi računalnike prisili v odkop povezave, ki mu navadno sledi takojšen ponovni priklop, pri katerem igrajo ključno vlogo kontrolni paketi EAPOL.

… neumornega iskanja pravega gesla …

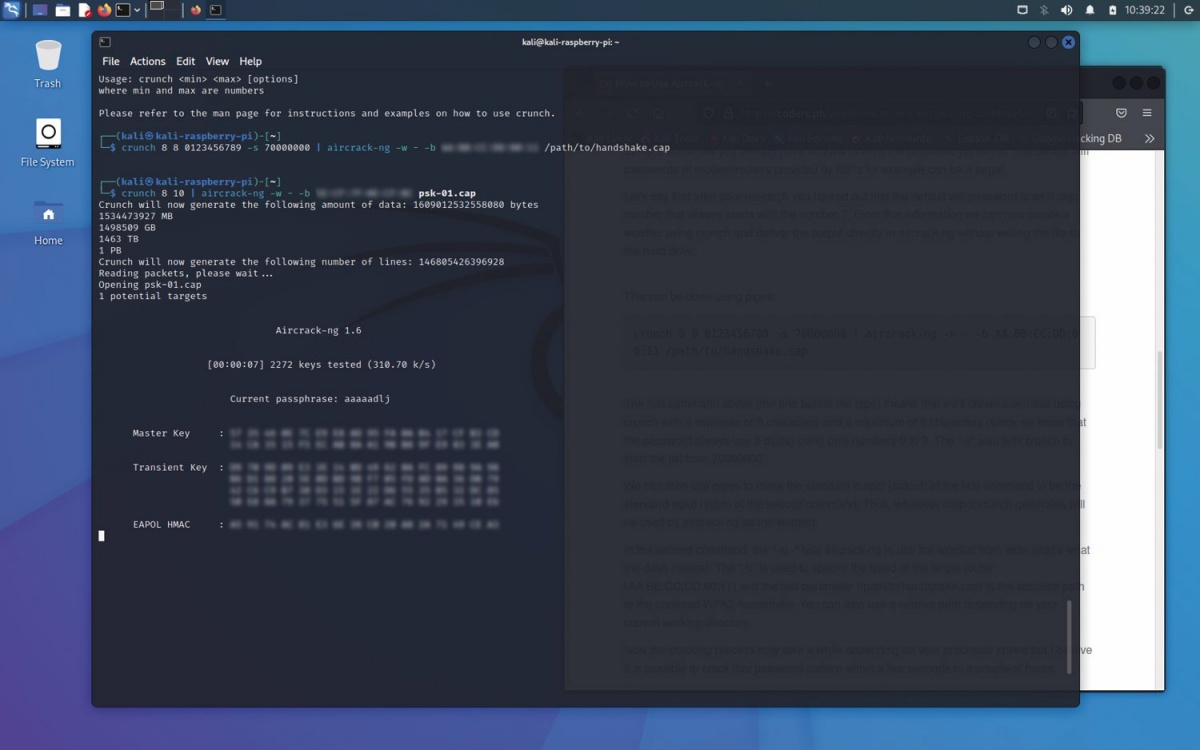

Ko heker v obliki kod hash zajame par šifrirnih ključev postaje in dostopne točke, se loti iskanja pristopnega gesla, pri čemer potrebuje predvsem čim zmogljivejši računalnik. Kode hash za različna mogoča gesla izračunava po standardiziranem šifrirnem algoritmu za vsako različico WAP in postopek zaključi, ko najde pristopno geslo za zajeto kodo hash.

Ker dolžina gesel v nobeni od različic WAP ni natančno predpisana, večina domačih uporabnikov Wi-Fi izbere gesla, ki si jih je enostavno zapomniti (npr. »abc123« ali »Ljubljana2022«). Hekerji se zato iskanja gesla navadno najprej lotijo s slovarji, ki jih nadejo v (temnem) internetu in vsebujejo gesla na osnovi besed naravnega jezika, različne kombinacije besed, naslovov in cifer (npr. stožice0) kakor tudi različne možnosti vzorcev črk in številk na tipkovnici, ki si jih je lahko zapomniti (npr. »4rfv8ik«), in celo telefonske številke in kombinacije z njimi. Nekateri slovarji poleg gesel vsebujejo tudi že izračunane kode hash, kar bistveno pohitri iskanje tudi z običajnim računalnikom brez strojne opreme, ki omogoča veliko stopnjo paralelizacije.

Iskanje gesla za zajeto kodo hash z aircrack-ng

Če heker z uporabo slovarjev ne pride do iskanega gesla, mu preostane še napad z grobo silo (angl. brute force attack), pri katerem s posebnim orodjem (npr. hashcat) preišče vse mogoče kombinacije črk, številk in posebnih znakov za gesla različnih dolžin, navadno med 8 in 12 mesti, za kar lahko z običajno računalniško opremo porabi tudi več tednov.

Kali Linux in zmogljiva grafična kartica pohitrita hekanje

Hekanje včasih ni bilo za vsakogar, ampak je moral novinec najprej nabrati goro navodil in s spleta v svoj računalnik prenesti ter namestiti zajetno količino aplikacijske programske opreme, preden je lahko vsaj poskusil vdreti v kako računalniško omrežje in računalnike v njem. Čeprav različica Linuxa Kali večino stvari poenostavlja, saj je v njej poleg operacijskega sistema prednameščena še kopica orodij za izvajanje prebojnih testov računalniških sistemov (vključno z orodji za socialni inženiring, ki jih hekerji pogosto uporabljajo za vdor v bolje varovane informacijske sisteme), iskanje kode hash vseeno lahko traja tudi več tednov, zaradi česar si hekerji radi omislijo pece s karseda zmogljivo grafično kartico z nekaj tisoč preprostimi procesorskimi jedri, ki ne omogočajo le uživanja v realističnih trirazsežnih računalniških igrah, ampak tudi do tisočkrat hitreje računajo kode hash, kot bi jih z običajnim računalnikom.

… polomije z WPS …

Ko so tudi operaterji dostopa do interneta spoznali, da večina uporabnikov izbira preveč enostavna gesla ali pa jih pozabi in nato kliče tehnično podporo, so poskušali težave omiliti z novim standardom za zaščito nastavitev. WPS (zaščitene nastavitve Wi-Fi, angl. Wi-Fi protected setup) omogoča prenos in upravljanje konfiguracije dostopne točke s katerekoli postaje le z vnosom kode pin iz osmih cifer, ki jo navadno že v tovarni natisnejo na spodnjo stran modema ali usmerjevalnika, ki je obenem tudi dostopna točka Wi-Fi. Koda je sestavljana iz sedmih naključno izbranih cifer, osma cifra pa je kontrolna vsota, izračunana iz prvih sedmih. Z dostopom do konfiguracije heker pridobi popolne skrbniške pravice, kar mu omogoči urejanje uporabnikov in njihovih pristopnih gesel ter tako tudi upravljanje vseh ostalih nastavitev.

Zakaj je WPS polomija? Preverjanje in potrjevanje pravilnosti pina potekata v dveh korakih: v prvem dostopna točka potrdi pravilnost prvih štirih cifer, v drugem pa še zadnjih treh. Heker lahko tako z uporabo grobe sile ugane pravilen pin v največ 11.000 korakih. Čeprav je največje število poskusov vnosa pina v nekaterih novejših modemih in usmerjevalnikih omejeno, je navadno omejitev vezana na enolični naslov MAC postaje Wi-Fi. Ker pa lahko heker tega navadno tudi programsko spreminja, ga tudi tako preverjanje ne zaustavi.

Odkritje kode pin mu omogoči popoln nadzor nad dostopno točko, obenem pa pri veliko modemih in usmerjevalnikih z Wi-Fi pina ni mogoče spremeniti, zato lahko hekerju nadaljnji dostop preprečimo le z zamenjavo naprave ali izklopom WPS. Omenimo še, da se nekatere naprave WPS ne izklopijo povsem ali pa sploh ne, četudi to možnost lahko izberemo v nastavitvah. Z drugim računalnikom (denimo takim, ki ima nameščen Kali Linux) je zato priporočljivo preveriti, ali je WPS dejansko izklopljen.

Četudi gesla ne odkrijejo, vseeno lahko nagajajo …

Hekersko navdahnjeni sosedje si vas lahko privoščijo tudi z napadom DOS (zavračanje storitev, angl. denial of services), s katerim onemogočajo prenos podatkov med postajami (računalniki, pametni telefoni, spletni radio ...) in domačo dostopno točko. Če hekerjeva dostopna točka oddaja močnejši signal od naše dostopne točke na istem kanalu, lahko z ustvarjanjem navideznega spletnega prometa ali pa kar z motenjem našega tega znatno upočasni (tudi za več kot desetkrat) ali pa ga celo prekine.

… do ugrabitve omrežja

Pristopno geslo je ključ, s katerim lahko heker dekodira vse podatkovne in kontrolne pakete ter se prek dostopne točke tudi poveže z napadenim omrežjem Wi-Fi. Kljub temu lahko v začetku vidi le vsebine, ki niso dodatno kodirane na aplikacijski ravni, denimo vsebine s strežnikov HTTP, ne pa tudi vsebin s strežnikov HTTPS, ki podatke kodirajo s protokolom SSL ali TLS. Z dostopom do omrežja pa se hekerjem odpre kopica novih možnosti za prefinjene napade na računalnike v njem, kar mu kasneje omogoči tudi branje kodiranih paketov.

Mož v sredini (angl. man in the middle attack) je zelo pogosta oblika nadaljevalnega hekerskega napada, ki ga hekerji izvajajo tako v ožičenih omrežjih kot v brezžičnih s protokolom TCP/IP. Cilj je prepričati napadeni računalnik (postajo) kot tudi modem ali usmerjevalnik (dostopno točko), prek katerega dostopa do interneta, da preusmeri svoj promet prek hekerjevega računalnika, kar mu omogoča spremljanje pa tudi morebitno spreminjanje vsebine podatkovnih paketov, ki potujejo med napadenim računalnikom in spletnim strežnikom. Z ugrabitvijo omrežja se na široko odpre tudi možnost napada na druge informacijske sisteme na internetu, denimo pošiljanje neželene elektronske pošte (angl. spamming).

Kaj je zastrupljanje tabele ARP med napadom »mož v sredini«?

Vse naprave v brezžičnem omrežju Wi-Fi ali v ožičenem ethernetu (ki deluje po protokolu TCP/IP) imajo nastavljive naslove IP, obenem pa tudi (večinoma) unikatne šestbajtne naslove MAC. Dostopna točka v tabeli ARP (angl. address routing protocol table) hrani pare naslovov IP-MAC, pri čemer vsakemu naslov IP pripada natanko en MAC. Prav taki tabeli imata tudi napadena postaja in hekerjev računalnik, ki si s pošiljanjem lažnih kontrolnih sporočil prizadeva spremeniti vsebine tabel, tako da postane nekakšen posrednik podatkovnih paketov med postajo in dostopno točko. Najprej postajo z lažnimi sporočili ARP prepriča, da ima zdaj dostopna točka drug MAC, nato pa prepriča še to, da ima postaja isti MAC kot njegov računalnik (vrinjena postaja). Temu opravimo tudi zastrupljanje tabel ARP. Za spremljanje podatkovnega prometa lahko heker nato uporabi orodja, kot je Wireshark.

Pri napadu s sleparjenjem (angl. spoofing attack) nas hekerji, denimo s preusmeritvijo spletnih storitev, prevarajo, da se prijavljamo na spletno stran ponudnika spletnih storitev, denimo v Gmail. Ko na lažno spletno stran vnesemo svoje poverilnice, je enako, kot če bi jih hekerju poslali po elektronski pošti. Da zakrijejo sledove, nas najprej obvestijo, da prijava ni uspela, kakor da smo se zatipali, nato na preusmerijo na spletno stran pravega ponudnika, kjer se »ponovno« prijavimo in delamo naprej, nevede, da so nam pravkar ukradli uporabniško ime in geslo.

Zelo nevarna oblika sleparjenja je tudi preusmeritev dostopa do (zastonjske) programske opreme na javno dostopnih strežnikih, kjer najdemo vsakovrstno programsko opremo, s katero si olajšamo uporabo računalnika. Če hekerji tovrstno programsko opremo dopolnijo še z nekaj zlonamerne programske kode, bomo morda nevede v svoj računalnik s skrbniškimi pooblastili kar sami namestili odzadnja vrata za hekersko delovanje.

Precej drugačna oblika sleparjenja pa sta spreminjanje in prikrajanje informacij, ki jih naš računalnik (pametni telefon, pametna ura, računalnik v avtomobilu …), s tipali zajema iz okolice. Zelo pogosto je motenje signala GPS, s katerim lahko v vsakem trenutku določimo svoj položaj in nadmorsko višino na Zemlji. Zaradi motenj bo lahko računalnik zaznal povsem napačen položaj ali pa sporočil, da ni signala GPS in se bomo morali znajti drugače. A to še zdaleč ni vse! Kaj, če bo avto zaradi napačnih podatkov z radarskega tipala začel samodejno zavirati tudi, ko ne bo vozila pred nami?

Lahko hekerji odprejo garažo in iz nje odpeljejo sodoben avtomobil?

Če avto in/ali garažo odpirate z daljinskim upravljalnikom, pogosto niste varni pred hekerji. Radijski signal z daljinskega upravljalnika lahko heker posname z razdalje nekaj deset metrov z dokaj poceni elektronskim orodjem, ki ga lahko nabavi prek spleta. A če menite, da si bo potem belil glavo s tem, kako ga dekodirati in iz njega prebrati kodo, povejmo, da mora ameriški zvezni komite za komunikacije (FCC – Federal Communications Comitee) pred izdajo dovoljenja za uporabo in prodajo v ZDA preizkusiti in odobriti vsak izdelek, ki oddaja radijske signale. Na spletni strani fcc.io najdemo poročila o testiranjih za vse izdelke s kodo FCCID. Način modulacije in prenosa signala zato ni nobena skrivnost. Nekatera poročila vsebujejo celo električne sheme in podrobne opise delovanj, kar je za hekerja več kot dovolj podatkov, da signal pravilno zajame in uspešno ponovi z računalniško napravo, kot je HackRF.

To vedo tudi proizvajalci, zato je skoraj v vse nove avtomobile vgrajena tehnologija drsečih kod za odklepanje/zaklepanje, medtem ko med daljinskimi upravljalniki za odpiranje garaž še vedno najdemo veliko takih s fiksno kodo. Drseča koda hekerju ne dovoljuje, da bi z njeno ponovitvijo signala odprl avto ali garažo, saj takoj po uporabi ni več veljavna. Lahko pa namesto tega elektronsko blokira signal daljinskega upravljalnika in si obenem neuporabljeno kodo shrani. Tako bo ta še vedno lep čas uporabna, saj se drseče okno uporabljenih kod le počasi pomika naprej – vsakokrat ko uspešno odklenemo/zaklenemo avto.

Kako omrežje Wi-Fi zavarujemo pred hekerskimi napadi?

Čeprav stoodstotne varnosti ni, lahko zelo veliko storimo že z izklopom WPS in uporabo močnih, 20- ali večmestnih pristopnih gesel, ki ne vsebujejo besed naravnih jezikov, obenem pa jih sestavljajo velike in male črte, številke pa tudi posebni znaki. Za razbijanje takih gesel heker ne more uporabiti slovarja, ampak le grobo silo, kar je podobno, kot če bi hoteli na kolesarski ključavnici s številčnico čim hitreje prevrteti in preizkusiti prav vse kombinacije, dokler ne bi našli prave.

Nasveti prek Youtuba in znanje iz Wikipedije

V videih kanala Network Chuck in Davida Bombala na Youtubu izvemo veliko praktičnih informacij o hekanju pa tudi o tem, kako preveriti in izboljšati varnost domačega omrežja in računalnikov v njem. Kljub temu se moramo za podrobnejše informacije včasih podati tudi na Wikipedijo, vsekakor pa moramo podrobneje prebrati tudi številne uporabniške priročnike programskih orodij, denimo tistih za ugibanje gesel, ki so nameščena v Linuxu Kali.

Svojo dostopno točko lahko dodatno zaščitimo tudi tako, da jo skrijemo, vendar bomo morali zato njeno ime oziroma SSID ob priklopu novega računalnika vanj vnesti ročno, saj dostopne točke (oziroma njenega imena) ne bomo videli na seznamu razpoložljivih. Čeprav hekerji sicer lahko vidijo tudi skrite dostopne točke, so te brez imen. Tako vsaj naključni heker, ki se v petih minutah sprehodi okoli vašega domovanja, ne bo imel skoraj nobenih možnosti, da vam ponagaja.

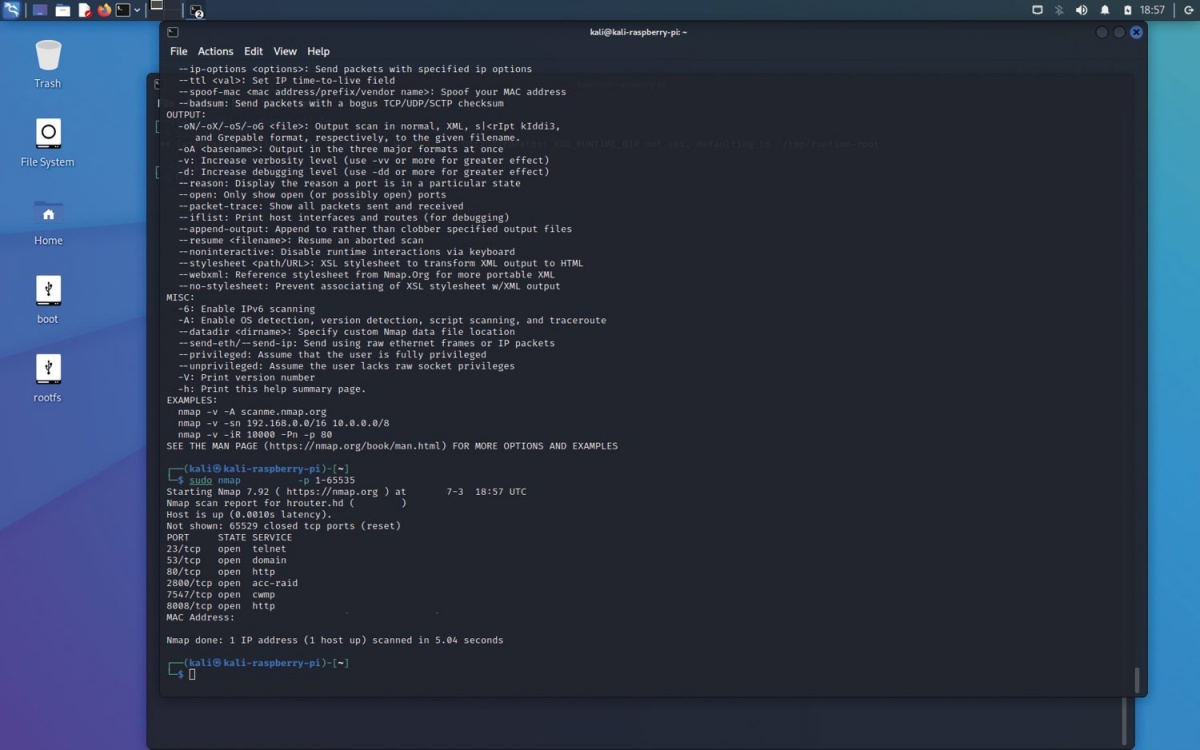

Storitve, ki jih ne potrebujemo, je najbolje ugasniti. Orodje nmap poišče in izpiše vse odprte TPC/IP, med katerimi so pogosto tudi taki od storitev, ki je ne potrebujemo (več).

Kaj pa hekersko navdahnjeni sosedje? Če jim hočete sporočiti, da z vami ni šale oziroma da tudi sami znate hekati, povežite enega od svojih računalnikov kot postajo z vašo dostopno točko, na Raspberry Pi 3 ali 4 ali kak drug (mini) PC z vmesnikom Wi-Fi naložitev Kali Linux in napadite svoj računalnik in dostopno točko z vsem, kar imate. Pri tem boste mimogrede izvedeli tudi, ali ima sosed na modemu odprt kak WPS …