Domišljija in neumnost ne poznata meja

Pred 30 leti je hekerjem in računalniškim virusom uspelo v najslabšem primeru izpisati na zaslon kakšne hudomušne enovrstičnice. Pred dobrim desetletjem so uničevali osebne računalnike in podatke na njih, a je bila škoda omejena. Danes so na udaru banke, bolnišnice, jedrske centrifuge. Jutri bo internet stvari (IoT) v internet priključil tudi vaša garažna vrata, hladilnik in črpalko za bazen. Hekerji so že zdavnaj zavihali rokave.

Iskalnik Shodan najde vse nezaščitene naprave, ki so priključene v internet.

Enoto za računalniške napade imajo danes vojske vseh večjih držav, četudi vse trdijo, da le v obrambne namene, obenem pa druga drugo obtožujejo hekerskih napadov. V resnici napadov bržkone ne izvajajo le uradne vojaške enote velesil, temveč tudi neodvisni kriminalci, ki jim je glavni cilj kaj zaslužiti.

Danes je v internet priključeno že skoraj vse, pa čeprav pri nekaterih napravah za to ni prav nobene potrebe. Tehnologija je napredovala hitreje od zavedanja o nevarnosti in od varnostnih mehanizmov, zato so danes prek interneta dosegljivi številni industrijski in infrastrukturni sistemi.

Prvikrat smo se problematike resneje zavedeli leta 2010, ko se je začel širiti izraelsko-ameriški virus Stuxnet, ki je ciljal iranske sisteme centrifug za bogatenje urana, ki so za krmiljenje uporabljali Siemensovo programsko opremo na Windows. Ker so uporabljali kar privzeta gesla, je Stuxnet zlahka prevzel nadzor nad sistemom. Pri tem moramo biti pošteni in povedati, da je bila večina teh sistemov izoliranih (air-gapped) in niso bili priključeni v internet, a se je virus tja prebil na okuženih ključih USB (Od starega do atomskega veka, Monitor 10/12). V internet priključeni sistemi pa so še neprimerno ranljivejši.

Temeljno nerazumevanje koncepta varnosti v industrijskih sistemih (SCADA) najlepše ponazarja odziv Siemensovega tiskovnega predstavnika Michaela Krampeja julija 2010: »Ne priporočamo spreminjanja gesel s privzetih nastavitev, ker bi to lahko vplivalo na obratovanje tovarn.« Še ne tako dolgo nazaj so bili sistemi s tovarniško privzetimi gesli standard.

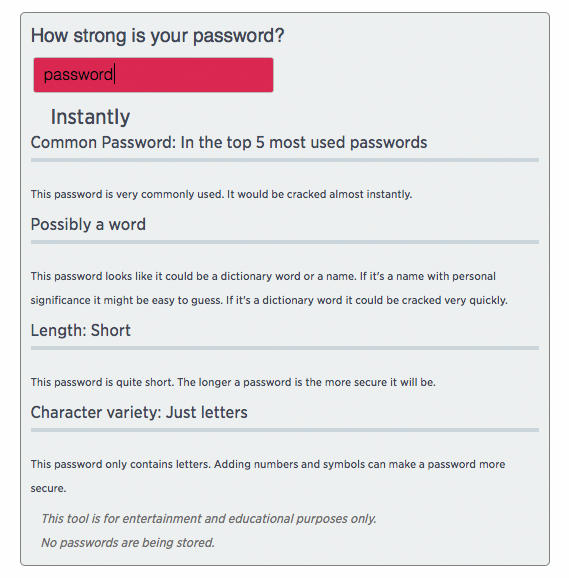

Spletni obrazec na CNBC nam je ob vnosu gesla ocenil moč gesla, a ga je mimogrede raztrosil po internetu.

Spletni iskalnik razpok v varnosti

Vpogled v velikansko množico nezaščitenih naprav, ki so dostopne v internetu, lahko dobite kar iz domačega naslanjača. Iskalnik Shodan (www.shodan.io) deluje že od leta 2013 in indeksira nezaščitene dostopne računalnike v internetu. Izraz računalnik je treba razumeti v najširšem pomenu besede, saj gre zlasti za sisteme SCADA (Supervisory Control And Data Acquisition), nadzorne kamere, omrežne tiskalnike, jedrsko magnetno resonanco, strežnike FTP ipd. Če je v internetu in je mogoče do njega dostopati prek vrat 21 (FTP), 22 (SSH), 23 (Telnet), 26 (SNMP), 80 (HTTP), 554 (Real-Time Streaming Protocol) ali 5060 (SIP), je na Shodanu. Tudi spletne kamere, ki jih starši uporabljajo za nadzor novorojenčkov, najdemo.

Iskati je mogoče po ključnih besedah, neprijavljeni uporabniki pa vidijo le deset zadetkov, prijavljeni 50. Kdor jih želi in potrebuje več, mora plačati pristojbino. Shodan ima celo svojo knjižnico API in paket Shodan Diggity, ki vsebuje sezname ustreznih ključnih besed, če želimo iskati na primer po spletnih kamerah, SCADA, usmerjevalnikih itn. Kriminalci ga načeloma ne uporabljajo, ker lahko isto dosežejo na druge, manj opazne načine, največkrat z botneti. Zato pa je Shodan v veliko pomoč sistemskim inženirjem, varnostnim strokovnjakom, organom pregona in drugim, ki so na pravi strani zakona.

Direktorica ameriške zvezne kadrovske službe (OPM), Katherine Archuleta, je po odkritju vdora odstopila. Slika: Washington Times.

GPS je hekerjev prijatelj

Praktično vsi hekerski napadi dandanes potekajo prek enega izmed treh vektorjev. Fizični napad običajno zajema okuženi ključ USB ali kak drug podatkovni nosilec – kot smo že videli (Pod stopnicami, Monitor 05/15), je to lahko tudi kos strojne opreme, ki ima firmware. Napadi na daljavo pa potekajo z obiskom zlonamerne spletne strani, ki jo lahko hekerji postavijo prav v ta namen ali pa vdrejo na kakšno legitimno in vanjo podtaknejo okuženi element, ali z odprtjem po elektronski pošti (ali kakšni drugi aplikaciji za hipno sporočanje, npr. Skype) prispele okužene datoteke ali spletnega naslova.

Ker so ljudje čedalje bolj ozaveščeni, filtri, ki varujejo pred spamom, pa čedalje pametnejši, so morali postati zlikovci domiselnejši. Moledovanje princa iz Nigerije, da mu posredujete številko svojega bančnega računa in plačate nekaj sto dolarjev za poplačilo stroškov odklepa milijonov, ki bi si jih z vami velikodušno razdelil, ne obrodi več sadov.

V okolici Philadelphie so ljudje marca začeli dobivati elektronska sporočila o prekoračitvi omejitve hitrosti in zahtevkom za plačilo v petih dneh. Lažna sporočila, ki posnemajo uradna, niso nič novega, a ta sporočila so dejansko prikazovala prekrške – ti ljudje so res vozili prehitro po navedenih ulicah. Plačal ni nihče, saj to ni bil namen sporočila. V njem je bila domnevna povezava do fotografije prekrška, v resnici pa je vodila na okuženo spletno stran, ki je potem okužila prejemnikov računalnik. In kako so zlikovci prišli do podatkov o prekrških? Žrtve so na pametne telefone nevede naložile aplikacijo hekerjev, ki je zbirala podatke GPS o njihovem gibanju.

V podjetja in ustanove najlaže z e-pošto

Varnostni strokovnjaki McAfee, Trend Micro, Kaspersky in drugi brez izjeme ugotavljajo, da je elektronska pošta oziroma socialno inženirstvo najpogostejši vektor za vdor v različna podjetja in ustanove. Razlogi so v glavnem trije: zaposleni v službi načeloma ne brskajo po tako raznovrstni množici spletnih strani kot doma, veliko internih omrežij je slabo zaščitenih, da lahko že z enega računalnika vidimo vso omrežje, in v službenem elektronskem predalu elektronska pošta z angleškim besedilom in poslovno zvenečimi priponkami PDF ni nič nenavadnega.

Natančnemu oblikovanju elektronskega sporočila, ki naj prejemnika zavede v odprtje zlonamerne priponke, pravimo spear-phishing. Pomembno vlogo odigra tudi zakon velikih števil, saj takšno sporočilo navadno prejme več zaposlenih ali pa kar vsi, včasih prilagojeno vsakemu posamezniku posebej. Ste prepričani, da so čisto vsi vaši zaposleni dovolj vešči, da ne bodo odprli PDFja, Officevega dokumenta ali ZIPa z naslovom projektni cilji in realizacija? Slovenci smo tu v prednosti, saj z ignoriranjem vseh sporočil v tujem jeziku minimiziramo možnost okužbe, a za vse to ne velja. Zato oguljen in pošvedran nasvet: ne klikajte čudnih povezav, ne odpirajte sumljivih datotek in, če se zdi sumljivo, je nekaj narobe.

Centralni banki v Bangladešu so z računa v newyorški izpostavi ameriške FED elektronsko izmaknili 81 milijonov dolarjev.

Kako vdreti v poštni račun direktorja CIE

Lani oktobra se je v spletu znašlo nekaj dokumentov in del seznama stikov, ki so pripadali Johnu Brennanu, drugače znanemu kot direktorju CIE. Heker je vdrl v njegov elektronski predal in se s tem pohvalil časniku New York Post. Brennan je imel v predalu med drugim tudi izčrpen, 47 strani dolg formular, ki ga je moral izpolniti v postopku varnostnega preverjanja za pridobitev pooblastila za dostop do tajnih podatkov.

Trije mladi, komajda polnoletni hekerji so najprej iz Brennanove telefonske številke ugotovili, da je njegov operater Verizon. Potem je eden izmed njih poklical Verizon in se predstavil kot njihov uslužbenec, ki rešuje tehnične težave nekega naročnika, a ne more priti do zbirke podatkov, ker »orodja ne delujejo«. Čeprav si je kodo, ki jo imajo Verizonovi zaposleni za identifikacijo v takih primerih, kratkomalo izmislil, je dobil podatke o Brennanovem računu, štirimestnem PINu, sekundarnem elektronskem naslovu operaterja AOL, mobilno številko in zadnje štiri števke s kreditne kartice.

Potem je preprosto poklical AOL, se predstavil kot Brennan in potožil, da je pozabil geslo za dostop do e-pošte. Na vprašanja o osebnih podatkih, ki jih je poprej pridobil od Verizona, je seveda znal odgovoriti, in to je zadostovalo, da je AOL ponastavil geslo za dostop do elektronskega predala. Hekerji so imeli dostop do Brennanovega poštnega predala tri dni in si v miru ogledali številne zaupne dokumente, tudi take o osebnih podatkih nekaterih zaposlenih v obveščevalni službi, preden je Brennan odkril vdor. In potem ko je Brennan vdor odkril in geslo ponastavil, so ga hekerji spet spremenili še trikrat, preden je račun AOL ugasnil.

Zgodba ima še nadaljevanje. Isti hekerji so januarja vdrli še v elektronski predal Jamesa Clapperja, direktorja nacionalne obveščevalne dejavnosti (DNI), in Johna Holdrena, predsednikovega svetovalca za znanost in tehnologijo.

Dosežek razvodeni, če ga primerjamo z vdorom v Kadrovsko službo ameriške zvezne vlade (US OPM), ki je potekal vsaj od marca 2014 do odkritja aprila 2015, napadalci pa so odnesli osebne podatke 21 milijonov ljudi. Napadalci so bili bržkone s Kitajskega in so imeli veljavne prijavne podatke, smo slišali na zaslišanju predstavnikov OPM v ameriškem predstavniškem domu. Do podatkov so prišli s socialnim inženirstvom, problematično pa je to, da OPM do odkritja sploh ni imel šifriranih podatkov (to resda v tem primeru ne bi pomagalo) niti dvostopenjske avtentifikacije (to pa bi). Nasploh je bilo za varnost v OPM tako pomanjkljivo poskrbljeno, da je imelo več pogodbenih sodelavcev neomejen (root) dostop do zbirke, med njimi tudi taki, ki so bili fizično na Kitajskem ali so bili kitajski državljani.

Hollywood Presbyterian Medical Center je moral začasno preiti na papirne kartoteke in evidence, ker je njihov informacijski sistem okužil izsiljevalski virus. Na koncu so plačali 17.000 dolarjev odkupnine.

Vpiši me v internet

Fiasko, ki si ga je privoščila ameriška novinarska hiša CNBC, se je po doslej znanih podatkih končal brez hujših posledic, sodi pa med najneumnejše šlamastike. Da bi dvignili ozaveščenost javnosti o pomembnosti moči gesel, so 29. marca letos objavili članek, v katerem so poljudno opisali pasti prekratkih gesel, nevarnosti izbire očitnih gesel (npr. 123456 ali qwertz) in uporabe istega gesla za več storitev. Pohvalno. Hkrati so na stran dodali še okno, v katero so uporabniki lahko vpisali svoje geslo, da so izvedeli odpornost gesla na napad z ugibanjem.

Izvedba je bila katastrofalna. Stran ni uporabljala šifriranja (TLS/SSL), zato je bilo poslano geslo vsem računalnikom na poti do strežnika CNBC na ogled kot na razglednici. Poleg tega je CNBC vnose skladiščil v dokument Google Sheets (sicer javno nedostopen) in jih takoj ob vpisu poslal svojim oglaševalskim in statističnim partnerjem (npr. Google DoubleClick). Uporabniki k sreči niso mogli vpisati drugih osebnih podatkov in uporabniškega imena, a je celo kljub pregovorno zanič kodi, ki poganja svet, takšna površnost brez primere. Članek je k sreči še isti dan izginil s CNBC.

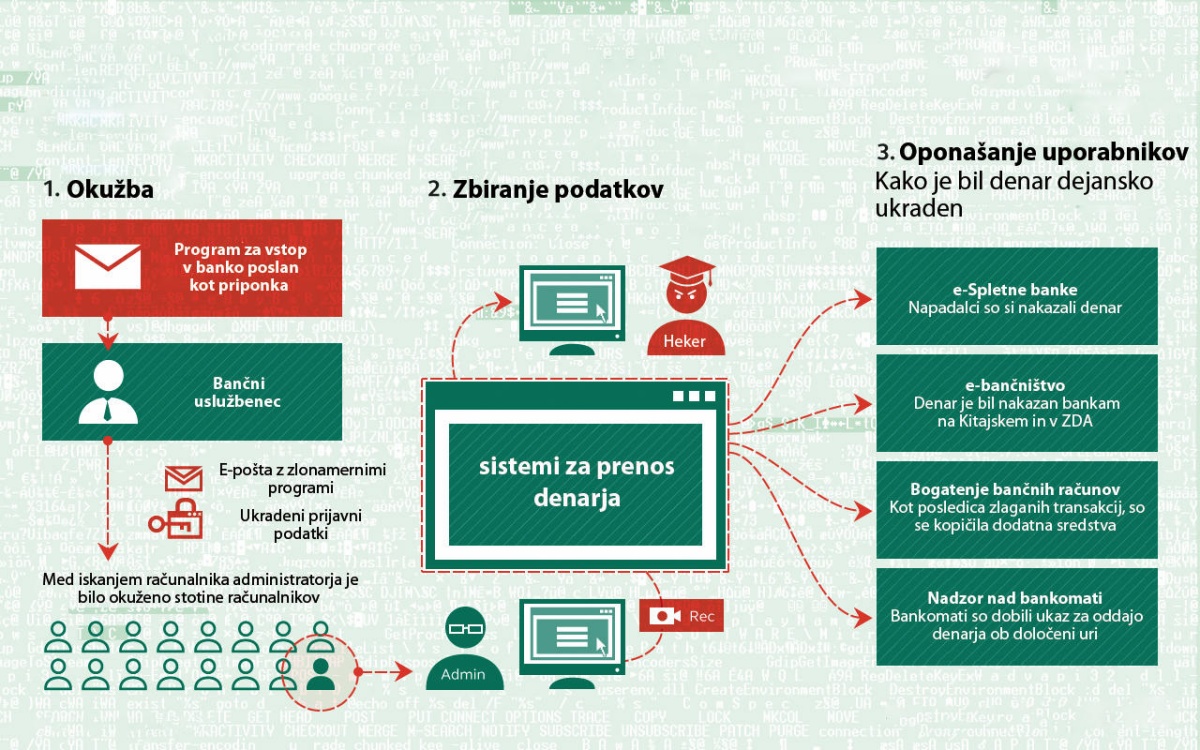

Skupina Carbanak je iz več bank v več državah ukradla skupno milijardo dolarjev. Najprej so okužili en računalnik, potem celoten sistem in podrobno preučevali delovanja v normalnem poslovnem dnevu. Ko so se lotili kraje denarja, je bilo vso dogajanje videti zakonito. Slika: Kaspersky Lab.

Milijonska pravopisna napaka

Če bi morali s prstom pokazati na ustanovo, ki najbolj varuje svoj informacijski sistem, so to banke, ki gredo celo tako daleč, da vam ne bodo povedale niti, kateri operacijski sistem teče na njihovih bankomatih. A ga kljub temu lomijo. Iz newyorške podružnice Federal Reserve je 5. februarja letos na filipinske in šrilanške račune odteklo približno 81 milijonov dolarjev, ki jih je imela tam deponirane bangladeška centralna banka. Žal ta ni zahtevala transakcije.

V Federal Reserve so kmalu potrdili, da njihov sistem ni doživel nobenega varnostnega incidenta, v bangladeški banki pa so našli sledi vdora, v katerem so napadalci ukradli prijavne podatke za dostop do newyorške banke. Želeli so si nakazati približno 960 milijonov dolarjev, a je posredniška banka Deutsche Bank peto dvajsetmilijonsko tranšo zaustavila, ker je bil kot prejemnik naveden Shalika Fandation. Za pojasnila so prosili bangladeško centralno banko, a o prenosih ni vedela ničesar, zato so nadaljnje transakcije zavrnili. Če bi napadalci znali pravilno napisati foundation, bi jim verjetno uspelo nakazati še nekaj tranš, preden bi udeleženci ugotovili, da je dnevni obseg transakcij za Bangladeš vendarle previsok. Njihova centralna banka ima skupno 26 milijard dolarjev deviznih rezerv. Napadalci so denar oprali na Filipinih prek nepoštenega valutnega posrednika (forex broker) in več tamkajšnjih igralnic.

Bangladeška centralna banka zdaj Federal Reserve grozi s tožbo, češ da bi bili morali pred izvedbo podrobneje pregledati nenavadne transakcije z bangladeškega računa na račune filipinskih igralnic. Federal Reserve se po drugi strani brani, da niso storili nič narobe in da so le opravljali svoj posel, saj so bili vsi zahtevki za transakcije podani po ustreznih protokolih z ustreznimi kodami SWIFT. Filipinske oblasti medtem preiskujejo igralnice in banke, kjer naj bi končalo teh 81 milijonov dolarjev.

V elektronski priponki, s katero so hekerji okužili računalnike v Beli hiši, se je poleg videoposnetka opic skrival tudi virus.

Milijardni vdor

Še bistveno več so odnesli člani skupine Carbanak, ki banke po vsem svetu napada od leta 2013 in je od več kot sto bank do danes po ocenah Kaspersky Laba pospravila v žep okroglo milijardo dolarjev. Zaposlenim v banki pošljejo elektronsko sporočilo (spear-phishing), ki vsebuje povezavo na okuženo stran, prek katere se v računalnik prenese Carberp. Po okužbi prvega računalnika se virus razgleda po internem omrežju in poišče računalnike, ki so ključni za izvajanje transakcij. Potem se pritaji in zbira podatke o običajnem delovanju.

Po dveh do štirih mesecih zlikovci zberejo dovolj informacij o delovanju plačilnega sistema in običajnem dogajanju, da si bodisi na svoje račune prenakažejo sredstva bodisi odprejo lažne račune in denar fizično poberejo iz bankomatov. Iz posamezne banke v povprečju zmanjka od 2 do 10 milijonov dolarjev.

Primitivnejša različica je napad neposredno na bančne avtomate, ki niso nič drugega kot računalniki (Tudi bankomat je računalnik, Monitor 09/15), in to običajno s precej starim operacijskim sistemom. Rešuje jih to, da so v fizično zaprtem ohišju in da imajo zelo omejeno povezavo v svet. Kljub temu so Nemci na Chaos Communication Congressu že leta 2013 pokazali, kako v ohišje bankomata izrežemo luknjo, v izpostavljeni priključek USB vtaknemo ključ z virusom in počakamo, da se bankomat znova zažene. Ko se to zgodi, bo BIOS najprej iskal operacijski sistem na ključu USB, od tam se bo naložil virus, potem pa se bo zagnal pravi operacijski sistem z diska. Rešitev: v BIOSu bi morali onemogočiti zagon z USB in z geslom zaščiti BIOS. Tak okužen bankomat potem izplačuje denar kar sam od sebe. Napad se dogaja tudi v praksi na starih bankomatih z Windows XP, žrtve pa so v glavnem evropske banke.

Hekerji so 23. decembra lani v Ukrajini v temi za šest ur pustili 230.000 ljudi, ko so napadali razdelilne transformatorske postaje. Slika: UNIAN.

Kaj danes počne predsednik?

Oglejmo si njegov urnik, do katerega se očitno najlaže dokopljejo opice. Leta 2014 so napadalci skupine CozyDuke uspešno vdrli v informacijski sistem Bele hiše in ameriškega zunanjega ministrstva, infiltrirali pa so se tudi v nemške, korejske in uzbekistanske ustanove.

V najpogostejši različici tarča prejme elektronsko sporočilo z datoteko Office Monkeys LOL Video.zip, v kateri je datoteka Office Monkeys (Short Flash Movie).exe. In ljudje so to klikali in odpirali! Resda se prikaže smešen videoposnetek opic v oblekah in kravatah, obenem pa se v računalnik namesti virus. Ta najprej v registru in z orodjem Windows Management Instrumentation poišče protivirusne programe v računalniku. Potem naloži dodatno programje, ki je podpisano z lažnimi AMDjevimi certifikati, in se javi strežnikom pisca, ki okuženemu računalniku posreduje nadaljnje ukaze.

Osumljenci so Rusi, ker je napad podoben kot MiniDuke in CosmicDuke, za katera je po informacijah F-Secura odgovorna ruska vlada. Napadalci so s CozyDukom najprej dobili dostop do zunanjega ministrstva, potem pa so z njihovih elektronskih naslovov poslali škodljivo e-pošto zaposlenim v Beli hiši. Od tu je zgodba dolgočasno znana – nekdo je sporočilo odprl (»če prihaja iz zunanjega ministrstva, je gotovo pomembno in varno«), okužil najprej svoj in potem še druge računalnike. Kmalu zatem so se napadalci sprehajali po enem izmed dveh informacijskih sistemov Bele hiše, kjer je tudi podroben predsednikov urnik. Do drugega, tajnega informacijskega sistema niso prišli.

Bolnišnice zaradi napadov začasno na papir

V zadnjih tednih je več bolnišnic v ZDA moralo začasno preiti na staro, papirno administracijo, ker so jim računalniški virusi okužili informacijske sisteme in zašifrirali datoteke. V bolnišnice stare celine ta kuga k sreči še ni prispela. Izsiljevalski virusi (Mafijski virusi, Monitor 04/16) ne izbirajo žrtev in bolnišnice so priročne tarče.

Februarja je losangeleška bolnišnica Hollywood Presbyterian Medical Center začasno zaprla radiologijo in onkologijo, ugasnila celoten informacijski sistem ter kartoteke vodila na papirju, dokler niso z računalnikov odstranili izsiljevalskega virusa. Za povrnitev podatkov pa so hekerjem plačali še 17.000 dolarjev v bitcoinih. Naslednja žrtev je bila Methodist Hospital v Kentuckyju, pa verjetno ni bila zadnja, ker se je virus Locky, ki je odgovoren za težave, šele dobro začel širiti.

Locky se širi s spamom, ki ga prejmejo zaposleni in ima okuženo priponko. Prve različice so imele Wordove datoteke z zlonamernim skriptom, novejše imajo javascript, ki ob zagonu v računalnik prenese virus. Ta je tako premeten, da natančno analizira računalnik, da lahko napadalci ocenijo vrednost datotek in zahtevajo primeren znesek.

Ukrajinski mrk

Dva dni pred lanskim božičem pa se je zgodilo to, na kar so varnostni strokovnjaki po vsem svetu opozarjali že leta. Prvi dokumentiran napad na infrastrukturo je povzročil namerno prekinitev dobave električne energije več kot 230.000 prebivalcem zahodne Ukrajine. Mrk k sreči ni trajal dolgo, saj so tudi zadnji prizadeti odjemalci po približno šestih urah spet dobili električno energijo. Ker gre za prvi tak napad, so ga Ukrajincem pomagale preiskovati tudi različne ameriške agencije, med njimi FBI in Služba za domovinsko varnost.

Za zdaj še neznani hekerji (Ukrajina seveda s prstom kaže na Rusijo) so se lotili dela že lansko pomlad, ko so z merjeno elektronsko pošto (spear-phishing) zasuli zaposlene v treh elektrodistribucijskih podjetjih v Ukrajini. Ko so prejemniki odprli zlonamerni Wordov dokument in v njem omogočili makre, se je v računalnike naložil BlackEnergy 3.

S tem so dobili dostop do poslovnega informacijskega sistema, to pa za mrk ni zadosti. Za napad na omrežje so potrebovali nadzor nad SCADA, ki so ga Ukrajinci seveda ločili od preostalih omrežij. Več mesecev so se napadalci razgledovali po omrežju in popisovali, kar so pač lahko ulovili. In tako so sčasoma prestregli gesla za dostop do SCADA prek VPN. Od tam je šlo kot po maslu.

Najprej so onesposobili sisteme za brezprekinitveno napajanje (UPS) dveh nadzornih centrov, iz katerih prek SCADA krmilijo razdelilne transformatorske postaje (RTP). S tem so poskrbeli, da so bili ob napadu operaterji v temi in niso vedeli, kaj točno se dogaja v omrežju. Potem so pripravili zlonameren firmware, s katerim so prepisali tovarniškega na pretvornikih med serijskim vhodom in ethernetom. S tem so dobili možnost operaterje zakleniti iz RTP, da ob napadu ne bi mogli prek SCADA krmiliti RTP. To je prvi znan primer, da so napadalci spisali poseben firmware (mimogrede, isto strojno opremo imajo tudi nekatere RTP v ZDA in Evropi).

Ko je ura odbila 15.30, se je začelo. Z ukradenimi prijavnimi podatki so prek VPN prevzeli nadzor nad RTPji in v kratkem času prekinili dobavo električne energije prek skoraj sto RTPjev. Spremenili so gesla za VPN, zlonameren firmware pa je poskrbel, da odtlej dostop na daljavo ni deloval. Zato morajo nekatere prizadete RTP v Ukrajini še danes upravljati ročno na lokaciji. Operaterji so lahko le nemo opazovali, kako so se razdelilne transformatorske postaje izklapljale druga za drugo.

Večina jih ni vedela niti tega, saj so napadalci res pomislili na vse. Izvedli so telefonsko različico napada DDoS na linijo za prijavo napak v omrežju, tako da ni mogel nihče sporočiti, kaj ne deluje in kje. Ob koncu napada so s KillDiskom pobrisali računalnike (in to skupaj z glavnim zagonskim sektorjem, MBR, da se sploh niso več zagnali) v nadzornih centrih. Napadalci so povzročili veliko nevšečnosti in nekaj škode, a infrastruktura je v glavnem ostala nedotaknjena. Strokovnjaki so zato prepričani, da je nekdo želel poslati sporočilo in poskrbeti, da bo zagotovo slišan. To mu je uspelo. Ne gre se tolažiti, da se to drugod ne more zgoditi, saj so bili ameriški preiskovalci prijetno presenečeni nad varnostnimi mehanizmi, ki jih je imelo ukrajinsko omrežje, a žal ti niso bili dovolj. Omrežja drugih držav niso nič bolj zaščitena.

Namesto konca

Seznam najrazličnejših vdorov in napadov je še zelo dolg (spomnimo se le Sonyevega filmskega dela, ki so ga hekerji spravili v tehnološki srednji vek), izpostavili smo le nekaj najzgovornejših zgledov. Ne glede na uporabo različno dovršnih tehnik se napadi praviloma začno z odprtjem škodljive datoteke ali klikom sumljive povezave, oboje pa dobimo v spretno oblikovani elektronski pošti. Večina napadov se potem odvije z ukradenimi prijavnimi podatki ali socialnim inženirstvom, le redko gre zgolj za izrabo neznane in nezakrpane ranljivosti (seveda pa te potem pomagajo pri širjenju nesnage znotraj notranjih omrežij). Povedano drugače: napadalci praktično vedno vstopijo skozi vhodna vrata s ključem, le redko plezajo po kanalizaciji ali dimniku. Ravno zato je univerzalna zaščita tako zelo težavna – pred človeško naivnostjo in neumnostjo pač ni zdravila. Srhljivo pa je, da so v internet povezane elektrarne, plinarne, semaforji, letališča, kmalu pa bodo tudi vaš domač alarm, hladilnik in srčni spodbujevalnik.

Panamski dokumenti

Vdor, ki je zatresel svet

Za najodmevnejši računalniški vdor pa smo izvedeli 3. aprila, ko so mediji v več državah hkrati začeli razkrivati delovanje panamske odvetniške družbe Mossack Fonseca, ki se ukvarja z ustanavljanjem podjetij v davčnih oazah za premožne posameznike. Podatkovna zbirka, ki jo je Süddeutsche Zeitung dobil v začetku leta 2015 in posredoval Mednarodnemu konzorciju preiskovalnih novinarjev, vsebuje 11,5 milijona dokumentov oziroma 2,6 TB podatkov. Za primerjavo – Wikileaksove depeše so tehtale 1,7 GB, arhiv nezvestih uporabnikov strani Ashley Madison pa 30 GB.

Panamska razkritja o davčnem izmikanju so že odnesla islandskega premiera in vodja vorarlberške podružnice Hypa, glede na veliko število znanih in vplivnih ljudi na seznamih pa je pričakovati nadaljnje odstope in razrešitve. A afere ni zakuhal običajen žvižgač, temveč je posledica hekerskega vdora, če vstopu v luknjičav sistem stare in slabo konfigurirane programske opreme sploh smemo reči vdor. V družbi Mossack Fonseca tudi sami trdijo, da so podatke odtujili neznani hekerji, zato so že vložili kazensko ovadbo proti neznanemu storilcu.

Začelo se je nedolžno, ko je 1. aprila Mossack Fonseca v suhoparnem elektronskem sporočilu stranke obvestila, da preiskujejo vdor v strežnik za elektronsko pošto, a zaradi zaščite ni razlogov za preplah. Čez tri dni pa je eksplodiralo.

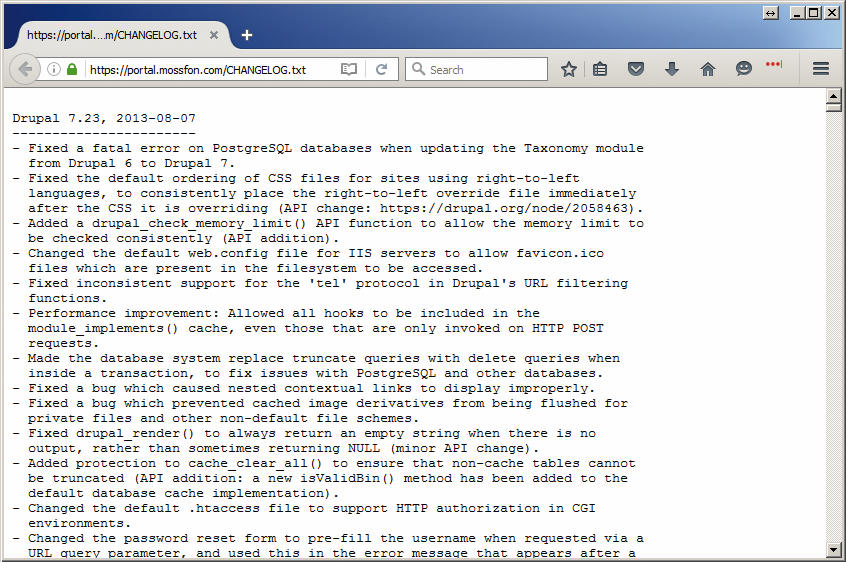

Mossack Fonseca so uporabljali neposodobljeno programsko opremo.

Toda že bežen ogled je pokazal, da na njihovi strani teče poldrugo leto stari WordPress 4.1 brez popravkov, dostop do podatkov pa je urejen prek tri leta starega Drupala 7.23, v katerem so do danes našteli in zakrpali že več kot dva ducata kritičnih ranljivosti. Vse to vidimo, ker so datoteko changelog.txt na strežnikih pustili kar javno dostopno. Drupal je leta 2014 svoje stranke izrecno opozoril, da so vse različice do 7.32 nevarne in da, kdor svoje ni nadgradil v sedmih urah po izidu, lahko privzame, da se mu je zgodil vdor. Tako resne razpoke so odkrili in popravili. Ni znano, ali so hekerji Mossack Fonsece izrabili te ranljivosti ali kakšne nove, priča pa to o zanikrni varnosti.

Izrazito nasprotje panamski površnosti pa je bila logistika več kot 100 novinarskih hiš in 400 novinarjev, ki so se več kot leto dni pred skupnim razkritjem ukvarjali z dokumenti. Z dosledno uporabo šifriranja in varne komunikacije so poskrbeli, da zgodba ni pricurljala v javnost in da je presenetila vse vpletene. Že heker je stopil v stik s Süddeutsche Zeitung prek programa za šifrirana sporočila (kot so Signal, Telegram, Jabber …). Tudi vsi dokumenti so se pretakali v šifrirani obliki s programom Veracrypt (naslednik TrueCrypta). Konzorcij je potem podatke naložil v Amazonovo oblačno shrambo, do koder je bil dostop mogoč le z geslom in prek povezave SSL. Za rudarjenje po podatkih in drugo preiskovalno delo so uporabljali odprtokodna orodja – Apache Solr in Tika, Blacklight, Neo4j, Linkurious, Oxwall ...

Omenjeni zgled najlepše ponazarja izjemno moč tehnologije. Neznanje in napačna raba sta kot orodje za množično uničevanje, z znanjem in odprtokodnimi orodji pa je mogoče leto dni voditi velik projekt, ne da bi odtekali podatki.