Kako uloviti ribiča?

Spletno ribarjenje oziroma phising napadi še vedno ostajajo najpogostejši vektor napada, vendar taki, kot smo jim bili priče pred nekaj leti, niso več uspešni. Večina poštnih strežnikov namreč prepozna sumljiva sporočila, zato ta romajo v neželeno pošto. Podobno nas brskalniki opozarjajo na ponarejene spletne strani z neveljavnim ali neobstoječim SSL-certifikatom. Nenazadnje se tudi uporabniki zavedajo nevarnosti in postajajo pazljivejši.

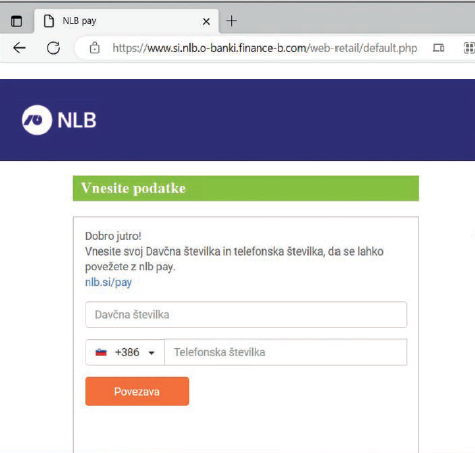

Po drugi strani tudi spletni tatovi postajajo čedalje bolj prefinjeni. Pametni telefoni, SMS-sporočila in aplikacije za hipno sporočanje so postali nove vstopne točke. Registrirajo domene in poddomene, ki so podobne legitimnim domenam ali storitvam, ki jih poskušajo kopirati. Z registrirano domeno lahko ustvarijo popolnoma legitimno e-sporočilo (SPF, DKIM, DMARC), ki ga tehnološka zaščita poštnega strežnika ne bo prepoznala kot sumljivega. Storitve, kot je Let's encrypt ali podobne, pa omogočajo izdajo zaupanja vrednega certifikata, s katerim okrepijo zaupanje v ponarejeno spletno stran.

Kako lahko to preprečimo? Še vedno je osnovna linija obrambe ozaveščanje uporabnikov. V nekaterih primerih pa to ni mogoče. Na udaru so predvsem storitve, kot so e-bančništvo, spletne trgovine, ponudniki zaupanja vrednih storitev, ki so namenjene velikemu številu zunanjih uporabnikov. Ponudnik storitve nima možnosti uvedbe tehnične zaščite niti uspešnega ozaveščanja uporabnikov. Edina zaščita, ki obstaja, je, da se takšen napad čim prej zazna in prepreči.

Kako lahko prepoznamo lažno spletno stran in se izognemo spletnem ribarjenju?

Če želimo preprečiti takšne napade, je treba razmišljati tako kot napadalec. Za uspešno izvedbo bo moral spletni tat registrirati domeno, ki bo podobna domeni storitve oziroma blagovne znamke, ter nato postaviti ustrezno infrastrukturo: spletno stran s SSL-certifikatom in poštni strežnik z ustreznimi nastavitvami. Nekaj časa bo moral posvetiti tudi temu, da bo okrepil zaupanje, tako da ga bodo Google in podobne storitve prepoznali kot zaupanja vredno domeno. V okviru storitev SRC.SECURE smo zato začeli razvoj rešitve, ki bo znala poiskati takšne nepridiprave in pravočasno preprečiti ali ublažiti phishing napad. Avtomatizirana programska rešitev temelji na treh ravneh obrambe.

Prva raven je iskanje vseh podobno registriranih domen. Recimo, da je domena oziroma blagovna znamka, ki jo želimo, zaščititi banka.si. Najprej poiščemo vse vrhnje domene te domene : banka.xyy, nato t. i. typosqating domen (baanka.si) ter t. i. punycode domen. Vse to poteka po različnih vrhnjih domenah. V preteklosti smo bili priče tudi napadom, kjer se bile domene registrirane kot kombinacija storitve in blagovne znamke (primer spletna-banka. si), zato smo dodali tudi nekaj ključnih besed, ki opisujejo storitev (na primer ime mobilne ali spletne banke). Ponovimo zgornji postopek še kot kombinacijo tega. Primera mogočih kombinacije sta spletna-banka.xxx ali spletna.ba.nka.xxx.

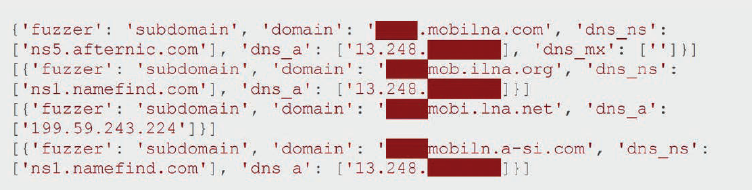

Če se napadalec odloči, da bo uporabil domeno, ki ni povezana z blagovno znamko, nam zgornji pristop ne pomaga kaj dosti. Tu nastopi druga raven obrambe. Napadalec lahko registrira domeno mobilna.xxx ter za phising napad naredi poddomeno banka.mobilna.xxx. Pri zaznavanju tovrstnih napadov nam pomaga t. i. Certificate Trasparency (CT). CT so javno objavljeni zapisi o izdanih certifikatih SSL/TLS certifikatskih agencij. S spremljanjem vseh izdanih certifikatov iščemo ključne besede, povezane s storitvijo. Število izdanih certifikatov je nekje med 200 in 300 na sekundo. Postopek iskanja lažnih spletnih strani je avtomatiziran in teče 24x7. Za slovenske banke dobimo približno deset alarmov dnevno, pri čemer jih je večina lažno negativnih. Rešitev tudi sproti preverja status domene (whois), ali je spletna stran »živa«, in podobnosti spletne strani v primerjavi s spletno stranjo, ki jo ščitimo. V povprečju tedensko najdemo do tri sumljive domene.

Tretji steber obrambe je nato iskanje domen po obstoječih repozitorijih phishing napadov, kot so PhishTank, potekle domene in podobno. Tu gre predvsem za domene, ki so bile nekoč že označene kot phishing napad, iskanje domen, povezanih z blagovno znamko, ter nato aktivno spremljanje.

Kakšne so naše izkušnje? Poskusi tatvin spletnega ribarjenja, ki smo jih odkrili, so običajno aktivni le kakšen dan ali dva. Presenetilo nas je veliko število »spečih domen«. Gre za tiste, ki so očitno pripravljene za izvedbo napada, vendar lažna spletna stran še ni aktivna. Več indikatorjev kaže, da za tem stoji ena skupina: recimo različne domene je registrirano isto podjetje, skupni DNS-strežnik in podobno … Prav zato smo še nekoliko nadgradili rešitev, tako da se samodejno spremlja vse sumljive domene.

V povezavi s tatvinami, ki so posledica ribarjenja, imamo v okviru SRC.SECURE tudi druge storitve: od izvedbe kampanj simulacij napadov z ribarjenjem v povezavi z ozaveščanjem uporabnikov do ocene in izpostavljenosti določene blagovne znamke kibernetskim napadom s spremljanjem dogajanja na temnem spletu in ostalih kanalih. Za več informacij smo na voljo na security@src.si.