Varnost slovenskih GSM omrežij

Predstavljamo rezultate varnostne analize slovenskih GSM omrežij, ki smo jo opravili v prvi polovici leta 2012. Namen članka je opozoriti na varnostne ranljivosti v slovenskih GSM omrežjih z namenom, da bi se varnostne ranljivosti odpravile in bi se povečala stopnja varnosti in zasebnosti uporabnikov mobilne telefonije ter da bi slovenski operaterji mobilne telefonije začeli več vlagati v varnost omrežij in zaščito svojih uporabnikov. Slovenski operaterji seveda menijo, da so njihova omrežja popolnoma varna ... Opozarjamo, da je izvajanje opisanih postopkov brez ustreznega soglasja prizadetih uporabnikov nezakonito.

Signalizacija in podatki protokola GSM so ločeni po različnih kanalih, opravka pa imamo z več časovno-frekvenčnimi problemi, zato je za razumevanje v tem članku opisanih postopkov potrebno vsaj osnovno poznavanje GSMa. V celoti je sicer zelo obsežen, v tokratnem prispevku si bomo ogledali le nekatere ključne oziroma za namen varnostne analize GSM najzanimivejše dele.

Mobilni telefon je v resnici sestavljen iz dveh delov - fizične naprave (angl. mobile equipment) in SIM kartice. Medtem ko sama fizična naprava skrbi zlasti za radijsko komunikacijo, SIM kartica skrbi za preverjanje istovetnosti uporabnika v omrežju. SIM kartica je t. i. pametna kartica (ima mikroprocesor), ki vsebuje podatke za preverjanje istovetnosti in avtorizacijo uporabnika mobilnega telefona v mobilnem omrežju. V nadaljevanju bomo opisali ključne elemente, potrebne za izvedbo tega postopka.

Celotna oprema, potrebna za izvedbo v tem članku opisanega eksperimenta. Na sredini zunanji disk s 2 TB mavričnih tabel, ki so potrebne za razbitje algoritma A5/1.

Na SIM kartici najdemo številko IMSI, ki rabi kot identifikator naročnika v GSM omrežju. "Smrtnikom" bolj znana je številka IMEI (International Mobile Equipment Identity), gre za nekakšno serijsko številko mobilne naprave (telefona).

Na podlagi IMSI številke se mobilni uporabnik predstavi mobilnemu omrežju, omrežje pa mu "dodeli" naročniško telefonsko številko. Zaradi lažjega prisluškovanja in zlasti sledenja uporabnikom naj bi se IMSI številka po omrežju prenašala čim redkeje. Namesto nje se prenaša naključno generirana TMSI številka. IMSI se prenese po omrežju v trenutku, ko se telefon vključi ali ko je treba obnoviti povezavo med IMSI in TMSI (oz. generirati nov TMSI). TMSI številka je omejena na lokacijsko območje, kar pomeni, da je treba nov TMSI generirati vsakič, ko se mobilni uporabnik premakne na novo lokacijsko območje.

Drugi ključen podatek, za katerega potrebujemo SIM kartico, je overitveni šifrirni ključ ali Ki. To je 128-bitna spremenljivka, ki rabi za overjanje SIM kartice v mobilnem omrežju, je unikatna in določena v procesu poosebitve. Ki je shranjen na SIM kartici in v zbirki podatkov mobilnega operaterja, v t. i. Home Location Registru (HLR). Ki ključa ni mogoče izpisati, ima pa SIM kartica posebno funkcijo RUN GSM ALGORITHM, ki telefonu omogoča, da SIM kartici pošlje podatke, ta pa jih podpiše s Ki ključem.

Video: V praksi

Oglejte si še video posnetka, ki prikazujeta postopek prevzema identitete v nešifriranem in šifriranem omrežju.

www.monitor.si/Simobil_spoof

www.monitor.si/Mobitel_spoof

Zaupnost v radijskem delu

Telefonija GSM za šifriranje pogovorov med telefonom in bazno postajo ter prenos šifrirnih ključev uporablja različne algoritme. V osnovi sta bila za šifriranje pogovorov razvita algoritem A5/1 (ki omogoča močnejše šifriranje) in A5/2 (ki omogoča šibkejše šifriranje podatkov). Mimogrede, prenos pogovorov ali SMS sporočil v GSM omrežju lahko poteka tudi nešifrirano - včasih se zato navaja, da se za prenos uporablja "šifrirni" algoritem A5/0. Kasneje je bil sicer razvit tudi algoritem A5/3, ki je precej močnejši kot A5/1.

Šifrirni algoritem A5/1 je bil razvit leta 1987, A5/2 pa leta 1989, in sicer kot oslabljena različica algoritma A5/1. Oba algoritma sta bila razvita na skrivaj (t. i. security through obscurity) in ob sodelovanju tajnih služb, šibka zasnova pa je bila po mnenju prof. Rossa Andersona s Cambriške univerze namerna.

Raziskovalca Ian Goldberg in David Wagner sta algoritem za generiranje šifrirnih ključev A8 (tudi ta je vsebovan na SIM kartici) razšifrirala aprila 1998, avgusta 1999 pa sta dokazala, da je razbitje algoritma A5/2 mogoče v realnem času. Prvi uspešen napad na algoritem A5/1 je izvedel Jovan Golić maja 1999, neodvisno od njega pa tudi Marc Briceno, ki je izvedel Bo okej?

Kljub vsemu so bili ti napadi ali bolj teoretični ali pa je bila oprema, potrebna za njihovo izvedbo, razmeroma draga in dostopna zgolj državnim organom (taka oprema je znana tudi pod imenom "IMSI cacther", uporabljala pa naj bi jo tudi slovenska policija). Leta 2007 se je zato skupina varnostnih raziskovalcev in hekerjev v internetu lotila projekta The A5 Cracking Project, katerega namen je bil izgradnja odprtokodne GSM prisluškovalne naprave za manj kot 1000 evrov. Namen projekta je bil javno pokazati na ranljivosti v algoritmu A5/1 (in A5/2) in s tem prisiliti industrijo ter operaterje k izboljšanju varnosti.

Na "hekerskem" srečanju Chaos Communication Camp leta 2007 sta vodji projekta David Hulton in Steve Muller predstavila cilje projekta in glavne ugotovitve.

Naj na kratko povzamemo. Za zajem podatkov naj bi se uporabljal t. i. USRP (Universal Software Radio Peripheral). Gre za napravo, ki rabi kot univerzalni radijski sprejemnik (ali tudi oddajnik), ki zna sprejeti kakršenkoli radijski signal, analizo signalov pa izvaja posebna programska oprema na računalniku (odprtokodni GNU Radio). Tako je USRP s pomočjo programske opreme mogoče spremeniti v GPS sprejemnik, AM sprejemnik, FM sprejemnik, sprejemnik digitalnega TV signala itd., žal pa je naprava razmeroma draga (okrog 1000 EUR).

Drugi del projekta pa bi bil dešifriranje z A5/1 šifriranih prestreženih pogovorov. Pri tem so si raziskovalci nameravali pomagati s t.i. mavričnimi tabelami. Gre za tabele s predizračunanimi vrednostmi delov šifrirnih ključev, osnovna zamisel pa je, da s pomočjo shranjenih vnaprej izračunanih vrednosti v tabeli za kriptoanalizo podatkov porabimo manj procesorskega časa.

Osnovna zamisel izgradnje mavričnih tabel je bila, da bi jih zgradili distribuirano ob pomoči FPGA. FPGA ali Field Programmable Gate Array je posebno vezje, ki ga je mogoče poljubno programirati. Navadno ga uporabljajo pri razvoju procesorjev, FPGA naprave pa so uporabne tudi pri kriptoanalizi. Konkretno, trije nemški raziskovalci (Timo Gendrullis, Martin Novotny in Andy Ruppiz) z nemškega Inštituta za IT varnost na Ruhr-University Bochum so leta 2008 objavili članek z naslovom A Real-World Attack Breaking A5/1 within Hours, v katerem opisujejo napad na GSM šifrirni algoritem A5/1, ki ga je mogoče izvesti v nekaj urah, napad pa se izvaja s posebno napravo COPACOBANA, ki je sestavljena iz FPGA čipovja.

Mimogrede, leta 1997 je bilo ugotovljeno, da je 10 bitov šifrirnega ključa Kc (od 128ih) umetno nastavljenih na 0, zaradi česar je bil napad na A5/1 z grobo silo 1024-krat enostavnejši (to ranljivost naj bi odpravile po letu 2001 izdane SIM kartice), leta 2008 pa so bile v okviru A5 Cracking projekta ugotovljene še dodatne pomanjkljivosti, ki so pravo velikost šifrirnega ključa Kc v resnici zmanjšale še za dodatnih 10 bitov (tudi na novejših SIM karticah).

Skratka, izkazalo se je, da je bil A5 algoritem namerno zasnovan kot šibek algoritem, raziskovalci, ki so se ukvarjali s kriptoanalizo tega algoritma, pa so praviloma naleteli na težave, oziroma so nepojasnjeno izginili.

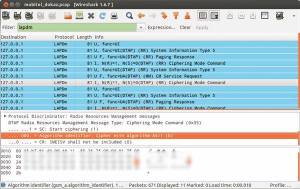

Mobitelovo omrežje izbere šifriranje povezave z A5/1, čeprav je naš terminal ponudil boljše možnosti (A5/3).

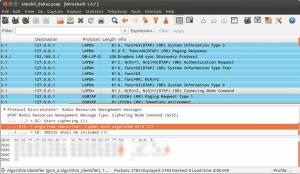

Si.Mobilovo omrežje izbere A5/3, če naš terminal to podpira. Približno 35 % uporabnikov še vedno uporablja telefone, ki takega šifriranja ne podpirajo.

Hulton in Muller sta nato na konferenci Blackhat Washington pripravila še eno predstavitev projekta, kjer sta predstavila že nekoliko bolj izdelano prisluškovalno napravo za 900 dolarjev.

Vendar pa v času predstavitve projekt še ni bil povsem dokončan, saj mavrične tabele, ki sta jih raziskovalca uporabljala za kriptoanalizo GSM pogovorov, še niso bile izdelane v celoti. Pri tem je pomemben podatek, da so se mavrične tabele računale distribuirano (torej, vsak član projekta, ki je imel ustrezno opremo, je računal svoj del mavričnih tabel), hranile pa so se centralno, pri vodjah projekta, Hultonu in Mullerju. Vodji projekta sta takrat napovedala, da bodo mavrične tabele zgrajene v prvih mesecih leta 2008, na spletni strani projekta pa je bila napovedana živa predstavitev delovanja prisluškovalne naprave na izbrani varnostni konferenci marca 2008. Naprava se je imenovala A5 Buster in naj bi zmogla izvesti kriptoanalizo prestreženih podatkov v približno 30 sekundah.

Ker je strojna oprema FPGA za običajne smrtnike nekoliko težje dosegljiva, so pri obnovljenem projektu mavrične tabele začeli graditi s pomočjo GPU (grafičnih kartic) in bili precej bolj uspešni. Vmes je sicer prihajalo do precej banalnih težav (zaradi napake v algoritmu je bilo na neki točki treba vse mavrične tabele zavreči), a se je projekt uspešno približal koncu (na CCC konferenci leta 2009 sta Karsten Nohl in Chris Paget predstavila prve izsledke projekta).

V tem času je namreč skupina 24 prostovoljcev zgradila okrog 2 TB mavričnih tabel. Razvijalci tokrat niso ponovili napake prejšnjega projekta in so mavrične tabele hranili distribuirano. Danes jih je mogoče dobiti v omrežju torrent.

Kasneje (leta 2010) je skupina, zbrana okrog projekta AirProbe, izdala program Kraken, ki omogoča kriptoanalizo prestreženih podatkov ob pomoči že omenjenih mavričnih tabel, v okviru projekta OsmocomBB pa je bila razvita tudi posebna strojna programska oprema, ki jo je mogoče naložiti na določene mobilne telefone in jih s tem spremeniti v univerzalne GSM sprejemnike (s tem odpade potreba po nakupu drage naprave USRP).

Tako danes za prestrezanje z A5/1 šifriranih podatkov v GSM omrežju potrebujemo enega izmed podprtih mobilnih telefonov, ki uporablja vezje Calypso (cena na eBayu ali Bolhi je do 30 evrov), poseben kabel, ki omogoča povezavo računalnika in mobilnega telefona prek USB (kable je mogoče kupiti za nekaj evrov ali pa si jih naredimo sami), 2 TB disk z mavričnimi tabelami (ki jih dobimo v omrežju torrent), računalnik (lahko povsem običajen) in ustrezno programsko opremo (paket Osmocom, Kraken in Wireshark s podporo analizi GSM protokola).

V paketu Osmocom je najprej treba iz izvirne kode prevesti strojno programsko opremo in jo nato s programom osmocon naložiti v mobilni telefon. Pri tem je treba programsko kodo prevesti za ARM procesorsko arhitekturo. Strojno programsko opremo nato začasno naložimo v mobilni telefon (torej je na njem aktivna. dokler telefona ne ugasnemo in odstranimo baterije), tako predelan mobilni telefon pa nato zna poslušati v GSM omrežju. Telefon ne oddaja signalov, niti vanj ni treba vstaviti SIM kartice, zato je celotno prestrezanje povsem pasivno. Nekatere mobilne telefone lahko še dodatno modificiramo tako, da fizično zamenjamo določena vezja v njem. To nam omogoči tudi spremljanje t. i. navzgornje (angl. uplink) povezave. Seveda ni odveč poudarjati, da nekateri ključni deli te programske opreme zaradi potrebe po natančni časovni sinhronizaciji ne delujejo v virtualnem okolju (vsaj zadovoljivo ne), temveč zgolj v fizičnem računalniku. Tudi na sistemih strojne virtualizacije lahko pri zajemu prihaja do izgube podatkov, zato priporočamo uporabo fizičnega računalnika. V javnem Osmocom Git skladišču sicer ni dostopna vsa programska koda za analizo prometa in razbijanje GSM šifrirnih ključev.

Slovenski operaterji

Seveda je povsem na mestu vprašanje, čemu bi se sploh še ukvarjali s tehnologijo GSM, ko pa dandanes kup uporabnikov že uporablja omrežja tretje in celo četrte generacije, ki se jih zaradi njihove zapletenosti in zaprtosti v odprotokodnem svetu še nismo dobro dotaknili. A dejstvo je, da napadalci vedno iščejo najšibkejši člen, in ta je še vedno GSM. Izkaže se, da je mogoče uporabnika z uporabo najrazličnejših metod za motenje, kjer uporabniku onemogočimo komunikacijo v omrežjih tretje in kasneje četrte generacije, vedno prisiliti, da za komunikacijo uporablja omrežje GSM. Dokler torej operater popolnoma ne izklopi omrežja GSM, bo vedno možnost varnostne ranljivosti, ki jo lahko napadalec izkoristi, če operater ne poskrbi ustrezno za varnost celotnega omrežja. Kdor se tega ne zaveda in ne skrbi za varnost celotnega omrežja, kjer lahko komunicirajo uporabniki, ne razume problema varnosti. Nima namreč smisla skrbeti za varnost preostalega dela omrežja, če pri tem ne poskrbimo za odpravo varnostnih ranljivosti v GSM omrežju.

Na tej podlagi smo se lotili preverjanja varnosti GSM, kot jo uporabljajo naši mobilni operaterji. Osredotočili smo na Mobitel, Simobil in Tušmobil.

Na naš testni telefon (kupljen po eBayu) smo začasno naložili strojno programsko opremo Osmocom in jo s posebnim "serijskim" kablom povezali z osebnim računalnikom. Na ta način smo dobili univerzalni radijski sprejemnik prvega sloja GSM, ki nam je na podatkovna vrata (beri, na disk) pošiljal podatkovne "izbruhe" ene časovne rezine, obenem pa smo lahko telefon krmilili z ukazi.

Tako lahko način šifriranja posameznih operaterjev ugotovimo z ukazom Ciphering mode, ki se prenese po omrežju. Iz ukaza lahko vidimo, kateri način šifriranja oz. uporabo katerega algoritma zahteva bazna postaja. Pregled je pokazal, da slovenski operaterji uporabljajo sledeče šifrirne algoritme:

Simobil je do našega preizkusa omogočal tudi nešifrirano komunikacijo (A5/0), če je to telefon eksplicitno zahteval. In naš testni telefon je bil seveda eden izmed tistih, ki je to zahteval in podatke mirno sprejemal nešifrirano. Po preizkusu je Simobil to varnostno vrzel zakrpal.

A to ne pomaga prav veliko, saj smo že v začetku povedali, da je šifrirni algoritem A5/1 s kriptoanalizo mogoče dokaj preprosto razšifrirati. Na srednje zmogljivem računalniku lahko tudi v nekaj minutah. Potrebujemo le še kak mesec dela in dopolnjevanja programskih orodij OsmocomBB do te mere, da je to praktično izvedljivo, saj javno dostopna OsmocomBB orodja nekaterih ključnih delov ne vsebujejo.

Prestrezanje komunikacij

Predpostavimo, da v nekem šifriranem okviru vemo, kakšni podatki se prenašajo (torej vemo, kakšno je nešifrirano besedilo). Na podlagi tega lahko s programom burst_encode (še eden iz projekta OsmocomBB) dobimo posamezne podatkovne izbruhe, dobimo pa lahko tudi kodni tok podatkov (angl. key stream; KS), ki je takrat podatke zašifriral. Algoritem A5/1 zgenerira 114 bitov KS za povezavo navzdol (ang. downlink) in 114 bitov za navzgor (angl. uplink). Če vzamemo samo kodni tok podatkov za povezavo navzdol in opravimo nasprotno operacijo nad podatki, pridemo do različnih začetnih stanj A5/1 algoritma. V praksi se izkaže, da dobimo le eno ali dve začetni stanji, druga niso mogoča.

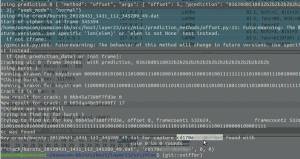

Kako si lahko s tem pomagamo? Postopek je nekoliko predolg za potrebe tega članka, povejmo le, da smo ciljnemu telefonu, ki smo mu želeli prisluškovati (seveda je bil to naš telefon, drugače bi bilo to početje neleganezakonitolno) poslali nekaj SMSov (in to "tihih", ki jih ciljni telefon ni prikazal), tako da smo iz analize prometnih tokov pridobili TMSI številko tarče. Nato smo iz prestreženega prometa, naslovljenega na naš ciljni telefon, ob pomoči programske opreme Kraken z mavričnimi tabelami po zgornji teoriji pridobili sejni šifrirni ključ Kc.

Ko enkrat pridobimo Kc, lahko do naslednje menjave prestrezamo vso z A5/1 šifrirano komunikacijo med "prisluškovanim" mobilnim telefonom in GSM omrežjem. S tem ključem je mogoče prisluškovati pogovorom (če si vzamemo še dodaten mesec za delo z govornim kodekom) in prestrezanje vsebine SMS sporočil. Slednje smo tudi uspešno preizkusili, kar si lahko ogledate na video posnetkih, ki jih navajamo v okvirčku.

Seveda zadeva deluje le, če se SMS sporočila prenašajo po 2 G omrežju GSM in ne prek GPRS. GPRS za šifriranje sicer uporablja algoritme GEA/x (GPRS Encryption Algorithm), ki so sicer prav tako kot A5/x lastniški oz. tajni, njihovo delovanje pa je zelo podobno delovanju A5/x. Kot so pokazali raziskovalci podjetja SRLabs, je tudi GEA/x mogoče streti z različnimi napadi.

Ponarejanje mobilne identitete

Z razbitjem algoritma A5/1 je mogoče še en napad, morda še celo bolj problematičen - prevzem identitete ciljnega telefona. Osnovna zamisel je, da s prestrezanjem komunikacij drugega uporabnika v GSM omrežju pridobimo vse potrebne podatke, ki tega uporabnika v mobilnem omrežju identificirajo, nato pa prevzamemo njegovo mobilno identiteto. To nam omogoča, da v njegovem imenu izvajamo klice, pošiljamo SMS sporočila ali izvajamo kakšne druge storitve, npr. mobilno plačevanje.

Za takšno početje v osnovi potrebujemo šifrirni ključ Kc (pridobljen v prejšnjem poglavju), TMSI (prebran iz "zraka") in IMSI številko (uporabimo katero izmed prosto dostopnih spletnih strani za vpogled v HLR, npr. www.routomessaging.com) ter sekvenčno številko ključa (angl. key sequence number) - prav tako prebrano "iz zraka".

S tem smo v mobilnem omrežju (za kratek čas) prevzeli identiteto drugega mobilnega uporabnika. Ko smo iz našega testnega telefona z naloženim programom mobile (iz projekta OsmocomBB) poslali SMS sporočilo ali opravili klic, je prejemnik prejel klic ali SMS sporočilo z identiteto naše tarče, obenem pa je tudi operater zabeležil podatke o klicu oz. SMS sporočilu na račun naše tarče (beri, bo tako tudi zabeležen in zaračunan). Preizkus ponarejanja mobilne identitete smo izvedli v omrežju Mobitela in Simobila in v obeh je deloval.

Preskusili smo tudi sprejemanje klica ali SMS sporočila in izkaže se, da v tem primeru zahtevo za dodelitev kanala s strani omrežja sicer odzoveta oba mobilna telefona ("tarča" in naš telefon, ki je prevzel identiteto), klic ali SMS sporočilo pa prejme le eden (hitrejši). Če bi takoj po prevzemu mobilne identitete drugega uporabnika ("tarčo") ob pomoči motilca GSM signala začasno odklopili iz omrežja, bi v vmesnem času lahko celo sprejeli klice, namenjene njemu.

Naj še dodamo, da je ta postopek v praksi precej težko izvajati na območju, kjer je več baznih postaj, oziroma ima več baznih postaj približno enake moči signalov (problem je tudi veliko število odbojev). Mobilni telefon v tem primeru stalno "skače" med različnimi baznimi postajami (oz. ARFCNji) in je njegovo sledenje z enim samim OsmocomBB telefonom zelo oteženo.

Odzivi slovenskih operaterjev

Telekom je na naša opažanja odgovoril, da "je Mobitelovo omrežje izjemno kakovostno, zanesljivo in varno. Zadostuje najstrožjim kriterijem in kljub številnim tovrstnim navedbam o vdorih in zlorabah mobilnih komunikacij v Mobitelovem omrežju nismo zabeležili nobenega primera zlorabe identitete uporabnika."

Si.Mobil je na naše povpraševanje odgovoril, da so onemogočili nešifrirano uporabo omrežja (A5/0), to pa je razkrilo, da v novembrskem intervjuju za Monitor niso bili najbolj iskreni (takrat so kategorično zanikali možnost uporabe njihovega omrežja brez šifriranja).

Za konec

Za razliko od računalniške tehnologije je bila telefonija v preteklosti zaradi svoje zaprtosti redko tarča varnostnih pregledov ali obsežnejših zlorab. A to seveda ne pomeni, da ta tehnologija ni ranljiva.

Po našem mnenju velja prav nasprotno - posledica tega, da so računalniki že dolgo na udaru varnostnih raziskovalcev in hekerjev, je precejšnje izboljšanje njihove varnosti v zadnjih letih. Pri telefoniji pa zaradi njene zaprtosti motivov za vlaganje v varnost ni bilo tolikšno.

Telefonija je bila v preteklosti zaprta iz več razlogov - pomemben del zaprtosti je sestavljala lastniška programska oprema in kompleksnost protokolov, poleg tega telefonska tehnologija zahteva specifično strojno opremo, ki je bila v preteklosti razmeroma draga ali celo nedostopna individualnim raziskovalcem.

Toda projekt OsmocomBB je to korenito spremenil. Osnovna strojna oprema potrebna za raziskovanje GSM tehnologije je danes nadvse poceni, prav tako je z dodatki v Wiresharku bistveno olajšana analiza GSM protokola.

Kot smo prikazali v članku, varnostna analiza kaže na po našem mnenju zaskrbljujoče varnostne pomanjkljivosti (tudi) pri nekaterih slovenskih mobilnih operaterjih. Z izrabo odkritih ranljivosti bi napadalec lahko nepooblaščeno, predvsem pa nezaznavno prestrezal vsebino SMS sporočil in pogovorov, izvajal sledenje uporabnikom ali s pomočjo kraje identitete mobilnemu uporabniku povzročal neupravičene stroške ali ga spravil v kazenski pregon. Če je bila oprema za kaj takega v preteklosti dostopna samo obveščevalno-varnostnim službam in kriminalnim organizacijam z velikimi finančnimi sredstvi, pa je - kot smo pokazali - tehnologija, ki omogoča izrabo varnostnih ranljivosti, danes na voljo praktično vsakomur.

Uspešno razbit sejni ključ Kc.

Uspešno dekodiran SMS.

Varnostna analiza po našem mnenju v določenem delu kaže na malomarnost nekaterih operaterjev in njihovo pomanjkljivo znanje oz. nerazumevanje varnostnih problemov v GSM mobilni telefoniji, v določenem delu pa nepripravljenost vlagati v večjo stopnjo varnosti. Posledica je po našem mnenju zaskrbljujoče nizka stopnja varnosti, ki omogoča razmeroma enostavno nezaznavno prestrezanje komunikacij v mobilnih omrežjih in ponarejanje mobilne identitete uporabnika, kar ima resne posledice tako za varnost kot tudi za zasebnost slovenskih uporabnikov mobilne telefonije.

Glede na to, da so ustrezne rešitve, katerih implementacija bi izboljšala varnost GSM telefonije, na voljo že dlje časa, upamo, da bodo mobilni operaterji svoja omrežja ustrezno varnostno nadgradili. Če povemo zelo neposredno - tiste operaterje, ki se z varnostjo opirajo zgolj na algoritem A5/1, zelo težko označimo za varne. Na našem preizkusu smo dokazali, da to velja za Mobitel in Tušmobil. Simobil je sicer v začetku imel še veliko hujšo vrzel (nešifirani A5/0), vendar zdaj povsod ponuja A5/1 in predvsem A5/3, ki (še?) ni varnostno razbit.