Upravljajmo z lahkoto

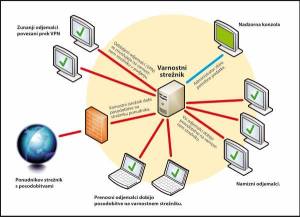

Število namiznih in prenosnih računalnikov se navadno v krajevnih omrežjih povečuje in ne zmanjšuje. Že če imamo več kot kakšnih pet takih "enot", lahko njihovo upravljanje postane mučno. Še posebej, ko gre za varnost računalniških omrežij, pa moramo biti sistemski upravitelji čim bolj učinkoviti. Pri tem nam obilno pomagajo nadzorne konzole izdelovalcev varnostnih rešitev.

Zamislite si samo deljenje ene mape ali tiskalnika na enem izmed računalnikov. Uporabnike, ki imajo dostop do teh virov, moramo ročno vnašati med "krajevne uporabnike" na vsakem izmed teh računalnikov, ki delijo svoje vire. Pri varnostnih rešitvah je stvar na moč podobna. Protivirusne definicije, vzorci in pravila naj bi bili enakomerno in takoj, ko se pojavijo nadgradnje, distribuirani po celotnem omrežju, ki ga nadzorujemo. Malo namreč koristi zaščita, ki se neke nove nevarnosti še ne zaveda.

Upravljanje varnostnih rešitev v okoljih, ki so večja od nekaj deset uporabnikov, lahko postane nadležno opravilo. Da, res lahko nastavimo, da se posodobitve protivirusnih definicij in programov sprožajo samodejno, vendar pa nismo nikoli prepričani, ali se je vse izvedlo, kot smo nastavili, torej da ni prišlo do napak pri dostopu do strežnikov ali pri osveževanju programa na posameznem računalniku ali pa, da uporabnik ni morda (namenoma) onemogočil samodejnega posodabljanja oziroma celo odstranil zaščito.

V takih primerih podjetja, ki ponujajo varnostno programsko opremo, praviloma ponujajo svojim strankam tudi posebno nadzorno konzolo, poseben nadzorni center. Z njim torej sistemski upravitelji dobimo ključen nadzor nad tem, kaj se dogaja s kupljeno varnostno rešitvijo po posameznih računalnikih v omrežju, kateri računalniki so zaščiteni, kateri ne, dobimo pa tudi pregled nad razpoložljivostjo prostih licenc.

Odstranjevanje iz ukazne vrstice

Kadar je bil programski paket v računalnik nameščen prek Microsoftovega Installerja, si lahko pri odstranjevanju nameščenih programskih paketov pomagamo z uporabo ukazov WMI (Windows Management Instrumentation).

Odprite ukazno vrstico z upraviteljskimi privilegiji

Vpišite: WMIC. Ukazna vrstica bo pokazala nekaj podobnega kot:

wmic: root\cli>

Vpišite:

product get name

Ukaz vam vrne seznam nameščene programske kode.

Nato lahko vpišete:

product where name="" call uninstall /nointeractive

Pri čemer v narekovajih prepišete ime enega izmed programskih paketov s seznama, ki ste ga dobili v prejšnjem koraku.

Programski paket se bo odstranil.

Postopek si lahko napišete v skripto, ki jo računalnik požene ob prijavi uporabnika v sistem.

Zaščita za domačo rabo

Malce bolj razvito domače računalniško omrežje je navadno sestavljeno iz enega do dveh namiznih računalnikov, vanj pa se navadno priključujejo tudi službeni prenosniki, ki jih tako radi nosimo domov, da še v svojem prostem času delamo za ljubi kruhek. Vedno pogosteje pa se v domače omrežje vključujejo tudi druge naprave, ki so namenjene shranjevanju podatkov (omrežni diski), zabavi (Hi-Fi komponente, televizorji) ali pa drugim opravilom (tiskalniki, fotoaparati). Vse te naprave, razen računalnikov, so zaenkrat še tako nenavadne, da jih škodljiva koda zaenkrat še pušča pri miru (koliko časa še?). Operacijski sistemi računalnikov pa so na prepihu in so brez izjeme vsi (pa čeprav gre za Mac OS) podvrženi takim ali drugačnim nevarnostim, ki jih pobiramo v spletu, se nam nalagajo v poštne predale.

Zato je seveda smiselno in zelo priporočljivo, da v domačih računalnikih "čepi" tudi katera izmed komercialnih ali brezplačnih varnostnih rešitev.

V kontekstu primerjave rešitev za varovanje domačega okolja z rešitvami za poslovne sisteme je treba izpostaviti, da je domača okolja praviloma enostavno upravljati. Domači sistemski upravitelj se brez najmanjših težav sprehodi od računalnika do računalnika, nastavi vse potrebno, da se programi sami posodabljajo z najnovejšimi popravki. Enkrat na teden ali pa takrat, ko pač sedi pred računalnikom, pa ob kakšnem delu sproti še preveri, ali je vse v redu. Programi seveda znajo tudi sami zaznati, da se dogaja kaj čudnega, da se niso naložili vsi moduli (npr. za ščitenje elektronske pošte v odjemalcih) in uporabniku dajo z alarmom, pogovornim oknom ali "balončkom", ki se prikaže v opravilni vrstici, dovolj velik signal, da bo domači računalniški znalec znal ukrepati, če ne drugače, pa bomo dobili vsaj vprašanje: "Ati/mami, kaj pomeni tale veliki rdeči znakec tu desno spodaj?"

Poslovno okolje

Smisel informatike v podjetju je omogočati zaposlenim, da ob pomoči informacijske tehnologije delajo, kar morajo delati, s čim več avtomatizacije (Je še kje kakšna tajnica, ki piše nalepke z naslovi za pošto na roko in ne uporablja spajanja dokumentov?) in s čim manj zapleti. Glede na to, da so računalniki seveda prav zelo neumne naprave, če jih ne znamo pravilno krmiliti, prihaja v praksi do takih in drugačnih zapletov, ki jih sistemski upravitelji zaradi prizanesljivosti do uporabnikovnikoli ne oznanjamo prav preveč na glas.

Ko se v ta (ne)urejeni kaos uporabniških izkušenj in težav vmešajo še ne prav prijazni in ne preveč simpatični programi, ki na primer uporabniku zagrenijo življenje s precej upočasnjenim delovanjem računalnika ali pa ga obveščajo, da je njegov računalnik okužen in da mora plačati 25 dolarjev nekemu neznanemu podjetju, pride kmalu do "dvignjenih pokrovk" in glasnejših pogovorov med njimi in sistemskim upraviteljem.

Ta se najbrž sprašuje, kako je lahko prišlo do okužbe kljub nameščeni varnostni programski opremi. Odgovor se velikokrat skriva v nenameščenih popravkih operacijskih sistemov, ki se jim navadno uporabniki upirajo, saj njihovi namestitvi sledi osovraženi vnovični zagon računalnika.

Boljši programi za varnost računalnikov znajo uporabnike in odgovorne za varnost omrežja opozarjati, da popravki sistema niso nameščeni, saj so prav ti popravki operacijskih sistemov eden izmed ključnih dejavnikov v varnosti celotnega omrežja. Zato se jim sistemski upravitelji in uporabniki nikakor ne bi smeli izogibati. Za upravljanje z njimi lahko seveda uporabimo Microsoftovo storitev WSUS, ki je na voljo brezplačno.

Ko enkrat izberemo izdelovalca varnostne rešitve, je treba poskrbeti, da jo bomo tudi čim hitreje in brez večjih težav namestili v vse računalnike v podjetju. Splošen napotek, ki pravzaprav velja za programske pakete vseh izdelovalcev je, da računalniki, na katere nameščamo novo varnostno rešitev, ne smejo imeti nameščene podobne programske opreme drugega izdelovalca. Ti programi se namreč kar precej globoko usidrajo v drobovje operacijskega sistema in zato ob sebi ne prenesejo podobnih organizmov.

To je v omrežju z nekaj deset, sto ali tisoč računalniki lahko slaba novica, saj bo to pomenilo, da bo treba prej odstraniti vse programe, ki bi se lahko vmešavali v delovanje izbranega programskega paketa. Če smo imeli prej rešitev, ki je že poznala delo z osrednjo upravljavsko konzolo, bomo lahko postopek avtomatizirali. V nekaterih primerih si bomo lahko pomagali z ukazno vrstico (glej okvirček), včasih pa tudi to ne bo delovalo in nam bo preostalo le še precej nadležno posedanje pred vsakim računalnikom posebej in pritiskanjem na "uninstall" gumbe.

Centralno upravljanje za podjetja

Želja in cilj sistemskega upravitelja je, da bi lahko čim več nalog, ki so vezane na upravljanje z varnostnimi rešitvami v omrežju, upravljal z enega mesta. Praktično vsi izdelovalci protivirusnih rešitev ponujajo upraviteljem take osrednje "nadzorne konzole".

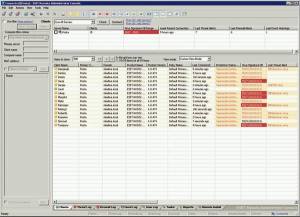

V enem vmesniku tako dobimo zbrane podatke o tem, kakšne naprave so vključene v omrežje, katere imajo nameščeno varnostno programsko opremo in katere ne, kakšen je status teh programov (posodobljen, neposodobljen, deluje, ne deluje ...).

Ena izmed najbolj zaželenih zmožnosti centralnega upravljavskega sistema je možnost nameščanja varnostnih programov s potiskom (push install) na posamezen računalnik oziroma nameščanja s skripti ob zagonu računalnika ali ob prijavi uporabnika v sistem. Ko imajo vsi ciljni računalniki nameščeno pripravljeno programsko opremo, pa sistem prevzame vlogo distribucije nastavitev in popravkov.

Po namestitvi varnostnega programskega paketa v računalnik ta prevzame vlogo "agenta" , ki komunicira z nadzornim programom in mu sporoča podatke o različici nameščene programske opreme, različici protivirusnih definicij, pošilja podatke o morebitnih varnostnih "incidentih", na primer imena zaznanih okuženih datotek in s katerim škodljivcem so bile okužene.

Prek nadzornih konzol lahko izvedemo tudi obsežnejša skeniranja celotnega omrežja oziroma vseh računalnikov, z nameščeno protivirusno programsko opremo ali pa izdelamo urnik, ko se bodo takšna opravila izvajala. Naš nasvet bi bil, da si izberete termin, ko je večina računalnikov nedejavnih (čas malic ipd.), saj so skeniranja diskov navadno povezana z večjo ali manjšo upočasnitvijo delovanja računalnikov.

Nadzorne konzole šestih različnih izdelovalcev varnostnih rešitev smo preizkušali v virtualnem okolju. V laboratoriju imamo na voljo strežnik HP ML 350 z dvema 3,2 GHZ procesorjema Xenon in 18 GB pomnilnika z nameščenim VMWare ESXi 4.0 hipervizorjem, ki služi kot virtualizacijska platforma za Mladinino produkcijsko okolje. Vanj smo namestili Windows Server 2003 Standard in nato vanj nameščali nadzorne konzole posameznih ponudnikov. Za preizkušanje potisnih namestitev smo uporabili tri virtualne namestitve Windows 7, ki so tekle v VMWare Workstation 7.0 na HP prenosniku Compaq 8510w. Glede na to, da se raznovrstne rešitve ne prenašajo najbolje, smo s pridom uporabljali možnost obeh virtualizacijskih okolij - s "posnetki" (snapshot) posameznih računalnikov in strežnika smo tako hitro vzpostavili začetno stanje in lahko smo se lotili nameščanja druge rešitve.

Glede na to, da je tako različne rešitve za upravljanje varnostnih rešitev, kot so opisane v pričujočem članku, skoraj nemogoče ukalupiti in jih poenotiti na skupni imenovalec, smo se odločili, da tokrat zanje ne bomo podeljevali zlatih Monitorjev.

ESET Remote Administrator Console

ESETov daleč najbolj znan izdelek je NOD32, Remote Administrator Console pa omogoča centralizirano upravljanje njega in drugih programskih paketov ESET. Namestitev in delovanje sta le navidez zapletena. Nekaj časa je treba posvetiti pripravi namestitvenih paketov in urejanju konfiguracij za odjemalce v omrežju. Načinu dela pa se seveda hitro privadimo. Pri tem nam zelo pomaga priročna pomoč, ki nas korak za korakom pripelje do rezultata.

S spletnih dveri izdelovalca je torej najprej treba prenesti datoteke, ki jih bomo uporabili za izdelavo namestitvenih paketov, recimo NOD32. Če imamo v omrežju že novejše računalnike, to pomeni, da bomo izdelali vsaj dva namestitvena paketa za odjemalce (32- in 64-bitno namestitev). Če upravljamo omrežje, v katerem uporabniki govorijo različne jezike, lahko pripravimo ločene pakete za vsako jezikovno različico posebej. Ko imamo enkrat pripravljeno namestitveno datoteko, pa se že lahko lotimo nameščanja teh paketov po računalnikih v omrežju.

Pri ESETu so si zamislili nekaj načinov, kako priti do namestitve. Prvi je tako imenovani "push install", s katerim takoj sprožimo namestitev na ciljnem računalniku. Namestitev potrebuje upraviteljske pravice, zato bomo najbrž vprašani po ustreznem uporabniškem imenu in geslu.

Druga možnost, pri kateri ni potrebe, da bi bili vsi ciljni računalniki prižgani, pa je uporaba namestitvenega programa ESET, ki ga izvedemo prek logon skripte. Tretji način pa je pošiljanje namestitvenega programa prek elektronske pošte ali pa ga odložimo v intranet in uporabnike obvestimo o lokaciji. Po zagonu se bo iz strežnika samodejno prenesel celoten namestitveni paket. Po namestitvi ga že lahko vidimo na seznamu uspešno nameščenih. Vedno pa ne gre gladko, zato je na voljo tudi podroben seznam napak.

Žal pa se ESETov sistem namestitve programskih paketov ne znajde najbolje v situacijah, ko je v računalnik že nameščen npr. NOD32. Če ga želimo upravljati z osrednjegamesta, bo potrebna ročna odstranitev programa s ciljnega računalnika, šele nato ga lahko namestimo iz osrednje konzole in tako nad to namestitvijo pridobimo popoln nadzor.

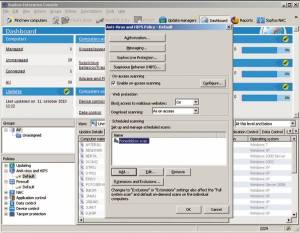

Remote Administrator omogoča izdelavo tipičnih konfiguracij, ki jih nato distribuiramo različnim skupinam. Urejevalnik nastavitev je silno podroben in pravzaprav ni možnosti, ki je ne bi mogli nastaviti. To je velika prednost, saj veščemu upravitelju omogoča nastavljanje prav vseh parametrov delovanja programskega paketa, malce manj veščemu pa to hkrati predstavljala problem, saj se bo moral precej poglobiti v posamezne parametre.

ESET Remote Administrator Console

Izdeluje: ESET, www.eset.com

Prodaja: SiSplet, www.sisplet.si.

Za: Enostavnost uporabe.

Proti: Občasno težave pri potisni namestitvi klientov.

Sophos Enterprise Console

Sophos se s svojimi izdelki skoraj namenoma izogiba domačim uporabnikom in vse svoje sile usmerja v zagotavljanje informacijske varnosti podjetjem, zato je bilo pričakovati, da bo nadzorna konzola za njihove izdelke zrela in zmogljiva aplikacija.

"Armaturna plošča", na katero se nam odpre pogled ob zagonu konzole, je zelo pregledna in sistemski upravitelj že na prvi pogled vidi vse podatke, ki bi ga utegnili zanimati. Poleg nekaj suhoparne statistike o skupnem številu naprav so precej bolj zanimivi grafično prikazani merilniki prestreženih virusov, sumljivih datotek, oglasnih vsiljivcev (adware), poleg tega pa upravitelj tudi hitro vidi, kakšno število računalnikov je skladno z definiranimi politikami podjetja in koliko jih je konzoli prijavilo napake.

Še posebej lepo je izveden pregled nad napravami, ki jih Enterprise Console najde v omrežju. Te lahko prikazujemo po različnih kriterijih, na primer: prižgani/ugasnjeni računalniki, računalniki brez požarnega zidu Sophos, upravljani računalniki z napakami in tako naprej. Za vsak računalnik se nam izpišejo tudi podatki, ki jih program zbira s poizvedbami v samem ciljnem računalniku (opis računalnika, nameščen paket popravkov, domena, IP naslov in dodeljena skupina), prikličemo lahko tudi podrobne podatke o statusu posodobitev programske opreme Sophos. Glede na to, katere izdelke imamo licencirane, lahko v konzoli sledimo podatkom za posamezne funkcije: protivirusna zaščita, požarni zid, podrobnosti o sistemu NAC (Network Access Control). Glede na definirane "politike" pa lahko seveda sledimo tudi kontroli aplikacij (npr. aplikacijam za hipno sporočanje - MSN, izmenjavi datotek prek omrežij P2P omrežij, oziroma vsem aplikacijam, ki bi lahko za podjetje pomenile varnostno ali pravno tveganje - seznam aplikacij ter podatkovnih in datotečnih tipov, ki jim zaščita zna "slediti", je precej dolg). V konzoli pa lahko vidimo tudi naprave, ki smo jih blokirali ali jim pozorno sledimo (ključki USB, enote DVD, WiFi).

Vsaki od teh komponent Sophosove varnostne rešitve lahko določimo eno ali več "politik" (in jih nato pripnemo določeni skupini ali specifičnemu računalniku), tem pa podrobno nastavimo parametre delovanja, na primer način obveščanja in ravnanja programa ob odkritih škodljivcih, dodajamo izjeme ali avtoriziramo programe, ki jih je varnostna programska oprema prepoznala za škodljive (pa to morda niso ali pa jih enostavno želimo "spustiti" v rabo).

Sophos Enterprise Console

Izdeluje: Sophos, www.sophos.com

Prodaja: Sophos Slovenija, www.sophos.si.

Za: Informativnost vmesnika

Proti: Ne prav podrobno nastavljanje posameznih odjemalcev.

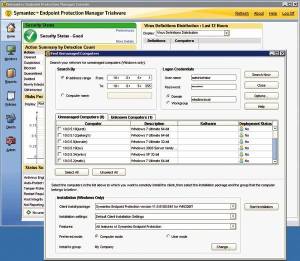

Symantec Endpoint Protection Manager

Symantec je na svetovnem trgu eden največjih ponudnikov varnostnih rešitev in njegov portfelj izdelkov se še zdaleč ne konča pri protivirusnih programih za domače uporabnike. Široka paleta programov se osredotoči v Symantec Endpoint Protection Managerju, ki skrbi, da z vsemi temi aplikacijami krmilimo z osrednjega mesta.

Za nemoteno delovanje mora biti na strežniku nameščen spletni strežnik IIS. Prav zahteva po nameščenem spletnem strežniku nas napelje na misel, da bodo uporabniki deležni tudi spletne različice konzole. Najprej je tu običajna spletna konzola, ki je pravzaprav enaka tisti v samostojni aplikaciji, enaka je tudi javanska različica. Obe seveda omogočata, da je Symantec Endpoint Protection možno nadzorovati od koderkoli.

Preden začnemo resno uporabljati vse možnosti, bomo morali namestiti odjemalce na posamezne računalnike. Pri tem opravilu nam pomaga čarovnik Migration and Deployment Wizard, s katerim zgradimo primeren namestitveni paket, ki ga potem lahko potisnemo do računalnikov .

V levem vzdolžnem pasu okna Endpoint Protection Managerja so nanizane dobro razumljive ikone, ki pripeljejo do glavnih sklopov uporabe. Na začetnem zaslonu je na voljo vsa pomembna statistika: različice aktualnih protivirusnih definicij, število zaznanih groženj varnosti, osnovna statistika po "nezaželenih" statusih posameznih računalnikov. Z zunanjega sveta pa konzola pobira podatke Symantecovega ThreatCon globalnega semaforja, ki je bil v času pisanja tega članka na drugi stopnji (povišan).

Pod ikono "Monitors" se skriva sproten prikaz stanja varnosti v omrežju, z grafično prikazanimi detajli o grožnjah, v delu "Reports" pa si upravljalec strežnika lahko sestavi različna poročila o delovanju ter določi, kakšna poročila se bodo generirala avtomatično in se pošiljala po elektronski pošti.

Kot je pričakovati, se glavno "orožje" skriva v politikah, s katerimi lahko zelo natančno določimo, kako se bodo programi v posameznih skupinah računalnikov obnašali, kdaj in kakšni pregledi datotečnih sistemov se bodo poganjali, kako se bodo programi odzivali na zaznane škodljivce in drugo. Razdelek "Clients" pa bo najbolj uporaben ob zaznavanju novih računalnikov, nameščanju varnostnih programskih paketov in distribuiranju konfiguracij. Pri razvejeni konfiguraciji omrežja lahko zaznavanje novih in še nezaščitenih naprav traja kar precej časa. Pravzaprav je vse, kar lahko Protection Managerju zamerimo, razmeroma leno delovanje, ki bi lahko bilo hitrejše.

Symantec Endpoint Protection Manager

Izdeluje: Symantec, www.symantec.com

Prodaja: CHS, www.chs.si.

Za: Enostavno urejanje politik in informativen vmesnik

Proti: Tu in tam slabša odzivnost.

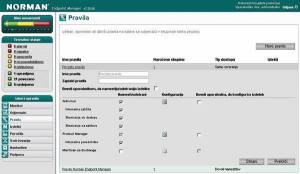

Norman Endpoint Manager

Presenetljivo in zelo pohvalno je, da nas je namestitveni program nagovoril po domače. Prevodi so sicer tu in tam okorni, a to nič ne skazi presenečenja. Pa se ne konča pri namestitvi, kajti prevedena je celotna zbirka, tudi programski paketi za nameščanje končnim uporabnikom.

Sama zasnova upravljanja je minimalistična. Ob prvem zagonu Endpoint Managerja opravimo nezahtevno namestitev, v kateri določimo vrsto operacijskih sistemov, ki jih bomo ščitili, in katere jezikovne različice programov se bodo uporablje. Priporočeno je, da v razdelku "Vzdrževanje" najprej ustvarimo upravitelja in mu določimo geslo.

Za nameščanje odjemalcev nam ni treba izdelovati paketov, kot je v navadi pri drugih izdelovalcih, temveč programu samo pokažemo, v katere računalnike naj namesti programski paket. Kadar je namestitev neuspešna, pa kljub vsemu lahko uporabimo paket MSI, ki ga izdelamo za take primere. Namestitveni paket bo vseboval vse potrebne podatke, da se bo nameščeni program zavedal, da pripada skupini nadzorovanih računalnikov in kam mora torej sporočati statuse, napake in podobno.

V razdelku "Monitor" se sproti izrisujejo grafi, kjer so prikazane napake, alarmi (npr. ob okužbah) in opozorila (odjemalec ni posodobljen). S pritiskom na ikono "Odjemalec" so nam na voljo izčrpni podatki o odjemalcih v omrežju, tako tistih, ki so upravljani, kot tudi tistih, ki še nimajo odjemalcev Norman. Kot je v navadi pri vseh doslej opisanih rešitvah za podjetja, je za upravitelja še največ dela s sestavljanjem tipične konfiguracije zaščitne programske opreme. V "Pravilih" nastavimo, kako se bodo obnašale posamezne komponente programskega paketa Norman Endpoint Security, in določimo urnike intenzivnih pregledov računalnikov v omrežju.

Med nastavitvami pa najdemo tudi zanimivo rešitev upravljanja dogodkov, saj lahko za vsak dogodek (alarmi, napake, opozorila in delte teh parametrov) nastavimo prožne meje, ki nato prožijo različna sporočanja. Tako lahko nastavimo, da se ob določeni količini zaznanih okužb računalnikov sproži generiranje poročila in pošiljanje po elektronski pošti, pasti SNMP, s sporočili SMS ali pa se zapis posreduje syslog strežniku.

Če se zgodi najhujše in nam Normanovi nadzorni programi zaradi takšnega ali drugačnega vzroka nehajo delovati (okvara strežnika, na primer), lahko z restavriranjem rezervnih kopij, ki jih prav tako nastavimo v razdelku vzdrževanje, hitro povrnemo delujoče stanje.

Norman Endpoint Manager

Izdeluje: Norman, www.norman.com

Prodaja: faeton d.o.o., www.norman.com

Za: Poslovenjen uporabniški vmesnik, enostavnost rabe.

Proti: Neatraktiven videz uporabniškega vmesnika.

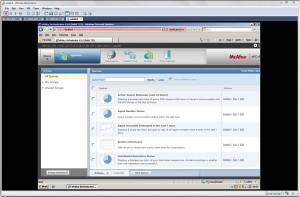

McAfee ePolicy Orchestrator

McAffejev Scan je bil najbrž prvi protivirusni program, s katerim se je pred dvajsetimi ali petindvajsetimi leti srečal povprečen uporabnik. Do danes pa je McAfee postal eden največjih ponudnikov, ki izdeluje vrhunske rešitve za zagotavljanje informacijske varnosti. ePolicy Orchestrator je ključna komponenta v njihovi zbirki programov, saj jih smiselno povezuje in omogoča centralizirano upravljanje.

Namestitev ni najbolj enostavna. Operacijski sistem mora biti strežniške izvedbe (najmanj Windows 2003/2008), potrebuje povezavo na zbirko podatkov MS SQL (tudi Express), nameščen pa mora biti tudi spletni strežnik. Po končani namestitvi Orchestratorja sledi še kar nekaj potrebnih korakov, ki pa so dobro dokumentirani. Na drug strežnik oz. računalnik je treba namestiti tako imenovani Agent Handler, ki je vez med posameznim računalnikom in ePolicy Orchestratorjem. Njihov namen (lahko jih je več v omrežju) je prerazporediti omrežni promet, ki nastaja med delovanjem celotnega sistema McAfeejevih izdelkov in glavnim nadzornim sistemov ePolicy Orchestrator, hkrati pa skrbijo tudi za distribucijo politik, ki jih uveljavljamo v celotnem omrežju.

Orchestrator je osrediščen okrog spletne storitve. Dobro so seveda podprti vsi najbolj uporabljani spletni brskalniki.

Sam nadzorni sistem je zelo kompleksen in zato priporočamo v branje obsežno dokumentacijo, na voljo pa so tudi video demonstracije. Zaradi svoje komplekstnosti je očitno tudi računsko zahteven, saj v primeru, da bomo prek njega upravljali več kot 250 odjemalcev, pri McAffeju priporočajo namenski strežnik.

Zelo močna točka celotnega Orchastratorja je ustvarjanje poizvedb oziroma poročil. V samem sistemu je že precej predlog, ki omogočajo podrobno analizo dogajanja v omrežju. Kot rečeno, Orchestrator ni namenjen samo upravljanju s protivirusno programsko opremo, marveč upravljanju vseh vidikov informacijske varnosti v podjetju. S čarovnikom za poizvedbe pa lahko radovedni sistemski upravitelj enostavno pridobi še kopico drugih statistično že obdelanih prikazov.

Tudi ePolicy Orchestrator zna (seveda ob pomoči Agent Handlerjev) zaznavati nove naprave v omrežju in prikazati tiste, ki niso ustrezno zaščiteni. Tudi avtomatična oziroma potisna distribucija varnostnih rešitev je izvedljiva.

McAfee ePolicy Orchestrator

Izdeluje: McAfee, www.mcafee.com

Prodaja: Real Security, www.real-sec.si

Za: Celovit nadzor varnosti v podjetju.

Proti: Kompleksna namestitev.

Vipre Enterprise Premium

Vipre je razmeroma mlad izdelek, saj se je o njem začelo pisati pred približno štirimi leti, ko so Vipre v podjetju Sunbelt najprej ponudili kot protivirusno zaščito za poštne strežnike exchange. Sredi letošnjega podjetja pa je Sunbelt postal del korporacije GFI, ki je znana po številnih izdelkih, ki informatikom lajšajo vsakdanje težave.

Uporabniški vmesnik nadzorne konzole je nekoliko nenavaden, saj se precej bolj opira na menuje in zavihke kot pa na grafične ponazoritve - ikone. Celi sklopi nastavitev, npr. podrobno nastavljanje tipične konfiguracije odjemalca, se odpirajo v ločenih oknih. Koristno pa je, da je izdatno podprto tudi delo s kontekstualnimi menuji (klik desnega mišjega gumba), saj lahko tako hitro dosežemo vse operacije, ki jih je nad posameznim predmetom mogoče izvesti.

Kot bi pričakovali, lahko izdelamo več politik, vsaka pa lahko pokriva določeno skupino ciljnih računalnikov (na primer ločimo strežniške namestitve od namiznih računalnikov). Podrobnejše nastavljanje posameznih funkcij programskega paketa je sicer dobro izvedeno, a ni tako podrobno, kot smo opazili pri nekaterih drugih predstavljenih izdelkih.

Izdelava distribucijskih paketov, s katerimi program sam potisne namestitev varnostne rešitve na ciljni računalnik, je sila enostavna in hitra (končni rezultat so MSI, MST ali EXE paketi za namestitev). Ko je to delo opravljeno, lahko vklopimo avtomatično nameščanje programskega paketa Vipre v računalnike. Avtomatika bo naredila svoje in praktično brez dodatnega dela (seveda, če imamo računalnike že prej pripravljene na namestitev protivirusne zaščite - glej okvirček). A ta avtomatika ni vedno dobrodošla, zato je, jasno, možno namestitve opraviti tudi "polavtomatsko". Ker se nadzorna konzola zna povezati v aktivni imenik, lahko iz imeniške strukture poberemo računalnike v organizacijskih enotah ali pa jih ročno poklikamo. Namestitev se v izbranih računalnikih od tu naprej izvaja avtomatično.

Nekateri povsem neškodljivi programi, ki jih sistemski upravitelji redno uporabljamo, so v večini varnostnih rešitev prepoznani kot škodljiva koda (primer: Angry IP Scanner). Za take primere, ko želimo kak poseben program obvarovati pred agresivno zaščito, so vgradili tudi možnost dodajanja izjem. Tudi specifičnim skupinam kode lahko pogledamo skozi prste, na primer legitimnim programom za dostop do namizij (VNC, TeamViewer ipd.) ali pa malce bolj nasilnim programom za e-poštno trženje (beri: smetje).

Vipre Enterprise Premium

Izdeluje: GFI (nekdanji Sunbelt), www.gfi.com

Prodaja: Org. tend, www.tend.si

Za: Učinkovito potisno nameščanje odjemalcev.

Proti: Neintuitiven uporabniški vmesnik.