Mafijski virusi

V zadnjih mesecih ne le beremo, temveč tudi iz prve roke poslušamo zgodbe uporabnikov, ki jim je virus zaklenil podatke v računalniku in terja plačilo odkupnine. To podatke včasih vrne, včasih ne. Medtem ko so edina univerzalna rešitev varnostne kopije, si oglejmo, od kod prihajajo virusi, ki uporabljajo čisto mafijske metode.

Prvi znani izsiljevalski virus se je širil z disketami. Slika: Jan Hruska, Computer viruses and anti-virus warfare, 1992.

Zvijača nikakor ni nova, temveč je stara toliko kot človeštvo. Nekaj zasežemo ali nekoga ugrabimo in v zameno zahtevamo plačilo odkupnine. Leta 75 pr. n. št. so pirati v Egejskem morju napadli ladjo, na kateri je bil Julij Cezar, ga ugrabili in zahtevali 20 talentov srebra odkupnine (640 kilogramov). Cezar jih je domišljavo popravil, da je zagotovo vreden več, zato so na koncu zahtevali 50 talentov srebra, jih po 38 dneh dobili in Cezarja izpustili. In Cezar? Kasneje je pirate polovil, jim pobral srebro in jih križal.

Ugrabitve ljudi in zasege občutljivih podatkov so v dveh tisočletjih izpopolnili, a z razmahom interneta je izsiljevanje dobilo povsem nove razsežnosti. Čemu neki bi tratili čas s pisanjem destruktivnih virusov, če od tega nimamo nič? Ali zakaj neki bi se ukvarjali z nevarnimi ugrabitvami pomembnih in bogatih ljudi, če pa lahko velikanski množici internetnih uporabnikov izpulimo po nekaj stotakov in naberemo bistveno več ob zanemarljivem tveganju? Na prizorišče so vstopili izsiljevalski virusi (s tujko ransomware), za katere je bil izum bitcoina kakor mana z neba.

Eden izmed nenavadnejših izsiljevalskih virusov je bil Oleg Pliss, ki je uporabil funkcijo Find My iPhone.

Računalniška kamena doba

Davnega leta 1989, ko so v CERNu ravno izumili splet, brskalnikov pa še ni bilo, so se virusi širili kar z disketami. Nekdo je 11. decembra iz Londona razposlal dvajset tisoč kuvert, v katerih so bile diskete z oznako AIDS Information Introductory Diskette in navodila za zagon programa. Kdor ga je resnično zagnal, je računalnik okužil s trojanskim konjem AIDS, ki je po 90 zagonih zašifriral datoteke in od uporabnika zahteval plačilo 189 dolarjev v poštni predal v Panami, češ da s tem obnavlja licenco programa.

Resnici na ljubo je program že ob namestitvi v drobnem tisku opozoril, da je treba za uporabo programa, ki je dejansko vseboval nekaj podatkov o AIDSu, kupiti licenco, in zagrozil s sankcijami. Kljub temu štejemo program za prvi primer izsiljevalskega programa. Njegovega avtorja, 41-letnega ameriškega zdravnika Josepha Lewisa Poppa, so kmalu aretirali in izročili Veliki Britaniji. Tam so ga obtožili izsiljevanja, a so ga na sodišču spoznali za neprištevnega, zato ni bil nikoli obsojen, temveč deportiran v ZDA. Strokovnjaki so program kmalu razvozlali in našli način za dešifriranje in obnovitev podatkov, ker je uporabljal simetrični algoritem.

Asimetrično šifriranje

Prednosti asimetričnega šifriranja smo v Monitorju že obširno opisali (Algoritmi, ki varujejo svet, Monitor 02/16), zato le na kratko. Uporabljamo komplementarna ključa, ki ju imenujemo javni in zasebni ključ. Če neko vsebino šifriramo z enim ključem, je ne moremo odšifrirati z istim ključem, temveč samo s komplementarnim. To je ključno za varne komunikacije in elektronsko podpisovanje, ista tehnologija pa je omogočila tudi razmah izsiljevalskih virusov.

Tehnologija asimetričnega šifriranja sega v 70. leta, ko so jo neodvisno izumili v vojaški in akademski sferi, v izsiljevalske viruse pa je prodrla šele v začetku tega tisočletja. Raziskovalca Adam Young in Mordechai Yung sta v znamenitem članku leta 1996 skovala termin kriptovirologija, ko sta se ukvarjala z analizo, kako lahko nepridipravi izkoristijo dognanja na področju asimetričnega šifriranja za pisanje zlonamerne programske opreme. Pokazala sta tudi dokaz koncepta kriptovirusa za Mace. In pri konceptu je skoraj deset let tudi ostalo, ko so se pisci virusov raje ukvarjali z iskanjem čim bolj izvirnih načinov povzročanja škode (Od starega do atomskega veka, Monitor 10/12).

Moderna doba izsiljevalskih virusov se je začela leta 2005, ko je razsajal GPCoder. Ta je poiskal podatkovne datoteke z značilnimi končnicami (doc, xls, zip, jpg, rar, html) in jih zašifriral ter zahteval plačilo 100–200 dolarjev. Ne pozabimo, da so bili to časi, ko bitcoina še ni bilo. Zato je GPCoder plačilo pričakoval v digitalni valuti e-gold ali na račun plačilnega sistema Liberty Reserve. Prve različice so uporabljale lasten šifrirni algoritem, ki so ga preiskovalci hitro razvozlali, za nameček pa je bilo 32-bitno geslo shranjeno v registru računalnika. Kasneje pa so nastale tudi različice z močnim asimetričnim šifriranjem (RC4 za zaklep datotek in 1024-bitni RSA za šifriranje ključa). Čeprav je preiskovalcem čez leta uspelo stopiti v stik z avtorjem, njegove identitete niso nikoli odkrili. Pandorina skrinjica se je odprla.

Po solidnem uspehu GPCoderja so posnemovalci začutili donosno tržno nišo in hitro sledili. Trojan.Ransom (to, da je eden prvih, vidimo tudi po zelo generičnem poimenovanju, ki so mu ga dodelili pisci protivirusnih programov) je računalnik zaklenil, češ da je našel piratsko programsko opremo. Archiveus je leta 2006 zašifriral podatke na disku in zahteval nakup zdravil v eni izmed treh spletnih lekarn, žrtev pa je morala piscem posredovati številko nakupa. Raziskovalci so v nekaj mesecih odkrili 30-mestno geslo za zaklep datotek, ki je bilo v vseh primerih okužbe enako.

Istega leta je sive lase povzročal tudi Cryzip, ki je uporabniške datoteke prekopiral v stisnjene datoteke (zip), zaščitene z geslom, originale pa izbrisal. Škode ni bilo veliko, ker je bilo geslo vgrajeno (hardcoded) v kodo programa, od tam so ga z vzvratnim inženiringom hitro pridobili.

VIRUSI

Zaklep sistema ali šifriranje podatkov

Izsiljevalski virusi se delijo v dve veliki skupini glede na to, kako hočejo izsiliti plačilo.

V prvi skupini so tako imenovani zaklepalni virusi (computer locker), ki onemogočijo ali omejijo uporabo sistema. Tak zgled so, recimo, programi, ki onemogočijo prijavo v Windows ali omejijo zagon aplikacij. Ti so manj usodni, ker jih z znanjem in ustreznimi orodji (protivirusni program, System Restore ipd.) lahko odpravimo, če pa to ne gre, vtaknemo disk v drug računalnik in rešimo podatke ter sistem znova namestimo. Zato izkoriščajo psihologijo, npr. nas obtožijo uporabe nelegalne programske opreme ali posedovanja pornografije in v zameno za odstop od kazenskega pregona terjajo plačilo zneska.

Drugo vrsto predstavljajo kriptovirusi (data locker), ki šifrirajo in prepišejo vse podatke na disku in zahtevajo plačilo v zameno za razkritje šifrirnega ključa. Ta skupina ne omeji delovanja računalnika. Ti predstavljajo resno nevarnost, saj ob pravilni izvedbi šifriranja ne moremo do podatkov.

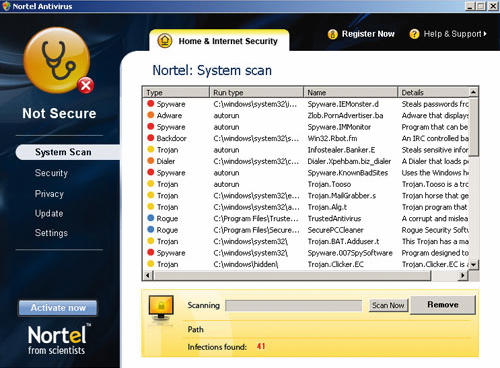

Omenimo, da je še vrsta lažnivih programov, ki v resnici ne povzročajo nobene škode, temveč se pretvarjajo, da so legitimni protivirusni programi, in kričijo, da so v računalniku našli na tone virusov (pravimo jim scareware). Da bi jih »odstranili«, terjajo plačilo, zamaskirano kot nakup polne licence, a se seveda po plačilu ne zgodi nič.

Nadlegovanje namesto šifriranja

Deset let se ne zdi dolga doba, a v računalništvu je to cela večnost. Pred desetimi leti so bili pisci izsiljevalskih virusov še precej nevešči, znanje o učinkovitem šifriranju pa slabše, zato tedaj takih zlonamernih programov ni bilo veliko. Redki predstavniki, ki so nam vendarle grenili življenje, pa so pogosto vsebovali osnovnošolske napake, zato je bilo podatke pogosto mogoče rešiti. K manjši priljubljenosti je prispevala tudi odsotnost zanesljivega in anonimnega plačilnega sistema.

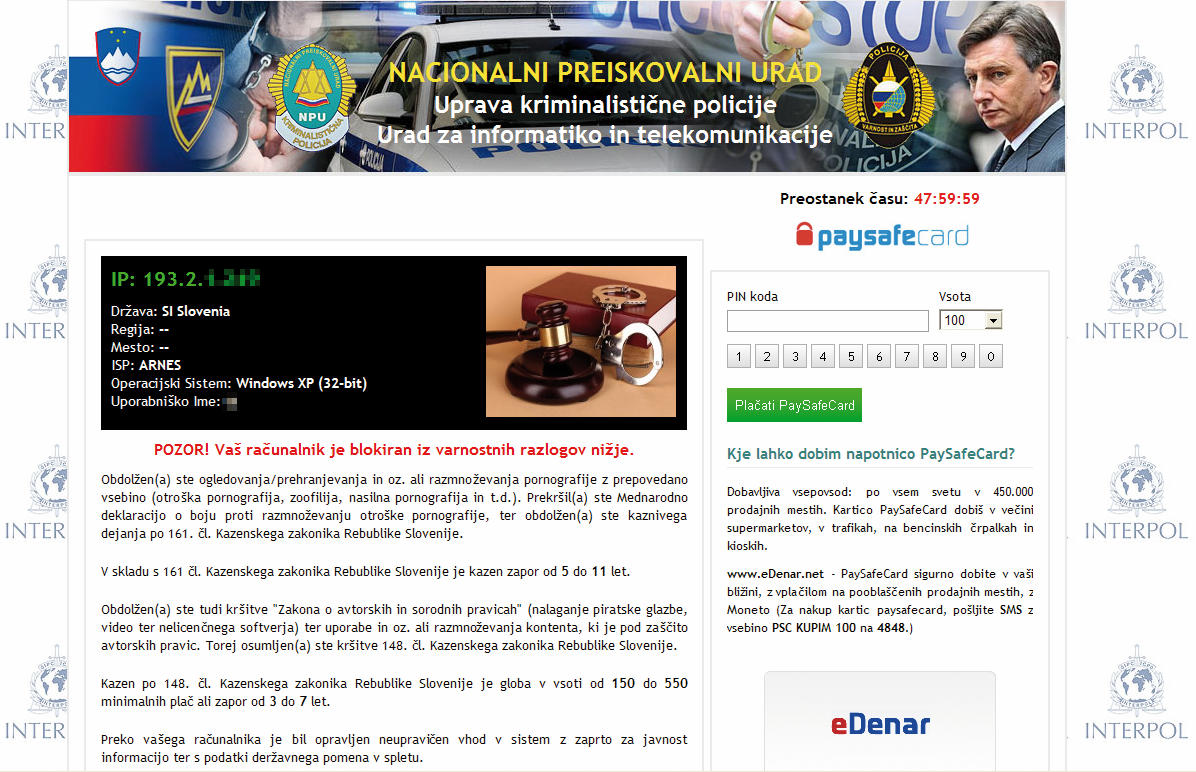

Zato niti ni presenetljivo, da so se v letih 2008–2012 širili izsiljevalski programi, ki so bolj računali na naivnost ali boječnost uporabnikov, kakor da bi povzročali resno škodo. Tedaj so bili priljubljeni lažni protivirusni programi (scareware), ki so »odkrili« viruse in zahtevali plačilo nekaj deset dolarjev za njihovo »brisanje«. Izplen za kriminalce je bil bolj pičel, zato so se preusmerili na zaklepalne viruse, ki so onesposobili kakšno ključno funkcionalnost sistema (prijavo, zagon programov, visoko ločljivost zaslona itd.) in v zameno za obnovitev zahtevali plačilo odkupnine. Tu in tam so k temu dodali še grozilno sporočilo, da gre za delo policije, ki je v računalniku odkrila piratsko programsko opremo ali pornografijo in bo žrtev kazensko preganjala, če se ne poravna in plača manjše odkupnine za svoje grehe. Virus Reveton, ki je tudi počel to, ima celo krajevno prilagojeno inačico, v kateri navaja člene slovenskega Kazenskega zakonika.

Povzročili so tudi kakšne neverjetne zaplete, kot je zaplet iz leta 2013, ko je 21-letni Jay Matthew Riley odkorakal na policijsko postajo v Virginiji vprašat, ali ga res preganjajo zaradi posedovanja otroške pornografije. Riley je staknil izsiljevalski virus, ki mu je prikazal lažno grozilno sporočilo o posedovanju otroške pornografije, a po velikem naključju jo je res imel, ni pa vedel, da je program lažen. Riley je bil kasneje tudi obtožen.

Reveton je krožil tudi v krajevno prilagojeni različici. Slika: SI-CERT.

Zlepa ali zgrda

In ker zlepa ni šlo, saj so ljudje kmalu spoznali votlost groženj, so zlikovci poskusili zgrda, vmes pa jim je Satoshi Nakamoto leta 2008 izumil še bitcoin, Tor Project pa sistem za anonimno komunikacijo. Edina zares neprecenljiva komponenta v računalniku so naši podatki, zato se je najbolj znan kriptovirus v zgodovini, CryptoLocker, lotil kar teh.

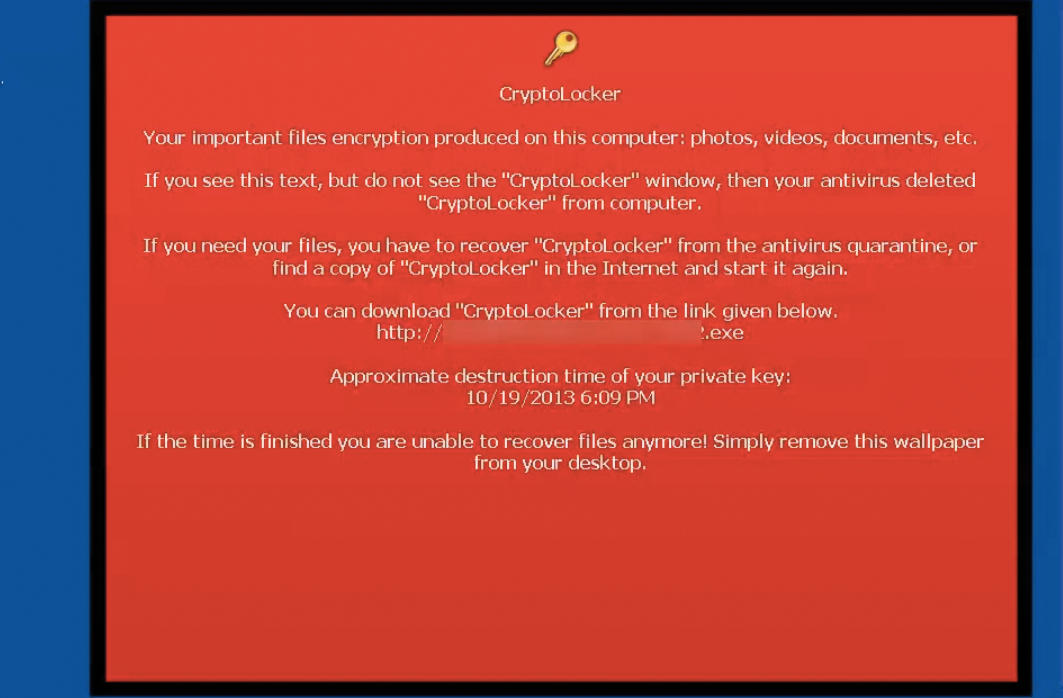

CryptoLocker se je v divjini znašel septembra 2013 in se hitro razširil po svetu. CryptoLocker je izpopolnjen kos programske opreme, ki se je širil kot izvršljiva priponka v elektronskih sporočilih in prek botneta Zeus. Po okužbi je poizkušal stopiti v stik z nadzornimi strežniki, kjer je ustvaril javni in zasebni ključ. Z javnim ključem je zašifriral datoteke v žrtvinem računalniku, zasebnega pa je shranil v nadzornem strežniku. Javni ključ je sestavil z algoritmom RSA in ga uporabil za šifriranje ustreznih ključev AES, s katerimi je dejansko šifriral lokalne datoteke (vsako s svojim ključem AES). Virus je zahteval plačilo dveh bitcoinov, kar je bilo ob vrhuncu norije konec leta 2013 vredno 2000 dolarjev, danes pa približno 800 dolarjev. Da je žrtev spravil v še večjo stisko, so se ključi uničili 72 ur po okužbi. Kasneje so zlikovci ugotovili, da je zanje še bolje, če tudi po 72 urah še omogočijo odklep, a ga zaračunajo dražje, in sicer kar 10 bitcoinov.

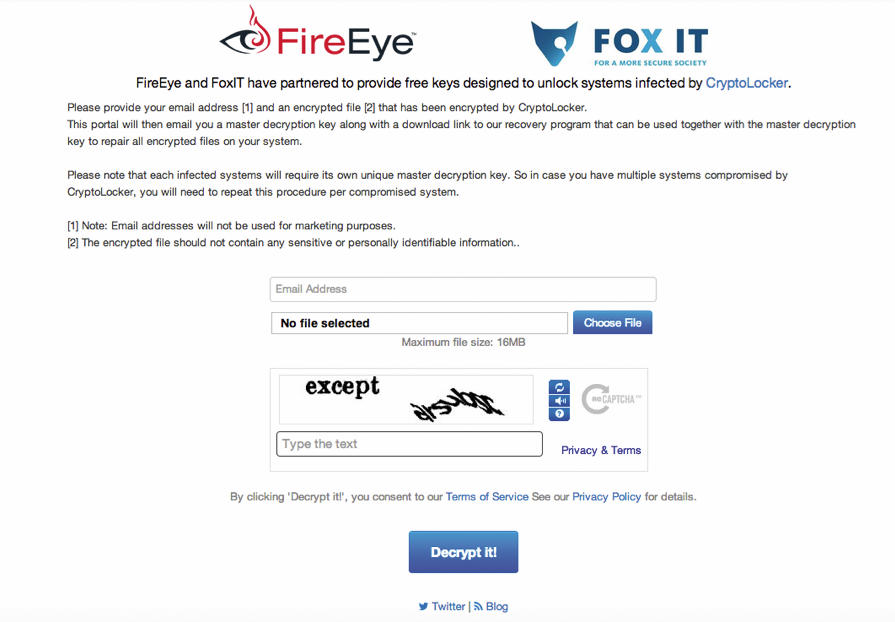

CryptoLocker smo k sreči leta 2014 premagali. V okviru operacije Tovar so policije več držav in podjetja za računalniško varnost zlomili botnet Zeus, prek katerega se je širil. FireEye in Fox-IT pa je s skrbno analizo kode uspelo sestaviti orodje za obnovitev datotek, ki analizira šifrirano datoteko in izlušči zasebni ključ RSA, s katerim je mogoče odkleniti ključe AES za dešifriranje datotek.

CryptoLocker sodi med prve in najbolj znane izsiljevalske viruse.

Kljub temu je bil CryptoLocker za svoje pisce izjemno uspešen, saj naj bi 1,3 odstotka žrtev plačalo odkupnino, in to jim je navrglo okrog tri milijone dolarjev. Zelo veliko ljudi je kljub razbitju virusa izgubilo podatke, saj so številni pred objavo orodja za povrnitev datotek že zdavnaj obupali in zbrisali okužene šifrirane datoteke.

Ta drugi val izsiljevalskih virusov je pljusknil tudi v naše konce, pojasnjuje vodja slovenskega SI-CERTa, Gorazd Božič, saj so že aprila 2012 prejeli prvo prijavo, in sicer okužbe z virusom RansomCrypt. Ker je uporabljal simetrično šifriranje z omejenim naborom ključev, so ga strokovnjaki ruskega protivirusnega podjetja Dr. Web hitro strli.

CryptoLocker in RansomCrypt sta svetla zgleda, ki so ju strokovnjaki zlomili. Na to pa ne smemo resno računati, ker je precej več primerov, ko to še ni uspelo in ni realistično pričakovati, da bi sploh kdaj. Kup posnemovalcev je – če naštejemo le nekatere: CryptorBit, CTB-Locker, SynoLocker, CryptoWall, Cryptoblocker (vsi 2014), Pclock, TeslaCrypt, VaultCrypt, CryptoWall 2.0, 3.0 in 4.0 in, naposled, Chimera (vsi 2015). Večinoma uporabljajo šifrirni algoritem AES, ki je ob dovolj dolgem ključu nerešljiva uganka, zato je edino upanje za zlom malomarno napisana koda.

FireEye in Fox-IT sta razvozlala CryptoLocker in izdelala orodje za odklepanje datotek.

Zaščita

Stoodstotna zaščita pred izsiljevalskimi virusi je samo ena – redno izdelovanje varnostnih kopij, ki med hranjenjem niso nikamor priključene. Protivirusni programi, požarni zidovi in nameščeni popravki programov so del osnovne higiene vsakega računalnika, niso pa dovolj. Preden dobijo definicijo novega virusa in zakrpajo vrzeli, je moral verjetno nekdo postati žrtev in to prijaviti.

Zrcaljenje podatkov (RAID) in sinhronizirane kopije v oblak (npr. OneDrive ali Dropbox) nas rešijo pred fizično poškodbo nosilca podatkov, ne pomagajo pa pri okužbah, saj lahko virusi zašifrirajo vse dosegljive kopije podatkov.

Zato še enkrat – redne varnostne kopije na ločene nosilce, posodobljeni programi in zdrava pamet pri neodpiranju nenavadnih elektronskih sporočil.

Sram te bodi

Chimera, ki je nastala novembra lani, je izsiljevanje privedla še korak dlje. Izsiljevalski virusi so namreč neuporabni, če ima žrtev varnostne kopije podatkov. V tem primeru računalnik pač tako ali drugače očistimo, obnovimo podatke in življenje teče dalje. A ker internet nikoli ničesar ne pozabi (razen gonilnikov za obskurne matične plošče), ljudje pa imajo navado v računalniku hraniti vse mogoče, Chimera grozi z razgaljenjem vseh datotek v internetu, če ne plačamo odkupnine. Diametralno nasproten pristop, a po drugi strani zelo učinkovit. Za zdaj ni nobenih dokazov, da bi Chimera dejansko objavljala kakršnekoli zaplenjene datoteke. Virusi v nadzorno-krmilne strežnike navadno odložijo le šifrirni ključ, ki zasede malo prostora, hranjenje vseh šifriranih datotek pa bi bilo preobsežno, saj se okužbe štejejo v milijonih. Pa tudi prenos tako velikih količin podatkov prek interneta pri uporabniku ne bi ostal neopažen.

SPREMLJANJE

Aktivna tudi Policija in SI-CERT

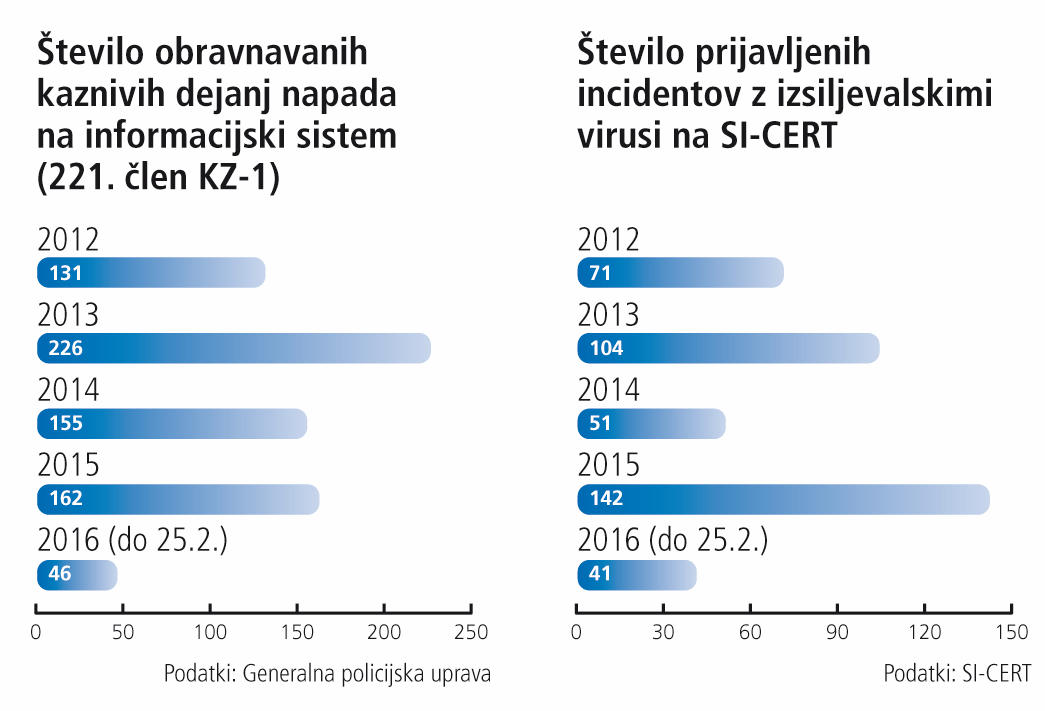

Na Generalni policijski upravi so nam potrdili, da slovenska policija spremlja redne prijave okužb z izsiljevalskimi virusi, ko so oškodovane tako fizične kot pravne osebe.

Avtorji in imetniki takih virusov zagrešijo kaznivo dejanje izdelovanja in pridobivanja orožja in pripomočkov, namenjenih za kaznivo dejanje (306. člen Kazenskega zakonika), za kar je zagrožena zaporna kazen do enega leta. Uporaba teh virusov pa ima znake kaznivega dejanja napad na informacijski sistem (221. člen KZ-1), za kar je zagrožena zaporna kazen do dveh let zapora ali v primeru nastanka večje škode (nad 50.000 EUR) od treh mesecev do pet let zapora.

Število prijav slednjega kaže spodnji graf, natančnejše statistike o načinu storitve kaznivega dejanja (napad DDoS, izsiljevalski virusi, vdori itd.) pa ne vodijo. Podobno je tudi število prijav na SI-CERT, kjer so jih do danes sprejeli dobrih štiristo, še približno toliko ljudi pa se je obrnilo nanje tudi po telefonu, pojasnjuje Gorazd Božič.

Zaradi uporabljene tehnologije (bitcoin, Tor, botneti, večkratne preusmeritve naslovov DNS) je odkrivanje storilcev oteženo oziroma manj uspešno, priznava predstavnik policije za odnose z javnostmi, Drago Menegalija.

Naša policija in SI-CERT sodelujeta z Europolom in Centrom za kibernetski kriminal (Europol Cybercrime Centre), v skupnih preiskovalnih skupinah predstavnikov policij in tožilstev iz različnih držav ter neposredno z nekaterimi drugimi policijami pri pregonu teh dejanj, končni pregon pa navadno opravijo policije velikih držav.

Raznolikost ni ovira

Izsiljevalski virusi sicer niso omejeni na Windows, kot bi mogli iz doslej opisanih zgledov napak sklepati, je pa taka velika večina, pojasnjuje Božič.

Kljub temu so letos odkrili KeRanger, ki velja za prvi odkriti nevarni izsiljevalski virus za Mace. Širil se je v okuženi namestitveni datoteki torrentskega odjemalca Transmission, ki so jo neznanci podpisali z ukradenimi certifikatom nekega turškega podjetja in podtaknili na uradno stran Transmissiona, zaradi česar so pretentali številne uporabnike in tudi Applov Gatekeeper. KeRanger v računalniku počaka tri dni, potem pa si prek omrežja Tor z nadzornimi strežniki izmenja šifrirne ključe in začne šifrirati datoteke na disku.

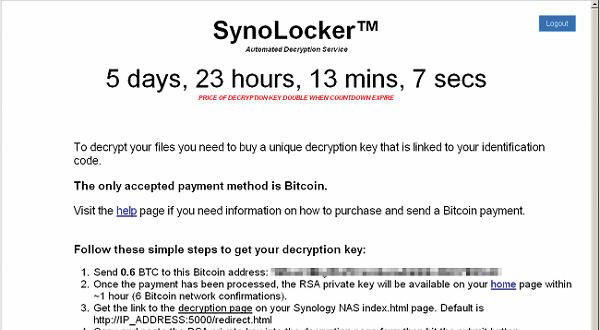

Tudi Linux ni imun, saj je Linux Encoder 1, ki velja za prvi izsiljevalski virus za to platformo, nastal že novembra 2015. Okužil je več kot 2000 slabo vzdrževanih Wordpressovih strežnikov in zahteval plačilo odkupnine. K sreči so namreč pisci zagrešili hudo napako in kot vhodni parameter za tvorbo ključa uporabili datum spremembe datoteke, zato so raziskovalci lahko izdelali brezplačno orodje za dešifriranje. Synolocker pa je napadal kar omrežne diske (NAS) Synology.

Izsiljevalski virusi napadajo tudi mobilne naprave s sistemom Android in iOS, a jih je manj in so manj destruktivni kot njihovi namizni sorodniki. Na Android smo dobili prvega z imenom Simplocker že leta 2014, a so ga zaradi primitivne izvedbe hitro zlomili in pripravili protistrup, ki je podatke rešil. Za Android so na voljo tudi primerki lažnih protivirusnih programov in grozilnih programov, ki ne povzročajo dejanske škode, poizkušajo pa od uporabnika izsiliti kak evro. Pred vsemi oblikami nesnage se zavarujemo tako, da ne nameščamo aplikacij iz sumljivih virov in da v Androidu vključimo zaščito, ki onemogoči namestitev nepodpisanih aplikacij.

Na primerno zaščitenem iOS (torej brez jailbreaka) virusi ne morejo povzročiti večje škode, ker Apple preverja aplikacije v svojem App Storu in ne dovoljuje nameščanja nepodpisanih. Znan primer je »virus« Oleg Pliss, ki se je širil leta 2014 in je lastnikom iPhona na prvi strani napisal, da jim je v napravo vdrl Oleg Pliss in morajo plačati 50 ali 100 dolarjev za odklep. V resnici je napadalec zgolj izkoristil funkcijo iskanja izgubljenega telefona (Find my iPhone), ki omogoča zaklep telefona z novim PINom na daljavo in izpis poljubnega obvestila na zaslonu. Da je to lahko storil, pa je moral nekako poznati uporabniško ime in geslo za iCloud. Verjetno ju je dobil nekje drugje, saj ljudje pogosto reciklirajo gesla (uporabljajo iste prijavne podatke za več storitev). Avtorja virusa so v Rusiji junija 2014 aretirali.

Strežniki se zdijo na prvi pogled manj privlačna tarča, saj imajo navadno ustrezno urejeno varnostno kopiranje, a so tudi ti postali tarče nekaterih izsiljevalskih virusov. Če nič drugega, je za številne storitve problematičen že sleherni izpad delovanja, četudi podatke kasneje obnovimo. Različica CTB-Lockerja je letos februarja začela razsajati po spletnih strežnikih in za odklep zahteva plačilo 0,4 bitcoina (okrog 100 evrov). Avtorji so tako predrzni, da niso vključili samo funkcije brezplačnega odklepa dveh datotek, temveč tudi možnost komunikacije v živo, če želijo žrtve stopiti v stik z njimi. CTB-Locker, ki razobliči spletno stran in zašifrira datoteke v strežniku, je okužil že več kot sto strežnikov.

Nortel Antivirus sodi med zastraševalne viruse, ki izkoriščajo nekdaj ugledno blagovno znamko Norton.

Donosen posel

Oprijemljive podatke o dobičkih, ki jih kujejo zlikovci, je težko pridobiti, a ocene kažejo, da je posel zelo donosen. Ugotovili so, da so ljudje pripravljeni plačati do nekaj sto evrov in tega se drži domala vsa zlonamerna koda. Cryptowall pa je celo tako inteligenten, da zahtevano odkupnino prilagaja kupni moči države okužbe, saj z naslova IP dobi podatek o lokaciji. Tarife za podjetja in organizacije so višje in dosegajo nekaj deset tisoč dolarjev. Symantec je v svojem poročilu ocenil, da je leta 2012 okrog tri odstotke žrtev plačalo odkupnino. FBI je ocenil, da so avtorji Cryptowalla do junija 2015 zbrali vsaj 18 milijonov dolarjev.

Od pošiljanja dolarjev v Panamo leta 1989 smo prepotovali svetlobna leta. Bitcoin je piscem zelo olajšal početje, saj omogoča hitro in psevdoanonimno plačevanje od koderkoli. Ker je transakcijam mogoče slediti – vse transakcije so javne, niso pa javni imetniki računov – bitcoine operejo s prenakazili v različne denarnice in prek različnih borz. Čim več drobnih transakcij opravijo in čim več časa mine, tem teže je dokazati, da določeni bitcoini izvirajo iz kaznivih dejanj. Kljub manjši priljubljenosti se še vedno uporabljajo tudi plačilni sistemi Paysafecard, MoneyPak, UKash, CashU in podobni. Zlikovci tja prejeta sredstva navadno perejo prek internetnih igralnic in stavnic v vzhodni Evropi ali davčnih oazah.

Synolocker je napadal omrežne diske (NAS) Synology, ki jih navadno uporabljamo za varnostne kopije. Ranljivi so vsi nosilci podatkov, ki so priključeni.

PODJETJA

Plačajo tudi veliki

Čeprav je univerzalno priporočilo, naj žrtve ne plačujejo odkupnine, se tega marsikdo ne drži. Gre za klasično dilemo, da s plačilom odkupnine vzpodbujamo napadalce, da svoje aktivnosti nadaljujejo, s čimer škodujemo vobče, z neplačilom pa seveda škodujemo sebi, ker izgubimo podatke. A po drugi strani niti plačilo ni zagotovilo, da jih bomo res dobili.

Virusi ne izbirajo tarč. Na slovenskem SI-CERTu pravijo, da ni pomembne razlike v številu prijav domačih uporabnikov, javnih zavodov in velikih podjetij.

V tujini so v nekaj odmevnih primerih velike žrtve odkupnino tudi plačale. Losangeleška bolnišnica Hollywood Presbyterian Medical Center je letos februarja plačala 40 bitcoinov (okrog 17.000 dolarjev) odkupnine, da so se rešili izsiljevalskega virusa, ki je ohromil njihovo delovanje. Pred tem so morali za nekaj dni izključiti celoten informacijski sistem, vse evidence voditi ročno in zapreti oddelka za radiologijo in onkologijo. Lani je policijska uprava v Midlothianu v Virginiji napadalcem plačala 500 dolarjev, podobno so storili tudi v Tennesseeju, v Detroitu pa so ocenili, da zašifrirana zbirka podatkov ni ključna za delovanje javnih služb, in odkupnine niso plačali.

Zlikovci ugotavljajo, da je včasih boljši vrabec v roki kot golob na strehi, zato se je z njimi možno celo pogajati, kadar virus omogoča komunikacijo. V podjetju Check Point so to preizkusili in se avtorjem virusa Troldesh predstavili kot žrtve: uspelo jim je izposlovati 50-odstotni popust.

Na koncu pa seveda ne moremo spregledati spodrsljaja v komuniciranju, ko je oktobra lani vodja FBIjeve bostonske enote za računalniško varnost, Joseph Bonavolonta, na javnem predavanju prostodušno priznal, da so virusi dandanes že tako izpopolnjeni, da ljudem največkrat tudi FBI neuradno svetuje, naj odkupnino kar plačajo. Drago Menegalija z Generalne policijske uprave je zagotovil, da s plačilom odkupnine sicer ne storimo kaznivega dejanja ali prekrška, a s tem spodbujamo početje piscev virusov, zato slovenska policija to odsvetuje.

Med monitorjem in tipkovnico

Okužbe z izsljevalskimi virusi so velik problem in so že najpogostejši razlog težav z namiznimi računalniki, kažejo podatki SI-CERTa. Uporabniki se najpogosteje okužijo po elektronski pošti, saj storilci zelo spretno oblikujejo elektronska sporočila, da bi jih ljudje kliknili, pojasnjuje Božič. Tu moramo biti pazljivi sami. Če vas res močno zanima, kaj piše v sumljivem sporočilu, ga odprite v navideznem stroju (virtual machine) z nameščenim Linuxom.

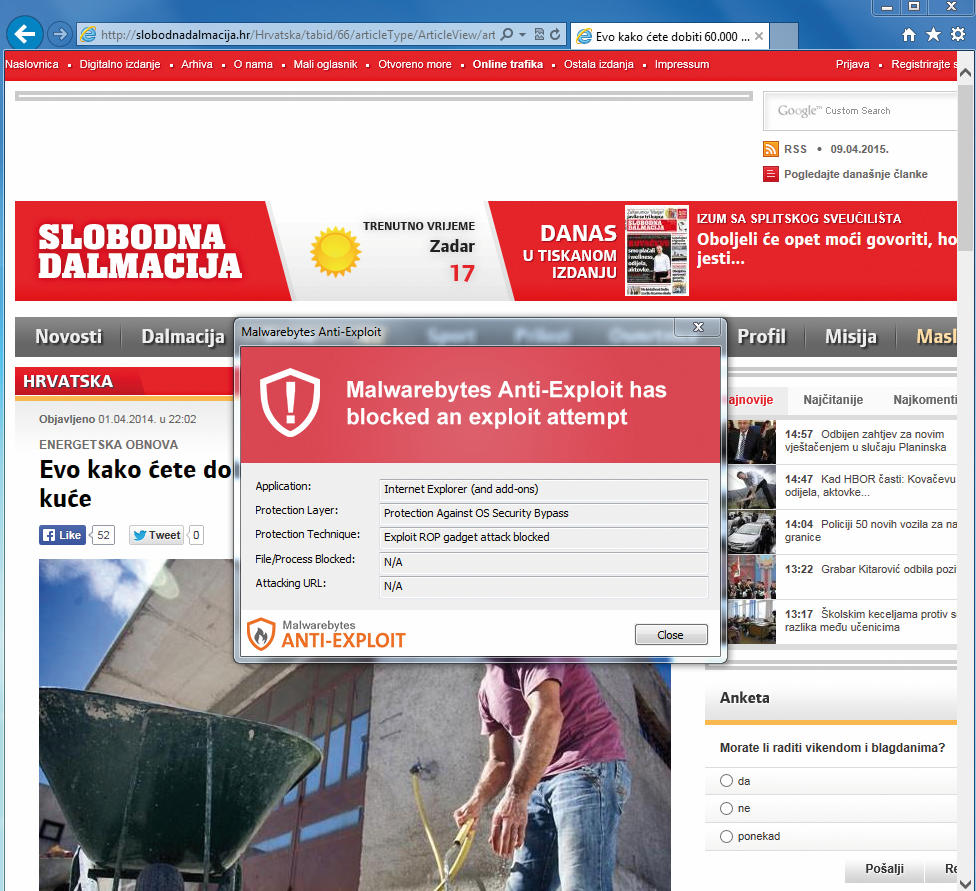

Na strani časnika Slobodna Dalmacija so lani neznanci z Nuclear EK podtaknili zlonamerno kodo, ki je obiskovalce okužila v mimohodu. Slika: Malwarebytes.org.

Okužbe v mimohodu (drive-by-download) pa se danes dogajajo prek posebnih orodij (exploit kit), kot sta Angler EK in Nuclear EK. S temi storilci avtomatizirajo vdiranje v spletne strežnike prek znanih razpok v sistemu varnosti in vanje podtaknejo zlonamerne elemente iframe in kodo javascript. Ta potem preveri uporabnikovo različico brskalnika in vse nameščene vtičnike, da lahko nadzorni strežniki izrabijo ustrezno ranljivost. To se zgodi za uporabnika povsem neopazno. Takih primerov kot obiskovalec ne moremo preprečiti, zato se moramo zanesti na srečo ali varnostne kopije. Boljšo statistiko imajo slednje.