(Ne)varnost v javnih omrežjih WLAN

Brezžična omrežja doživljajo nesluten razcvet. To je opazno tudi v vse večjem številu javnih vstopnih točk (hot spots). Različne institucije, organizacije, podjetja in celo posamezniki ponujajo svojo infrastrukturo, brezplačno ali proti plačilu, na voljo vsem zainteresiranim z ustrezno strojno opremo. Marsikateremu uporabniku taka ponudba zelo olajša različne vsakdanje obveznosti in opravila. Na žalost je še temnejša plat.

Nobena skrivnost ni, da so brezžična omrežja zelo ranljiva, vdiranje vanje pa je postalo priljubljeno med nadobudnimi hekerji. O varnostnih vidikih omrežij WLAN je bilo tudi sicer že veliko rečenega in napisanega (Monitor 12/06), zato pustimo tako problematiko ob strani.

S člankom želimo opozoriti na nevarnosti, ki se jih velika večina uporabnikov storitev WLAN dejansko ne zaveda, saj so prepričani, da jih varujejo različne oblike varnostnih standardov (WEP/WPA/802.11i) in overovitev (802.1x). Ne bi mogli biti dlje od resnice ... Večina napadov, ki se jih lahko izvede v ožičenem omrežju, deluje tudi v brezžičnem, ne glede na vrsto šifriranja in/ali protokola za preverjanje istovetnosti. Da ne bo pomote, overovitev (authentication) in šifriranje vsekakor služita svojemu namenu in nemalokrat uspešno odženeta večino zunanjih vsiljivcev. Kaj pa prijavljeni uporabniki? Tisti, ki so zakonito ali nezakonito pridobili dostop do omrežnih virov in storitev ... Pred temi sta oba varnostna mehanizma nemočna. Napadalec je namreč že premostil prve obrambne črte. Ti uporabniki lahko z ustreznimi orodji (skoraj) brez težav prestrezajo brezžični promet in tako pridobijo uporabniška imena, gesla in druge zaupne podatke trenutno aktivnih uporabnikov.

Stena ovac

Na vsakoletnem tradicionalnem hekerskem srečanju Defcon (lani je potekalo v lasvegaškem hotelu Caesar's Palace) se v sklopu zabavnega dela prireditve izvaja tudi t. i. "wall of sheep".

Ker organizator konference obiskovalcem omogoča tudi uporabo brezžičnih storitev, verjetno ni treba posebej omeniti "volkov", ki nenehno vohljajo po omrežju, prestrežena gesla pa nato projicirajo na steno ene izmed konferenčnih sob. Ko so novinarji nekoč povprašali enega izmed organizatorjev, kaj se zgodi z ujetimi "ovcami", je odvrnil: "They get fucked." Vsekakor zabaven način obveščanja in ozaveščanja uporabnikov pred nevarnostmi, ki pretijo v brezžičnih omrežjih. Opozarja namreč, da je vohljanje po omrežju in prestrezanje gesel izvedljivo celo na eni izmed najelitnejših hekerskih konferenc. Velja se zamisliti, mar ne?

Kako globoko seže zajčja luknja ...

Prestrezanje omrežnega prometa je dediščina še iz časov, ko so prevladovala ožičena omrežja in je (bila) ta problematika znan in pereč problem. S prihodom omrežij WLAN se ni kaj veliko spremenilo. Popolnoma enake metode lahko uporabljamo tudi pri vohljanju prometa v brezžičnih omrežjih. Z vohljačem (Monitor 02/07) je zajemanje pretoka podatkov razmeroma preprosto, če k temu dodamo še orodje za izvajanje zastrupljanja ARP (Monitor 10/2006), in teh je v spletu res veliko, pa napadalca omejuje le njegovo (ne)znanje in seveda varovalni mehanizmi omrežja. Ti pa so večinoma, vsaj kar zadeva omrežja SOHO (Small Office/Home Office), enaki nič. Seveda ni dober kar vsak vohljač ali "sniffer". Vgrajeno mora namreč imeti podporo analizi in zajemanju brezžičnega prometa. Wireshark, Kismet, AirPcap in Cain & Abel bi bili kar dobra izbira. Slednji ima vgrajen tudi modul, ki omogoča zastrupljanje ARP. Znano težavo v okolju Windows, preklop omrežne kartice v način RFMON, lahko premostimo z vzpostavitvijo omrežnega mostu (bridge). Metoda, ki jo bo vsiljivec uporabil, torej aktivno ali pasivno vohljanje, pa je odvisna od arhitekture samega omrežja in od varnostnega standarda, ki je v rabi.

Kako omrežje vidi Wireshark. A: Trenutno izbrani kanal. B: Dešifriranje WEP na ravni gonilnikov. C: Podatki o jakosti signala. D: Prikaz podatkov v podatkovnih okvirih

Osnovni gradniki ožičenih omrežij, pa tudi ožičenega segmenta brezžičnih omrežij, so stikala (switch), razdelilniki (hub) in usmerjevalniki (router). Usmerjevalnik je naprava, ki usmerja omrežni promet na podlagi naslova IP, torej izvaja logično usmerjanje. Te naprave operirajo na tretji omrežni plasti modela ISO/OSI. Usmerjevalniki lahko opravljajo tudi funkcijo požarnega zidu in "maskiranje IP" (NAT; Network Address Translation). Pasivna metoda vohljanja se uporablja v omrežjih, ki so povezana z razdelilniki. Razdelilnik operira na prvi (fizični) plasti modela ISO/OSI in prejete signale preprosto posreduje vsem elementom v omrežju. Vohljač preklopi omrežno kartico v t. i. promiskuitetni/RFMON način ter prestreza vse okvirje v dosegu. Čeprav velja prepričanje, da so danes taka omrežja redkost, pa slednje, vsaj kar zadeva brezžična omrežja, ne drži popolnoma. Večina dostopnih točk (AP; Access Point) iz cenejšega razreda namreč deluje po načelu razdelilnika in posredujejo promet vsem prijavljenim uporabnikom.

V omrežjih, ki so povezana s stikali, se uporablja aktivna metoda prestrezanja. Stikalo operira na drugi (podatkovno-povezovalni) plasti modela ISO/OSI in lahko usmerja promet glede na strojni naslovov (MAC; Media Access Control), zato pravimo, da izvaja fizično usmerjanje. Naprednejša L3 (Layer 3) stikala lahko izvajajo tudi logično usmerjanje naslovov IP in tako prevzemajo nekatere funkcije usmerjevalnikov. Nekoč je med skrbniki veljalo prepričanje, da je nemogoče prestrezati promet v omrežju, ki je povezano s stikali (t. i. switched network). Pasivna metoda je v tem primeru dejansko neuporabna, saj lahko vsiljivec na omenjeni način prestreza le "broadcast" in "multicast" promet, tj. promet, namenjen vsem omrežnim elementom. V omrežjih, v katerih so v rabi stikala, se zato uporablja aktivna metoda vohljanja, ki se izvaja v kombinaciji z zastrupljanjem ARP.

Seveda ne smemo izpustiti pomembnega gradnika omrežij WLAN: dostopne točke. To je naprava, ki skrbi za dostop mobilnih odjemalcev in povezuje ožičeni in neožičeni segment omrežja. Boljše (npr. Cisco, Lancom) dostopne točke delujejo kot stikala L2/L3, torej usmerjajo brezžični promet na osnovi fizičnih (L2) ali logičnih (L3) naslovov. Cenejše različice (SOHO razred) pa, kakor smo že omenili, pogosto ne podpirajo niti najosnovnejšega varovalnega mehanizma pred notranjimi napadalci, tj. usmerjanja prometa glede na naslov MAC. Po trditvah izvedencev za računalniško varnost pri slednjih uporaba pasivne metode prestrezanja velikokrat deluje. Mnoge profesionalne dostopne točke omogočajo tudi funkcionalnost VLAN (Virtual LAN), s katero lahko omrežje razdelimo na več neodvisnih logičnih segmentov in tako olajšamo upravljanje ter izoliramo uporabnike.

Tudi na nekaterih dostopnih točkah za doma lahko vklopimo možnost omrežne izolacije brezžičnih uporabnikov.

Varnostni standard (WEP/WPA/WPA2) oz. način šifriranja (TKIP/AES) nas pred vohljanjem notranjih uporabnikov ne moreta obvarovati. Pri uporabi šifriranja WEP je ključ skupen vsem uporabnikom. Pasivno vohljanje je tako, vsaj na cenejši opremi, izvedljivo brez večjih težav. Na prvi pogled so nekoliko bolj varni uporabniki WPA-PSK (WPA Personal). Primarni ključ (PMK; Pairwise Master Key) je sicer znan vsem odjemalcem, vendar ima vsak uporabnik unikaten šifrirni ključ za prenos podatkov (PTK; Pairwise Temporary Key). Še odtenek varnejši naj bi bili uporabniki WPA Enterprise oz. 802.11i (WPA2), ki imajo unikaten tako PTK kakor tudi PMK. WPA (obe izvedenki) in WPA2 sicer preprečujeta pasivno vohljanje, vendar je v obeh primerih izvedljivo aktivno prisluškovanje prometa z zastrupljanjem ARP.

Brezžična računalniška omrežja uporabljajo standardne omrežne protokole, torej TCP, IP, ARP, RARP, DHCP, ICMP, UDP ... in so tako ranljiva za vse oblike napadov, značilne za določene protokole (npr. stradanje DHCP, poplavljanje SYN/ICMP/UDP, prikrivanje IP, poplavljanje MAC ...) ne glede na vrsto omrežja. Seveda so tudi napadi, ki so značilni za omrežja WLAN (npr. deauthentication/authentication/association poplavljanje, napadi na WEP/WPA, sleparske dostopne točke ...), vendar je to že druga zgodba.

ARP (Address Resolution Protocol) je eden izmed osnovnih protokolov v omrežni plasti TCP/IP in je odgovoren za preslikovanje logičnega naslova IP s pripadajočim strojnim naslovom MAC. To je bistvenega pomena pri vzpostavitvi povezave, saj omrežne kartice in drugi gradniki operirajo na fizični in podatkovno-povezovalni plasti referenčnega modela OSI ter pri komunikaciji uporabljajo MAC in ne IP naslovov. Nasprotno funkcijo opravlja RARP (Reverse Address Resolution Protocol), ki strojne naslove povezuje z logičnimi naslovi. Hekerji so hitro odkrili vse pomanjkljivosti protokola ARP in jih izkoristili v svojo korist. Če omenimo le dve najpogostejši obliki napadov na ARP: prikrivanje (ARP spoofing) in zastrupljanje (ARP poisoning). Izvedba omenjenih napadov je trivialna in popolnoma avtomatizirana. Načeloma gre za lažno predstavljanje na podlagi prirejenega strojnega naslova. Napadalec lahko tako prevzame "identiteto" poljubnega omrežnega elementa. Omenimo tudi, da so ranljivosti ARP posledica pomanjkljivosti v samem protokolu in pred njimi ni popolne rešitve in obrambe. Velja si zapomniti naslednje: napadi ARP so izvedljivi v vseh (krajevnih) omrežjih ne glede na vrsto varnostnega standarda, šifrirnega protokola, načina avtentikacije ali same arhitekture. Na srečo pa so na voljo tudi varovalni mehanizmi ...

Drive-by pharming

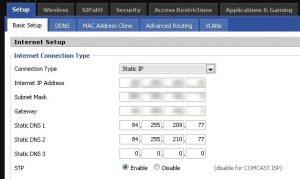

Nespremenjena privzeta skrbniška gesla usmerjevalnikov so znana varnostna slabost. Čeprav vsi izdelovalci kot enega izmed osnovnih varovalnih mehanizmov svetujejo spremembo tovarniško nastavljenega skrbniškega gesla, veliko uporabnikov tega ne upošteva. Ti so primarna tarča nove oblike omrežne zlorabe, imenovane "drive-by pharming", ki je nekoliko predelana inačica znanega napada pharming. Pri klasičnem pharmingu gre za neposredni napad na domenski strežnik (DNS, Domain Name Server) v obliki zastrupljanja predpomnilnika DNS (DNS cache poisoning), redkeje za prirejanje vnosov v datoteki gostiteljev (hosts file) v uporabnikovem računalniku. S temi metodami napadalec zavede uporabnika, da ta obišče lažno spletno stran. Ker so lažne strani največkrat popolne kopije originalnih, uporabniki dejansko ne opazijo, da so na lažnem spletnem naslovu. V ozadju se seveda izvaja zlonamerni skript, ki si zapomni njihovo aktivnost.

Pri napadu "drive-by pharming" vsiljivec na spletno stran podtakne zlonamerno kodo JavaScript, ki se ob obisku strani izvede v uporabnikovem računalniku. Skript nato prek skrbniškega vmesnika domačega usmerjevalnika popolnoma avtomatizirano in neopazno izvede prijavo v usmerjevalnik in spremeni originalne vnose DNS tako, da prikazujejo prirejen (spoofed) domenski strežnik, ki ga nadzira napadalec.

Ob nespremenjenem privzetem geslu skrbniška prijava v usmerjevalnik izkušenim hekerjem ne povzroča večjih težav. V spletu je namreč zelo veliko strani, na katerih so zbrana tovarniško nastavljena gesla različnih omrežnih naprav: www.phenoelit.de/dpl/dpl.html.

Le malo uporabnikov se dejansko zaveda pomena domenskih strežnikov. Kadarkoli uporabimo WWW, elektronsko pošto, spletno bančništvo ..., uporabimo DNS, ne da bi to sploh opazili. Če se hočemo povezati z nekim računalnikom, moramo poznati njegov naslov IP. Ker pa si ljudje laže zapomnimo besede kakor številke, so snovalci medmrežja vpeljali domenske strežnike. Naloga DNS je preprosta. Nam razumljiva domenska imena pretvarja v računalnikom razumljive številke IP. Na primer, URL naše revije je www.monitor.si (domensko ime je monitor.si), DNS pa to ime spremeni v IP naslov 213.157.243.86.

Ker so ob uspešno izvedenem "drive-by pharming" napadu vse zahteve DNS z domačega mlinčka preusmerjene na kompromitirani domenski strežnik (DNS), nas ob naslednji zahtevi za prikaz strani, npr. domače spletne banke, A zapis (address record; najosnovnejši in najpomembnejši DNS zapis) v kompromitiranem domenskem strežniku preusmeri na lažno, vendar povsem enako spletno stran, na kateri si napadalec zapisuje vse naše vnose (geslo/PIN/številko bančne kartice ...).

Sicer odlična, vendar drastična obramba pred "drive-by pharming" napadi, ki je učinkovita tudi pri drugih oblikah napadov z zlonamerno skriptno kodo (XSS, CSRF, RCSR ...), je onemogočanje aktivnega izvajanja skript (Active Scripting), ki je privzeto omogočeno v vseh brskalnikih. Nekoliko milejši pristop je uporaba dodatka za brskalnik "NoScript", učinkoviti pa so tudi ročni vnosi parov IP/domensko ime v datoteko gostiteljev (hosts file), s katerimi se izognemo uporabi DNS poizvedb, čeprav je tu potrebna previdnost. Napadalec lahko, v določenih primerih, datoteko gostiteljev preuredi.

Zahvaljujoč cenovno dostopnim SOHO usmerjevalnikom je rizična skupina "drive-by pharming" napadov ogromna. Torej, saj ste spremenili privzeto geslo svojega usmerjevalnika? Če ga še niste, je zdaj skrajni čas ...

Če imamo na usmerjevalniku še vedno privzeto geslo, nam zlonamerni skript mirno spremeni podatke o strežnikih DNS in nas tako spelje do zlonamernih spletnih strani.

Ali s(m)o uporabniki brezžičnih storitev varni?

Glede omenjenih napadov smo povprašali pri dveh največjih domačih ponudnikih teh storitev: EduRoam in NeoWLAN. Obe strani sta nam potrdili, da so navedene oblike napadov sicer izvedljive, vendar so jih pri izgradnji svojih omrežij predvideli in se pred njimi ustrezno zaščitili. Obe omrežji tako uporabljata kakovostno in profesionalno (povečini Cisco) omrežno opremo, ki ima vgrajene nekatere varovalne mehanizme za preprečevanje in odkrivanje napadov ARP in drugih oblik omrežnih zlorab.

EduRoam

EduRoam je federacija nekomercialnih omrežij WLAN, v katero je združenih 28 držav. Sestavljajo ga samostojna brezžična omrežja izobraževalnih in raziskovalnih ustanov, združena v sistem, ki svojim uporabnikom omogoča gostovanje v brezžičnih omrežjih v drugih (tudi tujih) organizacijah, vključenih v sistem. V Sloveniji je začel EduRoam delovati leta 2002. Trenutno je v nacionalno omrežje vključenih 30 lokacij, aktivno pa ga uporablja približno 2000 uporabnikov. Omrežje je namenjeno zgolj in samo uporabnikom iz izobraževalne in raziskovalne sfere. Eden poglavitnih namenov izgradnje omrežij EduRoam v Sloveniji je pospeševanje uporabe brezžičnih tehnologij v izobraževanju, pa tudi gospodarstvu.

EduRoam (ARNES)

Standard za brezžična omrežja: 802.11b/g.

Ime omrežja (SSID): eduroam.

Varnostni standard: WPA ali WPA2 (802.11i).

Način overjanja: 802.1x.

Način EAP: TTLS.

Tuneliran protokol za overjanje: PAP.

Način šifriranja: TKIP (WPA) ali AES (WPA2).

Način dodeljevanja naslovov IP: DHCP.

Avtorizacija: Uporabniško ime in geslo.

Za varnost in zasebnost svojih uporabnikov so v EduRoam poskrbeli profesionalno in odgovorno. Celotno omrežje je zgrajeno z vrhunsko strojno opremo, ki mora zadovoljiti visoke tehnične zahteve: www.eduroam.si/si/organizacije/tehnina-doloila-opreme2. Za preverjanje istovetnosti se uporablja 802.1x protokol EAP-TTLS. Osnovna naloga protokolov 802.1x je, da omogočijo varno preverjanje istovetnosti, sama avtentikacija in avtorizacija pa se izvedeta v strežniku domače organizacije (npr. univerze). Strežniki RADIUS (AAI) skrbijo predvsem za usmerjanje zahtevkov po avtentikaciji in avtorizaciji med gostujočim uporabnikom in domačim strežnikom.

Prikaz prijave gostujočega uporabnika v omrežje EduRoam

Protokoli za preverjanje istovetnosti (EAP-TTLS, EAP-TLS, PEAP ... ) tečejo, preden se uporabnik dejansko poveže v omrežje. Šele, ko se istovetnost uporabnika preveri, se odobri povezava na dostopno točko. Odjemalcu se nato dodeli naslov IP prek DHCP (Dynamic Host Configuration Protocol) in promet lahko steče. Po prijavi v omrežje se promet uporabnika pretaka prek brezžičnega omrežja do dostopne točke po protokolu WPA/WPA2 (oz. TKIP/AES), med dostopno točko in usmerjevalnikom pa poteka promet prek ožičenega omrežja.

Omrežje EduRoam ima aktivno zaščito pred napadi ARP in drugimi znanimi omrežnimi grožnjami. Interna stikala na ožičenem segmentu imajo namreč omogočene naslednje varnostne parametre CISF (Cisco Integrated Security Features): "dhcp snooping", "dynamic arp inspection" in "port-security" (več informacij: www.eduroam.si/si/organizacije/vzorne-nastavitve/nastavitve-cisco-catalyst-c3750), na samih dostopnih točkah pa uporabljajo filtre, ki preprečujejo napad DHCP sleparski strežnik (več informacij: www.eduroam.si/si/organizacije/vzorne-nastavitve/nastavitve-cisco-ap-1231g). Celo najkakovostnejše dostopne točke trenutno še vedno nimajo vgrajenega celotnega spektra CISF varnostnih mehanizmov, ki so sicer značilna za stikala. Uporabo "port protection" (PSPF) na dostopnih točkah so sicer preizkusili, vendar omenjene zaščite ne uporabljajo, saj za EduRoam ni primerna. Omrežje je po svoji naravi tudi LAN, uporaba PSPF pa bi onemogočila legitimno komunikacijo med uporabniki istega VLAN segmenta ali podomrežja (subnet). Zaposleno osebje tako ne bi imelo dostopa do omrežnih tiskalnikov, delovnih postaj, zbirk podatkov ... Za uspešno zaščito vseh uporabnikov mora biti "port protection" namreč omogočen tudi na internih stikalih.

Vsekakor bi bilo zmotno predvidevanje, da so napadi ARP v omrežju EduRoam izvedljivi zgolj zaradi neuporabe mehanizma PSPF ali ker dostopne točke nimajo implementirane zaščite CISF. Njihova interna stikala popolnoma zadostujejo za odkrivanje tovrstnih napadov. Sporočijo namreč vse poizkuse zastrupljanja s paketi ARP, strežnik RADIUS/sistem 802.1x pa zabeleži napadalčev naslov MAC in pripadajoče uporabniško ime (eduroam NetID). Skrbnik omrežja nato prijavi poizkus napada domači organizaciji uporabnika, slednja pa mora v skladu s pravili sistema/omrežij EduRoam uporabnika ustrezno sankcionirati.

Pri EduRoam so izvedli tudi varnostno testiranje (pen-test) omrežja, v sklopu katerega so simulirali tudi notranji napad. Kot možni način izolacije uporabnikov pa so pri ARNESu preizkusili tudi uporabo tunela IPSec oz. povezav VPN (Virtual Private Network), vendar se je, kljub precejšnji varnosti sistema, izkazalo, da ni razširljiv, je precej potraten in drag ter ga je težko upravljati.

NeoWLAN

Tudi v družbi Mobitel se zavedajo problematike varnostnih mehanizmov, ki lahko ogrozijo delovanje in, ne nazadnje, varnost in zasebnost uporabnikov storitev NeoWLAN, zato aktivno spremljajo razvoj in novosti na tem področju. NeoWLAN je slovensko javno dostopno (komercialno) brezžično omrežje, ki združuje znanje in izkušnje mobilnega operaterja in ponudnika stacionarnega interneta (SiOLa). Omrežje trenutno premore 67 vstopnih točk na različnih lokacijah po Sloveniji. Razvojne smernice storitve NeoWLAN so omogočiti čim širšemu krogu uporabnikov hiter in kakovosten dostop do storitev, ki za svoje delovanje zahtevajo širokopasovni dostop, neodvisno od lokacije uporabnika. Zaradi uvajanja tehnologije WLAN je Mobitel že začel aktivnosti za razširitev že sklenjenih "roaming" pogodb, ki bodo omogočile gostovanje tudi uporabnikom storitev NeoWLAN v tujih omrežjih, podobno kakor v sistemu GSM/UMTS.

NeoWLAN (Mobitel)

Standard za brezžična omrežja: 802.11b/g.

Ime omrežja (SSID): neo.

Varnostni standard: /

Način overjanja: /

Način šifriranja med overjanjem: SSL (128-bit).

Način dodeljevanja naslovov IP: DHCP.

Avtorizacija: Uporabniško ime in geslo (uporabniki SiOLa), številka GSM (uporabniki Mobitela) ali PIN-koda vrednostne kartice.

Pri procesu avtentikacije in avtorizacije se med uporabnikom in strežnikom vzpostavi seja SSL (Secure Socket Layer), ki je vzpostavljena, vse dokler se ne preveri istovetnost uporabnika. Pri uporabi protokola SSL lahko tudi uporabnik preveri istovetnost strežnika, saj se le-ta predstavi z digitalnim certifikatom. Sama overovitev se izvaja z različnimi ključnimi podatki (odvisno od načina prijave): s številko GSM (za Mobitel uporabnike), PIN-kodo vrednostne kartice ali uporabniškim imenom in geslom (za uporabnike SiOL). Ko je proces overovitve opravljen, se seja SSL konča in odjemalec uporablja nezaščiteno povezavo. To je vse. Iz navedenega bi lahko sklepali, da je vohljanje prometa na NeoWLAN mačji kašelj. Narobe. Skrbniki pri Mobitelu so take napade predvideli in se pred njimi ustrezno zavarovali. Protokolov 802.11i in 802.1x v omrežju NeoWLAN sicer res ne uporabljajo, vendar je topologija javnega brezžičnega omrežja NeoWLAN pretežno zgrajena z omrežnimi stikali Cisco, ki imajo aktivirane naslednje varnostne parametre CISF: "dhcp snooping", "dhcp rate-limiting", "dynamic arp inspection" in "port-security". Na samih dostopnih točkah (Cisco Aironet) pa so že pred časom začeli uporabljati mehanizem PSPF (Publicly Secure Packet Forwarding), ki preprečuje vsakršno neposredno komunikacijo med uporabniki omrežja in v celoti izključuje naslednje oblike napadov: zastrupljanje ARP, prikrivanje ARP, prikrivanje IP, sleparski strežnik DHCP in stradanje DHCP (več informacij: cisco.com/en/US/products/hw/wireless/ps430/products_configuration_guide_chapter09186a0080606d4a.html#wp1038494). Varnostna testiranja pri NeoWLAN redno (enkrat na leto) opravljajo ob pomoči zunanjih izvajalcev, po potrebi pa tudi sami.

Shema Mobitelovega javnega brezžičnega omrežja NeoWLAN

Prometne tokove v omrežju ločujejo s požarnimi pregradami, ki imajo vgrajen IDS/IPS, za odkrivanje kršiteljev in anomalij v delovanju pa se poslužujejo analize prometnih podatkov. Kršitelje lahko sledijo do ravni naslova MAC.

Sicer je znano, da je naslove MAC zelo enostavno ponarediti, vendar bi bil v primeru EduRoam ali NeoWLAN tak pristop brez učinka, saj je strojni naslov vezan na identiteto uporabnika (uporabniško ime, številka telefona, PIN-koda vrednostne kartice). Če se malce poigramo z domišljijo, kmalu ugotovimo, da za premostitev ovire potrebujemo zgolj "izposojeno" geslo ali vrednostno kartico, vendar se tudi v tem primeru ne moremo izogniti drugim varovalnim mehanizmom, ki se izvajajo v obeh omrežjih.

Kaj lahko storimo uporabniki sami ...

Vsekakor s(m)o lahko uporabniki dveh naših največjih ponudnikov teh storitev pomirjeni, saj je za našo varnost in zasebnost strokovno in profesionalno poskrbljeno. To najverjetneje ne drži pri omrežjih, ki so zgrajena s cenejšo opremo. Skrbniki takšnih omrežij bi definitivno morali izvesti varnostno testiranje, saj le tako lahko dobijo realno sliko problematike. Aktivacija parametrov "VPN Passthrough" (dopušča posredovanje IPSec, L2TP in PPTP tuneliranih protokolov) in "L2 Client Isolation" (omogoča delno izolacijo prometa med uporabniki) je na podprti opremi vsekakor dobrodošla. Uspešna zaščita pred napadi ARP so nedvomno statični vnosi ARP, vendar so pri mobilnih uporabnikih ti postopki največkrat neizvedljivi. Obveščanje uporabnikov o problematiki je naslednji pomemben korak, saj se ti lahko le tako primerno zavarujejo z uporabo ustreznih orodij: VPN (npr. Hamachi), PGP, SSH ... Tako EduRoam kakor NeoWLAN spodbujata svoje uporabnike k aktivni uporabi omenjenih orodij. Pred uporabo brezžične povezave je priporočljivo datotekam v skupni rabi določiti geslo, optimalna rešitev pa je onemogočiti deljenje datotek (File sharing).

Če na dostopni točki vklopimo možnost posredovanja tunelov VPN in jih potem tudi dejansko vzpostavimo, je za našo varnost že skorajda vzorno poskrbljeno.

Primeri iz prakse ...

Seveda smo o omenjeni problematiki povprašali tudi v centru za posredovanje pri internetnih incidentih SI-CERT (Slovenian Computer Emergency Response Team). Center skrbi za obveščanje in reševanje varnostnih problemov v računalniških omrežjih v Sloveniji. Primarna naloga SI-CERT je tako sprejem in posredovanje obvestil o zlorabah in vdorih v računalniške sisteme. Po njihovih trditvah še niso obravnavali prijave, pri kateri bi bil že v osnovi podan sum zlorabe ranljivosti brezžičnega omrežja. Pri nekaterih preiskavah incidentov so sicer upoštevali tudi to možnost, vendar konkretnega primera, ko bi lahko z gotovostjo trdili, da je šlo za "ciljani" napad na brezžično omrežje, še niso prejeli. Po njihovih izkušnjah se napadi na brezžična omrežja v primerjavi z drugimi oblikami zlorab dogajajo dokaj redko. Temu botruje predvsem to, da izraba ranljivosti omrežja WLAN zahteva fizično navzočnost napadalca v dosegu oddajnika. Večinoma gre predvsem za nepooblaščeno uporabo tuje dostopne točke, ki je lastniki niti ne opazijo ali pa se jim preganjanje vdiralcev ne zdi smiselno. Glede realnih možnosti, da se odkrije napadalca, vpletenega v kompromitiranje omrežja WLAN, v SI-CERT pravijo, da bi zgolj z metodami omrežne forenzike sicer precej težko odkrili vdiralca, v kombinaciji s klasičnimi preiskovalnimi sredstvi, ki jih uporablja kriminalistična policija, pa se verjetnost precej poveča.

Uporabne povezave:

luka.manojlovic.net/index.php/Video_tutorials_/_Video_u%C4%8Denje

www.cisco.com/application/pdf/en/us/guest/netsol/ns435/c649/cdccont_0900aecd801aa193.pdf

Zahvaljujemo se predstavnikom Mobitela (NeoWLAN), ARNESa (EduRoam) in SI-CERT za profesionalen in strokoven pristop k pripravi članka.