Ko napade računalniška koda

Tovarna Revoz v Novem mestu je leta 2017 ustavila svoje stroje. Vzrok ni bila stavka v tovarni oziroma tehnična napaka, temveč napad z izsiljevalskim virusom, ki je ohromil proizvodnjo.

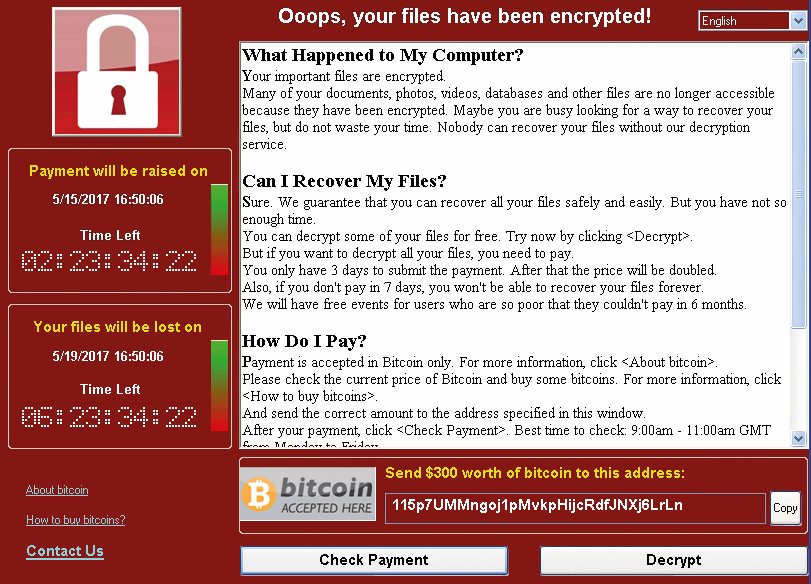

Hkrati je bilo v istem času napadenih več manjših podjetij po Sloveniji. Napadalci so za vzpostavitev normalnega stanja v tovarni Revoz zahtevali 300 dolarjev in pojasnili, da se bo vrednost odkupa v treh dneh podvojila. Če odkupnine ne bodo plačali v sedmih dneh, bodo datoteke izbrisane. Revoz odkupnine ni plačal, proizvodnja je stekla tri dni po napadu.

Ljubljanske lekarne so leta 2019 po mnenju varnostnih strokovnjakov doživele bolj prefinjen napad, katerega škoda je bila ocenjena na več milijonov evrov, čeprav so bile posledice odpravljene relativno hitro. V času napada je bilo onemogočeno izdajanje zdravil na e-recept, zato so lekarne prešle na papirnato poslovanje. Višina odkupnine ni znana, delovanje sistema je bilo vzpostavljeno čez nekaj dni.

Februarja 2022 je pod izsiljevalskim virusom pokleknila medijska hiša Pro Plus. Poleg onemogočenega delovanja naj bi se napadalci dokopali tudi do osebnih podatkov ljudi, ki so se prijavljali na resničnostne šove in druge oddaje tega medija. Vzpostavljanje normalnega stanja je trajalo več tednov.

Le nekaj mesecev kasneje je bila z izsiljevalskim virusom napadena Uprave Republike Slovenije za zaščito in reševanje, in sicer prek zasebnega računalnika sodelavca uprave. Delovanje številke 112 ni bilo moteno, je pa virus za nekaj časa onemogočil spletno mesto uprave in povzročil težave pri elektronskem obdelovanju klicev na 112.

Leta 2023 smo decembra doživeli napad na Holding slovenskih elektrarn, ki sicer ni ogrozil delovanja slovenskih elektrarn, je pa otežil poslovanje holdinga ter onemogočil dostop do njihovega spletnega mesta.

Izsiljevalski virusi za svoje delovanje izkoriščajo luknje v programski opremi.

Zgornji primeri niso popoln seznam vseh napadov z izsiljevalsko kodo v slovenskem prostoru, gre samo za najodmevnejše. SI-CERT v svojem letnem poročilu za leto 2022 ugotavlja, da je »v največ primerih vektor napada elektronska pošta, velik skok pa je v porastu phishing napadov s SMS-sporočili in prek aplikacij za hipno sporočanje. V zadnjih letih se kaže jasen trend, da se nevarnosti selijo na pametne telefone v obliki SMS-sporočil, ki pod pretvezo 'preverjanja podatkov', 'potrjevanja transakcij' ipd. želijo izvabiti avtentikacijske podatke za dostop do elektronske banke (t. i. smishing).«

Napadi z izsiljevalsko kodo v porastu

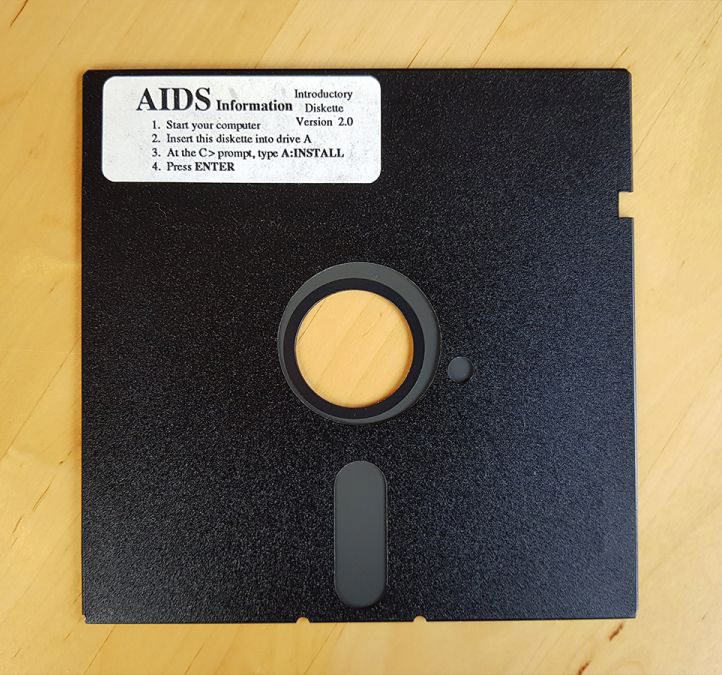

Težko je verjeti, da izsiljevalska koda ni nov način kibernetske kriminalitete, temveč so prvi primer zabeležili pred širšo uporabo svetovnega spleta – leta 1989. Takrat je namreč biolog Joseph L. Popp razposlal 20 tisoč okuženih disket udeležencem konference o aidsu, ki so žrtvam zaklenile računalnike in ponudile rešitev – nakazilo 189 ameriških dolarjev na anonimni račun v eni izmed davčnih oaz. Ker je bila programska koda relativno enostavna in so žrtve hitro lahko ponovno vzpostavile nadzor nad operacijskim sistemom, zgodovinarji ocenjujejo, da Popp s svojim načrtom ni pokril niti stroška poštnine za 20 tisoč disket.

Že pri prvem napadu z izsiljevalsko kodo lahko opazimo, da je bil tarča pravzaprav človek in ne stroj – Poppu žrtve uspelu zlorabiti na podlagi zaupanja v vir sporočila, ki je bilo hkrati tudi nosilec okužbe z virusom izsiljevalske kode.

Izsiljevalska koda se je nato ponovno pojavila s širitvijo svetovnega spleta in spletnega komuniciranja okrog leta 2000. Napadalci so merili na posamezne uporabnike, njihov poslovni model so bili zaklep sistema in nizke odkupnine, s katerimi so poskušali žrtve prepričati, da bo plačilo lažje od izbrisa datotek, od katerih so imele nekatere poslovno vrednost, druge pa sentimentalno.

Prvi izsiljevalski virus se je širil po navadni pošti z okuženo disketo.

V desetih letih se je izsiljevalska koda komercializirala, nastajale so prve spletne tržnice, kjer je lahko vsak kupil programsko opremo za izsiljevanje in z njo teroriziral izbrane skupine žrtev. Iz izsiljevalske kode za operacijski sistem Windows se je ponudba razširila na manj uporabljane sisteme, kot sta Linux in MacOS, ter na operacijske sisteme mobilnih naprav.

Danes se z izsiljevalskimi virusi spopada ves svet, ponavadi pa se razlogi za uspešen napad nahajajo na daljici med nezadostno tehnološko podprtostjo in človeškim dejavnikom. Pandemija koronavirusa, ki je popularizirala delo na daljavo, vedno večja izčrpanost pisarniških delavcev in zato zmanjšana pozornost ter enostavnost uporabe izsiljevalskih virusov ter relativno nizki stroški razvoja take programske kode so le nekaterih od razlogov, ki so pripomogli k vedno večjemu številu napadov.

Hkrati je tako v javnem kot tudi v zasebnem sektorju še vedno prisotna relativno nizka stopnja varnostne kulture, ki zaradi stroškovne učinkovitosti ter tehnične neizkušenosti kadra še vedno premalo pozornosti posveča ustvarjanju in preverjanju varnostnih kopij sistemov, varnostnih treningov za zaposlene ter požarnih vaj, s katerimi bi podjetja in drugi akterji ocenili kakovost svoje kibernetske obrambe.

Pri napadih z izsiljevalsko kodo se skoraj vedno kot začeten korak napada uporablja t. i. napad z ribarjenjem (phising), kjer napadalec ob pomoči ponarejenega e-naslova na različne načine poskuša prepričati žrtev, naj klikne na povezavo v okuženem e-sporočilu. Gre za psihološko prevaro, ki izkorišča uporabnikovo zaupljivost, radovednost oziroma preobremenjenost. Ko uporabnik klikne na povezavo, se na računalnik naloži zlonamerna koda, ki onemogoči dostop do podatkov oziroma drugih elementov operacijskega sistema.

Običajno se na globalni ravni napadalci osredotočajo na panoge, kjer je koncentracija podatkov največja – zdravstvo, šolstvo ter širša javna uprava. Zanje so zanimiva tudi mala podjetja oziroma samostojni podjetniki, ki večinoma nimajo vzpostavljenega sistema varovalk in varnostnih kopij, verjetnost plačila odkupnine pa se tako zelo poveča. Hkrati analitiki ugotavljajo, da žrtve napada z izsiljevalsko kodo v večini primerov ne spremenijo oziroma izboljšajo svoje kibernetske zaščite, kar gre pripisati visokim stroškom varovanja podatkov – posledica so ponovni napadi na iste žrtve.

Razlogi za napade običajno niso politični, temveč gre predvsem za poskuse finančnega okoriščanja. Pri tem niti ni pomembna dejanska cena podatkov oziroma sistemov, ki jih napadalci 'ugrabijo', temveč gre velikokrat za psihološki pritisk oziroma sentimentalno vrednost podatkov.

Pandemija in delo od doma sta samo še pospešila širjenje izsiljevalske kode.

Izsiljevalska koda ogroža življenja

Prav napadi na energetsko omrežje, bolnišnice oziroma druga omrežja, ki pomembno vplivajo na naše življenje, govorijo o pomembnosti grožnje napadov z izsiljevalsko kodo in hkrati podčrtujejo nujnost preventivnih ukrepov.

Smrtonosnost izsiljevalskih virusov je skorajda neposredna – v več primerih napadov na bolnišnice so namreč napad bolniki plačali z življenjem zaradi nedelujoče računalniške opreme, onemogočenega dostopa do zdravstvenih kartotek oziroma drugih neprijetnosti, povezanih z izsiljevalskim virusom.

Tako smo po svetu že zabeležili smrti bolnikov, ki so umrli, ko so jih zaradi napada na bolnišnični informacijski sistem selili v druge ustanove, kjer so zaradi zaklenjenega kartotečnega sistema dobili napačno dozo zdravil oziroma je smrt povzročila onesposobljena medicinska oprema. V ZDA naj bi bil napad z izsiljevalsko kodo kriv za smrt novorojenčka, ki se je zadušil s popkovnico. Vzrok? Onesposobljena diagnostična oprema, brez katere porodničarji niso opazili problema.

S pandemijo koronavirusa in z ruskim napadom na Ukrajino se je povečala možnost uporabe izsiljevalske kode kot del kibernetskega vojskovanja. Leta 2022 so tako raziskovalci zabeležili povečano količino napadov izsiljevalske kode in t. i. brisalcev (wipers), s katerimi je Rusija hotela onesposobiti ukrajinske informacijske sisteme. Hkrati so istega leta raziskovalci opozorili, da gredo tri četrtine vseh odkupnin od napadov z izsiljevalsko kodo napadalskim skupinam, ki so povezane z Rusijo.

Tehnološki vidik

Krivdo za porast napadov z izsiljevalsko kodo lahko pripišemo tehnologiji in vzrokom za napad, povezanim z njo. Ravno prej omenjeni zdravstveni sektor je za napade z izsiljevalsko kodo idealna tarča, saj je pregovorno poln zapletenih informacijskih sistemov, ki so običajno osnovani na starejši programski kodi. Ta je tako še bolj dovzetna za napade, saj ji manjkajo varnostne nadgradnje, hkrati daljši čas na trgu napadalcem ponuja več časa za raziskovanje ranljivosti, ki jih nato zlorabijo v napadu. »Tehnologija varovanja omrežij, fizičnega dostopa, upravljanja dobrin (sredstev), nadzora dostopa, kriptografije, če navedem le nekaj elementov, samostojno ne morejo niti uspešno niti učinkovito zagotavljati obrambe brez sodelovanja uporabnikov,« poudarja Gašper Bertoncelj, Vzajemnin strokovnjak, specialist za informatiko in zavarovalno tehnologijo.

Bolnišnice so med prednostnimi tarčami izsiljevalske kode.

Tehnološki izziv obrambe pred napadi je tudi preplet več programskih rešitev, ki tako izredno razširijo možnosti zlorab. Povedno je tudi, da je za večino napadov z izsiljevalsko kodo 'odgovornih' dobrih 50 varnostnih lukenj operacijskih sistemov in programskih rešitev podjetij Microsoft, Oracle, VMware, F5, SonicWall in drugih ponudnikov, v večini napadov pa so zlorabljene ranljivosti sistemov, ki so starejše od štirih let. Razlogi za nevzdrževano programsko opremo so različni, od višine stroškov nadgradnje do preproste ignorance upravljalcev.

Hkrati je eden glavnih krivcev za eksplozijo napadov pravzaprav najboljša lastnost informacijske družbe – povezljivost različnih sistemov in naprav. Podatkovna ekonomija temelji na izmenjavi podatkov in informacij, prav ta mehanizem pa zlorablja tudi izsiljevalska koda za hitro in učinkovito širjenje ter okuževanje naprav in operacijskih sistemov.

Ena od rešitev, t. i. zračne reže (air gap), ki v informacijskih sistemih preventivno izklopijo povezavo z internetom, ne pridejo vedno v poštev. Nepovezana naprava, katere namen je izmenjava podatkov, je pravzaprav tako neuporabna, kot je njen povezan dvojček, onesposobljen z izsiljevalsko kodo.

Človeški dejavnik

IBM je v raziskavi svojih strank po vsem svetu ugotovil, da je pri 95 odstotkih vseh raziskanih kibernetskih napadov največja težava prav človeški dejavnik. Ljudje namreč pri uporabi informacijske tehnologije delamo vrsto napak, ki omogočajo napade z izsiljevalsko kodo.

Ne gre za novo ugotovitev – s pojavom družabnih omrežji in drugih primerov potrošniške tehnologije, kjer uporabniki na spletu preživimo večino svojega zasebnega in službenega časa, se namreč napadalci vedno več časa ukvarjajo z zbiranjem podatkov o posameznih uporabnikih, njihovih navadah oziroma sestavinah spletne identitete, kot so profili družabnih omrežij oziroma e-naslovi. Nato vse podatke praktično uporabijo za kreiranje lažnih identitet oziroma drugih vektorjev napada na žrtve omrežja.

Izsiljevalske viruse danes poznamo na vseh napravah, tudi pametnih telefonih.

V osnovi gre za problem zaupanja, za katerega smo ljudje pričakovali, da se bo iz analognega sveta enostavno prevedel v digitalnega dvojčka, pa se je nato izkazalo, da je realnost ravno nasprotna. Potvarjanje identitet na spletu in zloraba uporabniških podatkov sta se že večkrat izkazala kot ena glavnih povzročiteljev napadov z izsiljevalsko kodo. Pozornost uporabnikov namreč izrazito upade ob komunikacijskih odnosih z (domnevno) znanimi pošiljatelji sporočil.

Pri napadih na podjetja raziskovalci opažajo, da so najranljivejši vodilni kadri, in to iz dveh razlogov – najprej je tukaj njihova formalna pomembnost, ki jim omogoča dostop do vseh kotičkov informacijskega sistema, hkrati pa jim poskušajo zaposleni olajšati delo in samo za vodilne kadre omogočajo bližnjice in druge varnostno vprašljive poteze.

Če k temu dodamo še nezadostne investicije v izobraževanje zaposlenih, slabo varnostno kulturo, kjer uporabniki reciklirajo gesla, ne skrbijo za varnostno higieno sistema, nasedajo okuženim e-sporočilom in uporabljajo oddaljeni dostop z domačih naprav, ki jih hkrati uporablja več ljudi v gospodinjstvu, lahko vidimo, zakaj je problem izsiljevalske kode tako razširjen in zakaj ga je tako težko zamejiti. »Timsko delo, medsebojna pomoč, sodelovanje in zaupanje so zaželeni, če ne celo nujni v okolju vsake organizacije, hkrati pa predstavljajo tudi našo ranljivost, takoj ko zapustimo okolje organizacije. To ni, ko odidemo iz službe, ampak vsakič, ko s spletnim brskalnikom pogledamo nekam zunaj urejenega, varnega in nadzorovanega okolja organizacije,« opozarja Bertoncelj.

Pomemben problem pri raziskovanju človeškega dejavnika je tudi pomanjkanje raziskav na temo razlogov za prej omenjene človeške napake pri delu z informacijsko tehnologijo. Gre za kombinacijo neizobraženosti, izčrpanosti, kariernega nezadovoljstva in drugih psiholoških razlogov, ki so podlaga za napake pri delu.

Plačati ali ne plačati?

Čeprav strokovnjaki in varnostni organi že dalj časa pozivajo žrtve ransomware napadov, naj ne plačujejo odkupnin, raziskave javnega mnenja ugotavljajo, da gre trend na tem področju v drugo smer. Več kot 80 odstotkov vprašanih v poročilu Splunk CISO Report 2023 namreč odgovarja, da so v preteklem letu plačali odkupnino, od tega jih je skoraj deset odstotkov plačalo vsaj milijon evrov odkupnine na napad, dobra polovica pa je plačala več kot sto tisoč evrov. Raziskava sicer ne razkriva odstotka žrtev, ki so po plačilu odkupnine dejansko dobile dostop do podatkov.

Varnostni strokovnjaki namreč opozarjajo, da odkupnina še ni zagotovilo za povrnitev dostopa do zaklenjenih sistemov in podatkovnih zbirk, zato naj bi bilo njeno plačilo izredno tvegano početje. Oktobra 2023 se je na pobudo Združenih držav Amerike povezalo 50 držav iz vsega sveta, ki so podpisale zavezo o neplačevanju odkupnin v napadih z izsiljevalsko kodo. Varnostni strokovnjaki sicer dvomijo o učinkovitosti takih zavez, vseeno pa poudarjajo pomembnost javne razprave na to temo, saj bo lahko sprožila premislek o kulturi molka, ki prevladuje na tem področju.

Redna izobraževanja in dvig varnostne kulture so del ukrepov za boj proti izsiljevalski kodi.

Večina žrtev napadov z izsiljevalsko kodo namreč ne razkrije okužbe, saj jih je strah negativnega odziva javnosti, poslabšanja ugleda ter morebitnih tožb. V posameznih primerih žrtve priznajo, da so bile napadene, vendar ne pojasnijo, ali je šlo za napad z izsiljevalsko kodo. To napadalcem omogoči nadaljnje okužbe novih žrtev, hkrati pa varnostnim raziskovalcem preprečuje analizo izsiljevalske kode in razvoj zaščite proti njej. Pomembna razlika v Sloveniji na tem področju obstaja med javnim in zasebnim sektorjem, saj je prvi z Zakonom o informacijski varnosti zavezan k prijavi varnostnih incidentov, razkritju zlorab in deljenju podatkov o napadu, medtem ko se v zasebnem sektorju vsak odloča po svoje. To je velikokrat velik problem, saj so se tudi v odmevnih slovenskih primerih napadov z izsiljevalsko kodo v zasebnem sektorju žrtve zavile v molk.

Prav tako je izziv tudi tržni nagovor zasebnega sektorja ponudnikov kibernetske varnosti, ki velikokrat obljubljajo vse (ne)mogoče na področju zaščite pred izsiljevalsko kodo ter si tako ustvarjajo dobro poslovno izhodišče, organizacije pa nato ob napadu ugotavljajo, da so od prodajalcev zaščite kupile neučinkovito oziroma neuporabno zaščitno programsko opremo.

Preventiva je najboljša

Varnostna stroka poudarja, da je pri zaščiti pred izsiljevalsko kodo najboljša preventivna zaščita in da bi morali pri njej razmišljati tako o tehničnem dejavniku kot tudi o človeškem. Pri Pro Plusu so nam pojasnili, da so po napadu posodobili in zaščitili notranjo omrežno infrastrukturo, začeli uporabljati večfaktorsko potrditev prijave, napredne protivirusne zaščite ter uvedli druge tehnične ukrepe. Hkrati so se posvetili tudi izobraževanju zaposlenih na področju informacijske varnosti, imenovali pa so tudi internega strokovnjaka za kibernetsko varnost.

Prav človeški dejavnik je pri povečanem številu napadov tudi po mnenju Pro Plusa ključen. »Napadi se povečujejo in to je povezano z vse večjo uporabo virov IT za vsakodnevno delo in zahtevnostjo, ki je potrebna za zaščito podjetja pred naprednimi tehnikami, ki jih napadalci uporabljajo za izogibanje varnostnim ukrepom. Ne gre le za tehnične nadzore, ki jih je zelo zapleteno izvajati, temveč tudi za človeški dejavnik, ki ima v današnjem času vse pomembnejšo vlogo pri napadih,« pojasnjujejo in dodajajo, da so za namen izobraževanja in izmenjave podatkov o napadih znotraj skupine CME vzpostavili tudi posebno spletno platformo.

Tudi Bertoncelj poudarja pomembnost varnostnih izobraževanj. »Prvi cilj je vzpostaviti zavedanj, o varovanju informacij oziroma informacijskih virov, kjer se dotikamo poslovnega področja Vzajemne, d. v. z., ki je zdravstvena zavarovalnica, katere dejavnost se izvaja v konkurenčnem, hkrati pa visoko reguliranem področju finančne industrije. Bistveni element dejavnosti finančnih organizacij je zaupanje v njihovo poslovanje, pri dejavnosti zdravstvenih zavarovanj, v okviru katere prihaja do obdelave posebnih vrst osebnih podatkov, pa je temu zaupanju pridruženo še zaupanje strank glede varovanja informacij in varstva osebnih podatkov. Sporočilo Vzajemne zavarovancem je tu jasno, posebne vrste osebnih podatkov uživajo najvišjo stopnjo varstva in so tako tudi klasificirane,« opisuje Gašper Bertoncelj in dodaja, da varnostne delavnice ponavadi vključujejo izpostavljanje uporabnikov grožnjam, s katerimi se ali pa se bodo lahko srečali v realnem kibernetskem okolju, ugotavljanje ravni usposobljenosti uporabnikov, da take grožnje prepoznajo in se nanje ustrezno odzovejo, ter utrjevanje oziroma obnavljanje znanj s tega področja.

Na SI-CERT poudarjajo tudi pomembnost varnostnih kopij podatkov in rednega preverjanja njihovega delovanja/integritete. V določenem številu primerov varnostne kopije postanejo nujno zlo, nihče pa ne preverja, ali je mogoče podatke iz varnostne kopije dejansko povrniti in ali varnostna kopija dejansko služi svojemu namenu.

Izsiljevalska koda in umetna inteligenca

Za zdaj še ni jasno, kako bo umetna inteligenca pomagala v boju proti napadom z izsiljevalsko kodo, je pa razumljivo, da so jo na različne načine že začeli izkoriščati napadalci.

Če izpostavimo samo ribarjenje z elektronskimi sporočili (phising), ki jih umetna inteligenca na ukaz uporabnikov piše v vseh svetovnih jezikih brez večjih jezikovnih napak oziroma okornih prevodov … Prav zaznavanje 'nepismenosti napadalcev' je bilo v preteklosti eden glavnih preventivnih ukrepov, zdaj pa se je na tem področju tehtnica spet nagnila v prid zločincev.

Poleg boljših zlonamernih sporočil lahko nepridipravi že danes izkoriščajo umetno inteligenco za pridobivanje informacij o tarčah napada, v nasprotju s preteklostjo pa to danes zaradi velikih podatkovnih zbirk, do katerih ima dostop umetna inteligenca, poteka veliko hitreje.

Tudi na področju pisanja zlonamerne kode lahko danes umetna inteligenca pomaga pri spreminjanju programskega zapisa, s katerim se napadalec izogne temu, da bi protivirusna zaščita prepoznala napad. Prav tako lahko nepridipravi z umetno inteligenco enostavneje izboljšajo metode zaklepa podatkov, ki žrtvam oteži razbijanje enkripcije.

Vprašanje varnostne kulture

Na koncu lahko ugotovimo, da je izsiljevalska koda v svojem bistvu inovacija informacijske družbe – gre namreč za posledice površnega razvoja informacijskih rešitev, ki jih lastniki popravljajo samo takrat, ko zloraba površnega razvoja preseže strošek korekcije. To se ne zgodi pogosto, zato večinoma vsa odgovornost pade na ramena končnega uporabnika.

A tudi tukaj zaradi 'stroškovne učinkovitosti' tako v javnem kot tudi v zasebnem sektorju manjka rednih izobraževanj, dviga varnostne kulture in vzpostavljanja tehničnih rešitev za obrambo pred izsiljevalsko kodo. Večini podjetij se očitno še vedno zdi bolj uporabno igranje ruske rulete s kibernetskimi roparji in plačevanje odkupnin, če slučajno izgubijo stavo.

Hkrati nas izsiljevalska koda opominja na digitalno odvisnost od informacijskih sistemov velikanov informacijske družbe, na katerih sloni večina globalne ekonomije. Trenutne rešitve vprašanja izsiljevalske kode, ki je prisotna od samega začetka informacijske družbe, namreč vse preveč nakazujejo na nezmožnost reševanja ključnih vprašanj njenih delujočih gradnikov. Razen če ste oboževalec iger na srečo.