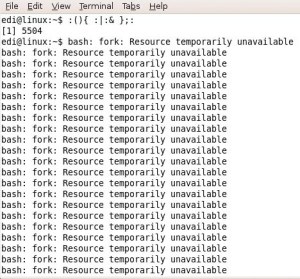

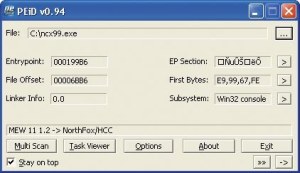

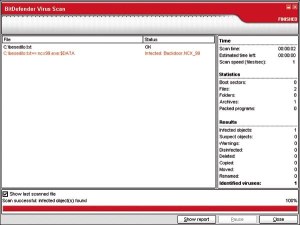

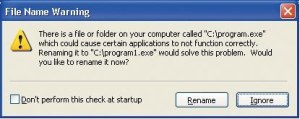

Alternate Data Stream (ADS) je splošno znana funkcionalnost datotečnega sistema NTFS. Microsoft je alternativne podatkovne tokove v NTFS uvedel predvsem zaradi združljivosti z datotečnim sistemom Apple Hierarchical File System (HFS), ki uporablja t. i. vilice (forks) za shranjevanje metapodatkov (pomanjšane slike, ikone...). V Windows XP SP2 je Microsoft začel ADS tudi dejansko aktivneje uporabljati. Predvsem v povezavi z Attachment Execution Service (AES), ki shranjuje informacije o prenosu datotek iz medmrežja v alternativni tok. Koncept dodatnih podatkovnih tokov ni nov, uporabljajo ga namreč številni datotečni sistemi (Novell NNS/NWFS, Solaris ZFS, Veritas VxFS...). Iznajdljivi hekerji so seveda hitro odkrili, kako lahko uporabijo funkcionalnost ADS, da bi se izognili odkrivanju s strani protivirusnih programov in za skrivanje podatkov.