Od starega do atomskega veka

Virusi so v zadnjih desetletjih napredovali od neškodljivih hudomušnih skupkov kode do zapletenih in obsežnih programov, ki skrivaj sabotirajo izdelavo jedrskega orožja, prisluškujejo državnim podjetjem in multinacionalkam in so sposobni spraviti na kolena celotne države. Mesto naročnikov so prevzele vlade, izvajalci pa so obveščevalne agencije in vojska. Vojna se je s klasičnih bojišč že zdavnaj preselila v internet.

V zadnjem času vedno pogosteje beremo o računalniških virusih, a je zamisel že precej stara. Teoretično so namreč o teh virusih špekulirali že, še preden so nastali prvi delujoči primerki. Slavni matematik John von Neumann je leta 1949 učil o tej temi v seriji predavanj z naslovom "Teorija in organiziranost kompleksnih avtomatov", predavanja so leta 1966 natisnili v knjigi "Teorija samopodvajajočih avtomatov". Leta 1972 je precej manj slaven avstrijski informatik Veith Risak nadaljeval von Neumannovo delo in objavil članek "Samopodvajajoči avtomati z minimalnim prenosom informacij" in v njem opisal v zbirniku napisan delujoč virus za računalniški sistem Siemens 4004/35. Najslavnejši prispevek pa je gotovo diplomsko delo Jürgena Klausa iz leta 1980 z naslovom "Samopodvajanje v programih", v katerem je računalniške samopodvojevalnike primerjal z biološkimi življenjem in virusi, saj imajo oboji sposobnost samopodvajanja in sorodne strukture. To delo je vzpodbudilo Freda Cohena, da je leta 1984 napisal članek "Računalniški virusi - teorija in eksperimenti", v katerem je take samopodvajajoče programe na predlog svojega mentorja, Leonarda Adlemana, imenoval virusi. Izraz črv za program, ki se samodejno širi po računalniškem omrežju, pa je že leta 1975 postavil John Brunner v kratki znanstvenofantastični zgodbi "The Shockwave Rider". Danes sta izraza virus in črv uveljavljen del besedišča vsakega uporabnika računalnikov.

Stari vek

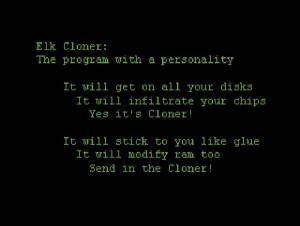

Prva generacija virusov je bila izrazito neškodljiva, saj so jih pisali znanstveniki kot raziskovalne projekte ali zanesenjaki, oboji brez zlih namenov. Creeper je leta 1971 kot prvi virus ušel v ARPANET (predhodnik interneta) in na vseh računalnikih izpisal, da je tam. Bob Thomas ga je napisal zgolj zato, da je dokazal praktično izvedljivost koncepta računalniškega virusa, ki se takrat še sploh ni imenoval tako. Prvi se je nenadzorovano razširil Elk Cloner leta 1981, in sicer je napadal računalnike z operacijskim sistemom Apple DOS in se širil z disketami. Po petdesetem zagonu računalnika se je aktiviral in na zaslonu izpisal kratko pesem. Mnogokrat kot prvi PCjevski virus omenjajo Brain, ki sta ga leta 1986 napisala Pakistanca Basit in Amjad Farooq Alvi, brata iz mesta Lahore. Virus slovi po tem, da se je kot prvi širil po računalnikih z arhitekturo IBM PC in je ime svojih avtorjev in njun naslov zapisal na zagonske sektorje okuženih datotek. Virus je zgolj upočasnil disketni pogon in skril sedem kilobajtov pomnilnika ter uporabnike pozval, naj ju pokličejo za odstranitev. Avtorja sta ga poslala v svet pomotoma, saj sta želela le zaščiti svojo programsko opremo pred kopiranjem, a je v javnost pricurljala beta različica programa.

V tem času je bilo računalniških virusov še precej, vsem pa je skupen benigen značaj. Uporabnike so obvestili o svoji navzočnosti, pogosto šaljivo in hudomušno (to so bili virusi, ki igrajo različne melodije, skrivajo črke, pomešajo prikaz na zaslonu, zapeljejo čezenj animiran rešilni avtomobil itd.), predvsem pa niso povzročali veliko škode. Širili so se z okuženimi datotekami, zlasti prek disket in takrat priljubljenih BBSjev. Nekako do preloma tisočletja so bili v glavnem nadloga, ki je sicer povzročala postransko škodo, a ne za lastne koristi. Pisali so jih srednješolci, študentje in drugi nadobudni računalnikarji s preveč časa in preveč znanja, ki so želeli v duhu antike pokazati, kaj je mogoče storiti in kaj znajo.

Srednji vek

Sredi 90. let prejšnjega stoletja so postali pogostejši makro virusi, ki so bili napisani v skriptnih jezikih za programe iz zbirke Office. Ti so že povzročali resno škodo, obenem pa pokazali, da se obličje spreminja. Virusi so postajali vedno bolj agresivni in pretkani, njihov glavni namen pa je bilo povzročati škodo. Zloglasen virus CIH ali Černobil se je leta 1998 in 1999 širil po računalnikih z operacijskim sistemom Windows 95/98 in se sprožil na obletnico černobilske katastrofe 26. aprila 1999. Zbrisal je prvi megabajt zagonskega sektorja na diskih in, kjer je mogel, tudi vsebino biosa. Povzročil je milijardo dolarjev škode in onesposobil več deset milijonov računalnikov, največ v Aziji. Napisal ga je tajvanski študent, ki se je za škodo opravičil in napisal tudi protivirusni program. Tajvan je zaradi posledic virusa sprejel precej strožjo zakonodajo na področju računalniškega kriminala.

Leta 1999 je razsajal tudi zloglasni črv Melissa, ki je pokazal, da so črvi lahko še bolj škodljivi, ker se širijo samostojno. Črv je vsem v imeniku na okuženem računalniku poslal sporočilo s svojo kopijo v okuženem Wordovem dokumentu. Melissa je povzročila zelo veliko prometa v omrežjih, hujše škode pa v osnovni verziji ne. Kmalu so po internetu zakrožile različice virusa, ki so selektivno uničevale dokumente, med njimi tudi ena, ki je zašifrirala vse dokumente in od uporabnika terjala plačilo 100 dolarjev za odklep. To je prvi primer virusa, s katerim je avtor poizkusil zaslužiti, a je bil precej pred časom, da bi uspel.

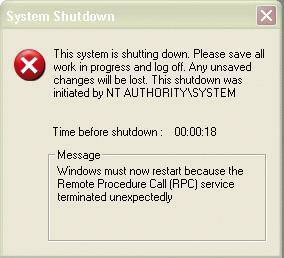

Začetek tisočletja je zaznamovala kopica nadvse agresivnih virusov in črvov, ki so povzročali škodo iz čiste hudobije. Med njimi so slavni črv ILOVEYOU, ki je uničil lokalne fotografije v računalniku in poslal svojo kopijo na prvih 50 naslovov v imeniku. Povzročil je zelo veliko škodo, a filipinska avtorja nista bila kaznovana, ker tedaj na Filipinih zakonodaja pisanja škodljivih programov še ni kriminalizirala. Podobnih črvov je bilo še cel kup, recimo Blaster leta 2003, ki je zaustavljal računalnike z Windows 2000/XP, ali Sasser leta 2004, vedno pogostejši so bili tudi trojanski konji.

V srednjem veku so bili virusi vedno bolj tehnično dovršeni, a je bilo njihova glavna naloga uničevanje in onesposabljanje računalniških sistemov. Pisci od njih niso imeli ničesar, razen kazenskega pregona in številnih obsodb, žrtvam pa so povzročili nemalo sivih las zaradi nedelujočih sistemov in pogosto tudi izgubljenih podatkov. Toda mednarodne hudodelske združbe so se kmalu naučile, da je mogoče z virusi zaslužiti. Napočil je novi vek.

Elk Cloner je bil prvi virus, ki se je nenadzorovano razširil. Pri tem ni povzročal škode, temveč je po petdesetem zagonu izpisal nekaj verzov.

Blaster je bil sila nadležen virus, ki je računalnike vsako minuto zaustavljal, tako da ni bilo mogoče normalno delati. Druge škode ni povzročal.

Novi vek

Top, kar je poskusil avtor inačice Melissa, so v naslednjih letih nepridipravi izpilili do obisti. Ugotovili so, da je uničevanje računalniških sistemov nesmiselno početje, saj prinaša zgolj tveganje in nobenih koristi. Zato so začeli nastajati virusi in druga škodljiva programska oprema, ki poskuša okužene računalnike monetizirati. To so počeli s trojanskimi konji, črvi in virusi.

Eden prvih primerkov je Beast iz leta 2002, ki je okužil vse različice Windows od 95 naprej in je upravljavcu programa omogočil popoln nadzor nad okuženim računalnikom. Trojanski konji so se razrasli kot gobe po dežju, saj so izkoriščali okužene računalnike v dobičkonosne namene. Z njimi je mogoče računalnike povezati v veliko omrežje (botnet), ki ga lahko pisci oddajo najboljšemu ponudniku, ta pa jih nato uporablja za razpošiljanje smetja, izvajanje koordiniranih napadov DOS (denial of service), serviranje oglasov ali njihov prikaz in druge dejavnosti, ki prinašajo visoke vsote.

Razpasli so se tudi trojanski konji, ki skrbno spremljajo vse dogajanje v računalniku in še zlasti vse pritiske na tipke (keylogger). Tiho ždijo v računalniku in čakajo, da uporabnik obišče spletno bančništvo ali vtipka številko kreditne kartice ob kakšnem nakupu in tedaj zbrane podatke posredujejo avtorju. Mimogrede lahko priložijo še certifikate in kakšne druge datoteke, ki jih zlikovci lahko izrabijo za krajo identitete.

Vse te viruse so pisali posamezni kriminalci ali hudodelske združbe, da bi z njimi zaslužili. Toda kmalu so tudi vlade več držav ugotovile, da je mogoče s primerno programsko kodo sovražnikom povzročiti velikansko škodo ali vsaj izvajati prvovrstne vohunske operacije. Najbolje pri tem pa je, da ob primerni izvedbi žrtve sploh ne vedo, da se je kaj zgodilo. Napočil je atomski vek.

Atomski vek

Stuxnet

Leta 2006 se je tedanji ameriški predsednik George Bush znašel pred težko nalogo, kaj storiti s problematičnim Iranom, ki je intenzivno bogatil uran v jedrski centrali v Natancu in poizkušal izdelati jedrsko orožje. Gospodarske sankcije imajo omejen učinek, poleg tega so jim nasprotovale številne evropske države ter Rusija in Kitajska, nekatere iz lastnih ekonomskih vzgibov, druge iz ideoloških razlogov. Varnostni svet Združenih narodov je sprejel le medlo resolucijo o prepovedi uvoza jedrskega materiala in opreme in zamrznitvi imetja nekaterih ključnih posameznikov v tujini. Vojaško akcijo zoper Iran si je bilo še teže zamisliti, saj so imeli ZDA in zavezniki slabe izkušnje z vojnama v Iraku in Afganistanu, javno mnenje pa je bilo že izrazito nenaklonjeno vojaškim spopadom. Kljub pozivom nekaterih članov administracije Bush ni mogel napasti Irana. Medtem pa je iranski predsednik Mahmud Ahmadinedžad izzivalno popeljal novinarje na ogled 50.000 modernih centrifug, ki so delovale s polno močjo.

Saboterji obveščevalne agencije CIA so že več let v oskrbovalno verigo za iranske sisteme vtihotapljali pokvarjeno opremo, toda učinki so bili pičli. General James Cartwright, tedanji vodja Strateškega poveljstva ZDA (USSTRATCOM), je predstavil radikalno zamisel. Iran bi lahko napadli z zlonamernim računalniškim programom, ki bi njihove obrate sabotiral od znotraj. Po začetni nejeveri je Bush prižgal zeleno luč in začela se je operacija Olimpijske igre.

Skok v leto 2010. Malo znano belorusko podjetje VirusBlokAda je junija, ko je z njimi stopilo v stik neko iransko podjetje, odkrilo neznan kos škodljive programske opreme, ki so ga poimenovali RootkitTmphider. Kmalu so novega škodljivca začela preučevati še druga podjetja, ki izdelujejo protivirusne programe, in prijelo se ga je ime Stuxnet po eni izmed ključnih besed v njegovi kodi. Svet je začel spremljati nadvse zanimivo detektivsko zgodbo, ko je bil analiziran vedno večji del njegove kode, čeprav v celoti še danes ni znana, in se je začelo kazati ozadje.

Nenavadna je bila že geografska razpršenost, saj je bila več kot polovica vseh primerov okužb s Stuxnetom v Iranu, preostanek pa skoraj v celoti v Indoneziji in Indiji. Še bolj zanimiva je navidezna benignost, saj velika večina okuženih sistemov ni kazala nobenih znakov okužbe. Kasneje so ugotovili, da je prva različica črva začela krožiti že junija 2009, a ni bila preveč uspešna in je bila odgovorna le za okoli tri odstotke okužb. Druga, precej popravljena inačica, je začela krožiti marca 2010, tretja, ki se je pojavila aprila 2010, pa je imela le nekaj dodatkov. Analiza je hitro odkrila, katere vrzeli v operacijskem sistemu Windows je črv uporabljal, teže pa je bil odkriti njegov namen in avtorje.

Stuxnet je za širjenje uporabljal kar štiri tedaj neodkrite ranljivosti v Windows (MS10-046, MS10-061, MS10-073, MS10-092), kar je bilo dotlej nezaslišano. Navadno se je izkoriščala ena, le tu in tam je kdo izrabil dve. Najstarejša uporabljena ranljivost sega v leto 2008, ko jo je začel izrabljati trojanec Zlob. Hkrati je Stuxnet uporabljal ukradena tajvanska certifikata za podpis; sprva Realteakovega, ki ga je VeriSign takoj po odkritju 16. julija 2010 preklical, potem pa še JMicronovega, ki je bil preklican nekaj dni pozneje, 22. julija. Vse to je pripomoglo k hitremu in učinkovitemu širjenju črva, a ga je bilo zdaj laže odkriti.

Nenavadnosti tu še ni bilo konec, saj je Stuxnet meril dobrega pol megabajta, kar je za črve nenavadno veliko (kasneje ga je Flame več kot zasenčil). Razlog za tolikšen obseg je nedostopnost interneta na tarčnih sistemih, zato je moral črv že sam imeti vsa navodila. Navadno namreč črvi napotke sproti prejemajo s krmilno-nadzornih strežnikov (command and control servers) po internetu, Stuxnetu pa tega ni bilo treba.

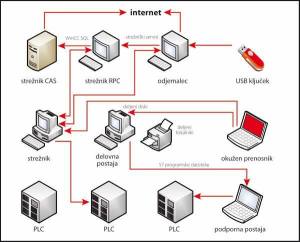

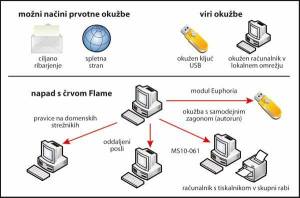

Zapleteno delovanje in širjenje Stuxneta. Vir: ISSSource.com.

Programska koda je bila napisana v več različnih jezikih, kar je za klasične črve neobičajno. Ko se je črvu uspelo ugnezditi v sistem, je poiskal Siemensovo programsko opremo SCADA za krmiljenje industrijskih sistemov Siemens PCS 7, WinCC/STEP7, ki teče v Windows. Napad je precej olajšalo znano dejstvo, da večina teh sistemov teče s privzetimi tovarniškimi gesli ali celo brez njih (Siemens je celo izrecno poudarjal, naj se gesel ne spreminja, če sistemi delujejo), ker niso bili povezani v internet in nihče ni pričakoval napada na kraju samem. Tarča je bila knjižica s7otbxdx.dll, ki skrbi za komunikacijo med programsko opremo WinCC in podrejenimi programljivimi ločnimi krmilniki (PLC). To je bil ključni del napada. V nadaljevanju je Stuxnet preveril, ali PLC krmili specifično opremo. Če je našel vsaj 33 frekvenčnih pretvornikov (variable frequency drive, VFD) iz finskega Vacona ali iranske Fararo Paye, ki imajo na izhodu frekvence med 807 Hz in 1210 Hz, so bili izpolnjeni vsi pogoji za sprožitev črva. Tedaj se je črv skril v pomnilniški blok DB890 na PLCjih tipov S7-315 in S7-417, kakršne uporabljajo v Natancu, in spreminjal frekvenco s 1064 Hz na 1410 Hz, pa potem na vsega nekaj sto hertzev in nazaj na 1064 Hz, kar je povzročilo nihanje frekvence vrtenja priključenih rotorjev. Če so bili ti del centrifug, so se te vrtele neenakomerno in zelo slabo bogatile uran, zvišanje pa je povzročilo obrabo in odpoved centrifug. Obenem je sistem operaterju sporočal popolnoma normalno delovanje, tako da sabotaže v računalniškem nadzoru procesa ni bilo mogoče zaznati. Če katerikoli izmed teh pogojev ni bil izpolnjen, je Stuxnet miroval in ga je bilo praktično nemogoče odkriti.

Kar nekaj mesecev je trajalo, da so neodvisni varnostni strokovnjaki po svetu ugotovili te podrobnosti in ugotovili, da je Stuxnet najbrž sabotiral centrifuge. Kmalu so zaradi kompleksnosti črva začele krožiti špekulacije, da gre za plod sodelovanja ameriških in izraelskih varnostno-obveščevalnih služb. Analitiki so ocenjevali, da bi tako kompleksnega črva mogla pripraviti le kakšna razvita država, ne pa posameznik ali hudodelska združba. Nekateri so špekulirali celo, da so morali pisci Stuxneta imeti dostop do izvirne kode Windows in Siemensovih programov, kar nekatere vlade s posebnimi pogodbami imajo.

Vmes se je v ZDA zamenjala oblast, a je Bush Obami naročil, da mora za vsako ceno obdržati operacijo Olimpijske igre. Potrditev smo dobili šele letos, ko je novinar The New York Timesa David Sanger izdal knjigo z naslovom Confront and Conceal: Obama's Secret Wars and Surprising Use of American Power, v kateri je predstavil izsledke 18-mesečnega dela in več intervjujev z vodilnimi generali, obveščevalci in člani predsedniške administracije.

Stuxnet sta resnično razvila ameriška Služba za domovinsko varnost (NSA) in izraelska Enota 8200. Pripravili so različico Stuxneta, ki ga je bilo treba preizkusiti. Najprej so ga preizkusili na manjših sistemih, pozneje pa so v ZDA zgradili repliko iranske baterije centrifug P-1 in preverili delovanje črva. Deloval je in vse je bilo nared za največji računalniški napad v zgodovini. Kazalo je, da bo največji problem infiltracija črva v sistem, saj ta ni povezan v internet. Tu so se morali zanašati na vohune in vzdrževalno osebje, ki so nekateri vede, drugi nevede prinesli črv v obrat Natanc. Treba je bilo le razdeliti nekaj okuženih ključev USB in naposled ga je nekdo vtaknil v računalnik s sistemom SCADA. Ko je bil črv v sistemu, se je tiho širil in spremljal dogajanje, nato pa po pričakovanjih napadel. Sistemi so poročali o normalnem delovanju, zato so bili Iranci vedno bolj zaskrbljeni, paranoični in sumničavi, zakaj so izkoristki obogatitev tako nizki.

Glavni naročnik Stuxneta naj bi bila ameriška Služba za domovinsko varnost (NSA) s sedežem v Fort Meadu. Vir: NSA.

Enota 8200 je največja enota v izraelski vojski. Sestavlja jo več tisoč vojakov, a je o njej malo znanega. Opravlja enako funkcijo kot NSA v ZDA, le da je podrejena vojski. Njen sedež je v Tel Avivu, najpomembnejša instalacija za prisluškovanje pa je Urim v puščavi Negev, približno 30 km stran od kraja Biršeba. Vir: Google Earth.

Stuxnet je svojo nalogo opravljal, dokler zanj ni vedel nihče. Ko se je razširil po spletu in pritegnil pozornost vseh varnostnih služb, je bilo jasno, da je nekdo storil veliko napako. Stuxnetovi avtorji so to dobro vedeli, zato je bil načrt od vsega začetka, da bi zbujali čim manj pozornosti. V Stuxnetu je bila koda, ki je preverila, ali je računalnik povezan v internet, in se v tem primeru izbrisala. Tako naj bi se izognil odkritju, a nekaj je šlo narobe. Stuxnet se je hitro razširil po Iranu, Indiji in Indoneziji, posamezni primeri okužb pa so bili tudi v ZDA, Nemčiji in drugod. Američani krivijo Izraelce, da so na lastno pest spreminjali kodo in v preveliki želji pokvarili mehanizem za izbris, zato se je Stuxnet razširil tudi mimo načrtovane tarče. Bržčas ga je nevede s svojim prenosnikom, ki ga je bil priklopil v interno omrežje, poslal v svet od doma kak inženir iz Natanca. Stuxnet je hitro zaokrožil po internetu in okužil tako navadne računalnike kot tudi sisteme SCADA v več državah. Posamezni primeri okužbe so se našli celo v ZDA in Nemčiji.

Siemensova enota, ki vsebuje PLC S7-315-2PN/DP, kakršne je napadal Stuxnet. Vir: Siemens.

Učinke Stuxneta na iranski jedrski program je težko oceniti, ker so oblasti zelo skrivnostne in paranoične. Kljub temu podatki, ki so vendarle pricurljali v javnost, kažejo na znatne motnje. Prvi incidenti v Natancu so se začeli v prvi polovici leta 2009, ko se je neopazno širila prva različica Stuxneta. Takrat naj bi se število delujočih centrifug s 4700 zmanjšalo na 3900, vsaj tisoč pa naj bi jih bilo zaradi previsoke frekvence vrtenja nepopravljivo poškodovanih. Kriva ni bila zgolj previsoka hitrost, temveč hitro in večkratno zviševanje in zniževanje frekvence, kar je obrabljalo material in povzročalo pokanje aluminijastih cevi. Iran je takrat namestil in zagnal več sto novih centrifug. To je bil po predvidevanjih odgovor na težave zaradi Stuxneta. Toda Stuxnet ni zmogel resneje oslabiti iranskega jedrskega programa, saj so zmogljivosti sistema za bogatenje urana upadle za okoli trideset odstotkov, ko je bil črv na vrhuncu. Iran je kmalu aktiviral domače strokovnjake in najel tuje, da so se lotili čiščenja sistemov. Stuxnet je okrnil iranske sposobnosti, a so na koncu leta 2010 zaradi intenzivnega postavljanja novih centrifug zmogljivosti za bogatenje urana v primerjavi z letom 2009 celo nekoliko zvečale. Če ne bi bilo Stuxneta, bi bilo povečanje še znatno večje. Po najbolj optimističnih ocenah ZDA je Stuxnet iranski jedrski program prestavil za poldrugo leto v preteklost.

Obrat za bogatenje urana Natanc leži 250 km južno od Teherana. Centrifuge so nameščene pod zemljo.

Vir: Reuters.

SCADA

Kratica SCADA pomeni supervisory control and data acquisition in označuje sisteme, ki jih uporabljamo za nadzor, prikaz in krmiljenje tehnoloških procesov prek računalnikov. Sestavljeni so iz več podsistemov:

vmesnika med operaterjem in računalnikom (HMI), ki prikazuje podatke o procesu in omogoča vnos ukazov ali parametrov za njegovo krmiljenje;

glavnega nadzornega sistema (MTU), ki zbira podatke iz preostalih podsistemov in skrbi za krmiljenje procesa prek RTU;

oddaljenih terminalskih enot (RTU), ki zbirajo podatke s senzorjev v procesu in posredujejo ukaze za krmiljenje sistema v PLC;

programljivih logičnih krmilnikov (PLC), ki neposredno krmili tehnološki proces;

komunikacijske infrastrukture za prenos informacij med HMI, MTU, RTU in PLC.

Ena izmed glavnih tarč Stuxneta in druščine so bili prav PLC. To so namenski industrijski krmilniki, nekakšni poenostavljeni in pomanjšanji računalniki, ki omogočajo avtomatizacijo posameznega procesa in so prilagojeni delovanju v ekstremnih razmerah (prah, temperature, tresljaji, vlaga itd.). Od RTU prejemajo vhodne podatke, ki jih s svojim algoritmom, ki ga je mogoče spreminjati (od tod ime programljivi), prevedejo v neposredne ukaze. Na eni strani so priključeni neposredno na elektromotorje, rotorje, ventile, črpalke in druge dele procesa, po drugi strani pa vračajo odzive na svoje ukaze. Stuxnet je meril zgolj na Siemensovo programsko opremo SIMATIC WinCC in njihov PLC tipa PCS-7.

DuQu

Stuxnet je bil le prvi tak virus, ki so ga odkrili. Laboratorij za kriptografijo in varnost sistemov (CrySys) Univerze za tehnologijo in ekonomijo v Budimpešti je 1. septembra lani odkril nov kos zlonamerne programske opreme, ki se ga je zaradi predpone ~DQ na okuženih datotekah prijelo ime DuQu. Črv sta preiskovala CrySys in Symantec in ugotovila, da je v sorodu s Stuxnetom. Uporabljal je nekatere iste varnostne ranljivosti v Windows in eno unikatno, prav tako je uporabil ukraden certifikat (spet tajvanskega podjetja, to pot C-Medie) in, kar je najpomembneje, prav tako je meril predvsem na iranske računalniške sisteme. Tudi DuQu je zgrajen modularno in njegov glavni modul je sumljivo podoben Stuxnetovem, drugi modul, po katerem je dobil ime, pa spremlja vnose prek tipkovnice.

Podrobna analiza je razkrila še vrsto drugih podrobnosti v kodi, zaradi katerih lahko rečemo, da so DuQu napisali isti ljudje kakor Stuxnet, torej bržkone ameriško-izraelska obveščevalna služba. A DuQu ima povsem drugačne namene kakor Stuxnet. Medtem ko je prvi sabotiral industrijski proces, je DuQu pritajeno zbiral informacije o okuženih sistemih. Njegovo vedenje je bolj spominjalo na trojanskega konja kakor na črva, saj se ni širil po nepotrebnem, temveč le v skladu z navodili s krmilno-nadzornih strežnikov. V okuženih sistemih je zbral čim več informacij o njihovem ustroju in postavitvi ter jih po internetu sporočal neznanim piscem. Pri tem je posredoval zapise o vnosu prek tipkovnice, zaslonske posnetke, omrežni promet itd. Prvi krmilno-nadzorni strežnik je bil postavljen v Indiji, a so ga hitro izključili. Kaže, da so bili napadalci tako premeteni, da za vsak načrtovan napad v neko ustanovo postavijo nov strežnik v neki drugi državi. DuQu potem zbira podatke in se po 36 dneh izbriše ter za seboj ne pusti nobene sledi, tako da je povsem mogoče, da je bilo infiltriranih sistemov še precej več, le da nihče ni vedel zanje.

Napadalci so natančno izbirali tarče, in sicer so jim poslali elektronsko sporočilo z okuženim Wordovim dokumentom, v katerega je bil zapakiran črv. Poznamo več kot deset inačic črva, ki so bile očitno prilagojene za vsak napad posebej. Odgovornosti za DuQu ni prevzel še nihče, a podobnosti kažejo, da za njim stojita ZDA in Izrael. Njegov namen ostaja zavit v tančico skrivnosti, najverjetneje pa je namenjen zbiranju informacij, ki bi bile uporabne za pripravo specifičnih napadov v prihodnosti, kakor je bil Stuxnet za centrifuge.

Varnost ali cenzura?

Čeprav Stuxnetu s sabotažo iranskega jedrskega programa ni uspelo kaj več, kot zgolj nekoliko ga odmakniti v prihodnost, Duqu, Flame in Madi pa za zdaj le zbirajo informacije o sistemih in prestrezajo telekomunikacije, so dosegli neki drug nenačrtovani cilj. Iran je napovedal, da bo prekinil povezavo z internetom in namesto tega vzpostavil lokalni intranet.

Prva poročila o tem so se razširila že julija lani, a jim ni nihče verjel. Celo iranski minister za telekomunikacije Reza Tagipur je aprila letos navedbe označil kot zahodno propagando, ki nima zveze z resničnostjo. Je pa pomenljivo dodal, da bodo zgradili nacionalno informacijsko omrežje, ki bo delovalo kot nekakšen državni intranet. A Iran je decembra 2010 s kitajskim podjetjem ZTE kljub mednarodnim sankcijam sklenil 100 milijonov evrov vredno pogodbo o dobavi sistema za nadzor vseh telekomunikacij v državi.

Izkazalo se je, da je v teh govoricah več resnice, kakor je bil Iran pripravljen priznati. Sredi avgusta je Tagipur napovedal, da bodo sčasoma izključili iz interneta ključna ministrstva, vladne organe in državne službe, katerih varnost je izjemnega pomena. Dejal je, da internet ni zaupanja vredno mesto, ker ga nadzorujeta ena ali dve Iranu sovražni državi. Namesto tega bodo te sisteme vključili v nacionalni intranet, kjer ne bodo dostopni zunanjim silam. Prve izključitve bodo izvedli že prihodnji mesec. Iran pa namerava iti še dlje, saj v poldrugem letu načrtuje popoln odklop države iz mednarodnega interneta. Povezljivost z medmrežjem bo nadomestil intranet, v katerega se bodo lahko priključili vsi računalniki v državi.

Varnostni analitiki dvomijo o uspešnosti tega pristopa, saj tudi Natanc ni bil priključen v internet, pa je ameriškim silam kljub temu uspelo vanj pritihotapiti Stuxnet. Bržkone je pomembnejši drugi za režim sila dobrodošel stranski učinek, saj bo v novem nacionalnem intranetu cenzura dosti lažja. Novinarji brez meja (RSF) že več let zapored uvrščajo Iran na seznam držav sovražnic interneta, kjer je dostop hudo omejen, vsebine pa cenzurirane. Kdaj pa kdaj je onemogočen dostop do zahodnih strani, kot so Gmail, YouTube ali Yahoo, seveda pa je izražanje iranskih uporabnikov interneta ves čas pod budnim nadzorom, vsak režimu nenaklonjen govor pa strogo sankcioniran. Aretacije in celo usmrtitve niso nič nenavadnega. Iran že od oktobra lani blokira tudi navidezna zasebna omrežja (VPN) in sistem za anonimno uporabo interneta Tor, tako da je jarmu cenzure še težje ubežati.

Edina država, ki je vzpostavila svoj nadomestek interneta, je Severna Koreja, kjer je dostop do medmrežja omejen zgolj na najvišje predstavnike oblasti. Cenzura interneta pa je med državami precej pogosta. Najhuje je na Kitajskem, v Rusiji, Pakistanu, na Bližnjem vzhodu in na Kubi. Imune za cenzuro niso niti države, kot sta Avstralija in Francija, ki ju je RSF postavil med tiste, ki jih je treba zaradi nedemokratičnih vzgibov v internetu budno spremljati. V Sloveniji je cenzura omejena na onemogočen dostop do tujih spletnih stavnic, ki nimajo koncesije, in občasne zahtevke po odstranitvi, katerih zakonitost se presoja vsakokrat znova - najbolj znamenit zgled je bila udba.net. Slovenske cenzure ni težko obiti, saj se odredbe pogosto nanašajo na natančno določene domene in zadostuje že uporaba alternativne, ki jo ponudnik navadno hitro registrira, drugače pa je univerzalna rešitev uporaba posredniških strežnikov (proxy) ali VPN.

Flame

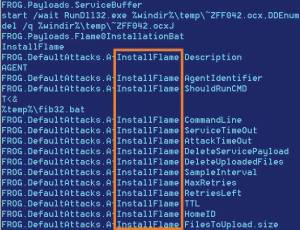

Stuxnet je dovršen kos programske opreme, letos pa so odkrili novega črva, ki ga je popolnoma zasenčil. Sredi maja je Kaspersky Lab v sodelovanju s CrySysom pri preiskavi poročil o virusni okužbi računalnikov na iranskem ministrstvu za nafto odkril novo zlonamerno programsko opremo in jo poimenoval Flame (drugo ime zanjo je še Skywiper) po enem izmed sestavnih modulov. Analiza je pokazala, da gre za giganta med črvi, saj meri več kot 20 MB (običajno so manjši od megabajta, Stuxnet pa je meril 500 kB), napisan pa je nadvse zapleteno v več programskih jezikih, tudi v skriptnem jeziku LUA, ki je za črve neobičajen. To je toliko, da sisteme okuži po delih. Najprej se prenese 6 MB velik glavni del, nato pa se po potrebi glede na ukaze, ki jih prejme s krmilno-nadzornih strežnikov, prenašajo še druge komponente. Flame uporablja pet načinov šifriranja, tri različne tehnike stiskanja podatkov, vsaj pet različnih datotečnih formatov in tehniko vrivanja kode, da bi se izognil odkritju. Okužil je zlasti računalnike v Iranu, na palestinskih ozemljih v Izraelu, v Siriji, Libanonu, Sudanu, Savdski Arabiji in v Egiptu. Nekaj okužb je bilo tudi na Zahodu.

Flame je dobil ime po enem izmed svojih glavnih modulov. Vir: Kaspersky Lab.

Flame je prizadel predvsem bližnjevzhodne države. Prikazane so okužbe računalnikov navadnih uporabnikov. Vir: Kaspersky Lab.

Flame sestavlja več deset modulov, ki imajo vsak svoj namen, a vsi še niso razvozlani. Za razliko od Stuxneta, katerega poslanstvo je bila sabotaža centrifug, je Flamov namen vohunjenje oziroma prisluškovanje, in to v bistveno širšem obsegu. V ta namen ima program nešteto možnosti, kako lahko spremlja vse vrste komunikacij in podatkovnih prenosov v okuženih računalnikih. Odvisno od strojnih sposobnosti računalnika zmore shranjevati lokalne dokumente, inteligentno snemati zvok, zaslonsko sliko (pogosteje, če je odprt Outlook, in redkeje, če je odprta kakšna manj zanimiva aplikacija), pritiske tipk na tipkovnici, omrežni promet, pogovore prek Skypa in celo podatke z naprav v bližini, če imajo tako naprave kakor okuženi računalnik bluetooth. Vso zbrano gradivo hrani in pošilja krmilno-nadzornim strežnikom v internetu. Doslej so jih odkrili že več kot 80 v Aziji, Evropi in Severni Ameriki, kar kaže, da so se pisci zelo potrudili zabrisati sledi za seboj. Posebej veliko zanimanje kaže Flame za tehnično dokumentacijo in skice, saj najprej poišče datoteke iz AutoCADa, PDFje, besedilne datoteke in vektorske slike. Obenem se poizkusi čim bolj razširiti; za širjenje uporablja omrežne povezave in izmenljive pogone (npr. ključe USB, ki jih prav tako okuži). O kompleksnosti priča tudi sposobnost kamuflaže in izogibanje detekciji, saj Flame avtomatično prepozna večino protivirusnih programov in ustrezno prilagodi svoje vedenje, denimo imena in končnice lastnih datotek, da bi ga teže zaznali.

Nihče ne ve, od kod prihaja. Njegova velikanska zapletenost kaže, da gre bržčas spet za delo kakšne vladne agencije. Analiza je sicer pokazala, da programska koda ni podobna Stuxnetu. To pomeni, da ga je bodisi pisala kakšna druga država ali pa je šlo za vzporeden projekt, nikakor pa ne za nadgradnjo Stuxneta. Zanimiva pa je podobnost v načinu širjenja, saj so se prve različice Stuxneta prek ključev USB širile enako kakor eden izmed modulov v Flamu in uporabljale iste javnosti nerazkrite ranljivosti (MS10-046, MS10-061). Drugih podobnosti v samem programu ni. Najbrž je imel Flame iste naročnike, a druge izvajalce kakor Stuxnet, a to so le špekulacije.

Iran trdi, da ima Flame značilen izraelski vzorec, a trditve ni mogoče preveriti. ZDA so zanikale sodelovanje pri nastajanju Flama, a kaj, ko so sprva enako trdile tudi za Stuxnet. Izrael prav tako zanika odgovornost in kaže na okužene računalnike v lastni državi. To je res, a kaj ko jih je največ na palestinskih ozemljih, poleg tega pobeg v divjino za črve ni nič nenavadnega, kot smo videli že pri Stuxnetu. Jasno ni niti, kdaj se je začel širiti. Zagotovo pred februarjem 2010, glavna komponenta pa je bila v internetu opažena že leta 2007. Natančna ocena je nemogoča, ker so datoteke v Flamu lažno datirane leta 1994. Provenienca Flama torej ostaja neznanka, njegove zapletenost, dovršenost in sposobnost pa vzbujajo strahospoštovanje. Kaspersky Lab je ocenil, da bo polna analiza tega dvajsetkrat kompleksnejšega kosa programske opreme od Stuxneta trajala vsaj deset let.

Flame se širi na več načinov. Vir: Kaspersky Lab.

Povzemimo na kratko razlike in podobnosti. Stuxnet ima zelo ozko določeno nalogo sabotiranja centrifug za bogatenje urana, Flamov modus operandi pa je precej drugačen. Namenjen je zbiranju informacij, vohunjenju in vsem vrstam prestrezanja komunikacij, škode pa ne povzroča, čeprav iransko ministrstvo trdi, da jim je zbrisal celotne diske. Oba sta bistveno bolj zapletena od drugih "nevladnih" programov (če privzamemo verjetno podmeno, da je njun naročnik vlada ZDA oziroma Izraela) in izrazito modularna, pri čemer je Flame še vsaj dvajsetkrat obširnejši od Stuxneta. Slednji za širjenje uporablja vrsto ranljivosti in sprva celo ukradena Realtekov in JMicronov certifikat, Flame pa je za širjenje izkoristil vrzel v Microsoftovem Terminal Services (MTS), kar mu je omogočilo podpis lažnega certifikata v Microsoftovem imenu. MTS so načeloma namenjeni le za potrjevanje statusov licenc, a jih je mogoče zlorabiti tudi za podpis kode. Stuxnet ima zapisan rok, kdaj se uniči skupaj z dokazi o obstoju, Flame pa se uniči le ob prejemu ukaza po internetu. Oba se širita po omrežju in z okuženimi izmenljivimi nosilci podatkov, a Stuxnet to počne samodejno, Flame pa le na izrecen ukaz prek krmilno-nadzornih strežnikov. Z zmanjšanjem nepotrebnega širjenja se črv pritaji, da ga je še teže zaznati.

Mahdi

Iran poroča še o številnih novih napadih, a je verodostojnost teh poročil težko potrditi. Mahdi je najnovejši črv, za katerega imamo dokaze, da je kompromitiral bližnjevzhodne računalnike. Širiti naj bi se začel februarja ali po nekaterih virih že decembra lani, odkrili pa so ga julija. Za širjenje je uporabljal okužene dokumente (PDFje, PowerPointove predstavitve, Wordove dokumente) s privlačnimi imeni, kot je na primer (neobstoječ) izraelski načrt za zrušitev iranskega električnega omrežja, ob odprtju katerih se je ugnezdil v sistem. Prejemniki so bili najprej bančne ustanove.

Mahdi še zdaleč ni tako zapleten kakor Stuxnet ali celo Flame, je pa kljub temu okužil približno 800 računalnikov, večino v Iranu, in ukradel več gigabajtov podatkov. Ukradeno gradivo pošilja petim strežnikom, od katerih so štirje v Kanadi, eden pa v Izraelu. Iran je spet obtožil Izrael, a to pot indici tega ne potrjujejo. Mahdi namreč vsebuje besedilo v hebrejščini, ki ga sodeč po slovničnih napakah ni napisal rojeni govorec jezika, poleg tega je Izrael na drugem mestu po številu okuženih računalnikov. Prav mogoče je Mahdi iranskega porekla, saj ima v kontrolnem delu programa izraze v perzijščini, pa tudi program je zastavljen povsem drugače in manj kompetentno od Stuxneta in Flama, čeprav ima enake cilje. Kaspersky Lab, kjer so ga odkrili, sumi, da ga je naročila iranska vlada za vohunjenje za domačimi in tujimi sovražniki. Dokazov seveda spet ni.

Nomenklatura

V začetkih računalništva so bili nezaželeni programi, ki so se sami od sebe širili in ob tem ušpičili zgolj kakšno manjšo lumparijo, kot je izpis kakšnega stavka na zaslon, poimenovani virusi. Ime so si računalnikarji sposodili pri biologih, saj so računalniški virusi svojim biološkim soimenjakom nadvse sorodni: neželeni napadejo gostitelja, ga izkoristijo za izdelavo svojih kopij in širjenje, ob tem pa povzročijo manj ali več škode. Danes je nesnage bistveno več, zato en sam termin ne zadostuje več. Nadpomenka je postala škodljiva programska oprema (malicious software oziroma malware), ki se razdeli v kopico podvrst.

Virusi - so zlobni programi, ki se pripenjajo običajno v izvršljive programske datoteke in se širijo s poganjanjem okuženih datotek. Okužijo lahko tudi dokumente, večpredstavnostne datoteke itd., a v vsakem primeru jih je potrebno za okužbo in širjenje virusa odpreti.

Črvi - ne okužijo drugih datotek, ampak se širijo kot samostojna koda. Za širjenje izkoriščajo ranljivosti in luknje v nameščeni programski opremi ter ne potrebujejo sodelovanja uporabnika; ko se enkrat namestijo, pa povzročajo podobno škodo kot virusi.

Trojanski konji - tičijo v programski opremi, ki se pretvarja, da je legitimna. Računalnik okužijo, ko uporabnik zažene lažni program. Za razliko od virusov in črvov se ne kopirajo samodejno dalje, ampak je za širjenje potrebna uporabnikova interakcija.

Rootkit - je škodljiva programska oprema, ki se skriva oziroma pred odkritjem zakriva kakšne druge procese, ki izvajajo določene naloge ali napadalcu zagotavljajo dostop do sistema oziroma nadzor.

Boti - so avtomatski procesi, ki se povezujejo z internetom in izvajajo operacije, ki jih od njih terjajo krmilno-nadzorni strežniki; ti so pod nadzorom pisca. Skupino z boti okuženih računalnikov imenujemo botnet in se uporabljajo za pošiljanje velikih količin nezaželene elektronske pošte (spam), koordinirane DDOS-napade in podobno.

Logična bomba - zastarel izraz za vrsto zlobne programske opreme, ki ždi v računalniškem sistemu in se sproži ob izpolnitvi vnaprej postavljenega pogoja.

Gauss

Tik pred koncem redakcije je Kaspersky Lab javno razkril še en kos škodljive programske opreme, ki se po slovitem matematiku imenuje Gauss. Pisci so bili očitno matematično razpoloženi, saj vsebuje tudi modula Lagrange in Gödel. Zaznali so ga že junija, podrobno analizo pa so objavili 9. avgusta letos. Gauss si dele kode deli s Flamom (slednji pa en modul s Stuxnetom, torej je veriga sklenjena), tako da velja predpostaviti, da ga je napisala ista skupina ljudi - najbrž po naročilu kakšne varnostno-obveščevalne službe. V osnovi Gauss prisluškuje in vohuni, prinaša pa nekaj novosti. Vseh njegovih modulov še niso razvozlali, ker je del tovora močno šifriran in za zdaj še ni razšifriran, zato Kaspersky Lab prosi za pomoč kriptografov po svetu.

Jasno je le, da se tovor dešifrira in začne opravljati svojo funkcijo, ko najde sistem z natančno določenimi specifikacijami. Podobno je Stuxnet iskal PLCje za centrifuge, a razlika je pomembna. Stuxnet se je tedaj aktiviral, Gauss pa se tedaj s sveže generiranim ključem (10.000 iteracij MD5, ki tvorijo 128-bitni RC4-ključ) šele dešifrira. Njegova naloga je zato za zdaj neznana. Avtorji so se naučili pomembno lekcijo, in sicer so onemogočili del preventive, saj ni znano, katere sisteme je treba še posebej zavarovati in biti pozoren nanje, prav tako so otežili analizo ali celo kopiranje in reciklažo njihovega dela.

Gauss podobno kot drugi črvi zbira informacije o sistemih, pri čemer posebno pozornost posveti podatkom za dostop do elektronske pošte, storitev hipnega sporočanja (IM) in elektronskega bančništva, kar so doslej počele kriminalne združbe iz pridobitnih namenov. Ker je njegov naročnik najverjetneje kakšna vlada, strokovnjaki predvidevajo, da Gauss teh podatkov ne uporablja za krajo denarja, temveč za nadzor nad finančnimi tokovi ali sabotažo posameznikov oziroma skupin, tako da jim izprazni račune. Črv je tako premeten, da zbira podatke tudi iz računalnikov, ki niso povezani v internet, jih shrani na vsak vstavljen ključ USB in potem pošlje piscem, ko ta ključ najde kak drug v internet povezan računalnik. Krmilno-nadzorni strežniki so bili v ZDA, Indiji in na Portugalskem, a so že odklopljeni.

Gauss z vsemi moduli vred meri 2 MB, torej približno desetino Flamove velikosti. Širi se prek iste ranljivosti v bližnjicah MS10-046, ki je bila že zdavnaj popravljena. Prav tako je napisan v jeziku C++, okužil pa je zlasti računalnike v Libanonu, Izraelu in na palestinskih ozemljih, v Iranu pa skoraj nobenega. Prizadeti so nezakrpani računalniki, ki imajo povečini nameščen Windows 7. Ocene nihajo, a po najvišjih bi lahko bilo okuženih več sto tisoč računalnikov. Zanimivo je tudi, da Gauss ne napada računalnikov v podjetjih, industrijskih obratih ali vladnih organih, temveč večinoma posameznike. Najbolj nenavadna vsebina pa je gotovo pisava palinda narrow, ki nima nobene razpoke ali ranljivosti, a jo Gauss namesti v vse računalnike. Nihče ne ve, zakaj.

V nadzornih centralah za razsajanje Stuxneta niso vedeli, saj je črv vračal lažne podatke o nemotenem delovanju. Vir: Reuters/iranska televizija.

Pandorina skrinjica

Ameriška vlada si je s Stuxnetom naredila medvedjo uslugo. Iranski jedrski program je za dobro leto oslabila in upočasnila, ni pa ga onesposobila ali resneje ranila. Toda odprla je Pandorino skrinjico. Ves svet je spoznal, da so taki napadi mogoči in v praksi izvedljivi, zato se bo stopnja varnosti povečala. V prihodnosti bo napade precej teže izpeljati, saj jih bodo postavljavci sistemov pričakovali in se opremili vsaj z osnovno zaščito. To je dobro in predstavlja upanje, a kaj ko to ponavadi obleži na dnu Pandorine skrinjice. Precej več pa je zla.

PLCji in sistemi SCADA dandanes krmilijo praktično vse pomembnejše industrijske in infrastrukturne operacije. Napad nanje lahko popolnoma ohromi mesta in države, saj z njimi upravljamo elektrodistribucijska omrežja in elektrarne, semaforje in kretnice, vlake, letališča, dvigala, cevovode, vodovode in plinovode, industrijo in številne druge procese. Brez računalniškega nadzora in PLCjev se naša družba vrne v srednji vek, Stuxnet in Flame pa sta pravkar dokazala, da je napad povsem izvedljiv. Še bolj zaskrbljujoča od napada je sabotaža, saj si je mogoče sisteme podvreči tako, da na videz delujejo brezhibno, v resnici pa opravljajo posel za naročnik. Oboje je velik problem.

Še večji problem je precedens. Doslej ni še nobena država uporabila virusa ali črva, da bi napadla vojaške oziroma strateške tarče v drugi državi. ZDA so v sodelovanju z Izraelom izdelale programsko opremo in jo pretihotapile v nepredušno zaprto omrežje v Natancu. Konvencij in mednarodnih pogodb, ki bi omejevale uporabe internetnih orožij, (še) ni. Zato so si ZDA lahko privoščile izvesti neizzvan napad na državo, s katero uradno niso v vojni, to pa se jim utegne maščevati. Bati se je, da so ZDA prečkale Rubikon in da zdaj tudi druge države ne bodo pomišljale pred uporabo invazivne programske opreme za neposredne napade na infrastrukturo neprijateljskih držav. Tega so se gotovo zavedale, saj imata Stuxnet in Flame obilico mehanizmov, s katerimi se izogibata zaznavi, in sta krožila neodkrita več let.

Seveda ZDA niso edine s takimi zamislimi, le največ se o njih piše. Kitajska je lani priznala obstoj Modre armade, ki jo sestavlja nekaj deset vrhunsko izurjenih hekerjev in sodi pod okrilje Ljudske osvobodilne armade. Da take skupine delujejo, je svet sumil že dlje časa, saj je veliko število napadov na zahodna podjetja in vlade prihajalo prav s kitajskih IP naslovov. Odmeven zgled so bili napadi Aurora leta 2009, v okviru katerih so bili napadeni Google, Morgan Stanley in druga velika podjetja. Le nekaj mesecev pozneje so potekali tudi napadi Nočni zmaj, ko so domnevno kitajski napadalci merili na kritične sisteme v ameriških in drugih naftnih in plinskih podjetjih.

Razen Stuxneta, katerega provenienco je z izjemnim raziskovalnim delom letos razkril The New York Times, za nobeno internetno orožje in nobeno serijo napadov ni uradnih potrdil, kdo stoji za njimi. Kitajska, ZDA, Nemčija, Velika Britanija - od lani tudi Iran - in druge države, ki imajo svoje enote za internetno vojskovanje, vztrajajo, da jih uporabljajo izključno v obrambne namene. A Stuxnet in Flame sta to spremenila; britanski Odbor za obveščevalno dejavnost in varnost je julija letos v poročilu zapisal, da bi morala Velika Britanija izdelati svoje orožje, podobno Stuxnetu, s katerim bi napadla vsakogar, ki bi napadal britanske sisteme. Njihov tiskovni predstavnik je ob tem suho pripomnil, da je nevarnost pobega v divjino, kar se je zgodilo Stuxnetu, sprejemljivo tveganje in kolateralna škoda, s katero se bomo pač morali navaditi živeti.

Pentagon je lani objavil uradno stališče, da je internetni napad na ZDA ali kakršnakoli sabotaža kritične računalniške ali druge infrastrukture (vojska, podzemne železnice, elektrarne, plinovodi, naftovodi, vodovodi ...) vojno dejanje, na katerega se lahko odzovejo tudi s klasičnim vojskovanjem. Problem je, da je pravi izvor internetnih napadov večinoma nemogoče odkriti. ZDA so poleg tega leta 2009 ustanovile Cyber Command pod okriljem USSTRATCOMa, ki po uradnih besedah načrtuje, koordinira, usklajuje, vodi in izvaja dejavnosti v zvezi z varovanjem nacionalnih informacijskih omrežij in po potrebi izvaja vojaške kiberoperacije zoper sovražnike. Hkrati pa so tudi druge države dobile izvrsten izgovor in lahko svoje napade upravičujejo z besedami, da so bile same napadene. Resničnost teh navedb je skoraj nemogoče preveriti, tega se zaveda tudi Iran, ki se je letos julija pritožil, da je njegove jedrske centrale napadel nov virus, ki sredi noči na glas igra skladbo Thunderstruck skupine AC/DC. Večina naprednih črvov svoje delovanje prikriva, zato so te trditve malo verjetne, ovreči pa jih ne more nihče.

O tem, kako je grozeča internetna vojna podobna hladni vojni, pričajo tudi vojaške igre. ZDA in Kitajska v medijski osami od lani redno izvajata internetne vojaške igre, na katerih preigravajo različne scenarije internetnih napadov in odzivov nanje. Scenariji so realni; lani junija so simulirali napad s Stuxnetom na ZDA in Kitajsko. Oboji pravijo, da so igre prijateljskega značaja, a ni težko ugotoviti, da gre za neformalna srečanja, ki se odvijajo zdaj v Pekingu, zdaj v ZDA, na katerih obe strani previdno tipata, kako usposobljen je nasprotnik. Viri blizu ameriške vojske pravijo, da so Kitajci nadvse sumničavi, sposobni in nadarjeni, tako da se internetna vojaška moč počasi nagiba na njihovo stran.

Ena izmed možnosti za brzdanje teh groženj je sprejem konvencij, ki bi omejile kopičenje in uporabo internetnega orožja. Pri tem je treba biti pazljiv, saj bi Kitajska in nekatere bližnjevzhodne države, ki že sedaj izvajajo hudo cenzuro, to izkoristile kot odličen izgovor za zategnitev uzd in še večji nadzor nad prebivalstvom. Civilni del interneta mora ostati svoboden, obenem pa je treba preprečiti vojaške internetne napade, ki lahko iz dobro merjenih in skorajda kirurško čistih sabotaž zaradi programerskih napak in počasnega izpodjedanja standardov dopustnega prerastejo v vsesplošno širjenje virusov in črvov.

Internetne romantike je nepreklicno konec. Prvi pisci virusov obeh generacij (staroveške in srednjeveške) so se postarali in zresnili, omislili so si družino in se redno zaposlili. Nasledile so jih novodobne hudodelske združbe, ki pišejo črve, trojanske konje in viruse z namenom, da bi čim več zaslužile, najsi gre za neposredno krajo bančnih podatkov ali prodajo kompromitiranih računalnikov najvišjemu ponudniku. Ti bodo bržkone ostali, proti njim pa se bomo borili s protivirusnimi programi in premišljenim brskanjem po spletu.

V povsem svoji ligi pa so medsebojni napadi državnih obveščevalnih služb, za katere komercialni protivirusni programi nimajo učinkovitega zdravila. Mikko Hypponen iz F-Secura je priznal, da so prve primere Flama imeli že leta 2010, a ni takrat nihče opazil, da bi lahko šlo za zlonamerno kodo, zato je sploh niso pregledali. S Stuxnetom je bilo podobno. Gre za nadvse dovršene skupke zlonamerne kode, ki svoje delovanje kar se le da skrivajo in napadajo točno določene tarče. Ker jih pišejo skupine zelo sposobnih in izobraženih ljudi s skorajda neomejenimi sredstvi obveščevalnih agencij, tako da izkoriščajo več neodkritih (zero-day) ranljivosti in uporabljajo različne trike za prikrivanje svojega obstoja, jih je skorajda nemogoče odkriti pravočasno. Uporabniki smo tu povsem nemočni.