Desetletje po Stuxnetu

Zdi se, kot bi bilo včeraj, a zloglasni virus Stuxnet je star že več kot desetletje, širši javnosti pa je znan vsaj od leta 2010. To je dolga doba in pričakovati je, da je tudi razvoj škodljivih orodij v tem času dokaj napredoval. Izkazalo se je, da to še kako drži.

O Stuxnetu smo na dolgo in široko pisali pred petimi leti (Od starega do atomskega veka, Monitor 09/12). Šlo je za virus, ki so ga složno napisali ameriški in izraelski obveščevalci in je imel preprosto nalogo. Sabotiral je iranske centrifuge za bogatenje urana, pri čemer je bil tako uspešen in prikrit, da Iranci leta niso vedeli, zakaj so izkoristki tako majhni. Stuxnet se je širil prek okuženih ključev USB, s čimer mu je uspelo sčasoma okužiti tudi sisteme, ki niso priključeni v internet. Izkoriščal je štiri tedaj neznane ranljivosti v Windows. V okuženih sistemih je manipuliral s sistemi SCADA (prikaz, nadzor in krmiljenje tehnoloških procesov), in sicer je neopazno spreminjal hitrost vrtenja centrifug.

Cisco je na podlagi podatkov v Vault 7 odkril in zakrpal ranljivost v več kot 300 svojih stikalih in usmerjevalnikih, ki imajo operacijski sistem IOS XE in poslušajo po telnetu.

Čeprav so moderni Stuxnet odkrili šele leta 2010, je njegova prva različica začela krožiti najpozneje leta 2009, dokazi pa začetek razvoja uvrščajo v leto 2005. Ena izmed zgodnjih različic Stuxneta je začela napadati iranski jedrski program že leta 2007. Pisci Stuxneta so se zelo potrudili, da Stuxnet v računalnikih, ki ne ustrezajo tarčam (torej Windows s Siemensovimi sistemi SCADA), ne povzroča škode, saj so se tako dolgo izogibali zaznavi. Na koncu je Stuxnet pobegnil v divjino in okužil tudi številne druge sisteme v preostalih državah (zlasti v Indoneziji, Indiji in Azerbajdžanu), zato so ga na koncu tudi odkrili.

V desetletju se je zgodilo marsikaj, Stuxnet pa se zdi danes v številnih pogledih prav primitiven. A ne pozabimo, da je tudi slavni Bruce Schneier leta 2010, ko so se pojavile prve vesti o Stuxnetu, poročanja odpisal kot novinarsko raco iz špekulacij. Le dve leti zatem je zmoto priznal in zatrdil, da je Stuxnet še kako realnost in tudi prihodnost. Potem se je leta 2013 zgodil Edward Snowden z razkritji, ki so pokazala, kako NSA vohuni za vsemi in vsem. Zdaj vemo, da je vse to le vrh ledene gore in da zmore CIA vdreti tudi v pametne televizorje, nad čemer bi bil Orwell navdušen. Telekrani očitno postajajo resničnost.

Flame

Prvi pravi Stuxnetov naslednik je bil Flame, ki so ga odkrili leta 2012. V primerjavi s Stuxnetom je šlo za pravega mastodonta, saj celoten virus meri skoraj štiridesetkrat več, a se skoraj nikoli ne prenesejo vsi moduli, temveč le potrebni. Medtem ko je Stuxnet sabotiral iranske sisteme SCADA, je Flame, ki se je širil tako po mreži kakor s ključi USB, prisluškoval. Beležil je zvok, zaslonske posnetke, omrežni promet, vnose prek tipkovnice in seveda datoteke na disku. Prav tako se ni omejeval na kakšne posebne sisteme kakor Stuxnet, temveč se je radostno ugnezdil povsod, kjer se je mogel. Zlasti rad je kradel datoteke PDF, besedilne datoteke in tehniške risbe (AutoCAD, vektorska grafika). Čeprav je sprva kazalo, da med Stuxnetom in Flamom ni večje podobnosti, je Kaspersky Lab po podrobni analizi ugotovil, da sta kodi sorazmerno podobni in da so ju najverjetneje razvili isti ljudje. Torej ZDA in Izrael.

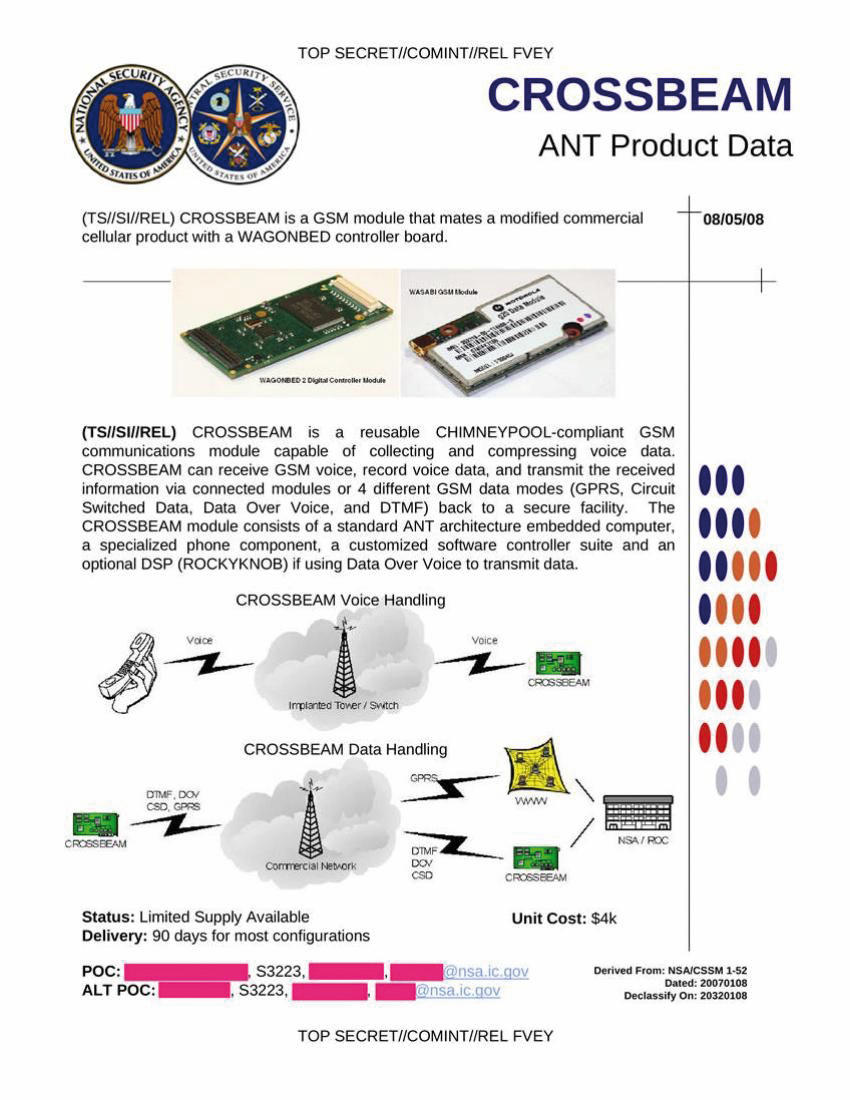

Katalog NSA ANT

Prvi resnejši vpogled v aktivnosti NSA po Stuxnetu je dal katalog NSA ANT, ki ga je nemški časnik Der Spiegel objavil decembra 2013. Gre za 50 strani dolg katalog, v katerem si lahko ogledamo orodja, ki jih ima na voljo enota NSA z imenom TAO (Tailored Access Operation). Čeprav gre za dokument iz leta 2008, je v njem mogoče najti številna še vedno aktualna orodja ali pa vsaj predhodnike današnjih, še bolj izpopolnjenih. Od kod je Der Spiegel dokument pridobil, ni znano, verjetno pa ne gre za produkt afere Snowden, temveč nekega drugega žvižgača ali hekerja.

Crossbeam je eno izmed več deset orodij, ki jih najdemo v katalogu NSA ANT.

V katalogu so opisana orodja za vdiranje v naprave, ki jih izdelujejo vsi največji izdelovalci računalniške opreme: Apple, Cisco, Dell, Juniper, Seagate idr. Med zanimivejšimi izdelki najdemo orodja za postavitev prikrite brezžične povezave (hidden wireless bridge), lažne bazne postaje GSM, okužene adapterje USB-ethernet, okužene ključe USB, orodje za nalaganje virusov prek krmilnika za RAID na matični plošči, orodje za vdiranje v iPhone, nadzor nad Juniperjevo omrežno opremo itd.

Equation Group

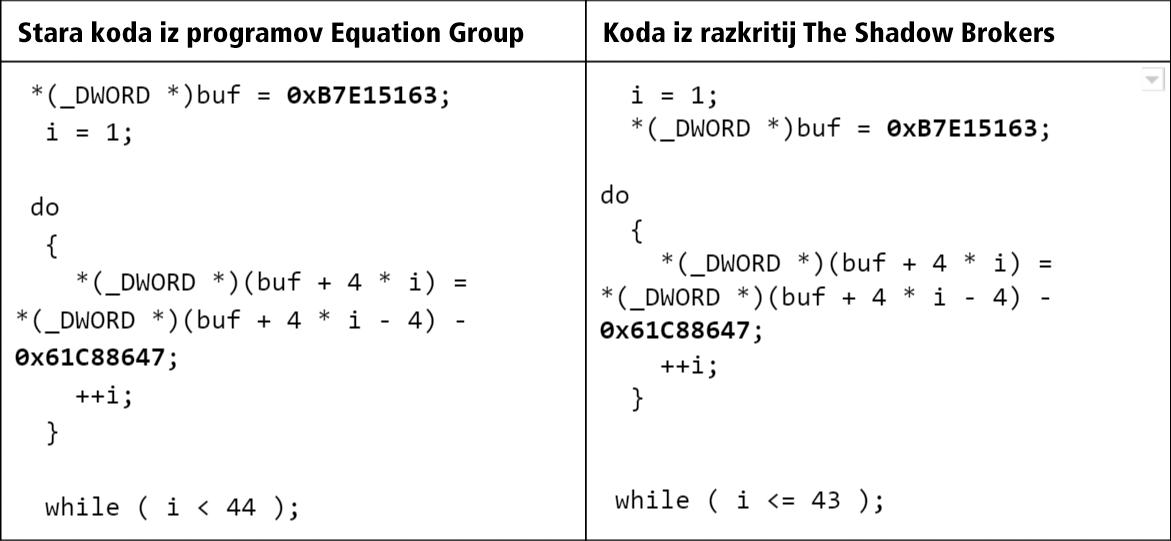

Equation Group je igralec na hekerskem področju, za katerega sicer ne vemo zatrdno, kdo ga sestavlja in kam sodi, a imamo dobre razloge, da verjamemo, da gre za del NSA. Orodja in koda, ki jo izdeluje in uporablja NSA, je bistveno bolj dovršena, kot sta bila Stuxnet ali Flame. Čeprav so si poimenovanje Equation Group izmislili strokovnjaki iz Kaspersky Laba ob analizi kode, ker je v njej obilica šifriranja, ne gre nujno za skupino v klasičnem smislu besede, temveč za skupino orodij, ki jih je razvila NSA. Da gre za NSA, priča uporaba nekaterih ranljivosti, ki sta jih izrabljala tudi Gauss in Stuxnet.

Koda iz razkritij The Shadow Brokers vsebuje značilnosti, ki smo jih predhodno videli le pri Equation Groupu, kar priča o avtentičnosti.

Prvikrat smo za Equation Group slišali pred dvema letoma, ko jo je torej zasačil Kaspersky Lab. Ugotovili so, da so aktivni vsaj od leta 2001, med njihove specialnosti spada programska oprema za preprogramiranje firmwara na diskih. O nečem podobnem smo že pisali (Pod stopnicami, Monitor 05/15). V glavnem gre za to, da se virusi z manipulacijo firmwara skrijejo na delu diska, ki normalno ni dostopen, denimo v rezervnih servisnih blokih. Vsak disk jih ima nekaj in so namenjeni premoščanju napak zaradi pokvarjenih sektorjev. Virusov, ki tičijo v teh servisnih blokih, ni mogoče enostavno najti, kaj šele odstraniti, ker programska oprema tja navadno nima neposrednega dostopa. Niti formatiranje ali brisanje particij ne pomaga.

Ker so se orodja Equation Groupa skrivala celo v navidezne particije, kaže, da je imel pisec dostop do dizajna in izvorne kode izdelovalcev diskov, kar ima lahko le kakšna država. Najverjetneje je šlo za orodje IRATEMONK, katerega opis najdemo v že omenjenem katalogu NSA ANT. Nekajkrat so se širili celo prek zgoščenk, ki so jih prestregli in nadomestili s ponaredki, ki so imeli podtaknjene viruse – tak primer je bila neka konferenca v Houstonu leta 2009. To ni novost, saj so v letih 2002–2003 enako počeli z namestitvenimi zgoščenkami za Oraclovo zbirko podatkov. Prestregli so jih na pošti in zamenjali z okuženimi.

Za vse to vemo, ker je avgusta 2016 neznana skupina, ki se je sama poimenovala The Shadow Brokers, objavila, da je Equation Groupu ukradla izvorno kodo. Analiza ukradene kode in primerjava s koščki pred tem znane je pokazala, da najverjetneje govorijo resnico. Zanimivo je zlasti to, da imajo najnovejši odtujeni kosi kode časovne žige iz junija 2013, kar sovpada z afero Snowden. Trenutno najverjetnejša teorija je, da je The Shadow Brokers ruska skupina, bržkone povezana s Kremljem, ki je dlje časa imela dostop do NSA. Ko je tudi Snowden ukradel dokumente, za kar je potreboval precej manj znanja, saj je bil tam pogodbenik in je imel dostop do njih, je NSA prevetrila varnost in odrezala tudi The Shadow Brokers. Zakaj so z objavo čakali vse do avgusta 2016, ni znano.

CIA je razvila orodje Weeping Angel, ki okuži Samsungove pametne televizorje, ki z vgrajenimi mikrofoni prisluškujejo v okolici.

Hekerji iz Equation Groupa so med drugim prestrezali zgoščenke v klasični pošti, uporabljali navidezne datotečne sisteme (podobno kot virus Regin iz dobe Stuxneta), preusmerjali uporabnike iPhonov na zlonamerne spletne strani, nadzorovali več kot 300 domen in 100 strežnikov za nadzor in upravljanje nad več kot 500 okuženimi sistemi v vsaj 42 državah, uporabljali širjenje prek ključev USB za raziskovanje omrežij, ki niso priključena v internet, si izdajali lažno podpisane gonilnike itd.

Vdor v Equation Group je naplavil številne ranljivosti, med katerimi je najbolj problematična EternalBlue. Šlo je za ranljivost v Windows, ki jo je Microsoft sicer zakrpal marca letos, a je kljub temu odigrala ključno vlogo pri širjenju izsiljevalskega virusa WannaCry, zaradi katerega so se maja letos ustavile tudi britanske bolnišnice, slovenski Revoz in na tisoče manjših podjetij.

Kaj je šlo narobe

Kmalu po teh razkritjih se je CIA začela spraševati, kaj so v NSA storili narobe, da so jih po 14 letih delovanja zasačili. Glede na to, da so ves ta čas uspešno okuževali računalnike v 42 državah in izrabljali številne ranljivosti v Windows, je to primerno vprašanje – toda kot bomo videli v nadaljevanju, je kmalu tudi CIA imela enak problem.

Wikileaks je razkritja Vault 7 za večjo odmevnost predhodno napovedoval z objavami na Twitterju, ki so postavljala osnovna novinarska vprašanja – Kaj, kje, kdaj, kdo, zakaj?

Znana orodja iz nabora Equation Group

EquationLaser: vdori med letoma 2001 in 2004

DoubleFantasy: trojanski konj za preverjanje identitete in ustreznosti tarče

EquationDrug: platforma s 35 moduli in 18 gonilniki za okužbo diskov šestih znamk prek flasha in navideznih datotečnih sistemov

GrayFish: naslednik EquationDruga, ki se skriva v registru v šifrirani obliki in zmore okužiti diske 12 znamk

Fanny: črv iz leta 2008, ki je izrabljal ranljivosti v Windows za širjenje prek ključev USB, da je okužil sisteme brez internetne povezave

TripleFantasy: orodja za uvedbo stranskih vrat (backdoor), v uporabi skupaj z Grayfish

Eden izmed večjih spodrsljajev je bila uporaba algoritma RC5 z negativnimi konstantami, kar je precejšnja redkost in s tem značilnost, ki jo je bilo enostavno povezati z NSA. Uporaba redkih in posebnih algoritmov za šifriranje ni nikoli dobra zamisel, ker je koda videti čudna in sumljiva, obenem pa to poveča možnost za napačno implementacijo. Bolje je uporabiti preverjeno in priljubljeno klasiko, denimo OpenSSL. Druga napaka so bili ostanki imen spremenljivk, računov programerjev in podobnih identifikatorjev, ki so ostali v kodi, s katero so okuževali računalnike. Dele kode so tudi reciklirali, zato je bilo različne kose malwara enostavno slediti do skupnega pisca. Imeti enaka imena spremenljivk v več orodjih je napaka, ki omogoča lahko določitev skupne provenience. Tretji in ključni spodrsljaj pa je bila izguba nekaterih domen, katerim so se okuženi sistemi javljali. Ko so jih zaradi pozabljivosti ali malomarnosti prvotnih lastnikov lahko registrirali raziskovalci, so ugotovili, da se nanje povezujejo tudi deset in več let okuženi sistemi.

Pričakovali bi, da bo CIA pametnejša, a so vdrli tudi vanjo.

Vault 7

Wikileaks je marca letos začel objavljati dokumente, ki so jih poimenovali sveženj Vault 7. Ker Wikileaks pogosto objavlja velikanske količine dokumentov, ki vsebujejo tudi izjemno zaskrbljujoče stvari, a se njihova udarnost zaradi količine izgubi (to je tudi razlog, da so izbrani tradicionalni mediji Snowdnove dokumente objavljali počasi in prečiščeno več mesecev), so se Vaulta 7 lotili nekoliko drugače. Že februarja so začeli na Twitterju napovedovati sveženj dokumentov, ki med drugim dokazuje tudi prisluškovanje na francoskih volitvah leta 2012, ki ga je izvajala CIA. V začetku marca so objavili prvi del dokumentov Vault 7 in CIA je kmalu priznala, da so bili leta 2016 resnično tarče hekerskega napada. Uradno niso priznali, neuradno pa so viri blizu agencije potrdili, da je to napad, ki jim je odnesel dokumente, ki jih zdaj objavlja Wikileaks. Nekaj dni zatem je celo ameriški predsednik Trump priznal, da so vdrli v CIO in odnesli kup »stvari«.

Vault 7 je pomemben, kar kaže, kje vse lahko CIA dandanes vdira in prisluškuje. Za razliko od večine takih razkritij pa je Wikileaks objavil tudi dokumentacijo in kodo orodij, zaradi česar so številni izdelovalci lahko svoje izdelke zakrpali in s tem onesposobili Ciina orodja. Cisco je, denimo, kmalu po razkritju sporočil, da je CIA našla ranljivost v 318 modelih Ciscovih omrežnih stikal in usmerjevalnikov. Cisco je priporočil ukrepe za zaščito, z nekoliko zamude pa tudi popravke.

V resnici gre za igro mačke z mišjo. Medtem ko CIA išče nove ranljivosti in kako jih izrabiti, izdelovalci programske in strojne opreme trudoma krpajo znane ranljivosti, kar CIO spet prisili k iskanju novih in novih. Razkritja so pokazala, da ima CIA sedež za hekerske operacije v Langleyju (jasno, tam je sedež celotne agencije), in sicer se imenuje CCI (Center for Cyber Intelligence). Za vdore po Evropi, na Kitajskem in Bližnjem vzhodu pa uporabljajo centralo v Frankfurtu, in sicer tamkajšnji generalni konzulat. Nemčija seveda zanika kakršnokoli poznavanje tega početja.

Poleg razvoja lastne kode ima CIA git repozitorij UMBRAGE, kamor nalaga vso znano kodo zlonamernega programja. Funkcija je dvojna. V glavnem omogoča hitrejši razvoj in pripravo kode, po drugi strani pa recikliranje znatnih količin kode drugih igralcev oteži forenzično analizo oziroma omogoča, da CIA zanika vpletenost (plausible deniability). Pri tem so šli še dlje in sestavili orodje Marble, ki v kodo vstavlja izseke besedila v drugih jezikih (v glavnem kitajščini, ruščini, korejščini in perzijščini), da se zdi napad delo napadalcev iz drugih držav. Druga pomembna funkcija je zamegljevanje kode (obfuscation) in izogibanje zaznavanju protivirusnih programov.

In kaj vse napadajo orodja, ki jih opisuje Vault 7? Najkrajši in najpravilnejši odgovor je: praktično vse. Pametne televizorje, v internet povezana vozila, omrežne usmerjevalnike, Applove izdelke, operacijski sistem Windows, pametne termostate itd. CIA se loteva tudi šifriranja, kjer ne daje poudarka razbijanju šifriranja. To bi bilo nesmiselno, saj je, denimo, trenutno najbolj priljubljen protokol Signal (ki ga poleg istoimenske aplikacije uporabljajo tudi druge, denimo WhatsApp) kriptografsko varen. Toda še vedno lahko nesnago dobimo na naprave, na katere se osredotoča tudi CIA. Medtem ko je šifriranje praktično nemogoče zlomiti, je precej enostavneje komunikacijo zajeti na viru, če je naprava kompromitirana.

Če naštejemo le nekaj najočitnejših primerov. CIA je razvila trojanca, ki spremlja dogajanje na računalniku in se sam prerine na zgoščenke, ki jih zapisujemo s programom Nero. CIA ima celo enoto, ki se ukvarja samo z vdiranjem v Applove izdelke. Čeprav Apple trdi, da so v Vaultu 7 razkrite ranljivosti odpravili, to ne pomeni, da CIA nima na zalogi še kakšnih. Poleg iOS seveda aktivno razbijajo tudi Android, za katerega je CIA že razvila marsikakšen malware, ki omogoča prevzem popolnega nadzora. Razvili so sistem, ki omogoča prevzem nadzora nad mikrofonom v pametnih Samsungovih televizorjih, nadzor nad pametnimi avtomobili (tako je mogoče človeka tudi zelo elegantno ubiti), nadzor nad Windows itd.

CIA je svojčas razvijala celo malware, ki je bil shranjen na adapterjih thunderbolt-ethernet (podobno kot NSA), a od leta 2015 to ni več mogoče, ker so na konferenci Black Hat raziskovalci predstavili to ranljivost in jo je Apple potem zakrpal.

Vsakokrat je zabaven odziv obveščevalnih agencij. CIA niti to pot ni razočarala, temveč je sporočila, da taka razkritja ne le ogrožajo življenja ameriških vojakov in operacije, temveč dajejo orodja na razpolago sovražnikom. To je v resnici zelo pokroviteljski odnos, saj CIA predvideva, da nihče drug na svetu ni našel teh ranljivosti. Čeprav imajo verjetno daleč največji proračun, so take izjave hudo nespametne, saj je svet velik. In v resnici ga CIA dela nevarnejšega s tem, ko odkrite ranljivosti kopiči na zalogo, namesto da bi o njih obvestila izdelovalce in s tem poskrbela, da dobijo popravke. Pri tem moramo biti pošteni in povedati, da CIA ni edini grešnik. Tudi britanske agencije (vsaj GCHQ in MI5) jim pomagajo, najverjetneje pa še druge. Symantec je že dejal, da so nekatere omenjene ranljivosti videli tudi v divjini.

Svet je drugačen

Če je Stuxnet napovedal novo dobo, ki smo jo pred petimi leti poimenovali kot atomski vek virusov, jo je dogajanje v naslednjih letih zgolj potrdilo. Dogaja se pravzaprav dvoje. Kriminalne združbe z največjim veseljem pišejo izsiljevalske viruse, s katerimi lahko hitro in s sorazmerno malo truda zaslužijo velike denarje. Državni hekerji iz ZDA, Velike Britanije, Kitajske, Rusije in drugih velikih držav pa iščejo in zbirajo te ranljivosti, le da imajo z njimi drugačne namene. Cilj je biti sposoben prisluškovati vsemu in vsakomur. Špekuliramo lahko, koliko jih je k temu prignalo tudi šifriranje. Ker pravilno izvedenemu šifriranju ne moremo prisluškovati, se CIA, NSA in drugi trudijo namestiti svoja orodja v vse naše naprave, da bi podatke zajeli še pred šifriranjem. Ali tega ne bi počeli, če ne bi bilo šifriranja, pa je drugo vprašanje. Glede na njihovo radovednost je odgovor bržčas enostaven: tudi bi.

Današnji svet še bolj kakor pred desetletjem obvladuje računalniška koda. Internet stvari (IoT) grozi, da jo bo vrinil v prav vse pore našega življenja. Žal pa si to kodo pokoravajo državni in kriminalni hekerji.

Članek je del posebne številke Monitorja, ki je naprodaj do konca avgusta.

Digitalni Monitor

Monitor lahko berete tudi v spletni različici, vse dosedanje številke revije so brezplačno na voljo v našem spletnem arhivu, na DVDju pa je voljo tudi celotna paleta številk v formatu PDF.

Monitor lahko berete tudi na telefonih in tablicah Apple in Android:

Android: www.monitor.si/monitor_play

iPad: www.monitor.si/monitor_ipad

iPhone: www.monitor.si/monitor_iphone