Algoritmi, ki varujejo svet

Morda se zdi, da v vsakdanjem življenju višje matematike ne uporabljamo, a to ne bi moglo biti dlje od resnice. Svet upravljajo algoritmi in eno izmed najpomembnejših področij, kjer to uporabljamo vsak dan, je kriptografija. Vsakokrat, ko obiščemo šifrirano spletno stran ali elektronsko podpišemo kak dokument, uporabljamo asimetrično šifriranje.

Pametne kartice na testu

Šifriranje ali, s tujko, enkripcija je v modernem računalništvu postal eden tistih postopkov, ki jih uporabljamo brez veliko pomišljanja, kaj se dogaja v ozadju in za kaj ga potrebujemo. Kot samoumevno jemljemo to, da je mogoče podatke zakleniti tako, da jih brez poznavanja gesla niti z najmočnejšim superračunalnikom na svetu ne bomo mogli odkleniti. Prav tako bi si težko zamislili življenje brez elektronskega podpisovanja in kvalificiranih potrdil (oziroma certifikatov), ki nam v divjem spletu jamčijo istovetnost. A vse to nam omogočajo matematični algoritmi, ki so se jih domislili zelo pametni ljudje.

Algoritmi danes poganjajo svet. Poleg naštetega algoritmi skrbijo za praktično vse tehnološke vidike sodobnega življenja, od krmiljenja semaforjev in dvigal do upravljanja jedrskih elektrarn in zagotavljanja varnega plačilnega prometa. Algoritem je vsak dobro definiran deduktivni postopek, ki ga je mogoče zapisati v korakih in ob izvajanju omogoča rešitev problema. To z drugimi besedami pomeni, da je natančno določen, izvedljiv in končen. V praksi so najuporabnejši taki, ki na nizu vhodnih podatkov izvedejo operacije in vrnejo nek rezultat.

Prvič se z algoritmi formalno srečamo v srednješolski matematiki, ko z Evklidovim algoritmom iščemo največji skupni delitelj dveh števil, a v bistvu vse računstvo v osnovni šoli ni drugega kot zbirka algoritmov za delo s simboli, ki jim pravimo števke. Algoritmi segajo od preprostih do tako zapletenih, da jih brez računalnika ne moremo izvesti.

Če bi morali izbrati najpomembnejši odkriti algoritem, bi bili v precejšnji zagati, a med prvimi nominiranci bi bili FFT (hitra Fourierova transformacija), algoritmi za razvrščanje (quick sort, merge sort, heap sort), generatorji naključnih števil, Dijkstrov algoritem, krmiljenje PID in algoritmi za asimetrično šifriranje. Tu nas zanimajo prav slednji.

Čitalniki na testu

Svet, kjer si nihče ne zaupa

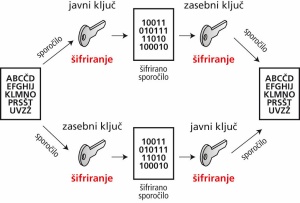

Lepo si je zaupati, a v internetu je treba predpostaviti, da ne moremo zaupati nikomur in da vsaki komunikaciji nekdo prisluškuje. Lahko v takem svetu pošljemo sporočilo, ki ga ne bo mogel prebrati nihče razen želenega prejemnika? Osnovna zamisel je, seveda, sporočilo zašifrirati, a potem je treba prejemniku nekako dostaviti šifrirni ključ. Za to bi potrebovali varni kanal, a zakaj ne bi potem kar celotnega sporočila poslali po varnem kanalu? Kaj pa, če varnega kanala sploh ni? Nadaljnji problem je, kako zagotoviti, da je prejemnik res tisti, za kogar se izdaja. Te težave rešuje asimetrično šifriranje.

Whitfield Diffie in Martin Hellman z Univerze Stanford sta leta 1977 predlagala nov način šifriranja s parom javnega in zasebnega ključa, ki te težave rešuje. Leto pozneje so Ron Rivest, Adi Shamir in Leonard Adleman razvili algoritem RSA (poimenovan po njihovih začetnicah), ki temelji na praktični neizvedljivosti faktorizacije velikih števil. Ironično je, da je James H. Ellis že leta 1970 razvil zamisel asimetričnega šifriranja, Clifford Cocks jo je leta 1973 izvedel tudi v praksi z algoritmom RSA, Malcolm Williamson pa je leta 1974 razvil metodo za varno izmenjavo kriptografskih ključev, ki se danes imenuje Diffie-Hellmanova izmenjava. Žal so bili vsi trije zaposleni v britanski obveščevalni agenciji GCHQ, zato smo za njihovo delo izvedeli šele leta 1997, ko so Britanci s teh dokumentov umaknili oznako tajno.

Konceptualno je asimetrično šifriranje z zasebnim in javnim ključem zelo preprosto, hudir pa se skriva v detajlih izvedbe. Ključa tvorimo v paru in sta komplementarna. To pomeni, da lahko z javnim ključem šifrirano sporočilo odšifriramo le, če imamo zasebni ključ. Ko ključa tvorimo, storimo, kar nakazuje ime. Javnega delimo s svetom, da ga uporabi vsakdo, ki nam želi nekaj varno poslati, zasebnega pa skrbno varujemo.

V praksi se pogosto uporablja hibridna shema. Ker je asimetrično šifriranje zahtevno in počasno, se ga uporabi za varno izmenjavo simetričnega ključa, s katerim je potem dejansko šifriran promet pri dejanski izmenjavi podatkov.

S tem zagotovimo, da bo lahko sporočilo prebral le imetnik javnemu ključu komplementarnega zasebnega ključa. Še vedno pa nismo rešili problema lažnega predstavljanja, saj moramo nekako zagotoviti, da je lastnik zasebnega ključa res tisti, za kogar se predstavlja. Tu se ne moremo izmazati drugače, kot da nekomu vendarle zaupamo. Potrebujemo celotno infrastrukturo javnih ključev, v kateri ima pomembno mesto overitelj. To je zaupanja vredna institucija, ki podpisuje javne ključe in jamči, da imajo pripadajoče zasebne ključe tisti, ki to trdijo. Hkrati vnaša še nekaj dodatnega reda, tako da ima vsak lahko en sam par ključev, da omogoča preklic odtujenih ključev, skrbi za redno obnavljanje (ključi imajo rok trajanja) ipd.

Po domače povedano, nam overitelj izda (in podpiše!) digitalno potrdilo (par ključev, čas nastanka, podatki o lastniku, rok veljavnosti itd.), ki nam omogoča šifriranje in dešifriranje, digitalno podpisovanje, avtentikacijo, komunikacijo s slovensko javno upravo (elektronski podpis ima enako veljavo kot lastnoročni!) in varno izmenjavo sporočil. V Sloveniji so takšni overitelji državni SIGEN-CA, poleg njega pa še POŠTA®CA, Halcom in NLB. To so kvalificirani overitelji, seveda pa si lahko par ključev ustvari kdorkoli, le da teh potrdil potem ne bo mogoče uporabljati, kjer zakon zahteva uradno identifikacijo. So pa taki domači ključi čisto dobri za varno komunikacijo, če nam sogovorniki zaupajo. SIGEN-CA digitalno potrdilo izda brezplačno, pri preostalih treh pa moramo zanj plačati. Zasebni ključ je občutljivi del digitalnega potrdila, ki ga moramo varovati, preostali podatki pa morajo biti javno dostopni.

To je eden izmed razlogov, da moramo nanj paziti, še pomembnejši razlog pa je v njegovi moči. Vsak, ki pridobi naš zasebni ključ, se lahko v internetu predstavlja v našem imenu in nastopa v pravnem prometu, zato je varovanje pomembno. Najpogostejši način hranjenja zasebnih ključev je na disku, to pa je problematično iz dveh razlogov. Disk si lahko zbrišemo in če nimamo varnostne kopije, potrebujemo novega. Drugi razlog pa je varnost, saj nam ga lahko zlonamerna programska oprema odtuji. Bistveno varnejše je hranjenje na pametnih karticah ali pametnih ključih, kar si bomo ogledali v nadaljevanju.

Varnost

Asimetrično šifriranje

Asimetrično šifriranje se močno približna absolutni varnosti, ni pa ta samoumevna. Nekateri starejši algoritmi imajo znane ranljivosti, prav tako so se včasih uporabljali zelo kratki šifrirni ključi, ker je bil izvoz šifrirnih orodij iz ZDA prepovedan. Algoritmi se opirajo na kriptografsko varne generatorje naključnih števil, kar je NSA s podtikanjem ne-varnega algoritma Dual EC DRBG že aktivno zlorabljala. Pri uporabi dobrih algoritmov je dovolj dolg šifrirni ključ jamstvo, da je prenos res varen.

Namesto lomljenja šifer je pogostejši napad MITM (man-in-the-middle). Celotna infrastruktura PKI temelji na zaupanju najvišjem overitelju, ki podpisuje ključe izdajateljev nižje v hierarhiji. Če napadalci dobijo zasebni ključ overitelja, kar se je na primer že zgodilo DigiNotarju in Comodu, lahko v njegovem imenu izdajajo javne ključe. Nič hudega sluteči uporabnik potem šifrira z lažnim javnim ključem, za katerega napak misli, da pripada njegovi banki, saj ga je podpisal overitelj. Napadalci imajo ustrezen zasebni ključ, prestrežejo sporočilo, ga odšifrirajo, preberejo (in lahko spremenijo!) ter zašifrirajo s pravim javnim ključem ter pošljejo želenemu prejemniku.

Digitalni podpis

Par javni in zasebni ključ pogosto uporabljamo tudi za digitalno podpisovanje dokumentov, ne le za varno komunikacijo. Seveda nikjer ne piše, da za obe storitvi uporabljamo isti par ključev; celo varneje je, da ga ne.

Če želimo, da je elektronski oziroma digitalni podpis enakovreden lastnoročnemu, moramo postaviti sistem, ki zagotavlja sorodne lastnosti kot pri papirnih dokumentih. Torej: avtentičnost (podpisnik je res ta, za kogar se predstavlja), podpisa ne moremo ponarediti ali kopirati, podpisanega dokumenta ne moremo neopaženo spremeniti, podpisnik ne more trditi, da dokumenta ni podpisal.

Najprej povejmo, kaj je zgoščevalna funkcija (hash). To je funkcija, ki za najrazličnejše vhodne podatke (različne dolžine) vrne rezultat predvidljive oblike in nepredvidljive vsebine. Zaželeno je, da tudi najmanjša sprememba vhodnih podatkov, recimo zamenjava dveh znakov v več strani dolgem dokumentu, povzroči popolnoma drugačen rezultat. Zgoščevalne funkcije se pogosto uporabljajo za preverjanje pravilnosti prenosa podatkov, saj najprej prenesemo podatke in vnaprej izračunano zgoščeno vrednost, potem pa slednjo izračunamo še na cilju. Ob ujemanju vemo, da je bil prenos pravilen.

Za digitalni podpis potrebujemo kriptografsko varno zgoščevalno funkcijo, kakršna je SHA-1, ki jo najpogosteje uporabljamo. Imeti mora naslednje lastnosti: izračun mora biti hiter, biti mora praktično neobrnljiva (iz zgoščene vrednosti ne moremo nazaj izračunati vhodnih podatkov), kakršnakoli, še tako minimalna sprememba vhodnih podatkov mora bistveno spremeniti zgoščeno vrednost, praktično nemogoče pa mora biti najti dve različni sporočili z enako zgoščeno vrednostjo (temu pravimo kolizija).

Podpisovanje dokumenta se zgodi takole: iz dokumenta se izračuna zgoščena vrednost, ta se potem šifrira z zasebnim ključem podpisovalca. Dokumentu se priložita zgoščena vrednost in javni ključ. Prejemnik se lahko prepriča, da je dokument pristen, ker lahko zgoščeno vrednost odšifrira z javnim ključem, ki ga je potrdil overitelj, torej je lastnik njemu komplementarnega zasebnega ključa znan. Pri tem mora preveriti, ali zaupa podpisniku javnega ključa in ali slednji morda ni bil preklican ali pa mu je potekla veljavnost v času podpisa. Za preverjanje avtentičnosti starejših podpisov bomo seveda potrebovali stare javne ključe, ki so veljali v trenutku podpisa, a jim je veljavnost že potekla.

Če dokument po podpisu ni bil spremenjen, bo z javnim ključem dešifrirana zgoščena vrednost enaka kot zgoščena vrednost, ki jo prejemnik izračuna sam. S tem zagotovimo avtentičnost dokumenta. Če pa želimo zagotoviti še tajnost, lahko pošiljatelj podpisan dokument pred pošiljanjem zašifrira še s prejemnikovim javnim ključem.

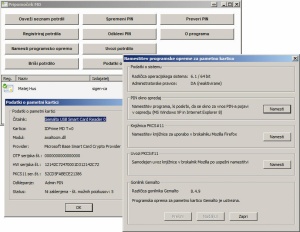

Pripomoček MD je plačljiv poslovenjeni program za upravljanje pametnih kartic Gemalto, isto pa zmore tudi brezplačni Gemaltov MiniDriver Manager.

Pametne kartice in pametni ključi

V časih raznovrstne nesnage, ki se širi po internetu in neusmiljeno napada računalnike, bi želeli zasebni ključ varno shraniti na zunanjem nosilcu. Tu ne mislimo na kopiranje na zgoščenke ali ključe USB, ki so sicer varnostna kopija, kar zadeva varnost, pa ne prinašajo dodane vrednosti. Uporabiti je treba pametne kartice in pametne ključe, ki omogočajo varen zapis digitalnih potrdil, ki so tam na voljo za podpisovanje dokumentov, ni pa jih mogoče z njih prekopirati.

Podjetje Crea Plus nam je prijazno posodilo tri čitalnike pametnih kartic, dva pametna ključa in troje kartic, da smo lahko v praksi preverili uporabniško izkušnjo.

IDBridge CT30 je čitalnik pametnih kartic nizozemskega podjetja Gemalto, ki je znano po dobri podpori in integraciji svojih izdelkov v vse operacijske sisteme. Ko smo ga priključili v Windows 7, je sam našel in namestil primerne gonilnike. To pojasni, zakaj ni priložene nobene zgoščenke z gonilniki. In nato ni bilo opaziti nič. Nobene nove ikone, nobenega novega programa, nobene dodatne možnosti, nič. Neukega uporabnika bi to prestrašilo, a to je povsem normalno. Vse se je namestilo v ozadju in sistem je nared.

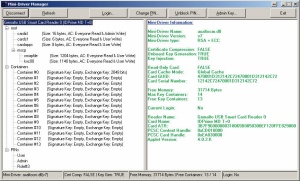

Ko v čitalnik vstavimo pametno kartico (mi smo imeli Gemalto MD840), na kateri je naložen certifikat, se ta avtomatično prestavi tudi v Windows Store. To lahko preverimo tako, da z ukazom odpremo certmgr.msc skladišče certifikatov. Tak certifikat je avtomatično na voljo za uporabo v Internet Explorerju in Chromu, ki tudi uporablja v Windows vgrajeno skladišče. Ko obiščemo spletno stran, ki terja prijavo s certifikatom, sistem avtomatično prebere certifikat s pametne kartice. Če te nimamo vstavljene, nas opozori, naj jo vstavimo. Vsakokrat moramo vpisati še PIN kartice, ki ga dobimo ob nakupu, z namensko programsko opremo pa ga lahko tudi spremenimo. Tudi podpisovanje dokumentov PDF v Adobovem Acrobatu poteka popolnoma enostavno, saj uporablja isto skladišče certifikatov.

Avtomatika deluje, ker Windows 7 in novejši samodejno namestijo Minidriver, kot se imenuje Gemaltov gonilnik za dostop do njihovih kartic.

Nekoliko drugače pa je v Firefoxu pod Windows in v drugih operacijskih sistemih (Linux, Mac OS X). Firefox do certifikatov dostopa drugače, zato moramo naložiti knjižnice IDGo 800 PKCS#11. Teh ni tako enostavno najti, saj nas Gemalto na svojih straneh napoti h krajevnim distributerjem. In res, Crea Plus ima na svoji spletni strani obrazec, ki ga izpolnimo, pa nam že čez nekaj ur pošljejo omenjene knjižnice. Ko jih namestimo, je treba Firefoxu še to povedati, zato moramo v nastavitvah (Options / Advanced / Security Devices) ročno naložiti ustrezni modul, ki ga najdemo v mapi Program Files v podmapi Gemalto. Potem je tudi Firefox samodejno prepoznal digitalna potrdila na pametni kartici, vprašal za PIN in z njimi veselo podpisoval.

Kako pa sploh shranimo digitalna potrdila na pametno kartico, če nam jih v tej obliki ni posredovala že banka, oziroma jih nismo na kartico shranili ob prevzemu, kar tudi omogočajo NLB, SIGEN-CA in POŠTA®CA? Na kartico gre namreč več digitalnih potrdil, konkretno na našo trinajst. Crea ponuja priročen programček, ki je v bistvu prilagojeno in poslovenjeno Gemaltovo orodje za delo s pametno kartico in se imenuje Pripomoček MD. Zadeva stane 10 evrov in ni priložena karticam, ker je uporaba mogoča tudi brez njega. To je res, a bi ga bilo kljub temu lepo dobiti zraven. Je pa res, da ga, recimo, POŠTA®CA ob naročilu certifikata na pametni kartici priloži brezplačno.

Pripomoček MD omogoča pregled nameščenih digitalnih potrdil na kartici, uvoz novih in brisanje starih, spremembo PINa ter samodejno namestitev PKCS#11 in uvoz certifikatov v Firefox. Program je v slovenščini, uporabniški vmesnik pa je pregleden, a gre tudi brez njega. Povsem legalno lahko namreč z Gemaltove strani snamemo MiniDriver Manager, ki omogoča isto in prikazuje celo več podatkov o certifikatih in vsebini kartice.

Čitalniki pametnih kartic so primerni za uporabo na enem mestu, prenašanje naokoli skupaj s karticami pa je malce okorno. Rešitev so pametni ključi USB, ki v enem kosu strojne opreme združujejo čitalnik in kartico in se vedejo popolnoma enako. Mi smo preverili Gemalto K30 in Gemalto K50, med katerima je glavna razlika to, da je slednji vodotesen. Pri delovanju ni povedati nič novega – stvar deluje popolnoma enako kot priključen čitalnik z vstavljeno kartico, in ne kot običajen ključ USB za zapisovanje podatkov. Vstavimo ga v računalnik, nanj shranimo certifikat in že ga lahko prenašamo naokoli, tako da imamo varen dostop do certifikata na vsakem računalniku. In to brez dodatne programske opreme.

Nekje vmes je žepni čitalnik kartic USB ACS ACR38U, pri katerem je bil še največji problem ugotoviti, kam neki se vtakne kartica (med ohišje, glej sliko). Ko to težavo razrešimo, z Gemaltovo kartico deluje popolnoma enako, tudi isto programsko opremo lahko uporabljamo.

Nato smo preizkusili še konkurenco. Čitalnik HID Omnikey 5421 je nekoliko večji in kompaktnejši od drugih dveh, a opravlja iste funkcije z istimi karticami, le da podpira tudi brezkontaktne (NFC) kartice. To je tudi logično, saj je čitalnik sam po sebi precej neumna naprava, ki pač bere in piše na kartico, kar mu naročimo in tako, kot mu naročimo. Medprogramje in knjižnice so odvisni od pametne kartice, ne od čitalnika.

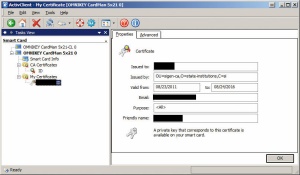

Na koncu smo uporabili še pametno kartico HID ActivIdentity 144K. Ta je prispela s priloženim CDjem, na katerem je bilo grozeče opozorilo, da je treba gonilnike in medprogramje namestiti pred priključitvijo čitalnika. In res, če omenjeno kartico vstavimo v čitalnik, se ne zgodi nič. Dobesedno nič, saj certifikata s kartice ne moremo uporabiti. Namestitev ActivClienta je enostavna in terja le nekaj klikov, takoj za tem pa nam ponudi še namestitev gonilnikov. Za uporabo pametne kartice potrebujemo HID ActivClient. Novi kartici v njej najprej določimo PIN, potem pa lahko nanjo prenesemo certifikate. Ti se ne propagirajo v Windows samodejno, temveč je treba to možnost prvič vsiliti v samem programu. Ko sistem enkrat vzpostavimo, deluje enako brez težav kakor Gemaltove kartice, ni pa zadeva tako elegantno integrirana v Windows, da bi šlo brez nameščanja dodatnega programa.

In, ne, HIDove kartice ne moremo uporabljati z Gemaltovim programjem in nasprotno.

HIDova programska oprema za uporabo njihovih pametnih kartic.

Cezarjeva šifra

Eden najstarejših algoritmov za simetrično šifriranje je Cezarjeva šifra, ki jo je za šifriranje sporočil uporabljal Julij Cezar. V sporočilih je vsako črko zamenjal s črko, ki ji v abecedi sledi čez določeno število mest. Gre za vrsto zamenjalne šifre, ki jo lahko potuhtamo s frekvenčno analizo. Črke se namreč v jezikih ne ponavljajo z enako frekvenco, temveč z različno, ki je znana. Za slovenščino je temeljito analizo v svoji doktorski disertaciji leta 1999 opravil Primož Jakopin, ki je računal tudi entropijo jezika in dobil za slovenščino okrog 2,2 bita na znak, za angleščino pa 2,0 bita na znak. Najpogostejši črki sta a in e (vsaka 10 %), najmanj pogoste pa so c, ž in f.

Slovenska sodišča s pametnimi karticami

Pametne kartice s certifikati pa lahko uporabljamo tudi v poslovnih podjetjih kot enoten sistem za urejene pravice dostopa. V Sloveniji Gemaltove kartice uporablja celoten sodni sistem, saj približno 5000 zaposlenih v sodstvu od leta 2013 uporablja pametne kartice za registracijo delovnega časa, fizični dostop do prostorov in elektronsko podpisovanje dokumentov in avtentikacijo v sistemu. Kartice imajo dve anteni za brezstični dostop in kontaktni čip.

Šifriranje podatkov

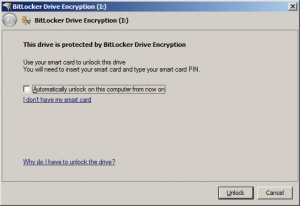

Ko imamo enkrat pametne kartice ali ključe, bi želeli s certifikati varovati še kaj drugega. V Windows je od Viste naprej priložen program za šifriranje podatkov BitLocker, ki omogoča nadzor nad dostopom z geslom ali s certifikatom na pametni kartici. Vključimo ga z desnim klikom diska, ki ga želimo šifrirati, in izbiro Turn on BitLocker. Odpre se enostaven čarovnik, kjer lahko izberemo zaščito dostopa z geslom ali certifikatom na pametni kartici.

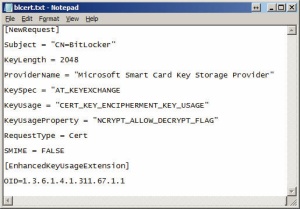

Če želimo uporabiti slednjo možnost, moramo malo naokoli. Privzeto BitLocker ne podpira uporabe certifikatov, ki smo jih naredili in podpisali sami, zato mu moramo to posebej dovoliti, tako da ustvarimo vrednost DWORD SelfSignedCertificates, ki je enaka 1, v registru v mapi \HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\FVE.

Potem si ustvarimo nov certifikat z orodjem certreq, ki ga poženemo iz ukazne vrstice, in mu napišemo pot do datoteke s parametri za nov certifikat. Na pametno kartico bo shranil novo ustvarjen certifikat, ki ga lahko potem v BitLockerju uporabimo kot pogoj za dostop do šifriranih datotek. Dostop do šifriranega pogona je mogoč le, če imamo v čitalnik vstavljeno kartico z ustreznim potrdilom. BitLocker ob šifriranju ustvari tudi varnostno kodo, ki omogoča dostop do podatkov ob izgubi certifikata. Druga možnost je omejitev dostopa do šifriranega pogona z geslom, lahko pa načina tudi kombiniramo.

BitLocker za odklep pogona zahteva pametno kartico s certifikatom.

Datoteka s parametri, ki jo potrebujemo za tvorbo lastnega certifikata za šifriranje v BitLockerju.

Prijava

Prijava v Windows s certifikatom na pametni kartici je mogoča le za računalnike na domeni, kjer je to možnost predvidel skrbnik omrežja. Če pa bi želeli svoj krajevni račun zaščititi s certifikatom, pa lahko uporabimo brezplačni program EIDAuthenticate, ki ponuja integracijo v Windows.

Po namestitvi na nadzorni plošči ustvari ikono, kjer lahko izberemo certifikat na pametni kartici in geslo, ki ju bomo potrebovali za prijavo v Windows. Po vnovičnem zagonu se v izbrani račun lahko prijavimo le z vstavitvijo pametne kartice in vnosom gesla. Tak način je varnejši od običajne prijave, saj moramo za prijavo nekaj imeti in nekaj poznati. Program je na voljo v oskubljeni brezplačni različici, ki deluje le na Windows Home (Basic ali Premium), ter plačljivi različici, ki deluje na vseh inačicah.

Gemalto IDBridge CT30

Kaj: Čitalnik pametnih kartic.

Cena: 18 evrov.

Prodaja: Crea Plus.

X Podpira od Windows 98 do Windows 10, Linux, Mac OS, Solaris.

Z Nič.

Gemalto K30

Kaj: Pametni ključ USB.

Cena: 37 evrov.

Prodaja: Crea Plus.

X Integracija v Windows, preprostost rabe.

Z Nič.

Gemalto K50

Kaj: Pametni ključ USB.

Cena: 41 evrov.

Prodaja: Crea Plus.

X Integracija v Windows, preprostost rabe.

Z Cena.

Gemalto MD840

Kaj: Pametna kartica.

Cena: 24 evrov.

Prodaja: Crea Plus.

X Integracija v Windows, preprostost rabe, na voljo tudi različica NFC.

Z Cena.

HID Omnikey 5421

Kaj: Čitalnik.

Cena: 60 evrov.

Prodaja: Crea Plus.

X Podpira brezstični dostop NFC (ISO 14443 A/B in 15693) in klasične kontaktne kartice.

Z Cena.

HID ActivIdentity 144K

Kaj: Pametna kartica.

Cena: 26 evrov.

Prodaja: Crea Plus.

X Ko sistem postavimo, deluje.

Z Slabša integracija v operacijski sistem, potrebuje dodatno programsko opremo za dostop, dražja.

ACS ACR38U

Kaj: Čitalnik.

Cena: 18 evrov.

Prodaja: Crea Plus.

X Majhnost, prenosnost, enostavnost rabe.

Z Deluje krhko, zaradi oblike ga v priključke USB z malo prostora okoli ne moremo vstaviti.